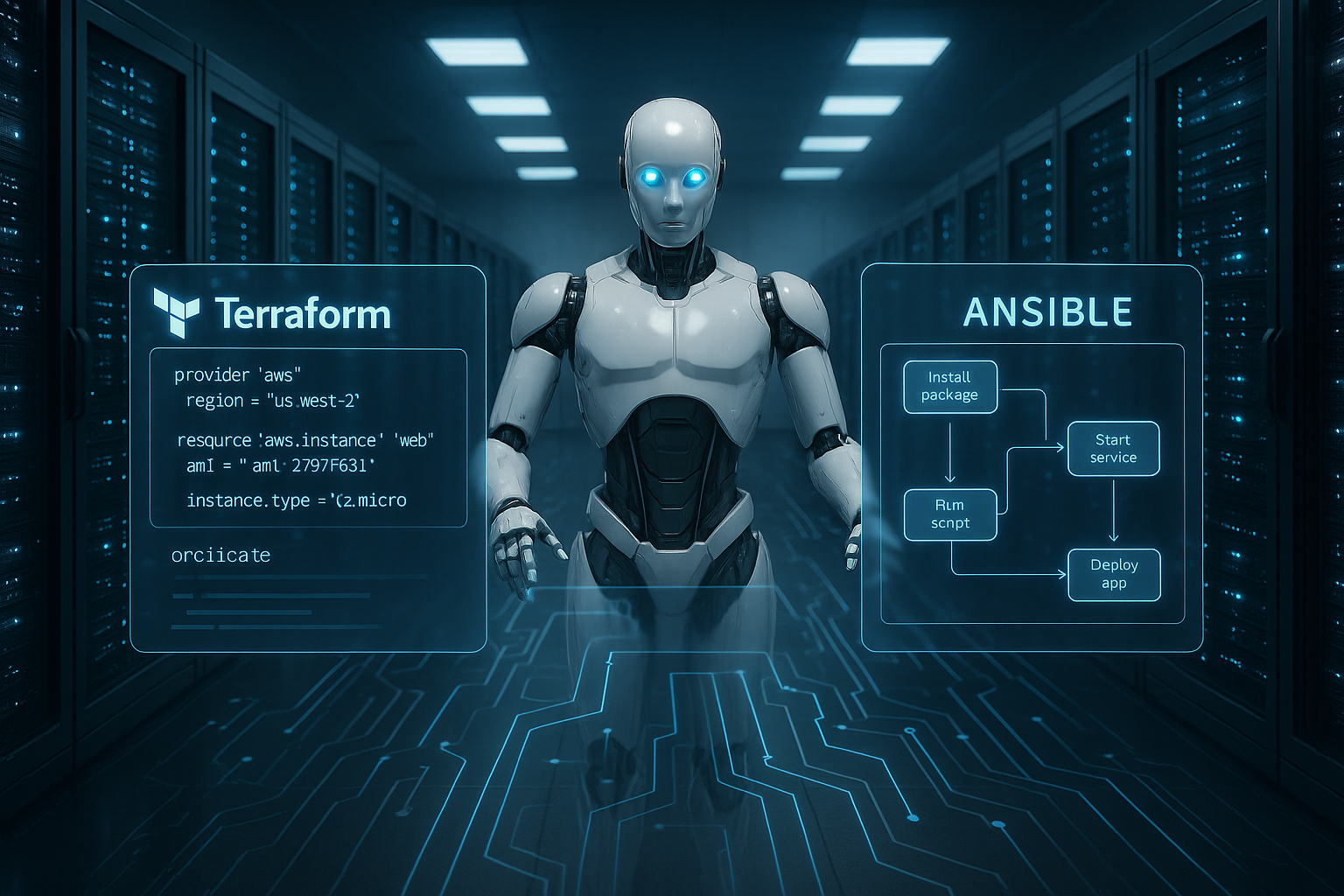

Arăt cum Terraform Ansible interacționează în găzduire: Terraform construiește o infrastructură reproductibilă, Ansible reconfigurează eficient serverele, serviciile și aplicațiile. Acesta este modul în care automatizez aprovizionarea, configurarea și gestionarea ciclului de viață de la un capăt la altul - de la VM la stiva WordPress.

Puncte centrale

- Abordarea IaCDefinirea infrastructurii ca cod și implementarea acesteia într-un mod repetabil

- Clarificarea roluluiTerraform pentru resurse, Ansible pentru configurare

- Flux de lucruZiua 0 cu Terraform, Ziua 1/2 cu Ansible

- calitateConsistență, trasabilitate, mai puține erori

- ScalareMulti-cloud, module, playbooks și pipelines

Aprovizionarea automatizată a infrastructurii de găzduire explicată pe scurt

Mă bazez pe Infrastructură codul pentru a crea servere, rețele și sisteme de stocare declarativ, mai degrabă decât manual. Acest lucru îmi permite să documentez fiecare stare țintă dorită sub formă de cod și să o implementez în siguranță. Beneficiile sunt evidente: ofer medii de găzduire mai rapid, le mențin consecvente și reduc erorile de scriere. Economisesc timp pentru sarcinile recurente, în special pentru configurarea WordPress sau a magazinelor. Stările analizabile, implementările reproductibile și procesele de ștergere curate asigură mai mult Transparență costuri și guvernanță.

Terraform: Lansarea infrastructurii într-un mod planificabil

Eu folosesc Terraform pentru a descrie resursele în HCL ca Module și înregistrez stările în fișierul de stări. Acest lucru îmi permite să planific schimbările în avans, să recunosc efectele și să le pun în aplicare într-un mod controlat. Scenariile multi-cloud rămân posibile, deoarece furnizorii sunt disponibili pentru platforme comune. Standardizez rețelele, calculatoarele, bazele de date și balansatoarele de sarcină utilizând module reutilizabile. Pentru începători, merită să aruncați o privire la Bazele Terraform, să stăpânească sintaxa, gestionarea statului și politicile.

Pentru echipe, separ stările pentru fiecare mediu (Dev/Staging/Prod) prin Spații de lucru și backend-uri la distanță cu blocare. Etichetare curată, variabile clar definite și o structură coerentă a dosarelor (de ex. envs/, module/, în direct/) previn creșterea necontrolată. Integrez furnizorul sensibil și valorile variabile prin KMS/Vault și le țin departe de depozitul de cod. Astfel, implementările rămân reproductibile și verificabile, chiar dacă mai mulți operatori lucrează la platformă în paralel.

Bootstrap și acces: Cloud-Init, SSH și Bastion

După provizionare, folosesc Cloud-Init sau date de utilizator pentru a stabili configurațiile de bază direct la pornirea inițială: Nume de gazdă, sincronizare temporală, surse de pachete, utilizatori inițiali și chei SSH. Pentru rețelele izolate, utilizez un Bastion (Jump Host) și direcționez toate conexiunile Ansible prin intermediul ProxyCommand sau al configurației SSH. În acest fel, păstrez private subrețelele productive și folosesc în continuare automatizarea fără agent. Descriu firewall-urile și grupurile de securitate necesare în Terraform, astfel încât accesul să rămână minim și trasabil.

Ansible: automatizați în siguranță configurarea și orchestrarea

După implementare, Ansible preia Gestionarea configurației fără agent prin SSH. Scriu playbooks în YAML și descriu pașii pentru pachete, servicii, utilizatori, drepturi și șabloane. Sarcinile idempotente garantează că execuțiile repetate mențin starea țintă. Acesta este modul în care instalez PHP, baze de date, cache-uri, certificate TLS și monitorizare fără muncă manuală. Pentru implementări, combin rolurile, variabilele și inventarele pentru a menține coerența între staging, testare și producție și Drift să fie evitate.

În viața de zi cu zi folosesc Manipulatori în mod consecvent pentru a reporni serviciile numai atunci când apar modificări relevante și pentru a valida șabloanele cu check_mode și diferit. Pentru flotele mari, folosesc paralelizarea prin furci cu dimensiuni de lot și dependențe pe care le controlez prin serializare sau etichete. Astfel, modificările prezintă un risc scăzut și pot fi urmărite.

Terraform vs Ansible la o privire de ansamblu

Separ clar sarcinile: Terraform se ocupă de crearea și modificarea resurselor, Ansible configurează sistemele care rulează pe acestea. Această separare reduce erorile, accelerează modificările și crește imaginea de ansamblu. Declarația în Terraform se potrivește perfect cu abordarea de tip plan-only pentru VM-uri, rețele și servicii. Sarcinile procedurale din Ansible acoperă instalațiile, modificările de fișiere, repornirile și implementările. Împreună, acest lucru garantează o Împărțirea rolurilor și distanțe scurte pentru schimbări.

| Caracteristică | Terraform | Ansible |

|---|---|---|

| Obiectiv | Aprovizionarea cu resurse (ziua 0) | Configurare și orchestrare (Ziua 1/2) |

| Abordare | Declarativ (starea țintă) | Procedurale (etape/task-uri) |

| Stat | Fișier de stat disponibil | Stateless (idempotență) |

| Centrul de greutate | VM-uri, rețele, baze de date, LB | Pachete, servicii, implementări, securitate |

| Agenți | Fără agent | De obicei fără agent prin SSH |

| Scalare | Furnizor multi-cloud | Roluri, inventare, paralelizare |

Ieșiri și inventare dinamice

Pentru ca Ansible să știe exact ce gazde trebuie să fie configurate, transfer Ieșiri Terraform direct într-un inventar. Eu export IP-urile, numele de gazde, rolurile și etichetele ca valori structurate și folosesc grupurile de gazde generate din acestea. În acest fel, inventarele rămân sincronizate cu starea reală în orice moment. O abordare simplă este de a scrie rezultatele ca JSON și de a le exporta cu Ansible ca Inventar YAML/JSON pentru a citi în interior. Acest lucru îmi permite să reduc decalajul dintre aprovizionare și configurare fără pași intermediari manuali.

Cum funcționează Terraform și Ansible împreună

Încep cu Terraform și creez rețele, subrețele, reguli de securitate, mașini virtuale și acces de gestionare; transfer IP-urile și numele de gazdă create către Ansible. Apoi folosesc playbook-uri pentru a instala pachete ale sistemului de operare, agenți, servere web, PHP-FPM, baze de date și straturi de caching. Implementez în mod automat politici precum regulile de parolă, regulile de firewall și rotația protocoalelor și le mențin consecvente. La scalare, conectez noi instanțe prin Terraform și las Ansible să preia configurația. La final, elimin resursele într-un mod controlat pentru a rezolva în mod curat dependențele și Costuri transparent.

Gazduire WordPress: exemplu din practică

Pentru o configurație WordPress, definesc VPC, subrețele, rutarea, grupurile de securitate, instanțele bazei de date și un cluster web autoscaling în Terraform. Ansible configurează apoi NGINX sau Apache, extensii PHP, parametri MariaDB/MySQL, cache de obiecte și TLS. Implementez instalarea WordPress, configurez FPM-Worker, activez HTTP/2 și securizez wp-config cu permisiunile corespunzătoare pentru fișiere. De asemenea, automatizez Fail2ban, Logrotate, lucrări de backup și metrici pentru încărcare, RAM, I/O și Latență. Acest lucru îmi oferă implementări repetabile cu căi clare de rollback și recuperare rapidă.

Pentru actualizări fără risc, mă bazez pe Albastru/verde sau implementări continue: Noi instanțe web sunt instalate în paralel, configurate, testate și abia apoi conectate în spatele echilibrului de sarcină. Tratez cu atenție modificările bazei de date cu ferestre de migrare, replici de citire și copii de rezervă. În playbooks includ active statice, reguli de încălzire a cache-ului și CDN, astfel încât tranzițiile să se desfășoare fără surprize.

Stăpânirea stării, derapajelor și siguranței

Stochez fișierul de stare Terraform la nivel central cu control al versiunii și un mecanism de blocare, astfel încât nimeni să nu suprascrie modificările în același timp. Documentez abaterile planificate cu ajutorul variabilelor și repar abaterile nedorite cu ajutorul unui plan și al aplicării ulterioare. Folosesc Vault sau integrări KMS pentru secrete, în timp ce Ansible rămâne sensibil cu variabile criptate. Playbook-urile conțin linii de bază de securitate pe care le aplic în mod regulat pentru gazdele noi. Păstrez jurnalele, metricile și alertele consecvente, astfel încât să pot Incidente să le recunoască și să le înțeleagă mai repede.

De asemenea, verific Convenții de etichetare și denumire Strict: resursele primesc etichete obligatorii pentru centrele de costuri, medii și părți responsabile. Acest lucru facilitează analizele FinOps, politicile privind ciclul de viață (de exemplu, închiderea automată a sistemelor neproductive) și ușurează auditurile de conformitate. Pentru modificările sensibile, mă bazez pe Modificarea ferestrelor cu un plan Terraform aprobat și execuții Ansible documentate.

Politica ca cod, conformitate și guvernanță

I ancoră Politici în cod: Ce regiuni sunt permise, ce tipuri de instanțe, ce segmente de rețea? Aplic convențiile prin module și validări. Efectuez verificări ale politicilor înainte de fiecare aplicare, astfel încât abaterile să fie recunoscute din timp. Pentru Ansible, definesc reperele de securitate (de exemplu, consolidarea SSH, politicile privind parolele și auditul) ca roluri care se aplică în mod consecvent pe toate gazdele. În acest fel, cerințele de guvernanță rămân măsurabile, iar excepțiile sunt documentate în mod deliberat, în loc să fie tolerate din întâmplare.

Gândirea la containere, Kubernetes și IaC împreună

Multe echipe de găzduire combină VM-urile pentru bazele de date cu containerele pentru procesele web pentru a optimiza densitatea și timpii de pornire. Modelez ambele cu Terraform și las pe seama Ansible întărirea gazdei, instalarea în timp de execuție și accesul la registru. Pentru sarcinile de lucru de tip cluster, compar conceptele de orchestrare și decid care abordare se potrivește guvernării. Dacă doriți să aflați mai multe, puteți citi articolul Docker vs. Kubernetes considerații utile. Rămâne important: Eu păstrez implementările reproductibile și sigure. Imagini împotriva derapajelor, astfel încât versiunile să rămână fiabile.

În configurațiile hibride, definesc clusterele, grupurile de noduri și stocarea cu Terraform, în timp ce Ansible standardizează nivelul de bază al sistemului de operare. Accesul la registrele de containere, la secrete și la politicile de rețea face parte din playbooks. Acest lucru înseamnă că chiar și o stivă mixtă de VM-uri de baze de date și front-end-uri web bazate pe containere rămân într-un ciclu de viață consecvent.

CI/CD, teste și rollback-uri

Integrez execuțiile Terraform și Ansible în conducte, astfel încât modificările să fie verificate automat, planificate și implementate cu erori minime. Protejez unitățile și verificările lint cu grile de calitate, planurile și execuțiile uscate îmi oferă transparență înainte de fiecare aplicare. Pentru playbook-uri, folosesc medii de testare pentru a valida manipulatorii, idempotența și dependențele în mod curat. Strategiile clare de rollback și versionarea modulelor și rolurilor accelerează depanarea. Dacă doriți să începeți, puteți găsi inspirație în Conducte CI/CD în găzduire și își poate folosi propriul Fluxuri de lucru extindeți pas cu pas.

Performanța și scalarea conductei

Pentru flotele mari, scalez Terraform cu paralelizare bine dozată și obiective granulare fără a distruge arhitectura. Descriu în mod explicit dependențele pentru a evita condițiile de cursă. În Ansible controlez furci, serial și Max_fail_percentaj, pentru a lansa în siguranță modificările în valuri. Caching-ul (fapte, cache-ul pachetelor, rolurile galaxiilor) și artefactele reutilizabile reduc considerabil timpul de execuție. Acest lucru menține livrarea rapidă, fără a sacrifica fiabilitatea.

Recomandări practice pentru început

Încep de la zero: un repo, o structură clară a dosarelor, convenții de denumire și versionare. Apoi definesc un mediu minimal cu o rețea, o mașină virtuală și un rol web simplu pentru a exersa întregul flux. Stabilesc variabile, secrete și stări la distanță încă de la început, astfel încât etapele ulterioare ale echipei să se desfășoare fără probleme. Apoi modularizez în funcție de componente precum VPC, calcul, DB, LB și roluri pentru web, DB și monitorizare. Astfel se creează treptat o structură reutilizabilă Bibliotecă de module și playbook-uri care mapează în siguranță versiunile.

Migrarea mediilor existente

Multe echipe nu pornesc de pe un teren viran. Eu procedez pas cu pas: În primul rând, fac un inventar al resurselor create manual și le transfer prin Import în Terraform, însoțită de module care corespund imaginii țintă. În același timp, introduc roluri Ansible care reproduc starea actuală și apoi o ridică treptat la configurația standard dorită. În acest fel, evit proiectele big bang și reduc riscurile prin schimbări controlate și trasabile.

Depanarea și tiparele tipice de erori

În practică, observ tipare recurente: Crearea manuală de hotfixuri Drift, care este anulată în timpul următoarei execuții. Procesele clare (bilete, PR, revizuiri) și execuțiile regulate ajută la recunoașterea timpurie a abaterilor. În Ansible, sarcinile non-idempotente duc la reporniri inutile; verific modulele în loc de comenzi shell și stabilesc schimbat_când/failed_when într-o manieră direcționată. Clarific problemele de rețea (bastion, grupuri de securitate, DNS) într-un stadiu incipient, astfel încât conexiunile să fie stabile. Și înregistrez fiecare execuție, astfel încât să pot urmări pe deplin cauzele în cadrul auditurilor.

Rezumat: Ce contează cu adevărat

Automatizez aprovizionarea infrastructurii cu Terraform și las configurarea pe seama Ansible. Separarea sarcinilor asigură coerență, rapiditate și mai puține erori umane. Modulele, rolurile și politicile fac ca implementările să poată fi gestionate și auditate. Cei care adoptă această abordare economisesc timp, reduc riscurile și dobândesc scalabilitate între cloud-uri și medii. Ceea ce contează în final este trasabilitatea Procese, care fac fiecare schimbare vizibilă, testabilă și repetabilă.