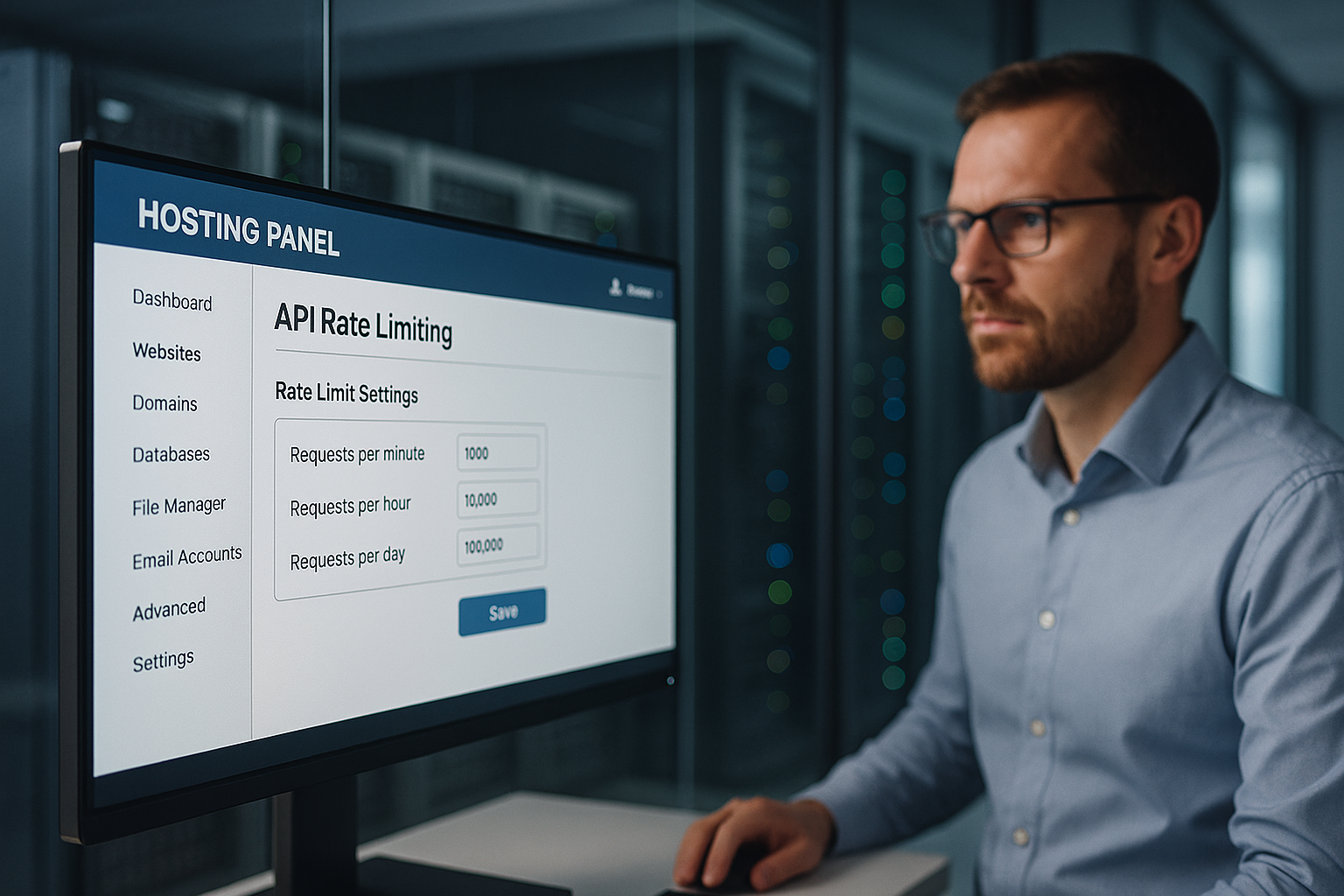

Hosting s obmedzením rýchlosti API chráni hostingový panel pred zneužitím tým, že prísne kontroluje počet požiadaviek na IP, kľúč API a koncový bod, čím zabraňuje výpadkom, zneužitiu údajov a zbytočným nákladom. Nastavujem viacúrovňové limity, včas rozpoznávam anomálie a zabezpečujem funkcie dôležité pre zákazníka, ako je prihlasovanie, fakturácia a prístup k údajom, proti DDoS, credential stuffing a nespravodlivým špičkám zaťaženia.

Centrálne body

- Viacvrstvové Obmedzenia: globálne, používateľské, koncové

- Algoritmy vybrať: Token/Leaky/Sliding Window

- Transparentné Záhlavie: Limit, Zostávajúce, Reset

- Monitorovanie v reálnom čase s upozorneniami

- Spravodlivé rozložené: kvóty pre jednotlivé segmenty zákazníkov

Prečo je obmedzenie rýchlosti API v paneli hostingu nevyhnutné

Používam jasné limity, aby som tomu zabránil. Útočník Blokovanie koncových bodov prihlásenia alebo údajov so záplavou požiadaviek. Týmto spôsobom zostanú legitímne procesy dostupné, zatiaľ čo ja zastavím zneužívanie a udržím nízku latenciu. Akékoľvek preťaženie zdieľaných serverov stojí peniaze a dôveru, preto nadmerné požiadavky včas škrtím. Eskalácii zabraňujem dynamickou úpravou limitov skôr, ako sa kapacita preklopí. Zákazníci získavajú konzistentné časy odozvy, pretože presadzujem spravodlivé kvóty a eliminujem nekontrolované špičky.

Ako funguje obmedzovanie rýchlosti: koncepty a algoritmy

Vhodný algoritmus vyberám podľa profilu zaťaženia, kritickosti koncového bodu a očakávaných špičiek, pretože dobrý proces Zneužívanie spoľahlivo zastaví a umožní legitímne výbuchy. Metódy posuvného okna vyhladzujú tvrdé hranice, token bucket umožňuje rýchle krátkodobé výbuchy, leaky bucket udržiava rovnomerný tok. Fixed-window je vhodná pre jednoduché pravidlá, ale môže sa zdať nespravodlivá na okrajoch okna. Metódy kombinujem, keď sa koncové body výrazne líšia, napríklad prihlásenie vs. statický obsah. Umožňuje mi to kontrolovať toky bez zbytočného blokovania.

| Algoritmus | Typické použitie | Výhoda pre bezpečnosť |

|---|---|---|

| Pevné okno | Jednoduchý model kvót | Predvídateľné Kontingenty |

| Posuvné okno | Presnejšie vyhladzovanie | Menej hraničných trikov |

| Vedro s žetónmi | Odolnosť voči prasknutiu | Flexibilné tipy |

| Netesné vedro | Konštantná priepustnosť | Čistý odtok |

Pre každý koncový bod dokumentujem cieľovú hodnotu RPS, veľkosť dávky a reakciu v prípade porušenia, aby Kontrola zostáva reprodukovateľný. Každé pravidlo je v infraštruktúre označené verziou, aby sa pri auditoch dalo jasne rozpoznať, kedy sa ktorý limit uplatňuje.

Viacúrovňové obmedzenia: globálne, používateľské, koncové

Najprv som nastavil globálny limit, ktorý definuje Platforma ako celok, aby žiadna aplikácia nevyužívala kapacitu. Potom nastavím kvóty na zákazníka tak, aby prémiové účty dostali väčšiu priepustnosť bez toho, aby vytlačili ostatné. Nakoniec určujem úrovne koncových bodov: Auth, platby, operácie zápisu sú prísnejšie; koncové body čítania sú veľkorysejšie. Porušenia pravidiel neblokujem naslepo, ale najprv zvýšim latenciu alebo požiadam o spätnú reakciu, až potom podniknem tvrdšie kroky. Tým sa zachováva spravodlivý používateľský zážitok, pričom kritické služby zostávajú chránené.

Správne meranie dopravných modelov

Analyzujem typické časy špičky, distribúciu na koncový bod a chybovosť, pretože tieto údaje Limity charakterizovať. Rozlišujem medzi ľudským používaním a automatizovanými vzormi prostredníctvom hustoty IP, používateľských agentov a správania tokenov. Anomálie rozpoznám podľa náhleho nárastu počtu chýb 401/403/429 alebo nepravidelných časov odozvy. Na anomálie upozorňujem a potom testujem prísnejšie pravidlá v skúšobnej prevádzke, aby som predišiel falošným poplachom. Až keď sa potvrdí, že správanie je stabilné, aktivujem vynucovanie.

Transparentnosť pre zákazníkov: Hlavičky a chybové hlásenia

Otvorene komunikujem o limitoch, aby Tímy integrovať predvídateľným spôsobom a včas sa stiahnuť. Kvóty uvádzam v každej odpovedi, aby vývojári mohli kontrolovať ich využitie. Jasné chybové hlásenia pomáhajú namiesto frustrácie. Toto je príklad, ktorý používam:

Limit X-RateLimit: 120

X-RateLimit-Remaining: 15

X-RateLimit-Reset: 1731187200

Retry-After: 30

Udržiavam formáty konzistentné a popisujem ich v dokumentácii API, aby nevznikali medzery vo výklade a aby Integrácia beží hladko.

Obmedzenia a súbežnosť na základe nákladov a zložitosti

Neobmedzujem len čistú mieru žiadostí, ale aj Zložitosť a súbežnosť: Výpočtovo náročné cesty majú vyššie „náklady“ ako jednoduché čítanie. Každej požiadavke priradím skóre (napr. 1 pre jednoduché GET, 10 pre veľké exporty) a škrtím podľa celkových nákladov v časovom okne. Obmedzujem aj maximálny počet súčasných požiadaviek na jeden kľúč, aby som ochránil backendové pooly. Fronty s krátkym TTL zabraňujú hromžiacim stádam, zatiaľ čo ja spravodlivo rozdeľujem prostredníctvom „max-in-flight“. V prípade preťaženia vypínam postupne: najprv vyrovnávaciu pamäť odpovedí, potom škrtenie čítania a nakoniec škrtenie zápisu.

Distribuované presadzovanie v klastroch

Stanovil som si limity celý klaster aby sa žiadna inštancia nestala bypassom. Používam centrálne počítadlá (napríklad Redis) s atómovými prírastkami, krátkymi TTL a shardingom podľa prefixu kľúča, aby som sa vyhol hotspotom. Pri veľmi veľkých objemoch kombinujem počítadlá s posuvným oknom s pravdepodobnostnými štruktúrami (napr. Approxove počítadlá). Zachytávam skreslenie hodín tým, že brány synchronizujú svoj čas a počítajú časy resetovania na strane servera. Segmenty izolujem do „buniek“: každá skupina buniek si nastavuje vlastné limity, aby zlyhanie zostalo lokálne. Fail-closed pre kritické zápisy, fail-open pre nekritické čítania - to udržiava službu robustnú.

Integrácia okrajových sietí/CDN a regionálne kvóty

Nastavením limitov zabraňujem zbytočnému prechodu do backendu na okraji chytiť: Pravidlá týkajúce sa POP zastavia zneužívanie už na začiatku, zatiaľ čo ja definujem regionálne kvóty pre jednotlivé kontinenty alebo krajiny. Vďaka tomu sa používatelia v okolí udržia rýchlo, aj keď sa špičky vyskytnú inde. Okrajové vyrovnávacie pamäte znižujú tlak na koncové body čítania; podmienené požiadavky (ETag/If-None-Match) znižujú efektívne zaťaženie. V prípade viacregionálnych rozhraní API synchronizujem počítadlá pravidelne a na základe tolerancií, aby latencie neexplodovali.

Obsluha klienta: opakované pokusy, spätný postup a idempotencia

Zabezpečujem, aby boli klienti úspešní bez ohrozenia platformy: Exponenciálny spätný nárast s Jitter zabraňuje synchronizačným búrkam; 429 odpovedí obsahuje jasné hinty a hodnotu „Retry-After“. Pre koncové body zápisu vyžadujem kľúče idempotencie, aby opakované pokusy neboli na škodu. Príklad tela pre 429 používam dôsledne:

{

"error": "rate_limited",

"message": "Too many requests. Prosím, skúste to znova po resetovaní alebo po Retry-After.",

"limit": 120,

"remaining": 0,

"reset_at": "2025-11-10T12:00:00Z"

}

Dokumentujem, či položka „Retry-After“ obsahuje sekundy alebo dátum, a nastavujem jasné horné limity pre celkový počet opakovaní. Vďaka tomu sú klienti kontrolovateľní a platforma stabilný.

Integrácia do brán a vyrovnávačov zaťaženia

Obmedzenie rýchlosti presúvam čo najbližšie k okraju: najprv brána API, potom vyrovnávač záťaže a potom aplikačná logika, aby drahé Backendové zdroje sa v prvom rade nespália. Brány ponúkajú pripravené doplnky na škrtenie, správu hlavičiek a centralizované pravidlá. Vyvažovače záťaže rozdeľujú zaťaženie a včas rozpoznávajú horúce miesta. Samotná aplikácia nastavuje jemné kontroly pre jednotlivé koncové body vrátane ochrany proti opakovaniu a prísnejších kontrol pre mutácie. Ak sa bližšie pozriete na architektúru, zistíte, že Hosťovanie založené na API Užitočný podnet na zamyslenie pre čisté body presadzovania.

Obrana proti DDoS, hrubej sile a zneužitiu poverení

Rozpoznávam vzory DDoS podľa distribuovaných IP adries, jednotných ciest a špičiek bez skutočnej hĺbky relácie a spomaľujem ich pomocou hardn kvóty na IP a podsieť. Hrubú silu pri prihlasovaní zastavím pomocou prísne nastavených burstov, následnej kontroly captcha a postupných oneskorení. Odhaľujem plnenie poverení prostredníctvom známych únikov, sérií neúspešných pokusov a odtlačkov prstov. Ak sú prekročené prahové hodnoty, dočasne ich zablokujem a vyžadujem dodatočné overenie. Používam signály pre automatizovaných nepriateľov Správa botov, aby skutoční používatelia netrpeli.

Spravodlivosť a stupňovanie: kvóty pre jednotlivé segmenty zákazníkov

Kvóty rozdeľujem transparentne: podniky dostávajú vyššie rozpočty, štartovacie menšie, takže Náklady zostanú predvídateľné a každý bude mať spravodlivý prístup. Príklad: 5 000, 1 000 a 100 požiadaviek za minútu pre kategórie Enterprise, Professional a Starter. Obzvlášť citlivé cesty, ako napríklad /auth, /billing alebo /write, sú pod touto hranicou, zatiaľ čo koncové body pre čítanie zostávajú veľkorysejšie. Mesačne kontrolujem, či by sa segmenty alebo limity nemali upraviť, napríklad v prípade nového správania používateľov. Takto zabezpečím rast bez ohrozenia kvality platformy.

Rozhrania API v reálnom čase: WebSockets, SSE a streamovanie

Obmedzujem nielen požiadavky HTTP, ale aj Pripojenia a sadzby správ: Maximálny počet simultánnych pripojení WebSocket na účet, správy za sekundu a limity bajtov na kanál zabraňujú chatovaniu klientov. Vysielanie chránim kvótami kanálov a oddeľujem systémové udalosti od udalostí používateľov. Intervaly srdcového tepu a časové limity obmedzujú zombie pripojenia na minimum. V prípade SSE obmedzujem frekvenciu opätovného pripájania a používam dávky udalostí šetrné k vyrovnaniu špičiek zaťaženia.

Prichádzajúce webové háčiky a spätný tlak

Zabezpečujem prichádzajúce webové háky z externých služieb pomocou Vstupná vyrovnávacia pamäť, vyhradené limity a ističe. V prípade preťaženia reagujem pomocou 429/503 vrátane „Retry-After“ a prijímam len podpísané, idempotentné dodávky. Spracovanie webových háčikov izolujem vo frontoch, aby sa predišlo zablokovaniu základných rozhraní API, a poskytujem správy o doručení, aby partneri mohli doladiť svoje stratégie opakovania.

Ochrana údajov a dodržiavanie predpisov v telemetrii

Zaznamenávam len to, čo je potrebné: heslá namiesto kompletných IP adries, krátke Zadržanie pre nespracované protokoly, jasné obmedzenie účelu pre audit a fakturačné údaje. Udalosti s obmedzením sadzby obsahujú pseudonymizované kľúče; dokumentujem obdobia uchovávania a prístupové práva. Tým sa zabezpečuje súlad s požiadavkami GDPR bez straty bezpečnosti a transparentnosti.

Monitorovanie, výstrahy a plány reakcie

Monitorujem objem požiadaviek, chybovosť a oneskorenie v krátkych oknách, aby som mohol na začiatku rozpoznať stupňujúce sa vzorce. Varovania definujem tesne pod hranicou únosnosti, aby bol priestor na akciu. Ak hranica 95% klesne, rozšírim limity alebo prerozdelím prevádzku. Ak sa zvýši miera 5xx, najprv hľadám príčiny: chybné nasadenie, horúce body databázy, odľahlé koncové body. Pred sprísnením kvót potom oznámim zákazníkom stav a možnosti riešenia.

Konfigurácia, testy a bezpečné zavedenie

Spravujem pravidlá ako Kód (verzovanie, revízia, kontroly CI) a zavádzanie zmien prostredníctvom príznakov funkcií: najprv tieňový režim (len meranie), potom percentuálne zavádzanie a nakoniec úplné zavedenie. Syntetické kontroly kontrolujú 429 ciest, konzistentnosť hlavičky a logiku opakovania po. Testy chaosu simulujú bursty, ventiláciu kľúčov a latenciu Redis, takže prevádzka zostáva stabilná aj pri záťaži. Potrebných klientov systému (build pipelines, skenery zhody) uvádzam na bielej listine na obmedzený čas, aby sa minimalizovali falošné poplachy.

Zabráňte obchádzkam: Obchádzanie, ventilátor kľúčov a normalizácia

Uzatváram medzery, ktoré by útočníci mohli využiť na prekonanie obmedzení: Kľúčový fanout (tisíce jednorazových kľúčov) sú obmedzené kvótami vyššej úrovne na účet, organizáciu a IP/podsieť. Normalizujem cesty (veľké/malé písmená, Unicode, aliasové trasy), aby sa rovnaké koncové body nezapočítavali viackrát. Korelujem signály (IP, ASN, odtlačok zariadenia, relácia, pôvod tokenu), aby rýchle rotácie IP neviedli k nekonečným rozpočtom. V prípade obzvlášť citlivých ciest vyžadujem silnejšiu autentifikáciu (rozsah mTLS/OAuth).

Spravodlivé účtovanie za nadmerné používanie

Vytváram Plánovateľnosť, ponukou voliteľných modelov prečerpania: dodatočné kvóty, ktoré možno rezervovať vopred, automatické limity (mäkký/tvrdý limit) a transparentné mesačné správy. Vďaka tomu sú náklady pod kontrolou, pričom tímy nemusia spomaľovať dočasné projekty. Poskytujem včasné upozornenie prostredníctvom webových háčikov a e-mailu, keď kvóty dosiahnu 80/90/100%, a navrhujem vhodné aktualizácie pred nadobudnutím účinnosti tvrdých limitov.

Dolaďovanie: testy, protokoly a priebežné nastavovanie

Limity overujem pomocou záťažových a stresových testov, granulárne zaznamenávam 429 udalostí a prispôsobujem ich. Pravidlá na základe skutočného používania. Minimalizujem falošne pozitívne výsledky pomocou bielych zoznamov pre kontroly zhody a vytváranie potrubí. V prípade rozhraní API s dotazmi založenými na grafoch testujem zložitosť polí, aby som pokryl neférové dotazy. Stojí za to pozrieť sa na GraphQL v paneli hostingu, pretože obmedzenia hĺbky dopytu a nákladov účinne dopĺňajú obmedzenie rýchlosti. Neustála iterácia udržiava ochranu a výkon v rovnováhe.

Zhrnutie: ochrana, spravodlivosť a predvídateľný výkon

Obmedzenie rýchlosti používam v niekoľkých vrstvách, aby Zákazníci môže spoľahlivo fungovať, zatiaľ čo zneužitie nemá šancu. Vďaka kombinácii vhodných algoritmov, transparentnej komunikácie a jasných kvót platforma reaguje rýchlo. Pomocou monitorovania a testov minimalizujem riziká a udržiavam pod kontrolou nákladovo náročné špičky. Rozumné modely úrovní zabezpečujú spravodlivosť a priestor na rast. Ak myslíte na limity ako na pravidlá produktu, dosiahnete stabilné služby a spokojných používateľov.