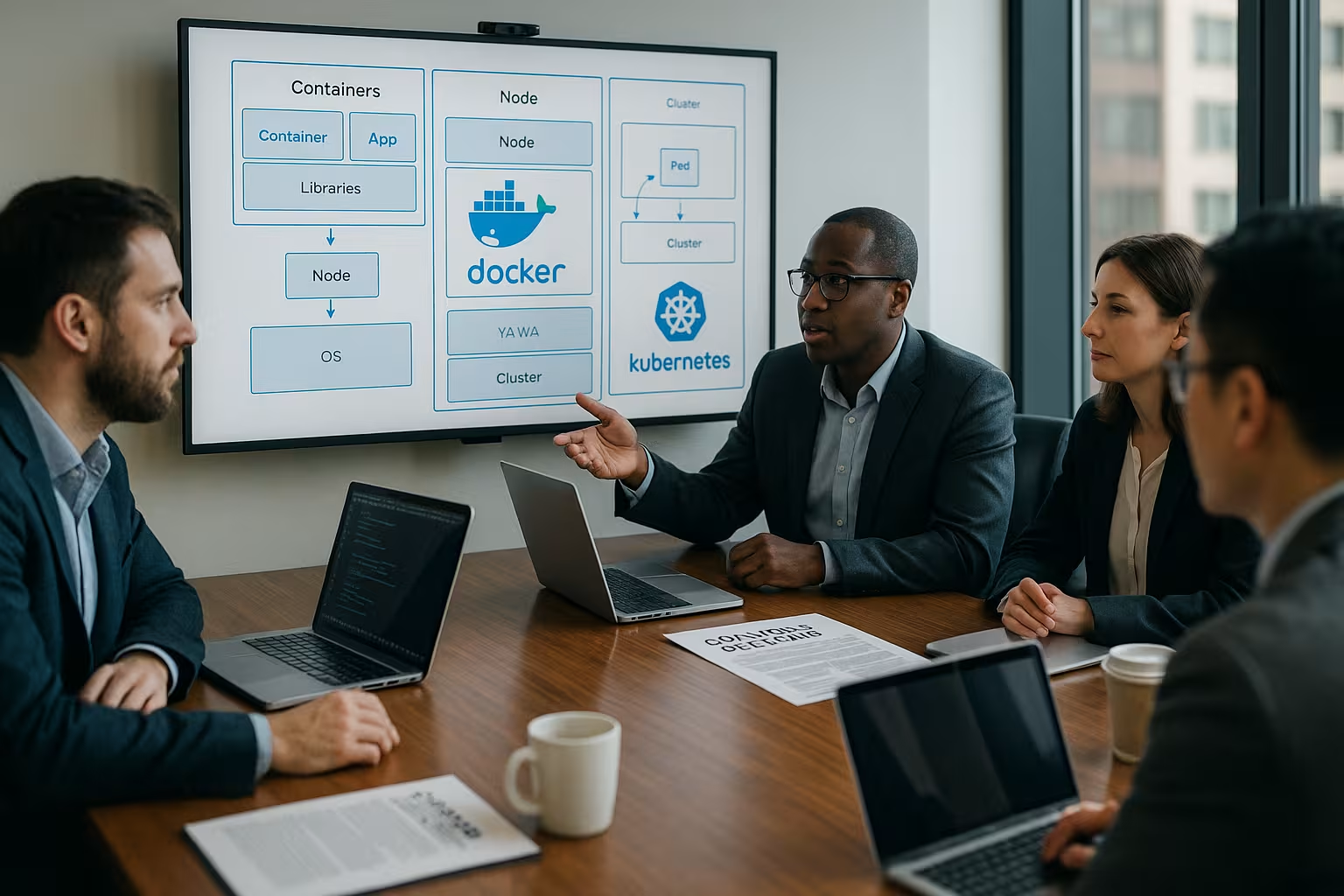

Bezpečnosť kontajnerov v hostingu je o rizikách, zodpovednosti a dôvere. Praktickým spôsobom ukážem, ako som prostredie Docker a Kubernetes sťažil tak, aby Hoster Znížte plochu pre útoky a čisto potlačte incidenty.

Centrálne body

Moje rozhodnutia a priority sa riadia týmito kľúčovými aspektmi Zabezpečenie kontajnerov. Poskytujú priamy východiskový bod pre hostiteľské tímy, ktoré chcú merateľne znížiť riziká.

- Harden obrázkyObmedzte sa na minimum, pravidelne skenujte, nikdy sa nespustite ako root.

- RBAC prísnePráva na rezanie sú malé, kontrolné protokoly aktívne, žiadny nekontrolovaný rast.

- Odpojenie sietePredvolené odmietnutie, obmedzenie premávky východ-západ, kontrola zásad.

- Ochrana počas prevádzkyMonitorovanie, EDR/eBPF, včasné rozpoznanie anomálií.

- Zálohovanie a obnoveniePrecvičujte snímky, zálohujte tajomstvá, testujte obnovu.

Tieto body považujem za prioritné, pretože majú najväčší vplyv na skutočné Zníženie rizika ponuka. Tí, ktorí tu dôsledne pracujú, odstraňujú najčastejšie nedostatky v každodennom živote zoskupenia.

Prečo je bezpečnosť v kontajneroch iná

Viaceré kontajnery zdieľajú jadro, takže chyba sa často preklopí do Pohyby do strán okolo. Nečistý základný obraz znásobuje zraniteľnosti v desiatkach nasadení. Nesprávne konfigurácie, ako napríklad príliš široké oprávnenia alebo otvorené zásuvky, môžu v priebehu niekoľkých minút spôsobiť zneužitie hostiteľa. Obranu plánujem vo viacerých vrstvách: od zostavenia až po register, povolenie, sieť a Runtime. Na začiatok sa oplatí pozrieť sa na Izolované hostiteľské prostrediapretože izolácia a najmenšie privilégiá sú tu jasne merateľné.

Bezpečná prevádzka nástroja Docker: Obrazy, démon, sieť

Používam minimalistické, testované Základné obrázky a presunúť konfiguráciu a tajomstvá do runtime. Kontajnery sa nespúšťajú ako root, možnosti Linuxu sú obmedzené a citlivé súbory sa nedostanú do obrazu. Démon Docker zostáva izolovaný, nastavujem len koncové body API so silným TLS-ochrana. Zásuvku nikdy nemontujem do produkčných kontajnerov. Na strane siete platí najmenšie privilégium: prichádzajúce a odchádzajúce len explicitne autorizované spojenia, lemované pravidlami firewallu a protokolmi L7.

Zlepšenie systému Kubernetes: RBAC, menné priestory, politiky

V systéme Kubernetes definujem roly granulárne pomocou RBAC a cyklicky ich kontrolovať prostredníctvom auditu. Menné priestory oddeľujú pracovné zaťaženia, klientov a citlivosti. Sieťové politiky využívajú prístup predvoleného odmietnutia a otvárajú len to, čo služba skutočne potrebuje. Pre každý pod nastavujem možnosti SecurityContext, napríklad runAsNonRoot, zakazujem zvyšovanie oprávnení a upúšťam od Schopnosti ako NET_RAW. Kontrola prípustnosti pomocou OPA Gatekeeper zabraňuje chybným nasadeniam vstúpiť do klastra.

Potrubie CI/CD: Skenovanie, podpisovanie, blokovanie

Integrujem skenovanie zraniteľností pre Obrázky kontajnerov do potrubia a blokovať zostavy s kritickými zisteniami. Podpisovanie obrázkov vytvára integritu a vysledovateľnosť späť k zdroju. Policy-as-code presadzuje minimálne štandardy, ako napríklad žiadne :latest značky, žiadne privilegované pody a definované ID používateľa. Aj samotný register potrebuje ochranu: súkromné repozitáre, nemenné značky a prístup len pre oprávnených používateľov. Účty služieb. Týmto spôsobom dodávateľský reťazec zastaví chybné artefakty skôr, ako sa dostanú do klastra.

Segmentácia siete a ochrana východ-západ

Pohyb do strán obmedzujem nastavením pevných limitov v Klastrová sieť. Mikrosegmentácia na úrovni menného priestoru a aplikácie znižuje rozsah narušenia. Kontroly vstupu a výstupu dokumentujem ako zmeny kódu a verzie. Podrobne popisujem komunikáciu medzi službami, pozorujem anomálie a okamžite blokujem podozrivé správanie. TLS v sieti podov a stabilné identity prostredníctvom identít služieb sprísňujú Ochrana pokračovať.

Monitorovanie, zaznamenávanie a rýchla reakcia

Zhromažďujem metriky, protokoly a udalosti v reálnom čase a spolieham sa na Detekcia anomálií namiesto statických prahových hodnôt. Signály zo serverov API, Kubelet, CNI, Ingress a pracovných záťaží prúdia do centrálneho SIEM. Senzory založené na eBPF zisťujú podozrivé syscall, prístupy k súborom alebo úniky z kontajnerov. Pre prípady incidentov mám pripravené runbooky: izolovať, forenzne zálohovať, rotovať, obnoviť. Bez skúsených Príručky na hranie dobré nástroje v núdzovej situácii padajú.

Tajomstvá, dodržiavanie predpisov a zálohovanie

Ukladám tajomstvá v zašifrovanej podobe, pravidelne ich obraciam a obmedzujem ich Životnosť. Implementujem postupy podporované KMS/HSM a zabezpečujem jasné zodpovednosti. Pravidelne zálohujem dátové úložisko a reálne testujem obnovu. Pečatím objekty Kubernetes, CRD a snímky úložiska proti manipulácii. Kto Hosting Docker by mali zmluvne objasniť, ako sa upravujú kľúčové materiály, cykly zálohovania a časy obnovy, aby Audit a prevádzka do seba zapadajú.

Časté nesprávne konfigurácie a priame protiopatrenia

Kontajner s používateľom root, chýba readOnlyRootFilesystem-Flags alebo otvorené cesty hostiteľa sú klasické. Dôsledne odstraňujem privilegované pody a nepoužívam HostNetwork a HostPID. Odhalené zásuvky Docker vyhodnocujem ako kritickú medzeru a odstraňujem ich. Vymieňam siete s predvoleným povolením za jasné politiky, ktoré definujú a kontrolujú komunikáciu. Kontroly prípustnosti blokujú rizikové manifesty skôr, ako sú spustiť.

Praktické posilnenie démona Docker

Deaktivujem nepoužívané vzdialené rozhrania API, aktivujem Klientske certifikáty a pred motor umiestnite protipožiarnu stenu. Démon beží s profilmi AppArmor/SELinux, Auditd zaznamenáva akcie dôležité z hľadiska bezpečnosti. Na vynútenie kontroly prostriedkov čisto oddeľujem menné priestory a skupiny cgroups. Denníky zapisujem do centralizovaných backendov a sledujem rotácie. Zlepšovanie hostiteľa zostáva povinné: aktualizácie jadra, minimalizácia Rozsah balenia a žiadne zbytočné služby.

Výber poskytovateľa: Bezpečnosť, spravované služby a porovnanie

Poskytovateľov hodnotím podľa technickej hĺbky, Transparentnosť a auditovateľnosť. Patria sem certifikácie, usmernenia na posilnenie, časy odozvy a testy obnovy. Spravované platformy by mali ponúkať zásady prijímania, poskytovať skenovanie obrazov a poskytovať jasné šablóny RBAC. Ak si stále nie ste istí, môžete nájsť Porovnanie orchestrácie užitočná orientácia v riadiacich rovinách a prevádzkových modeloch. Nasledujúci prehľad ukazuje poskytovateľov s jasnými Bezpečnostné zarovnanie:

| Miesto | Poskytovateľ | Funkcie |

|---|---|---|

| 1 | webhoster.de | Spravovaný Docker a Kubernetes, bezpečnostný audit, ISO 27001, GDPR |

| 2 | Hostserver.net | Certifikát ISO, GDPR, monitorovanie kontajnerov |

| 3 | DigitalOcean | Globálna cloudová sieť, jednoduché škálovanie, výhodné vstupné ceny |

Prevádzková spoľahlivosť prostredníctvom politík a testov

Bez pravidelného Ovládacie prvky starne každý bezpečnostný koncept. Automaticky zavádzam referenčné hodnoty a zásady a prepájam ich s kontrolami zhody. Cvičenia Chaos a GameDay realisticky testujú izoláciu, alarmy a súbory hier. KPI, ako napríklad stredný čas na odhalenie a stredný čas na obnovu, usmerňujú moje zlepšenia. Opatrenia odvodzujem od odchýlok a pevne ich ukotvujem v Proces.

Zabezpečenie uzla a hostiteľa: prvá línia obrany

Bezpečné kontajnery začínajú bezpečnými hostiteľmi. Minimalizujem základný operačný systém (žiadne kompilátory, žiadne ladiace nástroje), aktivujem LSM, napríklad AppArmor/SELinux, a dôsledne používam cgroups v2. Jadro zostáva aktuálne, deaktivujem nepotrebné moduly a pre obzvlášť citlivé pracovné zaťaženia volím izoláciu hypervízora alebo MicroVM. Kubelet zabezpečujem pomocou deaktivovaného portu len na čítanie, klientskych certifikátov, reštriktívnych príznakov a prísneho prostredia firewallu. Swap zostáva vypnutý, zdroje času sú podpísané a drift NTP je monitorovaný - časové pečiatky sú dôležité pre forenznú analýzu a Audit kritické.

PodSecurity a profily: Záväznosť noriem

Zabezpečenie je predvolené nastavenie: presadzujem štandardy PodSecurity v celom klastri a sprísňujem ich pre jednotlivé menné priestory. Profily Seccomp obmedzujú syscall na nevyhnutnú mieru, profily AppArmor obmedzujú prístup k súborom. Kombinujem readOnlyRootFilesystem s tmpfs pre požiadavky na zápis a explicitne nastavujem fsGroup, runAsUser a runAsGroup. Pripojenia HostPath sú tabu alebo prísne obmedzené na vyhradené cesty len na čítanie. V predvolenom nastavení úplne vypúšťam možnosti a len zriedka ich pridávam špecificky. Výsledkom sú reprodukovateľné, minimálne privilegované Pracovné zaťaženie.

Prehĺbenie dodávateľského reťazca: SBOM, pôvod a podpisy

Samotné skenovanie nestačí. Pre každú zostavu vytvorím SBOM, skontrolujem ju z hľadiska zásad (zakázané licencie, rizikové komponenty) a zaznamenám údaje o pôvode. Okrem obrazu sa podpisy týkajú aj metadát a pôvodu zostavy. Vstupné kontroly povoľujú len podpísané artefakty, ktoré sú v súlade so zásadami, a odmietajú :najnovšie značky alebo mutovateľné značky. V prostrediach so vzdušnou medzerou replikujem register, podpisujem offline a synchronizujem kontrolovaným spôsobom - integrita zostáva overiteľná aj bez stáleho pripojenia na internet.

Oddelenie klientov a ochrana zdrojov

Skutočná multifunkčnosť si vyžaduje viac než len menné priestory. Pracujem s ResourceQuotasLimitRanges a PodPriority, aby sa zabránilo "hlučným susedom". Triedy úložísk oddeľujem podľa citlivosti a snímky izolujem podľa klienta. Princíp dvojitej kontroly sa vzťahuje na prístup administrátora, citlivým menným priestorom sú pridelené vyhradené účty služieb a analyzovateľné auditné záznamy. Sprísňujem aj pravidlá výstupu pre menné priestory na zostavovanie a testovanie a dôsledne zabraňujem prístupu k produkčným údajom.

Zabezpečenie dátovej cesty: stavové, snímky, odolnosť voči ransomvéru

Stavové pracovné záťaže zabezpečím koncovým šifrovaním: transport pomocou TLS, v pokoji vo zväzku pomocou šifrovania poskytovateľa alebo CSI, kľúč prostredníctvom KMS. Snímky označujem ako odolné voči manipulácii, dodržiavam zásady uchovávania a testujem cesty obnovy vrátane konzistencie aplikácií. V prípade odolnosti voči ransomvéru sa spolieham na nemenné kópie a oddelené Zálohovanie-domény. Prístup k záložným úložiskám sa riadi oddelenými identitami a prísnymi najmenšími oprávneniami, takže kompromitovaný pod nemôže vymazať žiadnu históriu.

Identity služieb a nulová dôvera v klastri

Identitu ukotvujem v infraštruktúre, nie v IP adresách. Identity služieb dostávajú certifikáty s krátkou životnosťou, mTLS chráni prevádzku medzi službami a politiky L7 povoľujú len definované metódy a cesty. Základom je jasný model AuthN/AuthZ: kto s kým hovorí, na aký účel a ako dlho. Automatizujem rotáciu certifikátov a uchovávam tajomstvá mimo obrazov. Tým sa vytvára odolný model nulovej dôveryhodnosti, ktorý zostáva stabilný aj pri zmenách IP a automatickom škálovaní.

Odstraňovanie útokov DoS a útokov na zdroje

Nastavujem tvrdé požiadavky/limity, obmedzujem PID, deskriptory súborov a šírku pásma a monitorujem efemérne úložisko. Buffery pred vstupom (obmedzenia rýchlosti, časové limity) zabraňujú jednotlivým klientom blokovať cluster. Stratégie zálohovania, prerušovače okruhov a rozpočtové limity pri nasadení udržiavajú chyby na lokálnej úrovni. Vstupné kontroléry a brány API majú samostatné, škálovateľné uzly - takže úroveň riadenia zostáva chránená, keď sa vyskytnú verejné špičky zaťaženia.

Konkrétne rozpoznávanie a reakcia

Knihy jázd sú funkčné. Ohrozené pody izolujem pomocou sieťových politík, označujem uzly ako neschedulovateľné (cordon/drain), forenzne zabezpečujem artefakty (kontajnerové súborové systémy, pamäť, príslušné logy) a udržiavam kompletný reťazec dôkazov. Automaticky rotujem tajomstvá, ruším tokeny a kontrolovaným spôsobom reštartujem pracovné záťaže. Po incidente sa preskúmanie premietne späť do politík, testov a informačných panelov - bezpečnosť je cyklus učenia, nie jednorazová akcia.

Riadenie, overovanie a dodržiavanie predpisov

Isté je to, čo sa dá dokázať. Dôkazy zbieram automaticky: Správy o zásadách, kontroly podpisov, výsledky skenovania, rozdiely RBAC a kompatibilné nasadenia. Zmeny sa vykonávajú prostredníctvom žiadostí o stiahnutie, s kontrolami a čistým protokolom zmien. Dôvernosť, integritu a dostupnosť spájam s merateľnými kontrolami, ktoré pozostávajú z auditov. Oddeľujem prevádzku a bezpečnosť, ako je to len možné (segregácia povinností) bez straty rýchlosti - jasné úlohy, jasné zodpovednosti, jasné Transparentnosť.

Umožnenie tímu a "predvolené zabezpečenie"

Poskytujem "zlaté cesty": otestované základné obrazy, šablóny nasadenia so SecurityContext, hotové moduly NetworkPolicy a šablóny potrubia. Vývojári dostávajú rýchlu spätnú väzbu (kontroly pred odovzdaním, kontroly zostavenia), bezpečnostní šampióni v tímoch pomáhajú s otázkami. Modelovanie hrozieb pred prvým odovzdaním ušetrí neskoršie drahé opravy. Cieľom je, aby bol bezpečný prístup najrýchlejší - ochranné zábradlia namiesto stráženia.

Prehľad výkonu, nákladov a stability

Spevnenie musí zodpovedať platforme. Meriam režijné náklady senzorov eBPF, kontrol podpisov a vstupných kontrol a optimalizujem ich. Minimálne obrazy urýchľujú nasadenie, zmenšujú povrch útoku a šetria náklady na prenos. Zber odpadu z registra, stratégie vytvárania vyrovnávacej pamäte a jasné pravidlá označovania udržiavajú dodávateľský reťazec štíhly. Bezpečnosť tak zostáva skôr faktorom efektívnosti než brzdou.

Záver: Bezpečnosť ako každodenná prax

Zabezpečenie kontajnera je úspešné, keď mám jasné Normy automatizovať ich a priebežne kontrolovať. Začínam s čistými tvrdými obrazmi, prísnymi zásadami a hmatateľnou segmentáciou. Potom sledujem signály počas behu, trénujem reakcie na incidenty a testujem obnovy. Týmto spôsobom sa zmenšujú plochy útokov a zlyhania zostávajú obmedzené. Ak zaujmete systematický prístup, citeľne znížite riziká a ochránite údaje zákazníkov aj svoje vlastné. Reputácia.