All-Inkl Let's Encrypt kan jag aktivera en gratis SSL på bara några minuter och leverera min domän och mina underdomäner säkert via https. I den här guiden kommer jag att visa dig hur du aktiverar i KAS, typiska stötestenar, WordPress Tips mot blandat innehåll och praktiska kontroller för permanent giltiga certifikat.

Centrala punkter

För att hjälpa dig att komma dit snabbt sammanfattar jag de viktigaste aspekterna i ett kompakt format. Jag fokuserar på aktivering med All-Inkl, fördelarna med Let's Encrypt och användbart uppföljningsarbete som omdirigeringar och HSTS. Jag klargör när DV-certifikat är tillräckliga och när OV/EV är meningsfulla. Jag ger tydliga instruktioner för WordPress, utan långa teorier. Så här ställer du in gratis SSL snabbt och rent.

- KostnadsfrittSSL utan extra kostnad, automatisk förnyelse

- SnabbAktivering i KAS på bara några minuter

- SynligHTTPS stärker förtroendet och rankingen

- EnkelDV-certifikat är lämpliga för de flesta projekt

- SäkerUndvik blandat innehåll, ställ in HSTS

Varför SSL hos All-Inkl är meningsfullt för alla webbplatser

Med ett aktivt certifikat säkrar jag Dataöverföring mellan webbläsare och server och hindrar tredje part från att läsa innehållet. Besökare känner igen detta på https och låset, vilket ökar förtroendet och konverteringen. Sökmotorer föredrar HTTPS, vilket hjälper min synlighet. Särskilt inloggningssidor, kontaktformulär och butiker gynnas omedelbart. Jag minimerar ansvarsrisker, uppfyller juridiska förväntningar och skapar en solid grund för tillväxt.

Hur Let's Encrypt fungerar med All-Inkl

Let's Encrypt tillhandahåller gratis, domän validerad certifikat, som All-Inkl automatiskt begär, installerar och förnyar. Löptiden är 90 dagar, förnyelsen sker i bakgrunden och sparar tid för mig. Krypteringen använder moderna TLS-standarder, som stöds allmänt av vanliga webbläsare. Detta är helt tillräckligt för typiska bloggar, företagswebbplatser och portfolios. Om du vill gå djupare kan du hitta bakgrundsinformation på gratis SSL-certifikat kompakt och lättförståelig.

Krav och typiska förberedelser vid All-Inkl

För att säkerställa att utställningen går smidigt är jag uppmärksam på några grundläggande villkor:

- Domänmål korrektI KAS pekar domänen (och www) på den mapp där webbplatsen finns. Jag definierar separata domänmål för underdomäner om de har separat innehåll.

- DNS är korrektA- (IPv4) och AAAA-post (IPv6) pekar på All-Inkl-servern. Om AAAA pekar på en gammal IP misslyckas valideringen ofta. Om du är osäker kan du ta bort AAAA tillfälligt och ställa in den igen efter problemet.

- Tillgänglighet för .well-knownACME-validering använder http-01. Lösenordsskydd, 403/401-regler, IP-blockerare eller omdirigeringar som skjuter upp utmaningen förhindrar att den utfärdas. Jag tillåter leverans av

/.välkänd/acme-utmaning/utan omvägar. - Inga svåra omdirigeringar: För tidigt, för strikt https eller domänvidarebefordran kan störa utmaningen. Utfärda först certifikatet och skärp sedan omdirigeringarna.

- Planera underdomänerJag brukar täcka rotdomänen och www med ett certifikat. För ytterligare underdomäner bestämmer jag om jag ska samla SAN-poster eller utfärda dem individuellt. Med många dynamiska underdomäner kan det vara värt att använda ett wildcard-certifikat (beroende på taxan).

- Proxy/CDN i en överblickOm du använder en omvänd proxy/CDN ska du se till att valideringsförfrågningarna når ursprunget. Jag avaktiverar "TLS only at the edge" och tillåter https till ursprunget.

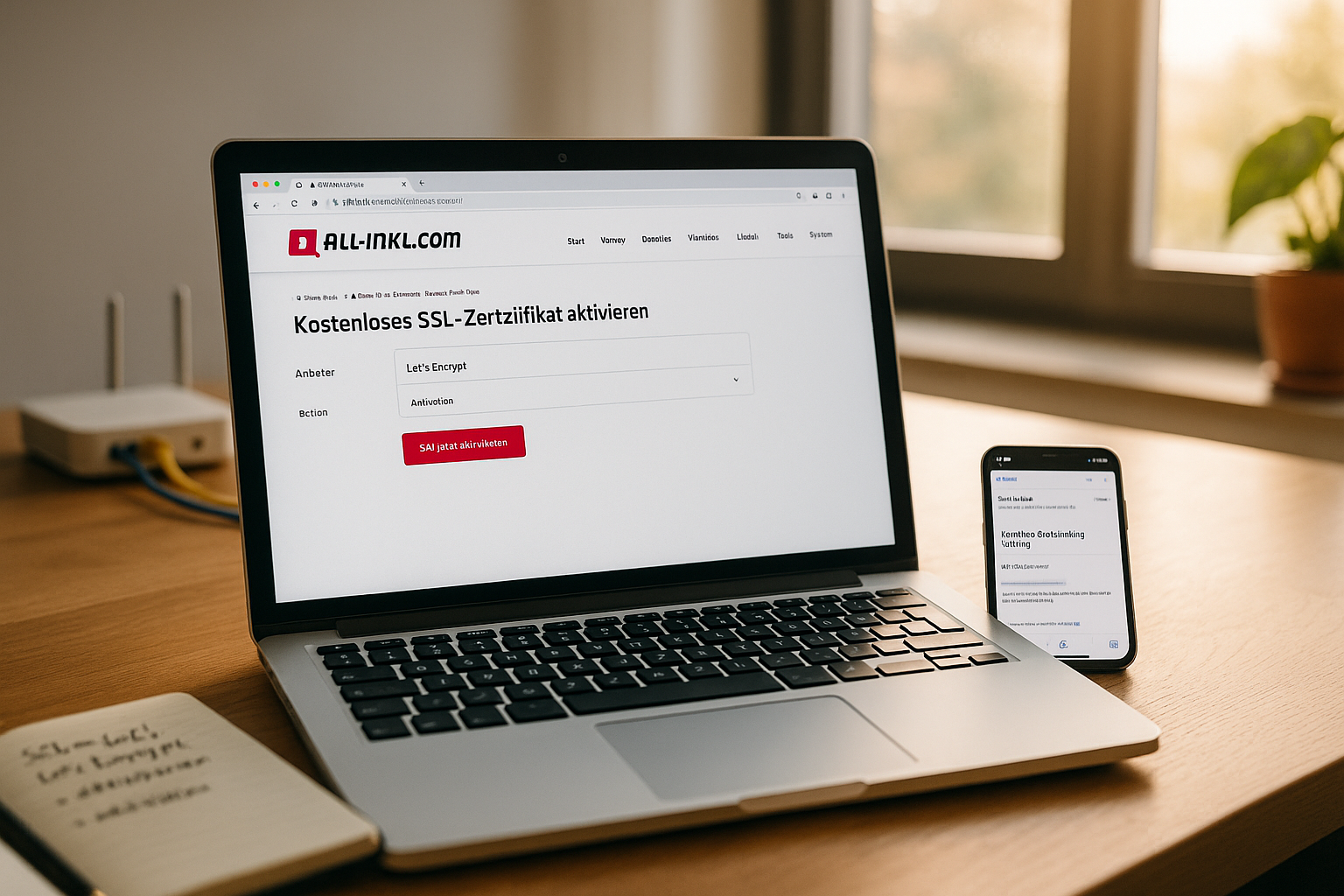

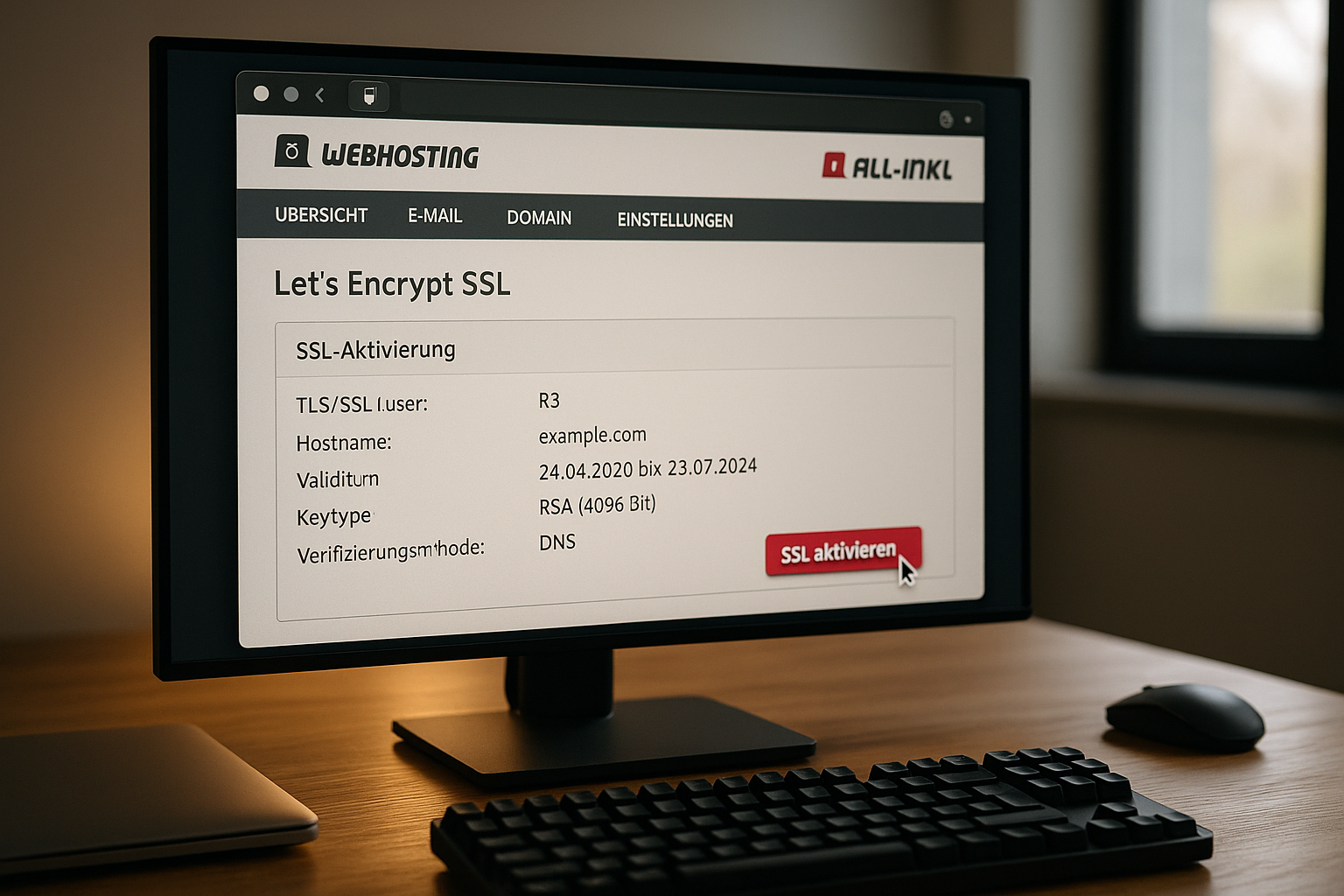

Steg-för-steg: Aktivering i All-Inkl KAS

Jag börjar i KAS (kundadministrationssystem) och loggar in med mina åtkomstuppgifter. Sedan öppnar jag Domänobjektet, väljer min domän med redigeringsikonen och öppnar fliken SSL-skydd. Där klickar jag på Edit igen, byter till fliken Let's Encrypt, bekräftar ansvarsmeddelandet och startar utfärdandeprocessen. Certifikatet är klart inom några minuter och sidan laddas via https. Jag öppnar sedan webbplatsen i webbläsaren och kontrollerar låssymbolen och adressen för att verifiera aktiveringen.

WordPress: Undvik konsekvent blandat innehåll

Efter övergången kontrollerar jag om bilder, skript och stilar verkligen används per https belastning. I WordPress-inställningarna ändrar jag webbplatsadressen och WordPress-adressen till https. Sedan ersätter jag hårdkodade http-länkar i menyer, widgetar och sidbyggarelement. Om det fortfarande finns gammalt innehåll använder jag ett slimmat plugin som på ett tillförlitligt sätt byter webbadresser till https. En illustrerad guide för problemfria konverteringar tillhandahålls av Gratis SSL för WordPress med ytterligare tricks.

WordPress specialfall: Multisite, WooCommerce, Pagebuilder

- Flera webbplatser/nätverkI nätverksadministrationen ändrar jag de primära webbadresserna till https. För domänmappning kontrollerar jag alla mappningar och ställer in en https-omdirigering för varje domän. Sedan gör jag en sök-och-ersätt i databasen för att rensa upp http://-Reste (även i serialiserade fält).

- WooCommerceJag aktiverar "Säkra sidor" för kassa och konto, kontrollerar cookie-inställningarna (säker flagga) och rensar cacheminnet så att sessionerna inte växlar mellan http/https.

- Pagebuilder: Absolute http-länkar är ofta dolda i mallar, globala widgetar och temaalternativ. Jag uppdaterar dessa moduler först, sedan innehållet. Om det behövs hjälper jag till med ett tillfälligt plugin som skriver om till https vid leverans.

- WP-CLIOm du har shell-åtkomst kan du snabbt rensa upp stora webbplatser. Ett exempel:

wp alternativ uppdatering hem 'https://example.com' wp alternativ uppdatering siteurl 'https://example.com' wp sök-ersätt 'http://example.com' 'https://example.com' --alla-tabeller --precis - Tomma cacheminnenTa bort webbläsar-, CDN-, objekt- och sidcache efter övergången. Först därefter kan du börja utvärdera och testa.

Ställ in DNS, omdirigeringar och HSTS korrekt

Ett giltigt certifikat visar sin styrka endast om Vidarebefordran från http till https fungerar korrekt. Jag ställer in 301-vidarebefordran på servernivå så att sökmotorer bara ser den säkra versionen. Jag aktiverar också HSTS så snart allt är stabilt så att webbläsare automatiskt använder https. Jag testar noggrant i förväg så att jag inte av misstag låser ut mig själv. Om DNS-posten och A/AAAA-posterna pekar korrekt mot All-Inkl-servern fungerar utställningen tillförlitligt.

Exempel på .htaccess: 301, HSTS och www/non-www

All-Inkl kör vanligtvis Apache. Jag använder följande utdrag för att implementera rena regler:

Skicka alla förfrågningar till https (behåll värden):

Omskrivningsmotor på

# HTTP -> HTTPS

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]Omdirigera till https OCH en kanonisk domän (t.ex. utan www):

RewriteEngine på

# www -> icke-www

RewriteCond %{HTTP_HOST} ^www\.(.+)$ [NC]

RewriteRule ^ https://%1%{REQUEST_URI} [L,R=301]

# HTTP -> HTTPS (om det fortfarande är nödvändigt)

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]Aktivera HSTS först när allt fungerar smidigt via https:

Header alltid inställd Strict-Transport-Security "max-age=31536000; includeSubDomains"

.Försiktighet med inkluderaSubdomäner och förladdningslistor: Används endast när alla underdomäner levererar https på ett rent sätt.

Fri DV vs OV/EV: Vad passar mitt projekt?

Let's Encrypt tillhandahåller DV-certifikat som uppfyller Domänkontroll och är tillräckligt för de flesta projekt. Om du vill ha en tydligt synlig identitetskontroll kan du använda OV eller EV, men då får du räkna med mer arbete och kostnader. Detta kan vara användbart för myndigheter, banker eller stora varumärken. För bloggar, informationssidor, lokala företag och många butiker är det viktigaste: snabbt, säkert, https aktivt. Jag väger fördelar och kostnader mot varandra och gör sedan ett målinriktat val.

Jämförelse av välkända hosters: integration, bekvämlighet, pris

När jag väljer leverantör är jag uppmärksam på Automatisering av certifikathantering, användarvänlighet och support. En process med ett klick sparar tid för mig och minskar risken för fel. Bra support hjälper till om problemet fastnar på grund av DNS eller vidarebefordran. Grundkostnaderna bör också matcha projektets storlek. Följande tabell ger mig en snabb överblick:

| Leverantör | SSL-integration (Let's Encrypt) | Pris/månad | Enkel användning | Stöd för kvalitet |

|---|---|---|---|---|

| webhoster.de | Ja (med ett klick) | från 1,99 €. | Mycket enkelt | Support 24/7 |

| All-Inkl | Ja (med ett klick) | från 4,95€. | Enkel | Bra |

| Strato | Delvis/manuellt | från 3,50 €. | Medium | Genomsnitt |

| Värd Europa | Delvis/manuellt | från 4,99€. | Omständlig | Genomsnitt |

Prisskillnaden kan tyckas liten, men den Tidsbesparing genom automatisk förnyelse lägger upp. Jag vill inte behöva göra det här manuellt var 90:e dag, så jag föredrar lösningar med ett klick. Snabba svarstider från supporten har också en positiv inverkan. För projekt med snäva budgetar räknas varje euro. I slutändan är det mitt arbetsflöde som är den avgörande faktorn, inte bara priset.

Felsökning: snabbt lösa vanliga problem

Om utställningen har fastnat kontrollerar jag först DNS-destinationer för domänen och underdomänerna. Om alla poster pekar på rätt server kommer valideringen att fungera snabbt. Om https misslyckas efter aktivering beror det ofta på cachade omdirigeringar eller blandat innehåll. Jag tömmer cacheminnet i webbläsaren, CDN och WordPress, testar igen och övervakar svarskoderna. Om värden har satt ett block för för många förfrågningar väntar jag en kort stund och startar om förfrågan.

Wildcard-, subdomän- och SAN-strategier

Jag väljer rätt omslag beroende på projektet:

- Standard (SAN)Ett certifikat täcker example.com och www.example.com. Jag kan ofta lägga till ytterligare underdomäner.

- JokerOmslag

*.exempel.comoch är lämplig om många subdomäner skapas dynamiskt. Validering utförs vanligtvis via DNS-01. Jag kontrollerar i förväg om och hur detta stöds i tariffen. - Separata certifikatFör känsliga områden (t.ex. admin.example.com) kan jag medvetet använda ett separat certifikat för att kontrollera körtider och förnyelser separat.

Jag håller ett öga på antalet parallella certifikat för att inte komma i närheten av hastighetsbegränsningarna och buntar ihop underdomäner på ett förnuftigt sätt.

Integrera CDN/reverse proxy och e-posttjänster på ett smidigt sätt

- CDN/Proxy: Jag ställer in att förbindelsen från besökaren till källan kontinuerlig är krypterad. Ren edge-kryptering leder lätt till blandat innehåll eller omdirigeringsslingor. Jag tar bort edge-cacher efter att ha bytt certifikat.

- UrsprungscertifikatÄven om ett CDN tillhandahåller sitt eget edge-certifikat behöver ursprunget sitt giltiga certifikat. Let's Encrypt på All-Inkl-värden är det snabbaste sättet här.

- E-postFör IMAP/SMTP använder jag det servernamn som rekommenderas av hostaren. På så sätt undviker jag certifikatvarningar på grund av olämpliga värdnamn. Webbmail är vanligtvis redan korrekt säkrad.

Kontinuerlig kontroll och automatisering av säkerheten

Efter den första utgåvan av min Vård nej: Jag kontrollerar regelbundet utgångsdatum och loggmeddelanden. Jag kör också en SSL-kvalitetskontroll för att hålla ett öga på protokoll och chiffer. Om du använder dina egna servrar eller en Plesk-panel kan du ställa in förnyelsen centralt och spara underhållstid. Jag använder instruktionerna för Plesk Let's Encrypt med praktiska steg. Det är så här jag håller förnyelser, vidarebefordran och HSTS permanent stabila.

Praktisk kvalitetssäkring: tester och övervakning

- Kontroll av webbläsare och sidhuvudJag kontrollerar statuskoder (200/301), certifikatutfärdare och utgångsdatum. En titt på DevTools visar blandat innehåll eller blockerade resurser.

- CLI-kontrollerMed

curl -I https://example.comJag kontrollerar omdirigeringar och HSTS-rubriker. Eventuellt kontrollerar jag certifikatsökvägen med OpenSSL. - Automatisk övervakningKorta jobb kontrollerar tillgängligheten dagligen och varnar för utgångsdatum. Så här reagerar jag om en förnyelse misslyckas.

- Ta hänsyn till prisgränserJag utlöser inte nya utställningar varje minut, utan eliminerar orsaker och försöker igen på avstånd.

SEO och drift efter omkoppling

- Canonical & Sitemap: Konvertera canonical tags, XML sitemaps och robots hints till https och skicka in på nytt i verktyg.

- Intern länkningInterna länkar konsekvent till https. Gamla http-bakåtlänkar drar nytta av ren 301-omdirigering.

- Analys/AdsKontrollera URL:er för spårning och konvertering. Undvik blandat innehåll i inbäddade skript.

- Social/OGAnpassa webbadresser med öppen graf och oEmbed. Ladda om cacher för stora nätverk om det behövs.

- PrestandaTLS 1.3 och HTTP/2/3 tillhandahålls vanligtvis automatiskt av hostern. Jag koncentrerar mig på cachelagring, komprimering och bildformat - https är inte en prestandadödare.

Praktiska exempel: Typiska scenarier under omställningen

En liten butik med en underdomän för Backend drar nytta av ett jokerteckencertifikat om tariffen stöder detta. En portfölj med statiska sidor behöver bara DV och en ren omdirigering. En blogg med många bildbanor löser blandat innehåll snabbast med en sök-och-ersätt plus plugin-kontroll. En klubb med kalenderplugins kontrollerar också externa integrationer som typsnitt och widgets. Ett lokalt hantverksföretag stärker förtroendet med https och ökar antalet förfrågningar via kontaktformuläret.

Kortfattat sammanfattat

Med All-Inkl och Let's Encrypt skyddar jag mina Webbplats utan extra kostnad, påskynda övergången med ett klick och bespara mig löpande underhåll. Jag ställer in 301-omdirigeringar, städar upp blandat innehåll och aktiverar HSTS så snart allt fungerar som det ska. DV är tillräckligt för de flesta projekt, medan OV/EV bara är meningsfullt i specialfall. Det är värt att titta på leverantörer med enkel automatisering, eftersom tid fortfarande är den mest värdefulla resursen. Detta håller min webbplats synlig, pålitlig och juridiskt på den säkra sidan.