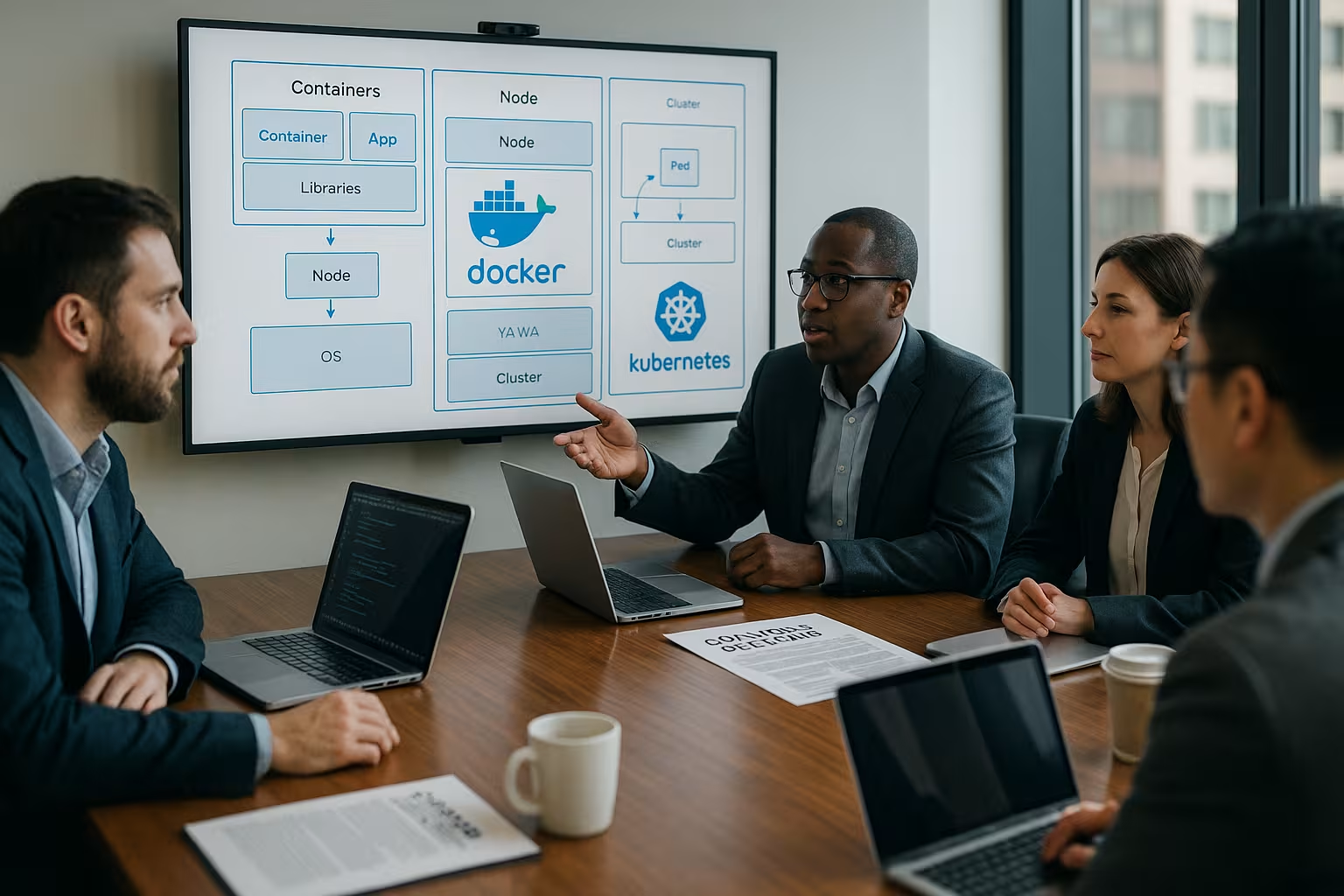

Containersäkerhet inom hosting handlar om risk, ansvar och förtroende. Jag visar på ett praktiskt sätt hur jag gör Docker- och Kubernetes-miljöer hårda så att Hoster Minska angreppsytan och begränsa incidenter på ett snyggt sätt.

Centrala punkter

Följande viktiga aspekter styr mina beslut och prioriteringar när det gäller Säkerhet för containrar. De utgör en direkt utgångspunkt för värdteam som vill minska riskerna på ett mätbart sätt.

- Harden-bilderHåll dig till ett minimum, skanna regelbundet, starta aldrig som root.

- RBAC striktSmå rättigheter, aktiva granskningsloggar, ingen okontrollerad tillväxt.

- Koppla bort nätverketStandard - neka, begränsa öst-västlig trafik, kontrollera policyer.

- Skydd under körtidÖvervakning, EDR/eBPF, tidig upptäckt av avvikelser.

- Backup & ÅterställningÖva på snapshots, säkerhetskopiera hemligheter, testa återställning.

Jag prioriterar dessa punkter eftersom de har störst inverkan på den verkliga Minskning av risker erbjudande. De som arbetar noggrant här täpper till de vanligaste luckorna i det dagliga klusterlivet.

Varför säkerheten är annorlunda i containrar

Flera containrar delar på en kernel, så ett fel kan ofta överföras till Rörelser i sidled runt. En oren basavbildning multiplicerar sårbarheter över dussintals installationer. Felkonfigurationer som för breda behörigheter eller öppna socklar kan utnyttja värden på några minuter. Jag planerar försvar i flera lager: från byggandet till registret, tillträdet, nätverket och Runtid. Som utgångspunkt är det värt att ta en titt på Isolerade hosting-miljöereftersom isolering och minsta privilegium är tydligt mätbara här.

Säker drift av Docker: Bilder, Daemon, Nätverk

Jag använder minimalistiska, testade Basbilder och flytta konfiguration och hemligheter till runtime. Containrar körs inte som root, Linux-funktionerna reduceras och känsliga filer hamnar inte i avbildningen. Docker-daemon förblir isolerad, jag ställer bara in API-slutpunkter med starka TLS-skydd. Jag monterar aldrig uttaget i produktionscontainrar. På nätverkssidan gäller minsta möjliga privilegium: inkommande och utgående endast uttryckligen auktoriserade anslutningar, flankerade av brandväggsregler och L7-loggar.

Härdning av Kubernetes: RBAC, namnrymder, policyer

I Kubernetes definierar jag roller på detaljnivå med RBAC och kontrollera dem cykliskt genom revision. Namnrymder separerar arbetsbelastningar, klienter och känsligheter. NetworkPolicies använder en standardmetod och öppnar bara det som en tjänst verkligen behöver. För varje pod ställer jag in SecurityContext-alternativ som runAsNonRoot, förbjuder Privilege Escalation och släpper Kapacitet som NET_RAW. Tillträdeskontroller med OPA Gatekeeper förhindrar att felaktiga driftsättningar kommer in i klustret.

CI/CD-pipeline: Skanna, signera, blockera

Jag integrerar sårbarhetsskanningar för Bilder av behållare i pipelinen och blockera byggnationer med kritiska resultat. Bildsignering skapar integritet och spårbarhet tillbaka till källan. Policy-as-code verkställer minimistandarder, t.ex. inga :latest-taggar, inga privilegierade pods och definierade användar-ID. Registret i sig behöver också skyddas: privata repos, oföränderliga taggar och åtkomst endast för auktoriserade användare. Servicekonton. På så sätt stoppar leveranskedjan felaktiga produkter innan de når klustret.

Nätverkssegmentering och öst-västligt skydd

Jag begränsar rörelser i sidled genom att sätta hårda gränser i Klusternätverk. Mikrosegmentering på namnrymds- och appnivå minskar omfattningen av ett intrång. Jag dokumenterar ingångs- och utgångskontroller i takt med att kod och version ändras. Jag beskriver tjänst-till-tjänst-kommunikation i detalj, observerar avvikelser och blockerar misstänkt beteende omedelbart. TLS i pod-nätverket och stabila identiteter genom tjänsteidentiteter skärper säkerheten. Skydd fortsätta.

Övervakning, loggning och snabb respons

Jag registrerar mätvärden, loggar och händelser i realtid och förlitar mig på Upptäckt av avvikelser istället för bara statiska tröskelvärden. Signaler från API-servrar, Kubelet, CNI, Ingress och arbetsbelastningar flödar in till en central SIEM. eBPF-baserade sensorer upptäcker misstänkta syscalls, filåtkomst eller containerflykt. Jag har runbooks redo för incidenter: isolera, säkerhetskopiera, rotera, återställa. Utan erfaren Spelböcker bra verktyg faller platt i en nödsituation.

Hemligheter, efterlevnad och säkerhetskopior

Jag förvarar hemligheter i krypterad form, roterar dem regelbundet och begränsar deras Livslängd. Jag implementerar KMS/HSM-stödda rutiner och säkerställer tydliga ansvarsområden. Jag säkerhetskopierar regelbundet datalagring och testar återställningen på ett realistiskt sätt. Jag förseglar Kubernetes-objekt, CRD:er och snapshots från lagring mot manipulation. Vem Docker-hosting bör avtalsmässigt klargöra hur nyckelmaterial, backupcykler och återställningstider regleras så att Revision och drift passar ihop.

Frekventa felkonfigurationer och direkta motåtgärder

Container med root-användare, saknas readOnlyRootFilesystem-Flaggor eller öppna värdvägar är klassiker. Jag tar konsekvent bort privilegierade pods och använder inte HostNetwork och HostPID. Jag bedömer exponerade Docker-sockets som en kritisk lucka och eliminerar dem. Jag byter ut nätverk som tillåts som standard mot tydliga policyer som definierar och kontrollerar kommunikation. Tillträdeskontroller blockerar riskfyllda manifest innan de är körning.

Praktisk härdning av Docker-daemon

Jag avaktiverar oanvända fjärranslutna API:er, aktiverar Certifikat för klienter och placera en brandvägg framför motorn. Daemon körs med AppArmor/SELinux-profiler, Auditd registrerar säkerhetsrelevanta åtgärder. Jag separerar namnrymder och c-grupper rent för att genomdriva resurskontroll. Jag skriver loggar till centraliserade backends och håller ett öga på rotationer. Host hardening förblir obligatoriskt: uppdateringar av kärnan, minimering av Paketets omfattning och inga onödiga tjänster.

Val av leverantör: Säkerhet, managed services och jämförelse

Jag betygsätter leverantörer enligt tekniskt djup, Öppenhet och granskningsbarhet. Detta omfattar certifieringar, riktlinjer för härdning, svarstider och återställningstester. Hanterade plattformar bör erbjuda tillträdespolicyer, tillhandahålla bildskanning och leverera tydliga RBAC-mallar. Om du fortfarande är osäker kan du hitta Jämförelse av orkestrering användbar orientering om kontrollplan och verksamhetsmodeller. Följande översikt visar leverantörer med tydliga Anpassning av säkerhet:

| Plats | Leverantör | Funktioner |

|---|---|---|

| 1 | webhoster.de | Hantering av Docker & Kubernetes, säkerhetsrevision, ISO 27001, GDPR |

| 2 | Hostserver.net | ISO-certifierad, GDPR, containerövervakning |

| 3 | DigitalOcean | Globalt molnnätverk, enkel skalning, förmånliga instegspriser |

Driftsäkerhet genom policyer och tester

Utan regelbunden Kontroller föråldrar varje säkerhetskoncept. Jag rullar ut riktmärken och policyer automatiskt och kopplar dem till efterlevnadskontroller. Kaos- och GameDay-övningar testar isolering, larm och playbooks på ett realistiskt sätt. KPI:er som "Mean Time to Detect" och "Mean Time to Recover" vägleder mina förbättringar. Jag härleder åtgärder från avvikelser och förankrar dem i Process.

Förstärkning av noder och värdar: den första försvarslinjen

Säkra containrar börjar med säkra värdar. Jag minimerar bas-OS (inga kompilatorer, inga felsökningsverktyg), aktiverar LSM:er som AppArmor/SELinux och använder cgroups v2 konsekvent. Kärnan förblir uppdaterad, jag avaktiverar onödiga moduler och jag väljer hypervisor- eller MicroVM-isolering för särskilt känsliga arbetsbelastningar. Jag säkrar Kubelet med en avaktiverad skrivskyddad port, klientcertifikat, restriktiva flaggor och en tät brandväggsmiljö. Swap förblir avstängt, tidskällor signeras och NTP-drift övervakas - tidsstämplar är viktiga för kriminalteknik och Revision kritisk.

PodSäkerhet och profiler: Att göra standarder bindande

Jag gör säkerhet till standardinställning: jag tillämpar PodSecurity-standarder i hela klustret och skärper dem per namnområde. Seccomp-profiler minskar syscalls till vad som är nödvändigt, AppArmor-profiler begränsar filåtkomst. Jag kombinerar readOnlyRootFilesystem med tmpfs för skrivkrav och ställer in fsGroup, runAsUser och runAsGroup uttryckligen. HostPath-monteringar är tabu eller strikt begränsade till skrivskyddade, dedikerade sökvägar. Jag släpper funktioner helt som standard och lägger sällan till dem specifikt. Detta resulterar i reproducerbara, minimalt privilegierade Arbetsbelastning.

Fördjupning av leveranskedjan: SBOM, proveniens och signaturer

Enbart skanningar är inte tillräckligt. Jag skapar en SBOM för varje build, kontrollerar den mot policyer (förbjudna licenser, riskabla komponenter) och registrerar ursprungsdata. Förutom bilden omfattar signaturerna även metadata och byggnadsursprung. Tillträdeskontroller tillåter endast signerade, policykompatibla artefakter och nekar :senaste taggar eller föränderliga taggar. I miljöer med luftgap replikerar jag registret, signerar offline och synkroniserar på ett kontrollerat sätt - integriteten förblir verifierbar, även utan en konstant internetanslutning.

Klientseparering och resursskydd

Äkta multi-tenancy kräver mer än namnområden. Jag arbetar med ResursKvotLimitRanges och PodPriority för att förhindra "bullriga grannar". Jag separerar lagringsklasser beroende på känslighet och isolerar ögonblicksbilder per klient. Principen om dubbel kontroll gäller för adminåtkomst, känsliga namnrymder tilldelas dedikerade servicekonton och analyserbara verifieringskedjor. Jag skärper också reglerna för utdata för bygg- och testnamnrymder och förhindrar konsekvent åtkomst till produktionsdata.

Säkra datavägen: stateful, snapshots, motståndskraft mot utpressningstrojaner

Jag säkrar tillståndspräglade arbetsbelastningar med kryptering från början till slut: transport med TLS, i vila i volymen med hjälp av leverantörs- eller CSI-kryptering, nyckel via KMS. Jag märker ögonblicksbilder som manipuleringssäkra, följer lagringspolicyer och testar återställningsvägar inklusive appkonsistens. För att motverka utpressningstrojaner förlitar jag mig på oföränderliga kopior och separata Säkerhetskopiering-domäner. Åtkomst till reservlagren följer separata identiteter och strikt lägsta privilegium så att en komprometterad pod inte kan radera någon historik.

Serviceidentiteter och noll förtroende i klustret

Jag förankrar identiteten i infrastrukturen, inte i IP-adresser. Tjänstidentiteter får kortlivade certifikat, mTLS skyddar trafiken mellan tjänster och L7-policyer tillåter endast definierade metoder och vägar. Grundbulten är en tydlig AuthN/AuthZ-modell: vem pratar med vem, i vilket syfte och hur länge. Jag automatiserar certifikatrotation och håller hemligheter utanför bilderna. Detta skapar ett motståndskraftigt nollförtroendemönster som förblir stabilt även med IP-ändringar och automatisk skalning.

Avvärja DoS- och resursattacker

Jag ställer in hårda förfrågningar/gränser, begränsar PID:er, filbeskrivare och bandbredd och övervakar efemär lagring. Buffertar före ingång (hastighetsbegränsningar, timeouts) förhindrar att enskilda klienter blockerar klustret. Backoff-strategier, kretsbrytare och budgetgränser i distributionen håller felen lokala. Ingress-controllers och API-gateways får separata, skalbara noder - så att kontrollnivån förblir skyddad när offentliga belastningstoppar inträffar.

Erkännande och svar specifikt

Runbooks är operativa. Jag isolerar komprometterade pods med nätverkspolicyer, markerar noder som oschedulerbara (cordon/drain), forensiskt säkra artefakter (containerfilsystem, minne, relevanta loggar) och håller beviskedjan komplett. Jag roterar automatiskt hemligheter, återkallar tokens och startar om arbetsbelastningar på ett kontrollerat sätt. Efter incidenten görs en genomgång av policyer, tester och instrumentpaneler - säkerhet är en inlärningscykel, inte en engångsåtgärd.

Styrning, registerhållning och efterlevnad

Det som är säkert är det som kan bevisas. Jag samlar in bevis automatiskt: Policyrapporter, signaturkontroller, skanningsresultat, RBAC-diffar och kompatibla implementeringar. Ändringar görs via pull requests, med granskningar och en ren ändringslogg. Jag kopplar samman sekretess, integritet och tillgänglighet med mätbara kontroller som består av revisioner. Jag separerar drift och säkerhet så långt det är möjligt (segregering av arbetsuppgifter) utan att tappa fart - tydliga roller, tydligt ansvar, tydligt Öppenhet.

Teamaktivering och "secure by default"

Jag tillhandahåller "Golden Paths": testade basbilder, distributionsmallar med SecurityContext, färdiga NetworkPolicy-moduler och pipeline-mallar. Utvecklare får snabba återkopplingsslingor (kontroller före commit, build scans), säkerhetsmästare i teamen hjälper till med frågor. Hotmodellering före den första implementeringen sparar dyra korrigeringar senare. Målet är att den säkra metoden ska vara den snabbaste - skyddsräcken i stället för grindvakt.

Prestanda, kostnader och stabilitet i en överblick

Härdningen måste matcha plattformen. Jag mäter omkostnader för eBPF-sensorer, signaturkontroller och tillträdeskontroller och optimerar dem. Minimala images påskyndar driftsättningar, minskar attackytan och sparar överföringskostnader. Garbage collection i registret, strategier för build cache och tydliga taggningsregler gör att leveranskedjan hålls smal. Säkerheten förblir därmed en effektivitetsfaktor snarare än en broms.

Slutsats: Säkerhet som daglig praxis

Containersäkerheten lyckas när jag har tydliga Standarder automatisera dem och kontrollera dem kontinuerligt. Jag börjar med rent härdade bilder, strikta policyer och påtaglig segmentering. Sedan håller jag ett öga på runtime-signaler, tränar på incidenthantering och testar återställningar. På så sätt krymper attackytorna och misslyckandena förblir begränsade. De som arbetar systematiskt minskar riskerna märkbart och skyddar både sina egna och kundernas data. Rykte.