MX-poster bestämma var e-postmeddelanden för din domän ska levereras - jag ska visa dig hur du skapar en e-post egen domän korrekt, kontrollera och säkra den. Jag kommer att förklara de nödvändiga DNS-posterna, förnuftig Verktyg och typiska misstag att undvika.

Centrala punkter

- MX-poster: Definiera ansvariga e-postservrar per domän

- SPF/DKIM/DMARCFrakttillstånd, underskrift, riktlinjer

- Prioritet/TTLLeveranssekvens och DNS uppdateringshastighet

- VerktygKontrollera inställningar, visualisera fel

- Val av leverantör: Lämpligt paket, bra support

Vad är MX-poster?

Jag definierar med MX-postervilken e-postserver som tar emot e-post för min domän. Så snart någon skriver till min adress frågar den sändande servern de relevanta posterna i DNS. Den relevanta posten pekar på målservern, som tar emot och vidarebefordrar e-posten. Utan korrekta MX-poster riskerar du leveransfel eller avvisningar. Jag anser att dessa poster är klara, entydiga och fria från motsägelsefull information. pålitlig Leverans.

Fördelar med e-post med din egen domän

Med min egen adress arbetar jag professionell och stärka mitt varumärke. Jag behåller kontrollen över leverantörsbyten eftersom jag själv underhåller MX-posterna. Jag kan snabbt lägga till nya brevlådor för team, projekt eller tjänster. Igenkänningen ökar eftersom mottagarna omedelbart känner igen min domän. Detta skapar förtroende och ökar Kontroll om min posttrafik.

Skapa förutsättningar

Jag börjar med en egen domän och tillgång till DNS-hantering hos registraren eller hostern. En aktiv e-posttjänst som Google Workspace, Microsoft 365, Proton Mail eller ett hostingpaket måste finnas tillgängligt. Leverantörerna kommer senare att visa mig de exakta MX-målen, värdnamnen och prioriteringarna. När det gäller IONOS eller liknande registratorer, en kompakt Instruktioner för IONOS DNS när jag hittar DNS-zonen. Jag antecknar alla uppgifter från e-postleverantören så att jag kan ange dem korrekt i nästa steg i Zon gå in.

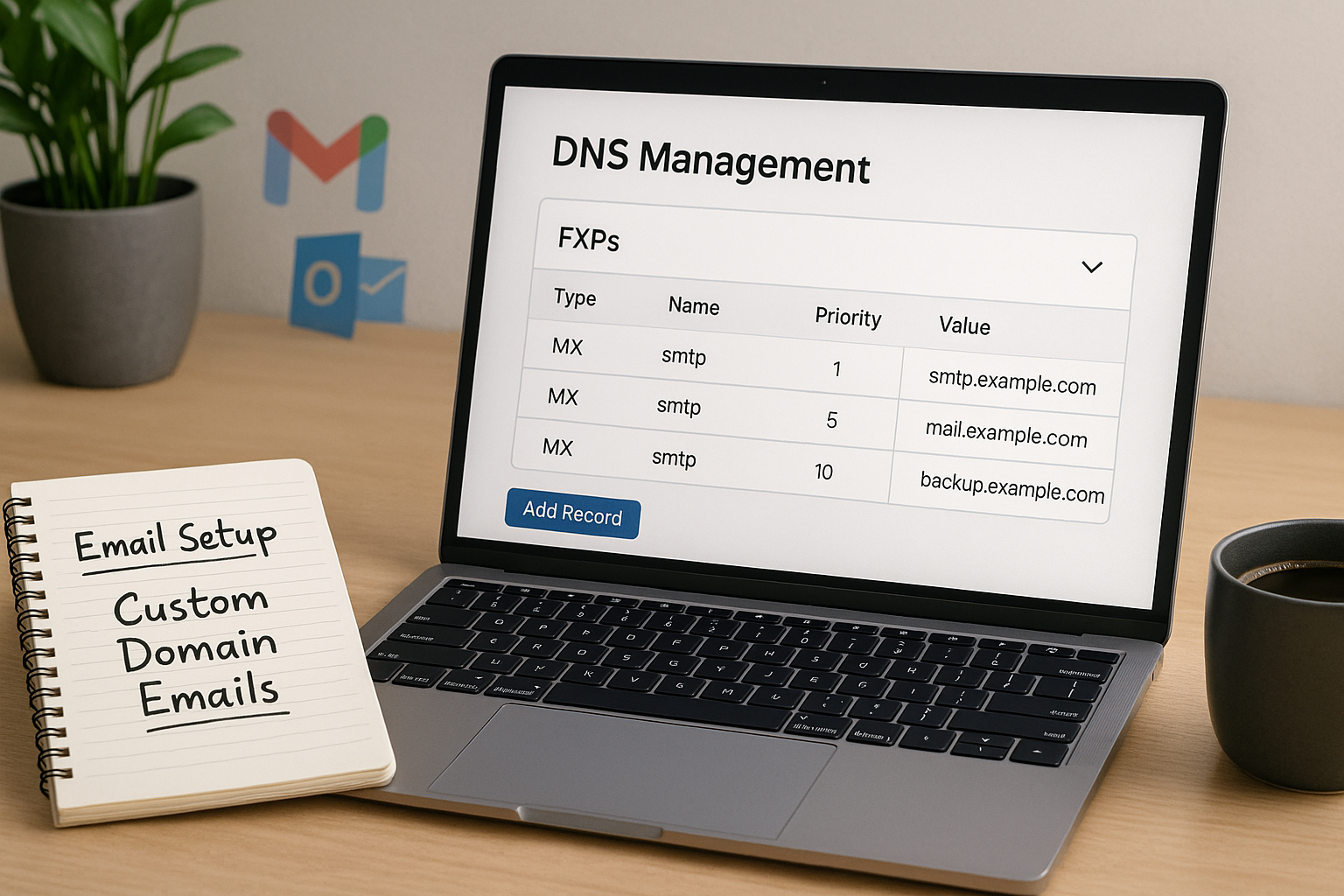

Konfigurera MX-Records steg för steg

Jag loggar in på registraren, öppnar DNS-inställningarna och kontrollerar först om det finns gamla MX-poster. Jag tar bort föråldrade poster så att inga konkurrerande servrar förblir ansvariga. Jag kopierar sedan MX-data från min leverantör exakt, till exempel Google Workspace ofta "smtp.google.com" med låg prioritet, t.ex. 1 och värd "@". Jag ser till att välja ett måttligt TTL-värde så att ändringar träder i kraft snabbare. Slutligen sparar jag DNS-zonen och planerar in en väntetid, eftersom distributionen tar lite tid globalt.

Förstå prioritet, host och TTL

Die Prioritet styr vilken MX-server som kontaktas först: ett lägre nummer innebär prioritet. Ytterligare MX-poster med ett högre nummer fungerar som en reserv i händelse av fel. Jag brukar använda "@" som värd så att posten gäller för domänens rot; underdomäner kräver sina egna MX-poster. Jag använder ofta en ganska kort tid för TTL-värdet så att justeringar syns snabbare. Jag håller informationen konsekvent och undviker att blanda olika leverantörer med samma Prioriteteftersom detta förvirrar leveransen.

Viktiga DNS-regler för MX-poster

Jag noterar några Grundläggande reglerså att mina MX-poster är tekniskt rena:

- MX pekar på värdnamninte till IP-adresser. Målvärden behöver giltiga A- eller AAAA-poster.

- Inget CNAME som MX-destination: En MX får inte hänvisa till ett CNAME. Jag använder alltid en kanonisk host.

- Inget CNAME på samma ägareDär det finns ett CNAME får inga andra posttyper finnas. Jag ställer därför inte in ett CNAME för rotdomänen om jag behöver MX, TXT (SPF) eller andra poster.

- Underdomäner separatFör sub.exempel.de MX för underdomänen gäller, inte automatiskt den för roten. Jag anger separata MX:er för varje subdomän om mail ska tas emot där.

- Välj fallbacks på ett förnuftigt sättFlera MX-poster kommer från samma plattform eller är synkroniserade så att failover verkligen fungerar.

Leverantörsspecifika MX-exempel

Jag använder alltid informationen från adminområdet hos min leverantör. Typiska exempel hjälper mig att förstå (kan ändras):

- Google Arbetsyta: Värdar som till exempel ASPMX.L.GOOGLE.COM (prioritet 1) och andra säkerhetskopior ALT1.ASPMX.L.GOOGLE.COM etc. Jag ställde in alla föreslagna poster.

- Microsoft 365Mestadels domännyckel.mail.protection.outlook.com (individuellt för varje domän) med prioritet 0 eller 10.

- Proton MailOfta e-post.protonmail.ch (prioritet 10) och mailsec.protonmail.ch (Prioritet 20).

- Webbhotell: Ofta en skräddarsydd MX som till exempel mxX.provider.tld. Jag ser till att det finns motsvarande A/AAAA-poster.

Jag förlitar mig inte på generiska exempel, utan anger de exakta värdena från min installation.

Tillägg för SPF, DKIM och DMARC

Förutom MX sätter jag alltid upp SPF så att endast auktoriserade servrar skickar för min räkning. Jag aktiverar också DKIM så att varje utgående meddelande har en kryptografisk signatur. Jag använder DMARC för att formulera tydliga regler för vad mottagarna ska göra med oautentiserade e-postmeddelanden. Den här kombinationen ökar leveransgraden och minskar risken för nätfiske via min domän. Jag kontrollerar regelbundet om min Riktlinjer är uppdaterade, särskilt efter byte av leverantör.

Fördjupande SPF/DKIM/DMARC i praktiken

Med SPF har jag en "lean policy": jag begränsar antalet inkludera:-mekanismer för att minimera DNS-uppslagningar och undvika dubbla poster. Om en ändring är på gång testar jag först med ~all (softfail) och senare gå till -all (hardfail) om alla kanaler är ordentligt täckta. För DKIM använder jag Väljare-namn (t.ex. s1, s2) så att jag kan rotera tangenter utan att avbryta e-postmeddelanden. Med DMARC börjar jag med p=ingen och samla in analyser om rua-aggregera rapporter. När allt är stabilt ökar jag gradvis till karantän och avvisa, eventuellt med pct= pctför att strama upp bara en procent. Det är så här jag hittar en stabil balans mellan säkerhet och leveransförmåga.

Verktyg för testning och övervakning

Jag kontrollerar min installation med testverktyg och reagerar omedelbart på varningar. Tjänster som MX-kontroller eller adminverktygslådor visar mig felaktiga värdnamn, felaktiga prioriteringar eller saknade TXT-poster. För mer djupgående analyser använder jag information om Identifiera DNS-felför att separera orsakerna på ett snyggt sätt. Jag testar tillgänglighet, leverans och autentisering efter varje ändring. Det är så här jag håller min MX-poster permanent funktionsdugliga och spårbara.

Undvik typiska misstag

Jag tillåter inte motsägelsefulla MX-poster med samma Prioritet om de pekar på olika leverantörer. Jag ställer in värden korrekt till "@" eller till önskad underdomän så att e-postmeddelanden inte går någonstans. Jag undviker alltför långa TTL eftersom de saktar ner efterföljande konverteringar. Jag glömmer aldrig SPF, DKIM och DMARC, annars försämras leveransen märkbart. Jag genomför alltid ett test efter förändringar så att jag Problem känna igen direkt.

Planera migrering utan misslyckanden

Innan jag byter leverantör sänker jag TTL av mina MX- och relevanta TXT-poster till några minuter - helst 24-48 timmar före deadline. Jag har redan ställt in brevlådor och alias hos den nya leverantören och har om möjligt en Parallell acceptans (dubbel leverans eller vidarebefordran) så att ingen e-post går förlorad under DNS-bytet. Jag övervakar inkommande meddelanden på båda systemen och stänger bara av den gamla MX när majoriteten av avsändarna använder de nya posterna. För att ha en ren reservplan noterar jag de gamla värdena så att jag snabbt kan byta tillbaka om det skulle behövas.

Vidarebefordringar, alias och catch-all

Jag skiljer mellan Alias (en annan adress på samma brevlåda) och Vidarebefordran (leverans till en annan destination). Vidarebefordran kan bryta SPF-kontroller eftersom den vidarebefordrande servern inte är auktoriserad. Jag anser därför att DKIM stabil och, där så är möjligt, använda SRS (Sender Rewriting Scheme) med vidarebefordringsservern. A Fånga allt kan vara praktiskt, men ökar spam - jag aktiverar det bara selektivt och med bra filter. För rolladresser som t.ex. info@ eller . stöd@ Jag fastställer tydliga ansvarsområden så att inget lämnas ogjort.

Jämför e-postleverantörer

Jag väljer min leverantör utifrån DNS användbarhet, säkerhet, funktionsutbud och support. För företag är en tydlig hantering av DNS-poster lika viktig som övervakning och bra hjälptexter. Jag är uppmärksam på transparenta MX-specifikationer och ytterligare poster som tillhandahålls av leverantören. Snabb support sparar tid åt mig om det uppstår leveransproblem. Följande tabell hjälper mig med Klassificering populära lösningar.

| Leverantör | Integrering av e-post | DNS-hantering | Stöd |

|---|---|---|---|

| webhoster.de | Mycket bra | Mycket enkelt | Utmärkt |

| Google Arbetsyta | Mycket bra | Enkel | Mycket bra |

| Microsoft 365 | Mycket bra | Medium | Bra |

| Proton Mail | Mycket bra | Medium | Bra |

Instruktioner: Konfigurera Proton Mail

Jag ansluter min domän i Proton-administratörsområdet och bekräftar ägandet. Sedan anger jag MX-, SPF-, DKIM- och DMARC-posterna som visas i min DNS-zon. Proton visar mig om alla nycklar är korrekt lagrade och om Underskrift är aktiv. Efter DNS-distributionen testar jag mottagning och utskick med ett testmail. Jag ställer sedan in brevlådor, alias och vidarebefordrare direkt i Proton-panelen så att mina Inställning fullt effektiv.

Google Workspace och Microsoft 365

Jag aktiverar Google Workspace eller Microsoft 365 för min domän och följer installationsguiden. För Google använder jag den aktuella MX-standarden, till exempel "smtp.google.com" med prioritet 1, samt de ytterligare TXT-posterna. I Microsoft 365 skapar jag de nödvändiga posterna i admincentret och kontrollerar om bekräftelsen går igenom. Sedan testar jag mottagning, avsändning, SPF-validering och DKIM-signatur. Om testerna förblir felfria använder jag Plattform produktiva och planera regelbundna utvärderingar.

Egna namnservrar och DNS-delegering

Om det behövs driver jag mina egna namnservrar och delegerar min domän till dem. Jag förlitar mig på rent zonunderhåll, korrekta NS-poster och lämpliga glue-poster hos registraren. Strukturerad delegering skapar klarhet om ansvarsområden och förkortar vägarna vid ändring av MX, SPF, DKIM och DMARC. För en kompakt start använder jag instruktionerna för Sätt upp din egen namnserver. Det är så här jag håller administrationen under full Kontroll och kan reagera snabbare.

Säkerhet under transport: TLS, MTA-STS, DANE

Jag ser till att min leverantör TLS för inkommande och utgående e-post är påtvingad eller föredragen. Med MTA-STS Jag kan tala om för mottagarna vilka e-postservrar som är giltiga för min domän och att TLS förväntas; TLS-RPT förser mig med rapporter om TLS-problem. Om min domän med DNSSEC är signerad och min leverantör stöder TLSA-register, använder jag valfritt DANE som en extra säkerhetsåtgärd. Detta minskar risken för nedgraderingsattacker och gör att transportkrypteringen förblir konsekvent.

Underdomäner, transaktionsmeddelanden och separation

Jag gillar att arbeta med Underdomänerför att separera olika e-postflöden: Jag använder till exempel mail.example.de för teambrevlådor och en separat subdomän för sändning, t.ex. mg.exempel.de för nyhetsbrev eller systemmail. På så sätt kan jag separera autentiseringen (egna SPF/DKIM-poster), förenkla övervakningen och förhindra att fel i massutskicken påverkar huvuddomänen. Jag ser också till att MX- och A/AAAA-posterna för de berörda underdomänerna är fullständiga och konsekventa.

Blocklistor, studsar och leveranshinder

Jag övervakar om min utgående sändning eller MX-destinationerna på Spärrlistor (RBL) dyker upp. Om fler och fler Softbounces (4xx) Jag väntar eller försöker med en senare leverans; i fallet med Hardbounces (5xx) Jag kontrollerar feltexter (t.ex. "SPF fail", "DKIM bad signature", "Mailbox full", "User unknown"). Vid greylisting skickar jag vidare utan att strama åt inställningarna. Jag håller mina listor rena, underhåller avregistreringar och tar bort adresser som inte kan levereras för att undvika skador på anseendet.

Brevlådor, protokoll och åtkomst

Jag skapar IMAP/POP3/SMTP-konton med starka lösenord och aktivera 2FAom möjligt. Jag dokumenterar servernamn, portar, TLS/STARTTLS standardinställningar och ställer in applösenord för äldre klienter. Jag planerar Kvoter (lagringskvoter) på ett realistiskt sätt så att brevlådorna inte fylls, och sätt regler för att outsourca eller automatiskt arkivera stora bilagor. På så sätt hålls klienterna stabila och mailen tillgängliga.

Självhanterande vs. molnleverantör

När jag själv E-postserver Jag behöver en fast IP-adress, korrekt IP-adress PTRJag konfigurerar hastighetsbegränsning, omvänd DNS, ett konsekvent HELO/EHLO-värdnamn, starka spamfilter och ren patchhantering. Jag konfigurerar hastighetsbegränsning, backpressure och övervakning för att hålla kön stabil. För många organisationer är en Molnleverantör med väl underhållen infrastruktur, support och anseende mer effektivt - jag bestämmer utifrån teamresurser, efterlevnadskrav och budget.

DNSSEC och zonhygien

Jag signerar min zon med DNSSECom min registrator och DNS-leverantör stöder det och lagrar DS-posten korrekt. Jag håller zonen tydlig: inga föråldrade poster, inga motsägelsefulla CNAME, inga flera SPF-poster (jag kombinerar innehåll i en TXT-post för SPF). Innan jag gör större ändringar skapar jag en Säkerhetskopia zonen för att snabbt kunna återvända vid behov.

Checklista för den slutliga godkännandet

- MX-poster pekar på giltiga värdnamn med A/AAAA, prioriteringarna är korrekt inställda

- SPF-TXT tillgänglig, uppslagsgräns respekterad, inga dubbletter

- DKIM-Selector publicerad, signatur aktiv och giltig

- DMARC-policy definierad (p=none/quarantine/reject), rapporter levererade

- Valfritt: MTA-STS/TLS-RPT publicerad, DNSSEC aktiv

- Vidarebefordran/aliaser testade, catch-all avsiktligt konfigurerad

- TTL-strategi dokumenterad, migrationstester framgångsrika

- Mailboxar integrerade i klienter, 2FA/app-lösenord konfigurerade

- Övervakning av leverans, studsar och aktiva blocklistor

Kortfattat sammanfattat

Jag skapade min egen adress med korrekt MX-poster lägg till SPF, DKIM och DMARC och testa allt noggrant. Prioriteringarna styr leveranssekvensen, en vettig TTL påskyndar förändringar. Verktyg hjälper mig att omedelbart upptäcka fel och åtgärda dem på ett målinriktat sätt. Med en lämplig plattform och bra support kan jag hålla min mailverksamhet igång på ett tillförlitligt sätt. På så sätt blir min kommunikation professionell, spårbar och långsiktig. säker.