Jag ska visa dig steg för steg hur du kan optimera din 2025 konfigurera ionos-domän och gå live på bara några minuter. Jag sätter upp DNS-poster på rätt sätt, ansluter externa domäner och tar hand om SSL och omdirigeringar - tydligt förklarat, utan omvägar.

Centrala punkter

Följande punkter ger dig en snabb överblick över hela processen.

- DNS-inställningar Planera korrekt: A, AAAA, CNAME, MX, TXT

- Externa domäner ta över via namnserver

- SSL Aktivera för huvud- och underdomäner

- Vidarebefordran ren lösning för www och root

- Fel undvika spridning och e-post

Förberedelser: Konto, namn, tidpunkt

Innan jag sätter igång kontrollerar jag först min Domännamn för tillgänglighet och förbereder ett alternativ om förstahandsvalet är upptaget. Jag skapar eller öppnar mitt IONOS-konto, har mina faktureringsuppgifter klara och planerar 10-20 minuter för den grundläggande konfigurationen. För e-postkonfigurationer noterar jag de önskade brevlådorna och efterföljande MX-poster så att jag inte lämnar några luckor efteråt. Jag funderar också tidigt på vilken www-variant jag vill ha: ska webbplatsen köras på www.deinedomain.de eller direkt på deinedomain.de? Denna förberedelse sparar mig klick senare och håller ändringar i DNS klart.

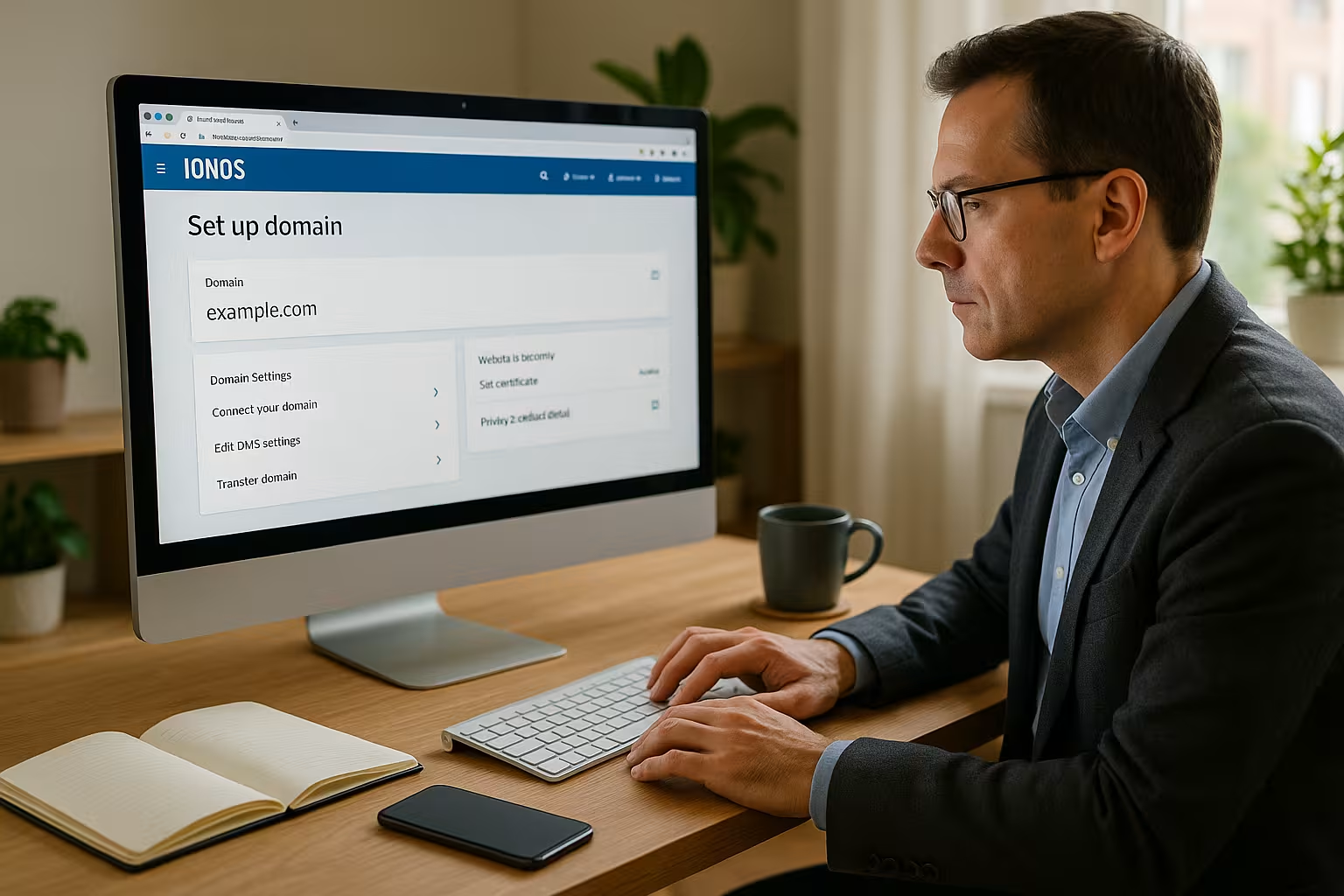

Registrera din domän med IONOS: Steg för steg

Jag loggar in på IONOS Login, öppnar menyalternativet Domain & SSL och börjar söka efter min önskade domän. Namn. Om förlängningen är gratis bokar jag den, väljer varaktighet och slutför beställningen. Domänen ingår då i mitt avtal och jag kan omedelbart börja ställa in register, aktivera e-post eller ansluta den till ett webbutrymme. För en webbplats länkar jag sedan domänen till min hosting eller min applikation så att A-recorden pekar på rätt IP senare. Senast nu reserverar jag en SSL-certifikat så att samtalen krypteras direkt.

DNS grunder kortfattat förklarade

DNS utlöser en Domännamn till tekniska mål som IP-adresser och tjänster. A-posten pekar på en IPv4-adress, AAAA på IPv6, CNAME vidarebefordrar aliasnamn, MX anger e-postmottagning och TXT tillhandahåller kontrollvärden som SPF eller verifieringar. Varje ändring har en giltighetstid, Time to Live (TTL), som avgör hur länge cacheminnet behåller data. Spridningen tar allt från några minuter till 48 timmar, beroende på leverantörens cache. Jag planerar för denna fördröjning och testar ändringar med verktyg innan jag gör en Go-live meddela.

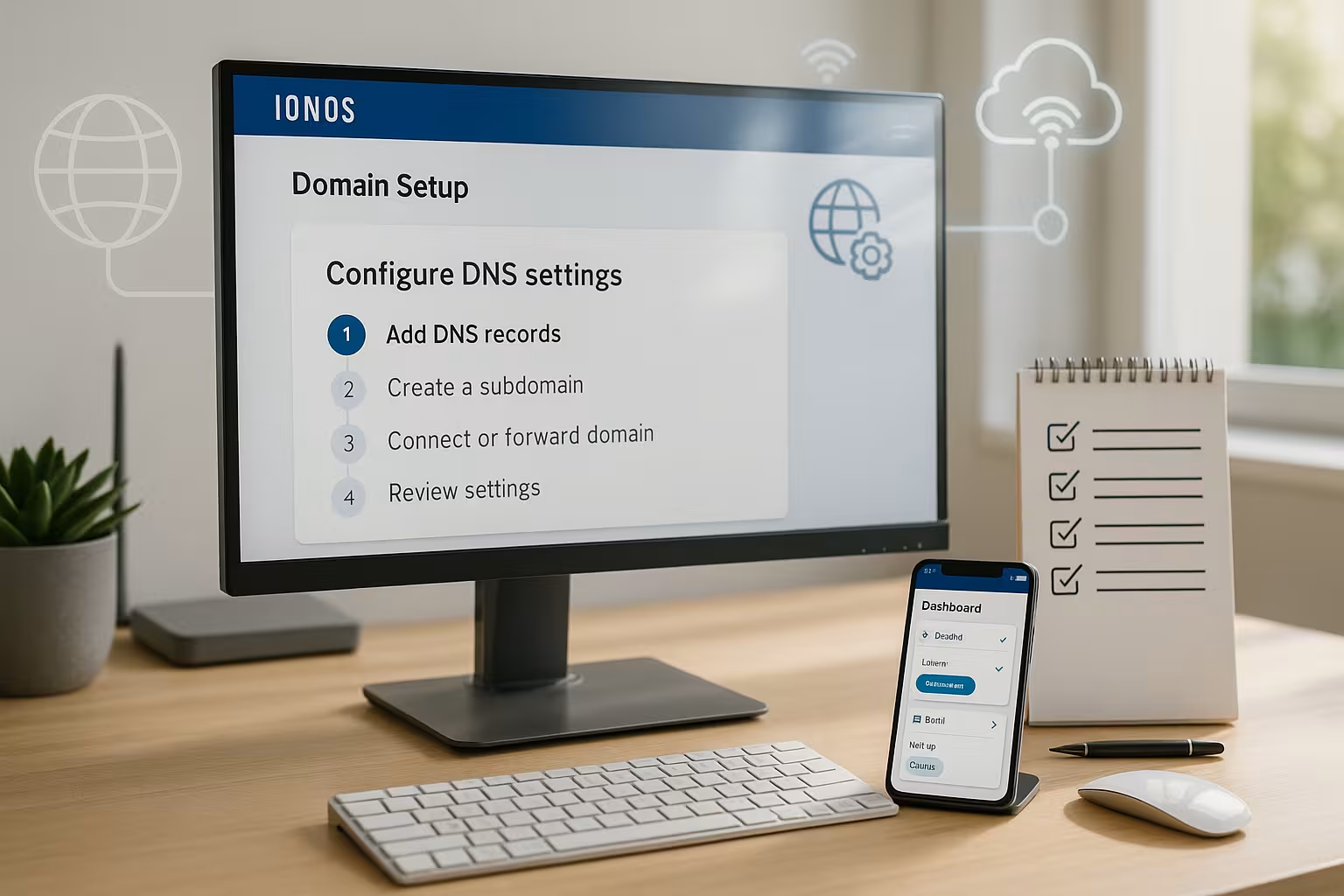

Ställ in DNS i IONOS: A, AAAA, CNAMN, MX, TXT

I DNS-hanteringen väljer jag domänen, öppnar postvyn och bestämmer om jag vill använda standardposterna från IONOS eller skapa mina egna. Konfiguration uppsättning. För webbplatser anger jag serverns IP i A-posten, lägger eventuellt till AAAA och omdirigerar www till huvuddomänen via CNAME. För e-post anger jag MX-poster enligt specifikationerna för e-postsystemet och lagrar SPF/DKIM/DMARC som TXT så att leverans och rykte blir korrekt. Om jag ändrar flera poster efter varandra sparar jag konsekvent efter varje steg så att jag inte förlorar några poster. För mer djupgående inställningar använder jag ofta en kompakt referensbok som t.ex. DNS-inställningar för IONOSså att jag har rätt inspelningstyp snabbt till hands och sparar skrivarbete.

Integrera extern domän och ange namnserver

Om domänen finns hos en annan registrator konfigurerar jag den med IONOS som extern domän och sedan byta namnservrarna till IONOS med den tidigare leverantören. För att göra detta anger jag servrarna ns1045.ui-dns.org, ns1045.ui-dns.de, ns1045.ui-dns.biz och ns1045.ui-dns.com och bekräftar ändringen. Efter uppdateringen hanterar jag alla DNS-poster direkt i IONOS och tar bort gamla poster från den gamla leverantören så att det inte finns några motsägelsefulla inställningar. Jag kontrollerar e-posttjänster eller omdirigeringar i förväg och överför dem så att brevlådorna förblir tillgängliga utan avbrott. Om jag planerar ett byte skapar jag en Säkerhetskopiering av mina poster så att jag kan återskapa varje inställning på ett snyggt sätt.

Domänöverföring eller DNS-övertagande: vilket är bäst?

Jag bestämmer först om jag bara vill använda DNS-kontroll till IONOS eller flytta domänen helt och hållet. Om domänen ligger kvar hos den tidigare registraren och jag bara byter namnservrar är det här oftast det snabbaste alternativet. Om jag vill samla allt under ett avtal initierar jag en domänöverföring med AuthCode och följer tidsfristerna för överföringen för toppdomänen. Innan jag börjar kontrollerar jag låsstatus, ägaruppgifter och e-posttillgänglighet för auktoriseringar. För processen och typiska stötestenar använder jag en beprövad och testad Guide för domänöverföringså att omställningen kan ske utan avbrott.

Konfigurera underdomäner och SSL korrekt

För ytterligare projekt skapar jag underdomäner som blog.deinedomain.de eller shop.deinedomain.de och tilldelar dem till en Mål till. Ett CNAME till en tjänst eller en A/AAAA-post till en IP ansluter subdomänen rent till målsystemet. Jag aktiverar sedan ett SSL-certifikat för varje subdomän som används så att besökarna inte ser några varningar. Om jag använder wildcard SSL (*.dindomän.com) täcker jag många subdomäner på en gång, men jag kontrollerar ändå om specialfall kräver ett separat certifikat. Slutligen ringer jag upp varje subdomän en gång och kontrollerar innehåll, certifikatkedja och Vidarebefordran.

Koppla samman domäner med byggstenar och SaaS

För externa tjänster som verktyg för landningssidor eller 3D-turer brukar jag ställa in ett CNAME till en fördefinierad Adress till destinationen på. Många leverantörer förväntar sig www som CNAME, medan rotdomänen pekar på www via 301-omdirigering. Ibland tillhandahåller plattformar ytterligare TXT-poster för verifiering; jag ställer in dessa samtidigt så att aktiveringar går igenom. Om jag behöver en permanent omdirigering håller jag skillnaderna mellan 301 och 302 tydligt åtskilda. En kompakt guide till ren omdirigering tillhandahålls av DNS vidarebefordran förklaring så att jag inte skapar några loopar eller dubbelhopp.

Vidarebefordringar: www, rotdomän och vidarebefordringar

Jag bestämmer mig tidigt för om webbplatsen på Rot-domän eller under www och sätt upp konsekventa omdirigeringar. Standarden är: www pekar till roten eller vice versa, inte båda blandade. För permanenta ändringar använder jag 301, för tillfälliga åtgärder 302; på så sätt behåller sökmotorer den korrekta kanoniska varianten. På DNS-sidan löser jag www som CNAME, medan måladressen pekar på webbserverns IP via A/AAAA. I applikationen eller på webbservern ställer jag också in en Vidarebefordranså att varje URL har exakt en slutlig adress.

Vanliga fel och snabba lösningar

Typiska stötestenar är TTL och FörökningFörändringar kräver tålamod, globala cacher töms inte överallt samtidigt. Om e-postmeddelanden misslyckas kontrollerar jag först MX-posterna, sedan SPF/DKIM/DMARC och skickar tester till flera leverantörer. Om webbplatsen sporadiskt visar gammalt innehåll beror det ofta på DNS eller webbläsarens cacheminne; ett test via mobilnätet klargör snabbt situationen. När det gäller SSL-fel kontrollerar jag om certifikaten är aktiva för alla använda värdnamn och om kedjan är komplett. Innan jag gör några större ändringar dokumenterar jag mina poster så att jag alltid kan komma åt dem. funktion tillstånd kan återkomma.

Hosting 2025: prestanda och val av taxa

De som vill ha ut mer av sitt arbete Domän Om du vill få bästa möjliga prestanda bör du vara uppmärksam på prestanda, PHP-versioner, cachelagring och säkerhetskopiering. För projekt med hög trafik är det värt att välja en plan med högre RAM-minne, HTTP/2 eller HTTP/3 och NVMe-lagring. Det är viktigt att ha ett tydligt skalningsalternativ så att jag kan uppgradera snabbt när åtkomsten ökar. En titt på supporttider och övervakning sparar mig nedtider i kritiska faser. Följande översikt visar hur jag kategoriserar vanliga paket för typiska applikationer 2025, inklusive korta Fördelar.

| Plats | Leverantör | Fördelar |

|---|---|---|

| 1 | webhoster.de | Hög prestanda, mycket bra service, omfattande funktioner - perfekt för WordPress, butiker och affärsprojekt. |

| 2 | IONOS | Solid inmatning, många extrafunktioner, brett urval av domänalternativ. |

| 3 | Strato | Attraktiva priser, brett utbud av tariffer för olika krav. |

TTL-strategi och ändringar utan driftstopp

Inför större förändringar sänker jag specifikt TTL för berörda poster (t.ex. från 1-24 timmar till 300 sekunder) 24-48 timmar i förväg. Detta innebär att efterföljande övergångar träder i kraft snabbare. Efter driftsättningen ökar jag TTL tillbaka till en stabil nivå för att undvika onödig DNS-belastning och cachemissar. Om möjligt ändrar jag bara en parameter per steg (först A/AAAA, sedan redirects, sedan SSL constraint) så att jag tydligt kan begränsa felkällorna. När det gäller parallella flyttar (blå/grön) låter jag den gamla miljön vara igång i några timmar och övervakar åtkomsten innan jag stänger av den.

För komplexa installationer skapar jag separata underdomäner för varje miljö (t.ex. scen., förhandsvisning., v2.) och därmed separera tester rent från live-drift. Under övergången håller jag TTL kort och planerar en tydlig väg tillbaka: Jag dokumenterar de gamla IP-adresserna och posterna så att jag kan rulla tillbaka inom några minuter om det skulle uppstå problem.

Dra genom HTTPS på ett rent sätt: Certifikat, HSTS och kedja

Efter att ha aktiverat SSL ser jag till att alla samtal verkligen slutar på HTTPS: Jag ställer in en 301-omdirigering från http:// till https:// och till min kanoniska värdnamnsvariant (www eller root). För att öka säkerheten kan jag aktivera HSTS (Strict Transport Security). Jag ställer först in en måttlig max-age och testar innan jag inkluderaSubdomäner eller sikta på en förladdning. HSTS är en enkelriktad gata: en felaktig installation kan inte snabbt avbrytas av besökaren - det är därför jag noggrant kontrollerar certifikatförnyelser och underdomäner.

Om webbläsaren visar kedjefel saknas ofta ett mellanliggande certifikat. Jag kontrollerar certifikatkedjan och jämför dess giltighet med huvudgiltighetsperioden. Om jag använder flera certifikat (t.ex. jokertecken plus ett enda certifikat) ser jag till att värdnamnen inte används två gånger eller på ett motsägelsefullt sätt.

Autentisering av e-post i detalj: SPF, DKIM, DMARC

För tillförlitlig leverans implementerar jag tre moduler på ett snyggt sätt. SPF definierar tillåtna sändningsvägar (v=spf1 … -all). Jag håller regeln så smal som möjligt och undviker att överskrida uppslagsgränsen (max. 10 DNS-frågor av inkludera, a, mx, ptr, finns, omdirigera). Jag tar bort överflödiga inkluderingar eller får dem "plattade" av min leverantör.

DKIM signerar utgående e-postmeddelanden per domän och Väljare (t.ex. s1, s2). Jag planerar nyckelrotationen: Medan en ny väljare tas i drift låter jag den gamla vara aktiv i några dagar innan jag tar bort den. Med DMARC börjar jag med p=ingen och få rapporter skickade till mig (rua=mailto:) för att få synlighet. Om allt är stabilt ökar jag till karantän och sedan till avvisa. Jag väljer lämplig inriktning: aspf=r/adkim=r är tolerant, s genomdriver strikt efterlevnad.

Utöver MX-kontrollen kontrollerar jag alltid ordningen på posterna, prioriteringar och om restriktiva DMARC-policyer utesluter legitima avsändare vid e-postproblem. Om flera system ska skicka mail parallellt (t.ex. shop, nyhetsbrev, CRM) samordnar jag SPF-inkluderingar och sätter upp separata DKIM-selektorer för varje system.

DNSSEC och CAA: ytterligare säkerhet

Jag aktiverar DNSSEC för att signera zonen kryptografiskt. Om domänen är registrerad hos IONOS räcker det med att slå på den i administrationen; för externa registratorer anger jag DS-posten i den överordnade. Efter aktivering testar jag upplösningen: I händelse av felaktiga konfigurationer SERVFAIL istället för korrekta svar. Innan jag gör ändringar i namnservrar inaktiverar jag DNSSEC, migrerar rent och återaktiverar det så att nyckelutbytet inte orsakar ett avbrott.

Jag använder CAA-poster för att definiera vilka certifikatutfärdare som är behöriga att utfärda certifikat för min domän. Detta begränsar attackytan. Jag håller posterna konsekventa för rot- och underdomäner och lagrar valfritt iodef för aviseringar. Innan jag byter certifikatleverantör anpassar jag CAA i god tid så att frågan inte blockeras.

CDN-, WAF- och Apex-funktioner

Många plattformar kräver ett CNAME på destinationsadressen. Detta gäller för www är oproblematisk, men inte tillåten för Apex (rotdomänen). Jag löser detta på två sätt: Antingen omdirigerar jag rotdomänen via 301 till www eller så anger jag de A/AAAA-adresser som tillhandahålls av leverantören. Om min DNS-leverantör erbjuder ALIAS/ANAME eller CNAME-flattening använder jag det alternativet för att få en CNAME-liknande upplevelse på Apex. Jag dokumenterar specifikationerna för tjänsten (IPv4/IPv6, TLS-terminering, nödvändiga TXT-verifieringar) och planerar förnyelseprocesser så att certifikat och måladresser uppdateras automatiskt.

IPv4/IPv6, round robin och fallback

Jag anger A och AAAA konsekvent om mitt målsystem har stöd för IPv6. Om IPv6-stöd saknas utelämnar jag AAAA-posten för att undvika timeouts. För enkel lastbalansering kan jag lagra flera A-poster (round robin). Utan hälsokontroller är detta bara en "bästa insats" - om ett mål misslyckas begär klienter fortfarande det. I kritiska konfigurationer kombinerar jag DNS-strategier med lastbalanserare eller övervakade slutpunkter.

Professionella kontroller: snabbare testning och felsökning

Efter ändringar verifierar jag upplösningen från utsidan. Med gräva eller . nslookup Jag kontrollerar A/AAAA/CNAME/MX/TXT och ser vilka namnservrar som har svarat. gräva +spåra visar mig vägen från roten till den auktoritära zonen - värdefullt när delegeringar fastnar. För omdirigeringar är en curl -I https://deinedomain.deför att se statuskoder och destination. Jag testar SSL-kedjor och SNI med openssl s_client -connect deinedomain.de:443 -servername deinedomain.de -showcerts. Jag behåller dessa kontroller som en liten checklista så att jag snabbt kan avgöra om problemet ligger i DNS, webbservern, certifikatet eller applikationen.

Lösning av specialfall på ett snyggt sätt

Underdomäner med jokertecken (*.dindomän.com), fångar jag upp när många dynamiska värdar skapas. Jag definierar ändå explicita poster för kritiska underdomäner, eftersom dessa åsidosätter jokertecken. Sökvägsbaserade omdirigeringar hör inte hemma i DNS: En DNS-post känner bara igen värdnamn, inte webbadresser med kataloger. Jag implementerar sådana regler i webbservern, den omvända proxyn eller i målapplikationen.

För internationella namn (IDN) kontrollerar jag Punycode-skrivningen så att alla system förväntar sig samma värdnamn. Om jag använder specialtjänster som VoIP eller samarbetslösningar ska en SRV-registrering kan vara nödvändig (t.ex. _tjänst._proto.namn med destinationsvärd, port och prioritet). Jag anger dessa värden exakt som de ska, eftersom skrivfel kan göra dem svåra att hitta.

Struktur och underhåll av DNA-zonen

Jag håller min zon tydlig: tydlig namngivning, standardiserat mönster för underdomäner, korta anteckningar om syfte och ägare. Inför varje större förändring exporterar jag zonen (eller tar ett foto av postlistan) och arkiverar den. Återkommande mönster (t.ex. app, api, statisk) så att teammedlemmarna omedelbart kan se var något hör hemma. För projekt med många deltagare för jag en enkel ändringshistorik med datum, ansvarig person och en kort förklaring - det sparar tid vid senare sökningar.

Kort sammanfattning: online på 10 minuter

Jag registrerar DomänJag ställer in A/AAAA och CNAME, aktiverar SSL och anger önskad vidarebefordran - det räcker för det första utseendet. För e-post lägger jag till MX och SPF/DKIM/DMARC och testar leverans med två till tre brevlådor. Jag tar med externa domäner ombord via IONOS namnservrar eller överför dem inklusive AuthCode. Om något fastnar kontrollerar jag TTL, DNS-cacher och certifikat och arbetar mig igenom checklistorna på ett snyggt sätt. Det är så jag får varje IONOS-domän online på ett tillförlitligt sätt och håller administration och Tillväxt klart.