Att konfigurera Plesk-brandväggen är ett viktigt steg för att effektivt skydda servrar mot attacker och obehörig datatrafik. Med den integrerade lösningen i Plesk-panelen kan åtkomst kontrolleras på ett målinriktat sätt, säkerhetsluckor kan stängas och systemintegriteten kan stärkas permanent.

Centrala punkter

- Brandväggsregler förhindrar på ett korrekt sätt oönskad åtkomst från utsidan.

- Die Plesk-integration möjliggör enkel hantering direkt i kontrollpanelen.

- Förkonfigurationer erbjuder en hög säkerhetsnivå redan från den första installationen.

- Med Loggning och övervakning attackförsök kan spåras och analyseras.

- Förlängningar såsom Fail2Ban ökar skyddet mot brute force-attacker.

Vad kännetecknar Plesk Firewall

Plesk-brandväggen är helt integrerad i hostingpanelen och kan styras utan ytterligare programvara. Den filtrerar nätverksdata enligt användardefinierade regler och skyddar på så sätt tjänster som HTTP, HTTPS, FTP och SSH från obehörig åtkomst. Det grafiska användargränssnittet, som gör det möjligt att ändra inställningar på ett intuitivt sätt, är särskilt användbart. Manuella konfigurationsalternativ för mer djupgående regler finns också tillgängliga för avancerade användare. Det är kombinationen av ett användarvänligt gränssnitt och exakt trafikstyrning som är den stora behållningen.

Steg för att konfigurera Plesk-brandväggen

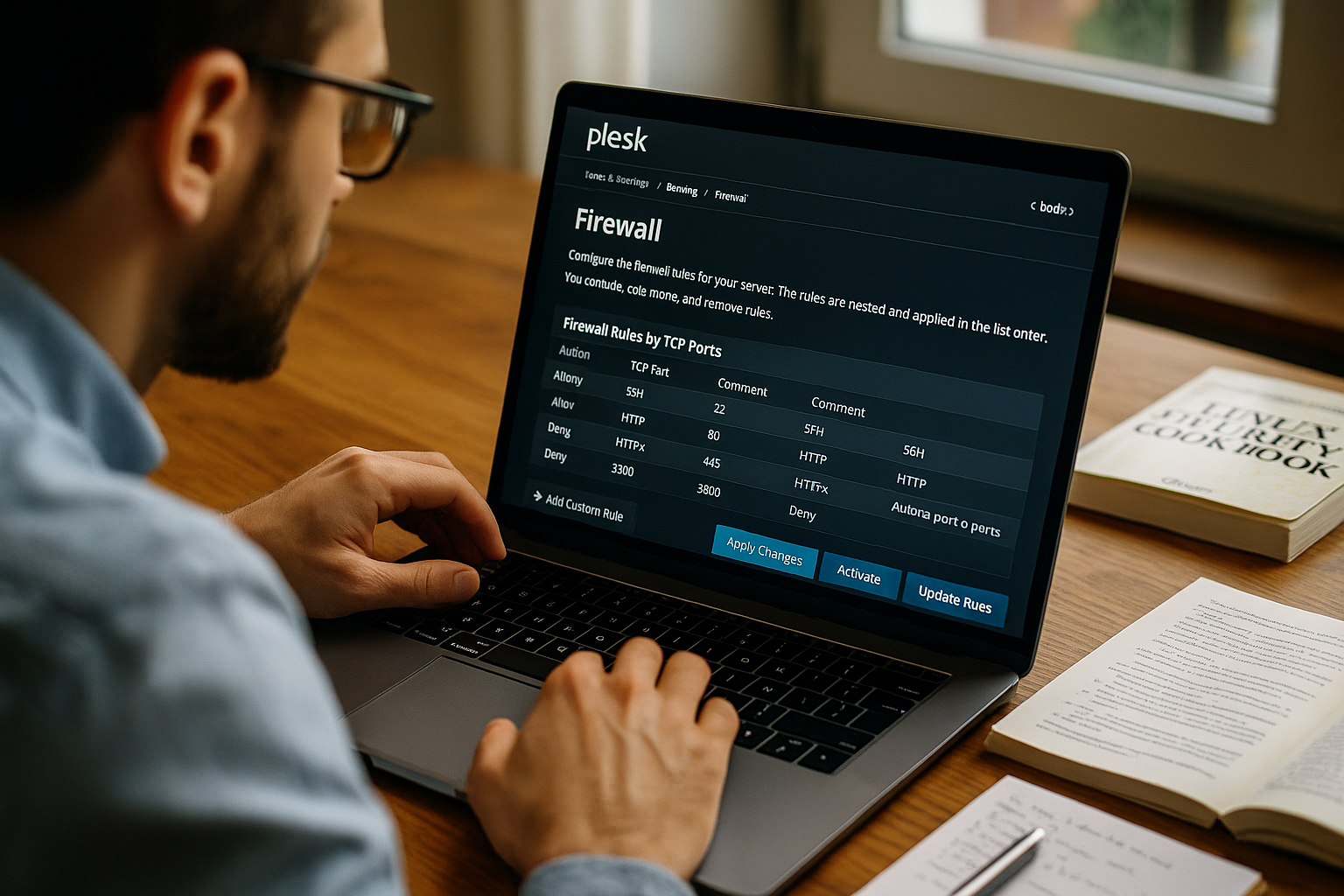

Brandväggen administreras direkt via instrumentpanelen i Plesk under "Verktyg & inställningar" > "Brandvägg". Efter aktivering kan du definiera exakt om varje applikation eller port ska vara öppen eller blockerad. Inkommande och utgående datatrafik kan regleras individuellt - till exempel för att endast tillåta specifika IP-adresser till en tjänst. Efter varje ändring som görs måste brandväggstjänsten startas om för att den ska träda i kraft. I användargränssnittet visas live vilka portar som är öppna eller blockerade.

Rekommenderade brandväggsregler för vanliga tjänster

För att säkerställa ett effektivt skydd av servrarna bör brandväggen endast lämna de portar som är absolut nödvändiga öppna. I följande tabell visas rekommenderade inställningar för typiska webbhotellsscenarier:

| Service | Port | Status |

|---|---|---|

| SSH (fjärråtkomst) | 22 (TCP) | Öppna - endast för administratörs IP |

| HTTP (webbplatser) | 80 (TCP) | Öppna för alla IP-nummer |

| HTTPS (säkra webbplatser) | 443 (TCP) | Öppna för alla IP-nummer |

| FTP | 21 (TCP) + passiva portar | Låst om den inte används |

| MySQL fjärråtkomst | 3306 (TCP) | Låst klicka bara på nödvändiga IP:er |

Ytterligare skydd med Fail2Ban

Kombinationen av Plesk Firewall och tjänsten Fail2Ban ger ett dubbelt skydd mot upprepade inloggningsförsök. Fail2Ban övervakar loggfiler för misstänkta aktiviteter som t.ex. för många inloggningsförsök och blockerar automatiskt motsvarande IP. Speciellt för tjänster som SSH stärker denna åtgärd massivt försvaret mot automatiserade brute force-attacker. En steg-för-steg-guide om hur du Fail2Ban aktiverat i Pleskbidrar till ett snabbt genomförande.

Effektiv brandväggsadministration

En stor fördel med Plesk-brandväggen är den automatisering som förkonfigurerade profiler ger. Dessa gör det möjligt att aktivera typiska portar för webbservrar, e-postservrar eller FTP-tjänster med ett enda klick. Avancerade användare kan anpassa dessa profiler eller skapa sina egna mallar. För återkommande ändringar lönar det sig att använda skript eller CLI-kommandon via "firewalld" (Linux). Den som värdesätter överblick kan integrera extern övervakning, t.ex. via SNMP eller centraliserade verktyg för loggutvärdering.

Täppa till säkerhetsluckor en gång för alla

Det räcker inte med en brandvägg om det finns öppna tjänster som ingen använder. Du bör därför regelbundet kontrollera om öppna portar verkligen är nödvändiga. En ofta förbisedd svag punkt är t.ex. FTP-åtkomst, som kan ersättas med moderna SFTP-alternativ. Detsamma gäller för MySQL-fjärråtkomst, som endast bör tillåtas för vissa IP-adresser. En bra brandväggsinställning känns igen på att så lite utgående trafik som möjligt är möjlig - nyckelord "default deny". Ytterligare tips för ökad säkerhet finns i detta Guide till att säkra Plesk-miljöer.

Förståelse för och analys av brandväggsprotokoll

Brandväggen för noggranna loggar över blockerade anslutningar, lyckade paketåtkomster eller felaktiga förfrågningar. Denna information ger viktiga ledtrådar i händelse av säkerhetsincidenter. Om du regelbundet tittar på loggfilerna kan du känna igen mönster och vidta mer riktade åtgärder mot återkommande attacker - särskilt med ofta blockerade IP-adresser. Verktyg som Logwatch eller Fail2Ban-Reporter kan tillhandahålla automatiserade rapporter. Jag använder också aviseringsplugins för att få ett e-postmeddelande direkt vid ovanligt beteende.

För team: strukturera åtkomsthanteringen på ett förnuftigt sätt

Användare med olika behörigheter kan skapas i Plesk. Det innebär att inte alla administratörer behöver ha tillgång till brandväggskonfigurationen. I synnerhet för stora team är det lämpligt att strukturera tilldelningen av behörigheter på ett tydligt sätt. På så sätt förhindras oavsiktliga ändringar och känsliga områden skyddas. Om du involverar externa tjänsteleverantörer bör du uttryckligen lagra deras IP-adresser och ta bort dem igen i slutet av projektet. Detta är en enkel metod för att behålla kontrollen och överblicken.

Avancerade brandväggskoncept för ökad säkerhet

Utöver de grundläggande funktionerna kan brandväggskonfigurationen i Plesk utökas till att omfatta vissa avancerade mekanismer. Dessa inkluderar riktad användning av "utgående" regler för att förhindra att oönskad trafik från servern når utsidan. Många företag ägnar främst uppmärksamhet åt inkommande anslutningar, men förbiser det faktum att utgående paket också kan vara ett attackscenario - till exempel när det gäller skadlig kod som försöker skicka data till Internet.

En annan aspekt är hanteringen av IPv6. Många konfigurationer fokuserar fortfarande på IPv4, trots att IPv6 sedan länge är standard. I Plesk kan IPv6-regler definieras parallellt med IPv4-regler. Det är särskilt viktigt att undvika felaktiga "allow any"-konfigurationer för IPv6. Ofta är det bara meningsfullt att aktivt använda IPv6 om hela servermiljön, inklusive DNS och nätverksinfrastrukturen, är korrekt konfigurerad. Annars kan det uppstå luckor eftersom säkerhetsinställningarna bara gäller för IPv4-området.

De som kör sofistikerade scenarier kan också flytta tjänster till en separat IP-adressrymd eller sätta upp VLAN-strukturer. Detta gör att du kan kontrollera åtkomsten inom datacentret ännu mer detaljerat. Även om VLAN och separata IP-intervall inte är direkt förkonfigurerade i Plesk kan de skapas på operativsystemnivå och sedan integreras i Plesks brandväggsregler. En databasserver kan till exempel placeras i ett skyddat område som endast är tillgängligt från utsidan i mycket begränsad omfattning.

DMZ och port vidarebefordran i Plesk

I vissa fall kan det vara meningsfullt att avskärma enskilda tjänster eller system i en DMZ ("demilitarised zone"). Detta gäller i synnerhet applikationer som ska vara tillgängliga men som inte får ha direkt tillgång till interna resurser. En DMZ realiseras ofta via separata brandväggszoner. Detta är inte tillgängligt som en lösning med ett klick i själva Plesk, men de nödvändiga reglerna kan kombineras via värdoperativsystemet och Plesk-gränssnittet. Inkommande paket vidarebefordras på ett målinriktat sätt utan att ge fullständig åtkomst till det interna nätverket.

Klassisk portvidarebefordran är också ett problem. Om du har lokala tjänster som körs på en alternativ port eller använder komplex programvara kan du vidarebefordra vissa portar till utsidan via Plesk-brandväggen. Dessa regler bör dock konfigureras mycket restriktivt. Det är ofta bättre att använda en VPN-tunnel istället för att göra kritiska administrationsportar (t.ex. 8080) allmänt tillgängliga. Med ett VPN kan krypterad trafik dirigeras in i nätverket, vilket minskar attackytan avsevärt.

Logghantering och kriminalteknisk analys

Om man vill fördjupa sig i säkerhetsfrågorna kommer man inte runt en strukturerad logghantering. Det är inte bara brandväggen som loggar åtkomstförsök, utan även webbservrar, e-postservrar och andra tjänster. En centraliserad insamling av all loggdata (t.ex. via syslog) möjliggör forensisk analys om en säkerhetsincident faktiskt inträffar. Jag ser till att loggarna roteras, komprimeras och arkiveras regelbundet. Verktyg som Logstash eller Graylog är användbara för att lättare filtrera stora mängder data. Det är viktigt att loggarna skyddas mot manipulation, t.ex. genom att de skrivs till en separat server.

Brandväggen i Plesk ger själv information i sina loggar om vilka IP-adresser som har blockerats flera gånger, vilka portar som skannas påfallande ofta och hur ofta anslutningsförsök görs till portar som faktiskt är stängda. Sådana återkommande mönster tyder ofta på automatiserade attackförsök. Om vissa IP-intervall upprepade gånger är iögonfallande kan det vara meningsfullt att blockera hela nätverksområden tillfälligt eller permanent, förutsatt att det inte finns något affärsbehov av åtkomst därifrån.

Felsökning vid konfigurationsproblem

I praktiken uppstår ibland situationer där oönskade blockeringar eller frigöranden inträffar. När du till exempel stänger en port glömmer du att en viss tjänst kräver den här porten och plötsligt är din egen applikation inte längre tillgänglig. I sådana fall hjälper det att steg för steg avaktivera Plesk-brandväggen eller ta bort respektive regel för att ringa in källan till problemet. Systemloggen (t.ex. /var/log/messages eller /var/log/firewalld) är också en bra plats att börja på för att identifiera felmeddelanden.

Om det inte längre går att komma åt Plesk Control Panel eftersom brandväggen oavsiktligt har blockerat interna portar, är det enda alternativet ofta åtkomst via värdsystemet eller en SSH-inloggning på nödnivå (via KVM-konsolen på värden). Där kan brandväggstjänsterna (t.ex. firewalld eller iptables) stoppas eller återställas manuellt. Konfigurationen kan sedan korrigeras och normal drift återställas. Det är viktigt att dokumentera de ursprungliga inställningarna så att du vet exakt vilket steg som korrigerade felet.

Applikationsexempel: Installation av säker e-postserver

En e-postserver kräver vissa portar för att kunna ta emot och skicka e-post - t.ex. 25 (SMTP), 110 (POP3) eller 143 (IMAP). Samtidigt är dessa portar ofta måltavlor för attacker. Jag rekommenderar att du tillämpar SMTP-autentisering och säkrar anslutningen via TLS. Helst bör webbmailtjänster endast nås via HTTPS. Om du dessutom arbetar med e-postserverspecifika brandväggsinställningar uppnår du en hög skyddsnivå och minskar spam- och autentiseringsattacker avsevärt.

Automatisk säkerhetskopiering och återställning av brandväggen

Om något går fel med konfigurationen kan en tidigare säkerhetskopia rädda liv. Plesk erbjuder möjligheten att exportera och arkivera alla brandväggsregler. Dessa säkerhetskopior kan enkelt återställas i en nödsituation. För stora infrastrukturer rekommenderas ett veckovis backupschema via CLI eller ett cronjob. Om du vill använda Administrationspanel för brandväggsregler skapar regelbundet ytterligare transparens.

Slutord: Brandväggshantering som en säkerhetsrutin

En välkonfigurerad Plesk-brandvägg är inte en engångsinställning, utan en löpande uppgift. Jag rekommenderar en säkerhetskontroll en gång i månaden där alla öppna portar och tjänster kontrolleras och onödiga undantag tas bort. Kombinationer av brandvägg, Fail2Ban och säkra användarrättigheter skyddar inte bara mot attacker, utan ger också sinnesro i den dagliga hostingen. Om du regelbundet analyserar loggdata och automatiserar systemrapporter kommer du alltid att vara uppdaterad. En Plesk-brandvägg underhålls som ett dörrlås: lås det regelbundet, kontrollera det - och byt ut defekta lås omedelbart.