Egna namnservrar ger maximal kontroll och flexibilitet över DNS-posterna och är därför idealiska för ambitiösa webbprojekt, byråer och företag. I den här guiden visar jag dig steg för steg hur du konfigurerar dina egna namnservrar och ansluter dem till dina domäner - tekniskt korrekt men lättförståeligt.

Centrala punkter

- Full kontroll via DNS-zoner, TTL och poster

- Servrar med varumärkesnamn stärka det professionella utseendet

- Glue Records är nödvändiga för underdomäner inom egna domäner

- Serverinfrastrukturhög tillgänglighet kräver i idealfallet två geografiskt åtskilda system

- Övervakning Säkerställer permanent tillförlitlig drift

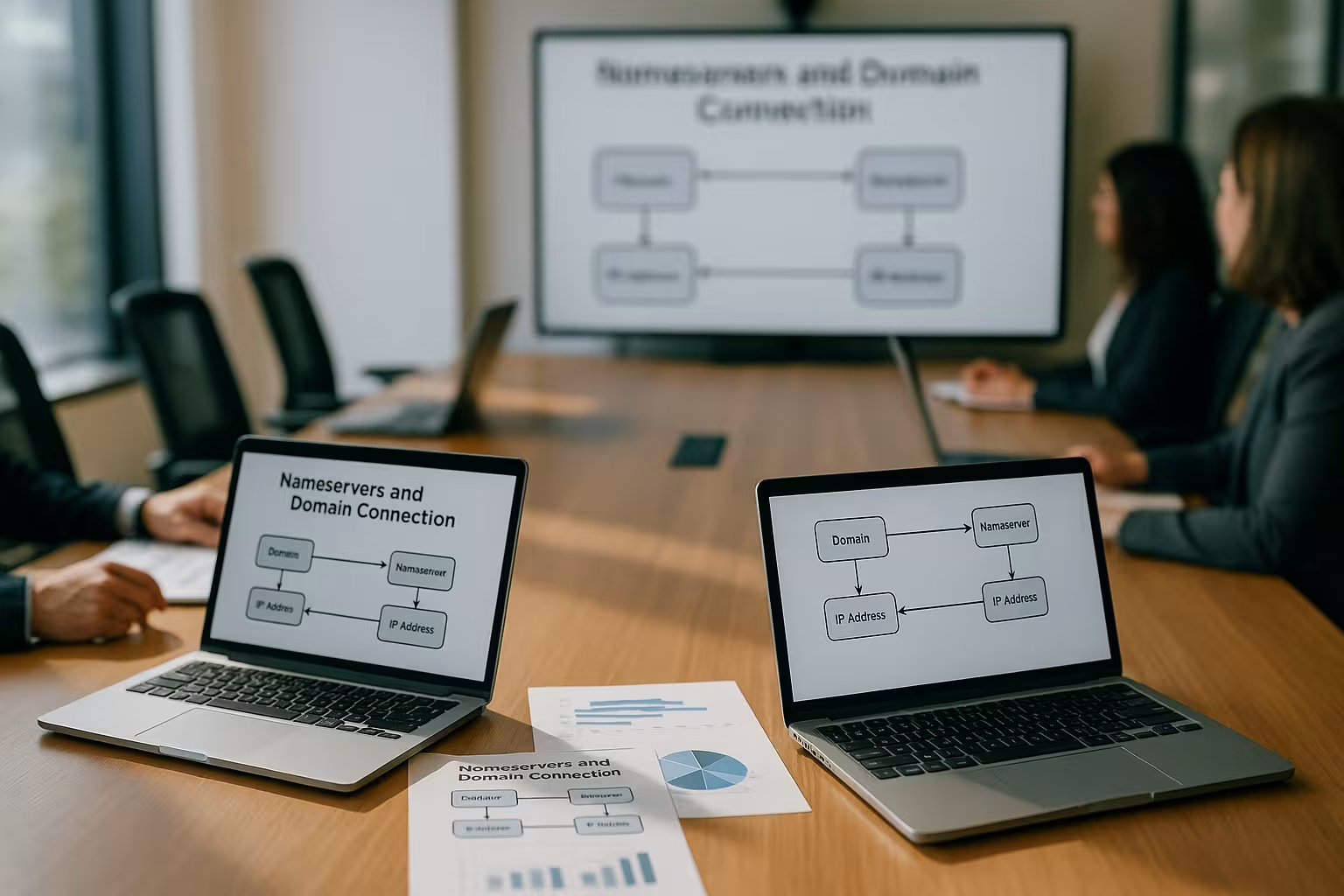

Vad är namnservrar och när är det värt att ha en egen installation?

Namnservrar omvandlar domännamn till IP-adresser och vidarebefordrar förfrågningar till rätt servrar. I de flesta hostingpaket ingår DNS-servrar redan som standard, men de begränsar ofta konfigurationsmöjligheterna. Så snart du till exempel vill hantera SPF-, DKIM- eller SRV-poster på ett flexibelt sätt är egna namnservrar meningsfull.

Du definierar själv hur snabbt DNS-frågor ska besvaras, hur länge poster ska vara giltiga och kan hantera dina egna subdomäner helt automatiskt via API:er. Denna självständighet är en verklig fördel för utvecklare eller byråer - till exempel vid implementering av isolerade kundmiljöer eller komplexa infrastrukturprojekt.

Du kan läsa mer om de tekniska grunderna i denna Förklaring av namnservrarnas funktion och roll.

Du kan också använda dina egna namnservrar för att ställa in mer sofistikerade funktioner som DNSSEC för att kryptografiskt signera dina DNS-poster. Det gör det svårare att manipulera upplösningen av dina domäner och ökar säkerheten för hela din webbplats. För projekt som har höga säkerhetskrav eller där varumärkesskydd - t.ex. av banker eller större e-handelssajter - spelar en viktig roll är DNSSEC-integration i egna namnservrar ofta en avgörande faktor.

En separat installation är också värdefull om du vill förverkliga speciella konstellationer, till exempel en internt nätverksom är ansluten till externa platser via VPN. Dessa scenarier kräver ofta komplexa DNS-omskrivningar eller delade DNS-konfigurationer, för vilka de flesta standardleverantörslösningar lämnar lite utrymme för manövrering.

Tekniska krav för installation

För att driva dina egna namnservrar behöver du minst två oberoende servrar med offentliga fasta IP-adresser. Dessa bör helst vara geografiskt fördelade eller spridda över olika datacenter för att uppnå verklig tillförlitlighet.

Du behöver också root-åtkomst till servrarna för att kunna installera program som BIND9 eller PowerDNS - dessa program sköter DNS-zonhanteringen centralt. Många användare förlitar sig på en kombination av dedikerad server och virtuell instans, t.ex. via Proxmox eller KVM för att uppnå maximal prestanda och flexibilitet på samma gång.

Alternativt kan du använda containerteknik som LXC - särskilt i DevOps-miljön visar sig detta vara en smidig lösning med en hög isoleringsnivå. För ökad säkerhet rekommenderar vi att namnservrarna drivs i isolerade miljöer (t.ex. DMZ) och att begränsad åtkomst upprätthålls via brandväggar. Detta måste Port 53 måste vara öppen för både TCP och UDP, eftersom DNS fungerar med båda protokollen.

Det är särskilt viktigt för säkerheten i din namnserverinfrastruktur att alltid hålla programvaran uppdaterad och regelbundet installera säkerhetsuppdateringar. Se också till att endast nödvändiga tjänster körs. Onödiga paket och processer kan utgöra potentiella attackytor.

Lämplig programvara: BIND9, PowerDNS eller NSD?

Jag rekommenderar följande verktyg - beroende på om du prioriterar prestanda, säkerhet eller flexibilitet:

| Programvara | Funktioner | Lämplig för |

|---|---|---|

| BIND9 | Etablerad, flexibel, utbredd | Standardlösningar med många anpassningsmöjligheter |

| PowerDNS | API-kompatibel, SQL-baserad, högpresterande | Agenturer & API-hantering |

| NSD + obundet | Lätt, stabil och fokuserad | Minimala installationer med fokus på säkerhet |

Hanteringsgränssnitt som t.ex. Webmin eller . ISPConfig gör det enklare att komma igång om du inte har någon djupgående CLI-erfarenhet. För BIND9 kan du till exempel använda Webmin för att skapa och hantera GUI-baserade zoner utan att behöva bekanta dig med named.conf- eller zonfiler.

Den största fördelen med PowerDNS är att den kan integreras i relationsdatabaser (t.ex. MySQL eller PostgreSQL). Detta gör att DNS-poster kan automatiseras i hög grad och du kan förverkliga praktiska funktioner som automatisk tillhandahållande av underdomäner via ett webbgränssnitt eller API. Om du kombinerar detta med en struktur för lastbalansering kan PowerDNS också bearbeta mycket stora volymer av förfrågningar och är därför lämplig för projekt med hög trafik.

Om man däremot använder NSD i kombination med Unbound får man en särskilt säker och lättviktig variant. Den här lösningen är särskilt intressant om du inte vill använda stora databaser och lägger särskild vikt vid att minimera attackytorna. NSD tar över den auktoritativa funktionen (dvs. svarar på förfrågningar om dina zoner), medan Unbound kan fungera som en cachelagring eller rekursiv resolver för dina interna nätverksförfrågningar.

Strukturera och underhålla DNS-zoner

När du har installerat programmet skapar du DNS-zoner för varje domän som du vill hantera. Det är här du definierar alla DNS-poster centralt. Jag rekommenderar att du definierar en strukturerad mall eller använder API-baserad automatisering för flera projekt.

Typiska register som du bör hantera:

- A-Record - Tilldelning till IPv4-adressen

- AAAA rekord - IPv6-destination

- MX-Record - Definiera e-postserver

- TXT-, SPF- och DKIM-poster - Autentisering

- CNAME eller SRV - Spedition och tjänster

Du styr också TTL-värdena helt själv. Denna kontroll är särskilt användbar för IP-adresser som ändras ofta eller testmiljöer. Var uppmärksam på detta när du skapar dina zoner, Serienummer så snart du gör ändringar i DNS-posterna. Detta är det enda sättet för sekundära namnservrar (slaves) att känna igen att uppdateringar är tillgängliga under zonöverföringar.

I komplexa miljöer kan det också vara bra att skapa separata zoner per kund eller per projekt. Detta förenklar underhållet och förhindrar att externa poster skrivs över av misstag. Kom också ihåg Omvänd DNS (PTR-post): Särskilt för e-postservrar och tillförlitlig kommunikation är det viktigt att din IP-adress återgår till din domän.

Om du loggar dina DNS-frågor och ändringar får du ytterligare mervärde. Om din DNS-server körs med BIND9 kan du till exempel använda loggposter och felsökningsinställningar för att spåra vem som frågade vilken post och när, eller när zoner uppdaterades. På så sätt kan du reagera mycket snabbare på problem som felaktiga poster eller attacker mot DNS-servern.

Förvaring av limregister - det avgörande steget

Om du använder underdomäner till din huvuddomän för namnservrarna, t.ex. ns1.dindomän.com, behöver du så kallade Glue Records. Dessa länkar namnserverns värdnamn med IP-adressen direkt i registret - annars skulle upplösningen gå runt i cirklar.

Exempel på post:

- ns1.dindomän.com → 192.0.2.1

- ns2.dindomän.com → 192.0.2.2

Du anger dessa poster direkt i administratörsområdet hos din domänregistrator - där hittar du ofta punkten "Child hosts" eller "Hostnames". Din namnserver fungerar tillförlitligt först när dessa uppgifter har angetts korrekt och godkänts av registret.

I praktiken är det lämpligt att konfigurera glue-posterna innan domänen faktiskt flyttas. På så sätt undviker du avbrott eller tomgångsperioder under vilka din domän tillfälligt inte kan lösas. Så snart glue-posterna är på plats kommer namnservrarna att kunna synkroniseras korrekt. Du bör också skapa en gräva- eller nslookup-test mot dessa nya NS-poster för att säkerställa att allt är lagrat korrekt.

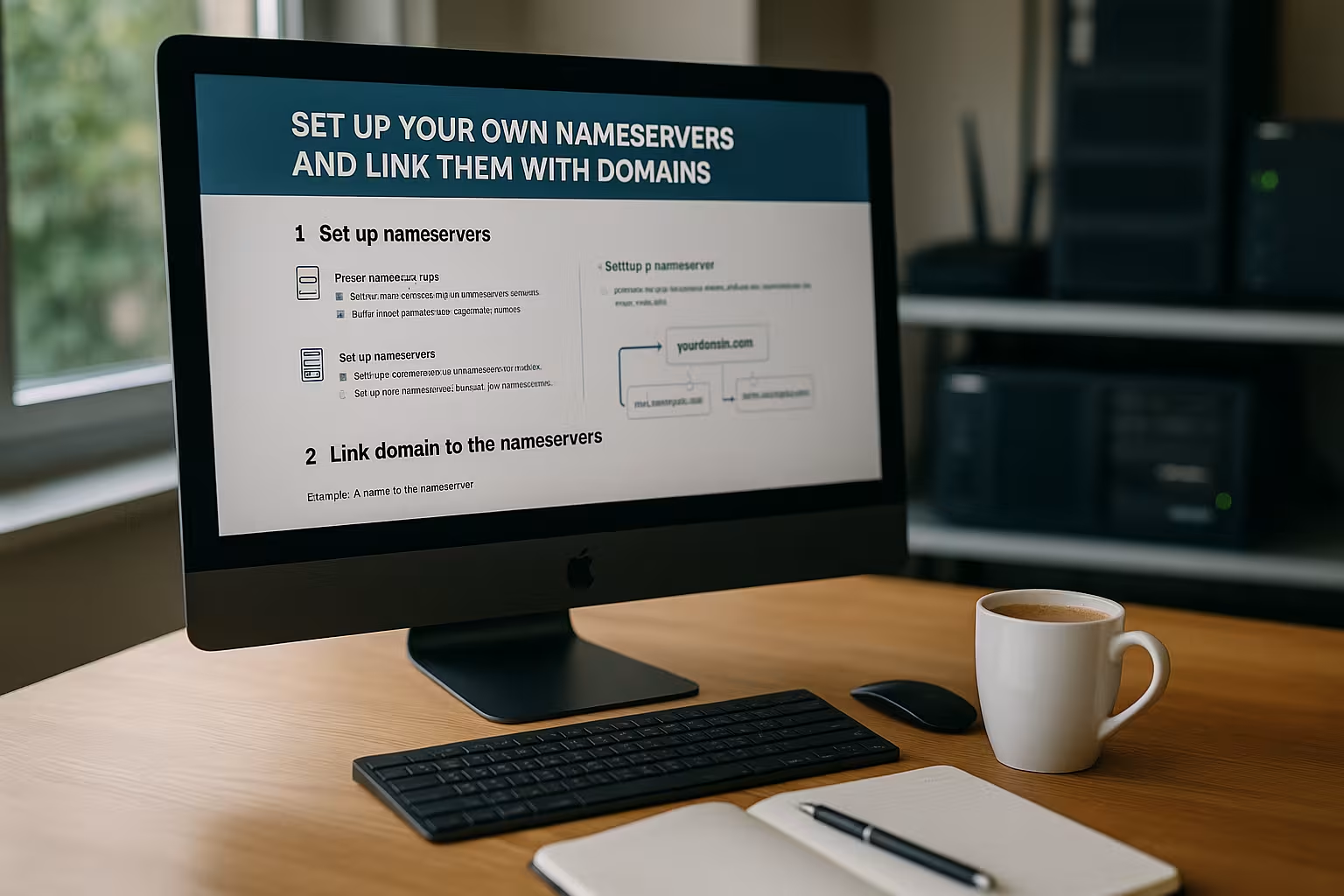

Registrering hos registraren och länkning av domänen

Nu kan du ansluta din domän till de nya namnservrarna. Detta gör du genom att logga in på din registrar och ersätta de tidigare DNS-posterna i avsnittet "Hantera namnservrar".

Ange de nya servrarna direkt - till exempel:

- ns1.dindomän.com - 192.0.2.1

- ns2.dindomän.com - 192.0.2.2

Omställningen tar mellan 4 och 48 timmar. En omedelbar effekt kan också påskyndas med korta TTL-värden om det behövs.

Jag kommer att visa dig ett alternativt sätt att omdirigera DNS i detta Introduktion till DNS-vidarebefordran.

När allt fungerar är det värt att kontrollera upplösningen från externa platser. Du kan be vänner eller kollegor i andra länder att testa din domän, eller så kan du använda verktyg som gör förfrågningar från olika DNS-servrar runt om i världen. På så sätt kan du vara säker på att dina namnservrar också fungerar korrekt globalt.

Konfigurera tester och övervakning

Jag rekommenderar starkt att du kontrollerar hur din installation fungerar - använd verktyg som t.ex. gräva eller . nslookup. På så sätt kan du dagligen testa om posterna löses på rätt sätt och om namnservern kan nås från Internet.

Jag rekommenderar också att man installerar en övervakningslösning - oavsett om det är via Nagios, Icinga eller online-lösningar som UptimeRobot. På så sätt kan du upptäcka fel i ett tidigt skede och reagera proaktivt. För kritiska produktionssystem är det särskilt värdefullt att implementera e-postvarningar.

Efter en lyckad grundinstallation är det också lämpligt att automatisera regelbundna zonkontroller. När det gäller BIND kan du till exempel namngiven-checkzon och namngiven-kontrollkonfiguration i skript som körs automatiskt. Detta meddelar dig till exempel om det finns ett syntaxfel i en zonfil. Glöm inte heller att se till att zonöverföringar fungerar korrekt på slavarna. Ett vanligt fel är ett föråldrat serienummer eller en brandvägg som inte släpper igenom AXFR-överföringar (TCP-port 53).

I större landskap är det också värt att använda Frågor och Förfrågningsfrekvenser för att känna igen belastningstoppar. Om mätvärdena visar ovanliga toppar under en längre tidsperiod kan detta tyda på försök till attacker eller helt enkelt en kraftig ökning av användningen av dina tjänster.

Undvik typiska misstag

Många problem kan förebyggas direkt om man redan från början är uppmärksam på några punkter:

- Syntaxfel i zonfiler med hjälp av verktyg som named-checkzone

- Ställ in limregister korrektannars kommer DNS-förfrågningar att hänga sig

- Port 53 hålla öppet på TCP och UDP - i brandväggs- och säkerhetsgrupper

- Använd minst två identiska namnservrar med replikerade zoner

De flesta felfunktioner orsakas av små konfigurationsdetaljer som skulle upptäckas vid testning - så planera in tillräckligt med tid för en ren installation. Var särskilt noga med att se till att de nya värdena tillämpas överallt när du ändrar DNS-parametrar (t.ex. TTL-förkortning). Ibland tar cachegodkännanden längre tid än väntat, särskilt om din installation är globalt distribuerad.

Dessutom glömmer en del administratörer att DNS-säkerhet inte bara täcks av DNSSEC: Robust nätverks- och serversäkerhet är minst lika viktigt. DNS-servrar kan vara sårbara för DDoS-attacker. Använd därför hastighetsbegränsning och eventuellt DNS-svarspolicyer för att förhindra missbruk. Särskilt BIND9 och PowerDNS har alternativ som kan begränsa eller filtrera svar på potentiellt skadliga förfrågningar.

Alternativ: Extern DNS-hantering istället för egen namnserver?

Du behöver inte nödvändigtvis sköta driften av namnservrar själv. Vissa webbhotell erbjuder utökade DNS-funktioner, t.ex. API-hantering, SPF/DKIM-konfiguration och GeoDNS. Detta är ofta helt tillräckligt för enkla webbprojekt eller onlinebutiker.

Men så snart du hanterar flera domäner, behöver individuella säkerhetsriktlinjer eller dynamiska underdomäner är det en fördel med en separat infrastruktur. I sådana fall egna namnservrar genom flexibilitet och kontroll.

Om du är osäker på grunderna kan detta hjälpa dig DNS-introduktion med förklaringar.

Extern DNS-hantering tar mycket arbete från dig, men du är beroende av leverantörens säkerhet, uppdateringar och tillförlitlighet. Även speciella användningsfall som automatiserad distribution av stora mängder domäner kan inte alltid integreras perfekt i arbetsflödet om en leverantör föreskriver vissa justeringar eller begränsningar. För byråer eller företag som kräver direkt kundkontakt och snabba konfigurationsändringar är externa lösningar därför ofta bara halvvägs tillfredsställande.

Sammanfattning och framtidsutsikter

Egna namnservrar är värdefulla för alla som vill ha mer kontroll, prestanda och autonomi över sin webbinfrastruktur. Installationen är tekniskt krävande, men kan lösas med open source-verktyg och moderna adminverktyg som Webmin. De viktigaste sakerna är: dubbel serverdrift för redundans, korrekta limregister och permanent övervakning.

Om du hanterar många projekt, vill separera flera kundmiljöer eller värdesätter dina egna säkerhetsstrategier är din egen namnserverstack oumbärlig. I slutändan är en väl genomtänkt implementering med fokus på tillgänglighet, åtkomlighet och systemunderhåll avgörande. Se också till att utföra regelbundna säkerhetskontroller och uppdatera DNS-programvaran kontinuerligt för att undvika säkerhetsproblem. På så sätt kommer du med största sannolikhet att ha en stabil och robust DNS-lösning för alla dina webbprojekt på lång sikt.

Om du planerar att utöka din installation efter en tid kan du lägga till ytterligare platser och på så sätt skapa en GeoDNS som distribuerar förfrågningar baserat på användarens plats. Detta ger kortare svarstider och kan fördela belastningen bättre. På så sätt kan du skala upp din namnserverinfrastruktur till globala projekt och alltid behålla full kontroll över alla DNS-poster.