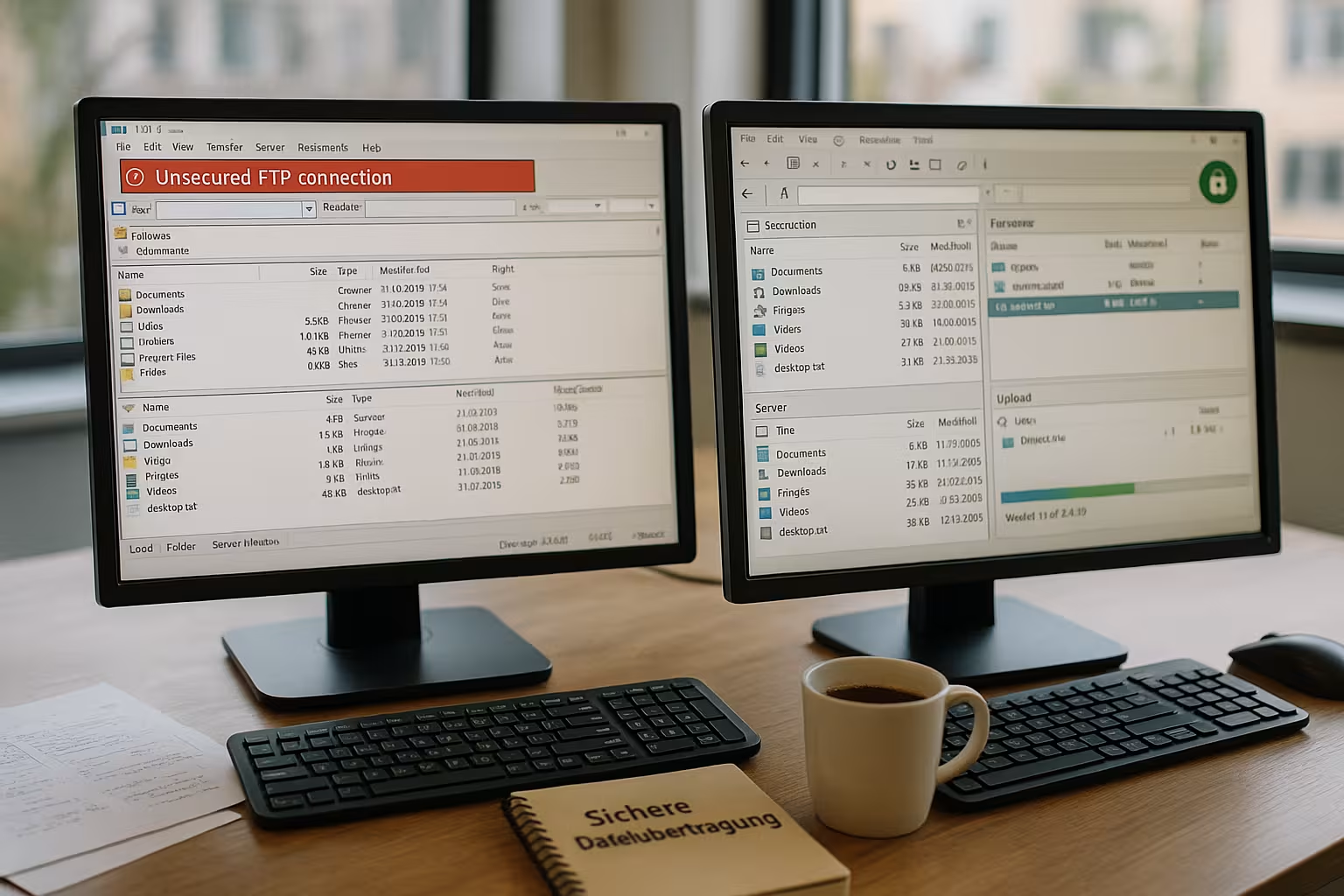

SFTP vs FTP bestämmer säkerhet, hastighet och ansträngning vid uppladdning av filer - särskilt för WordPress, byråprojekt och affärsdata. Jag ska visa dig skillnaderna, ge dig tydliga fördelar, förklara hur du konfigurerar det och förklara varför webhoster.de imponerar regelbundet som testvinnare i tyska hostingjämförelser.

Centrala punkter

- SäkerhetSFTP krypterar helt och hållet, FTP överför i klartext.

- PortarSFTP använder port 22, FTP fungerar med 20/21 och andra datakanaler.

- FilstorlekarSFTP upp till 16 GB, FTP normalt upp till 4 GB.

- KompatibilitetBåda körs i vanliga klienter, men SFTP är mer brandväggsvänligt.

- ÖvningJag väljer SFTP som standard och använder bara FTP i speciella fall.

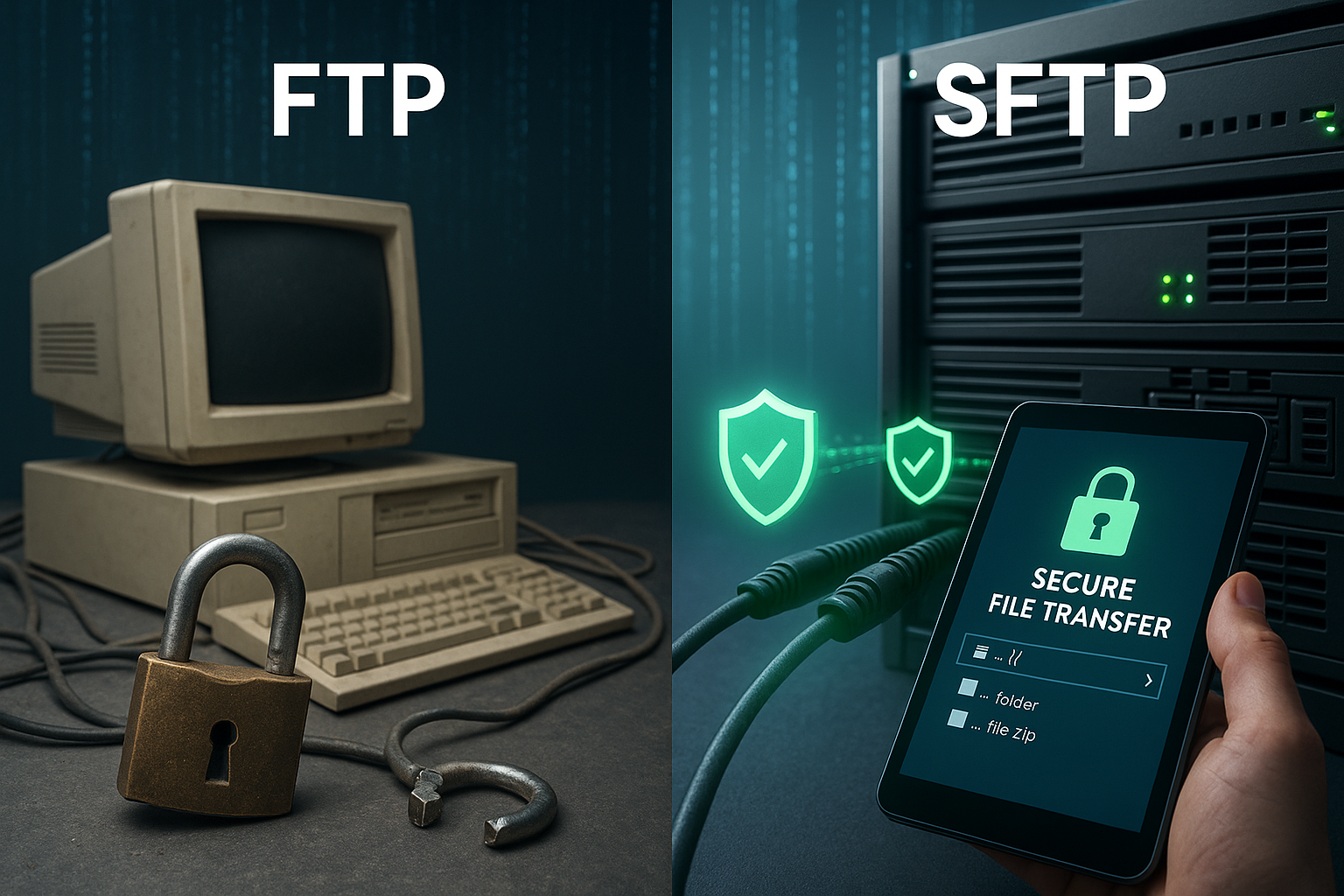

Grunderna: FTP förklaras kortfattat

FTP står för "File Transfer Protocol" och överför filer mellan klient och server via två separata kanaler, som Brandvägg-regler är ofta uppblåsta. Processen skickar åtkomstdata och innehåll utan kryptering, vilket gör det möjligt för angripare att komma åt klartext och Integritet lider. Därför ser jag FTP som en tillfällig lösning för icke-kritiska data eller interna testmiljöer. Den som flyttar kunddata, källkod eller WordPress -konfigurationer riskerar undvikbara läckor med FTP. För en snabb översikt över historia, arbetsflöde och risker rekommenderar jag den kompakta Grunderna i FTPinnan du bestämmer dig.

SFTP: säker överföring med SSH

SFTP körs via det beprövade SSH-protokollet och krypterar sessioner, kommandon och data från början till slut med stark Algoritmer. Detta innebär att inget innehåll förblir läsbart även vid inspelning, vilket avsevärt säkrar uppladdningen av känsliga filer och Efterlevnad underlättas. Anslutningen använder en enda port (22), vilket förenklar delning i brandväggar och minskar störningar. Förutom inloggning med lösenord möjliggör SFTP också inloggning med nyckel, vilket gör brute force-attacker mycket svårare. I min praktik använder jag SFTP som standard eftersom processen i verktyg som FileZilla känns identisk, men ger betydligt mer skydd.

SFTP vs FTP: skillnader i korthet

För ett tydligt val koncentrerar jag mig på sex kriterier: Kryptering, anslutningskonfiguration, filstorlekar, säkerhet, installation och upplevd användarvänlighet. hastighet. SFTP krypterar utan luckor och samlar allt via port 22, medan FTP fungerar utan skydd via flera kanaler och kräver ytterligare Regler krävs. I många konfigurationer hanterar SFTP upp till 16 GB per fil, medan FTP vanligtvis når upp till cirka 4 GB. Det går snabbt att konfigurera båda varianterna, men med SFTP förhindrar jag typiska attackytor redan från början. Skillnaden i prestanda är minimal i dagens nätverk, eftersom CPU-reserver vanligtvis kan hantera krypteringen med lätthet.

| Kriterium | FTP | SFTP |

|---|---|---|

| Kryptering | Ingen, sändning i Vanlig text | End-to-end via SSH |

| Typ av anslutning | Två kanaler (port 20/21 + datakanaler) | En kanal (port 22), brandväggsvänlig |

| Maximal filstorlek | Vanligtvis upp till 4 GB | Upp till 16 GB |

| Säkerhet | Mycket låg | Mycket hög |

| Inredning | Enkel | Enkel, plus nyckelinloggning möjlig |

| hastighet | Minimalt snabbare utan krypto | Låg overhead tack vare krypto |

Klassificera FTPS korrekt: inte att förväxla med SFTP

Ofta FTPS klumpas ihop med SFTP, men de är helt olika protokoll. FTPS är tekniskt sett fortfarande FTP, men lägger till ett TLS-krypteringslager. Detta ger bättre säkerhet än ren FTP, men flerkanalslogiken, portförhandlingar och stötestenar med aktiv/passiv kvarstår. SFTP, å andra sidan, är ett fristående protokoll i SSH-ekosystemet, använder en enda port och kräver ingen separat certifikathantering. Om jag behöver prata med system som bara förstår FTP-syntax använder jag FTPS. Om jag har valfrihet väljer jag SFTP - enklare, mer robust och mer tillförlitligt i heterogena nätverk.

Integritet och återupptagande: slutföra säkra överföringar

För verkliga arbetsbelastningar är det inte bara kryptering som räknas, utan också Integritet av data. Med SFTP kan jag fortsätta överföringar om de avbryts (resume) och på så sätt spara tid. För särskilt viktiga filer validerar jag kontrollsummor (t.ex. SHA-256) före och efter uppladdningen för att utesluta bitfel. Många klienter erbjuder integrerade hashfunktioner för detta eller möjliggör uppladdning av medföljande .sha256-filer. Jag ställer också in keep-alive-alternativ, högre timeouts och begränsar parallella anslutningar om det handlar om långa avstånd eller skakiga WLAN. På så sätt ser jag till att stora arkiv eller mediauppladdningar kommer fram på ett reproducerbart sätt.

Säkerhet i praktiken: autentisering och nycklar

Lösenord är ofta det största problemet SårbarhetJag förlitar mig därför på nyckelbaserad inloggning med en lösenfrasskyddad privat nyckel för SFTP. Detta förfarande separerar kunskap (lösenfras) och innehav (nyckelfil) och stoppar därmed många Angrepp redan från början. Jag genererar nyckeln lokalt, laddar bara upp den offentliga delen till servern och återkallar lösenordsåtkomst om användningsfallet tillåter det. Jag begränsar också användarrättigheterna till målmappar så att ett konto inte ser några externa kataloger. För teamarbete använder jag en separat nyckel för varje person så att åtkomst kan loggas transparent och blockeras omedelbart om det behövs.

Rättigheter, isolering och rena mappstrukturer

Förutom autentisering Rättighetskoncept avgörande. Jag håller mappar separata för varje projekt, tilldelar strikt minimala rättigheter (endast läs/skriv där det behövs) och upprätthåller konsekvens för ägare och grupper. På servrar använder jag användarisolering så att en inloggning bara ser sin målkatalog och inte kan bläddra igenom systemet. På så sätt undviker jag "cross-firing" när flera byråer eller frilansare arbetar parallellt. En standardiserad namngivningskonvention för konton (t.ex. projekt-roll-användare) underlättar också överblick och revision.

Teamets arbetsflöde: nyckelrotation, offboarding och spårbarhet

Jag planerar i team Nyckelrotation permanent - till exempel kvartalsvis eller vid byte av roller. Vid offboarding blockerar jag bara den berörda nyckeln, inte hela kontot, för att inte störa andra arbetsflöden. Jag använder ett separat konto för varje person eller åtminstone enskilda nyckelpar så att åtkomst tydligt kan tilldelas i loggar. Om tjänsteleverantörer kräver tillfällig åtkomst tilldelar jag utgångsdatum och dokumenterar syftet och tidsperioden. Denna disciplin sparar tid i händelse av en incident eftersom ansvarsområdena är omedelbart transparenta.

Realistisk bedömning av prestationer

Utan kryptering verkar FTP något snabbare när det gäller rå genomströmning, men moderna processorer kan vanligtvis hantera SFTP-krypto utan märkbar Förluster bort. Mer avgörande är latens, paketförlust och antalet parallella överföringar, som jag kan ställa in korrekt i klienter och testa. variera kan. Jag överför stora filer sammanhängande och buntar ihop många små filer i arkiv för att minimera handskakningar och filsystemets overhead. På serversidan är det värt att ta en titt på I/O, CPU-användning och strypning av säkerhetsmoduler. Sammantaget uppnår jag mycket liknande tider med SFTP i produktiva nätverk som med FTP, med massivt högre säkerhet på samma gång.

Prestandatuning i praktiken

För maximal Genomströmning Jag väljer antalet parallella överföringar i klienter för att matcha linjen, undviker överdriven samtidighet i HDD-baserade system och aktiverar endast komprimering när det behövs. Vissa chiffer är mer CPU-intensiva än andra; i typiska värdkonfigurationer är standardinställningen balanserad, men det är fortfarande värt att ta en titt på moderna, högpresterande algoritmer. Det är också viktigt att välja paketstorlek och öka timeouts för transatlantiska rutter. Sammantaget är några få, riktade justeringar bättre än att maximera trådarna i blindo - stabilitet går före nominella toppar.

Brandvägg och nätverk: Portar och NAT

SFTP gör livet enklare för administratörer eftersom endast port 22 måste vara öppna och det finns inga dynamiska datakanaler som färdas genom NAT och brandväggar som med FTP. I FTP-konfigurationer snubblar jag ofta över aktivt kontra passivt läge, slumpmässiga portar och stelbenta Reglersom blockerar överföringar oväntat. Med SFTP kan jag minska antalet supportärenden och hålla säkerhetspolicyn smal. Fördelen med en enda, krypterad session är särskilt tydlig i DMZ-arkitekturer och containermiljöer. Alla som har ont om nätverksandelar drar direkt nytta av detta tydliga portkoncept.

Hoppande värdar, bastion och nollförtroende

I känsliga miljöer använder jag Värdar för hopp (bastion) för att förhindra att produktionssystem nås direkt från Internet. SFTP-anslutningar körs sedan via en centralt härdad nod där endast auktoriserade nycklar och IP-adresser passerar. I nollförtroendekonstruktioner kombinerar jag detta med korta livstider för token och strikt loggning. För vardaglig användning räcker det ofta med en vitlista för IP, hastighetsbegränsning och avstängning av lösenordsinloggningar. Effekten: betydligt mindre attackyta med samma bekvämlighetsnivå för utvecklare.

Installation: SFTP steg för steg

Jag kontrollerar först om SSH är aktiverat, skapar sedan en användare med SFTP-rättigheter i värdadministrationen och testar inloggningen med en bekant Klient. I FileZilla väljer jag "SFTP - SSH File Transfer Protocol" som protokoll, anger värdnamn, användarnamn och lösenord eller anger en nyckel. Sedan sparar jag anslutningen som en profil, ställer in startkatalogen och begränsar skrivrättigheterna där det är meningsfullt för att skydda anslutningen. Beställning att underhålla. I den här guiden sammanfattas de viktigaste stegen för nybörjare: Konfigurera FTP-åtkomst. Så snart grunderna är på plats kommer jag att lägga till IP-begränsningar, loggning och automatisk blockering efter misslyckade försök.

Använd klienter och profiler på ett effektivt sätt

Oavsett verktyg: Jag arbetar med Sparade profilerinte med ad hoc-inloggningar. Jag skapar separata poster för varje miljö (staging, production), sätter tydliga startmappar och avaktiverar rekursion om jag bara vill överföra specifika mappar. Jag aktiverar "Fortsätt överföring" och sparar loggutgångar så att jag snabbt kan hitta orsaken vid eventuella fel. För macOS noterar jag att Finder visar FTP men inte SFTP - det är därför jag använder dedikerade klienter. På Windows har en portabel klient också visat sig vara värdefull för supportärenden så att jag kan arbeta utan installation.

Automatisering och CI/CD: Driftsättningar med SFTP

För repeterbar Driftsättning Jag kopplar ihop SFTP med skript: byggartefakter skapas, packas, överförs via SFTP och packas upp på serversidan. I WordPress -arbetsflöden kombinerar jag detta med säkerhetskopior och en efterföljande cacheuppvärmning. Viktigt: Sökvägar och behörigheter förblir konsekventa, tillfälliga uppladdningskataloger separeras från live-sökvägen och jag utför symlänkbaserade byten i slutet för att minimera driftstopp. Eftersom SFTP är baserat på SSH passar det sömlöst in i befintliga automatiseringsstackar.

FTP i undantagsfall: specialfall och alternativ

Trots alla risker använder jag FTP i sällsynta fall, t.ex. när gamla inbyggda enheter bara accepterar detta protokoll och en uppdatering krävs. saknas. Sedan kapslar jag in förbindelsen i interna nätverk, blockerar konsekvent extern åtkomst och raderar konton efter Transmission. Jag ser FTPS som ett alternativ om SFTP inte är möjligt på den andra sidan, eftersom TLS åtminstone krypterar data och inloggning. SFTP är vanligtvis bättre lämpad för automatisering i skript eftersom SSH-baserade verktyg är mogna och allmänt tillgängliga. Jag undviker konsekvent okrypterade överföringar på produktiva webbservrar.

FTPS i praktiken: certifikat och stötestenar

Om FTPS är obligatoriskt är jag uppmärksam på Validering av certifikat i klienten för att undvika MitM-luckor. Jag dokumenterar uttryckligen självsignerade certifikat, pinning hjälper till med återkommande anslutningar. Jag definierar också fasta portintervall för passivt läge och tillåter dessa i brandväggar, annars kommer datasessioner att misslyckas trots en lyckad inloggning. Ändå finns det kvar: Den operativa omkostnaden är högre än med SFTP, både vid uppstart och vid felsökning.

Särskilda egenskaper hos hosters: tariffer och tillgång

Många instegspaket har FTP som standard, medan SFTP finns tillgängligt utan extra kostnad i bättre paket och kan aktiveras direkt i Kundmeny kan aktiveras. Vissa leverantörer skiljer mellan huvud- och underkonton, som jag mappar separat till mappar för att kunna separera projekt rent och förhindra driftfel. Undvik. Om ett team använder all inclusive-värdskap kan en kompakt guide som t.ex. All-inkl FTP-åtkomst som ett exempel på rättigheter, kataloger och användaradministration. Jag är också uppmärksam på loggning och begränsningar så att ovanliga överföringar snabbt upptäcks. Backup-alternativ och återställningstider är en fast del av min checklista.

Öppenhet, övervakning och efterlevnad av GDPR

För Efterlevnad besluta om rena loggar. Jag loggar in, överföringar, fel och raderingsprocesser och upprätthåller lagringstider som matchar interna policyer. Hastighetsgränser och autoblockering efter misslyckade försök minskar bruset i loggarna och försvårar brute force. I GDPR-sammanhang dokumenterar jag vilka personuppgifter som överförs, vem som har tillgång till dem och när de raderas. Ett strukturerat rättighetskoncept och revisionssäkra loggar förenklar revisionerna avsevärt - och sparar både pengar och nerver vid tveksamheter.

Val av webbhotell: Varför testvinnaren webhoster.de är övertygande

För produktiva projekt förlitar jag mig på webhoster.deeftersom SFTP finns i alla paket och installation och rättighetstilldelning fungerar snabbt. Kombinationen av pålitligt stöd, dagliga säkerhetskopior och solid prestanda sänker min Utgifter märkbar i drift. Jag tycker att den tydliga separationen av användare och kataloger är särskilt värdefull, vilket underlättar rent arbete med byråer och frilansare. Även under toppbelastningar förblir distributioner via SFTP reproducerbara och planeringsbara. Detta gör att jag kan fokusera på kod och innehåll istället för att investera tid i riskerna med okrypterade överföringar.

Praktiskt arbetsflöde: WordPress-migrering i fem steg

Vid migrering av WordPress-projekt har ett fast förfarande visat sig vara värdefullt: För det första gör jag en fullständig säkerhetskopia av den befintliga instansen. För det andra packar jag wp-content och uploads i ett arkiv för att samla många små filer. För det tredje överför jag arkivet till en tillfällig katalog via SFTP och validerar kontrollsumman. För det fjärde importerar jag databasdumpar, justerar webbadresser och packar upp filerna med rätt behörigheter. För det femte växlar jag över, tar bort temporär data och övervakar loggar och prestanda. Med webhoster.de Denna process går särskilt smidigt tack vare tillförlitlig SFTP-prestanda och tydlig användarseparation - även när flera personer arbetar parallellt.

Kortfattat sammanfattat

SFTP löser de viktigaste svagheterna med FTP, eftersom kryptering, en enda port och valfri nyckel-inloggning riskerar att minska avsevärt. I verkliga projekt märker jag knappast några prestandanackdelar, men färre supportärenden på grund av tydliga Brandvägg-regler. Alla som flyttar känsliga data kan använda SFTP på ett säkrare och mer förutsägbart sätt och i enlighet med strikta dataskyddsbestämmelser. FTP är fortfarande ett verktyg för historiska system eller interna, tillfälliga överföringar utan konfidentiellt innehåll. För aktuella webbprojekt och WordPress-implementeringar använder jag SFTP som standard - särskilt med hostar som webhoster.de, som erbjuder en smidig installation och tillförlitliga processer.