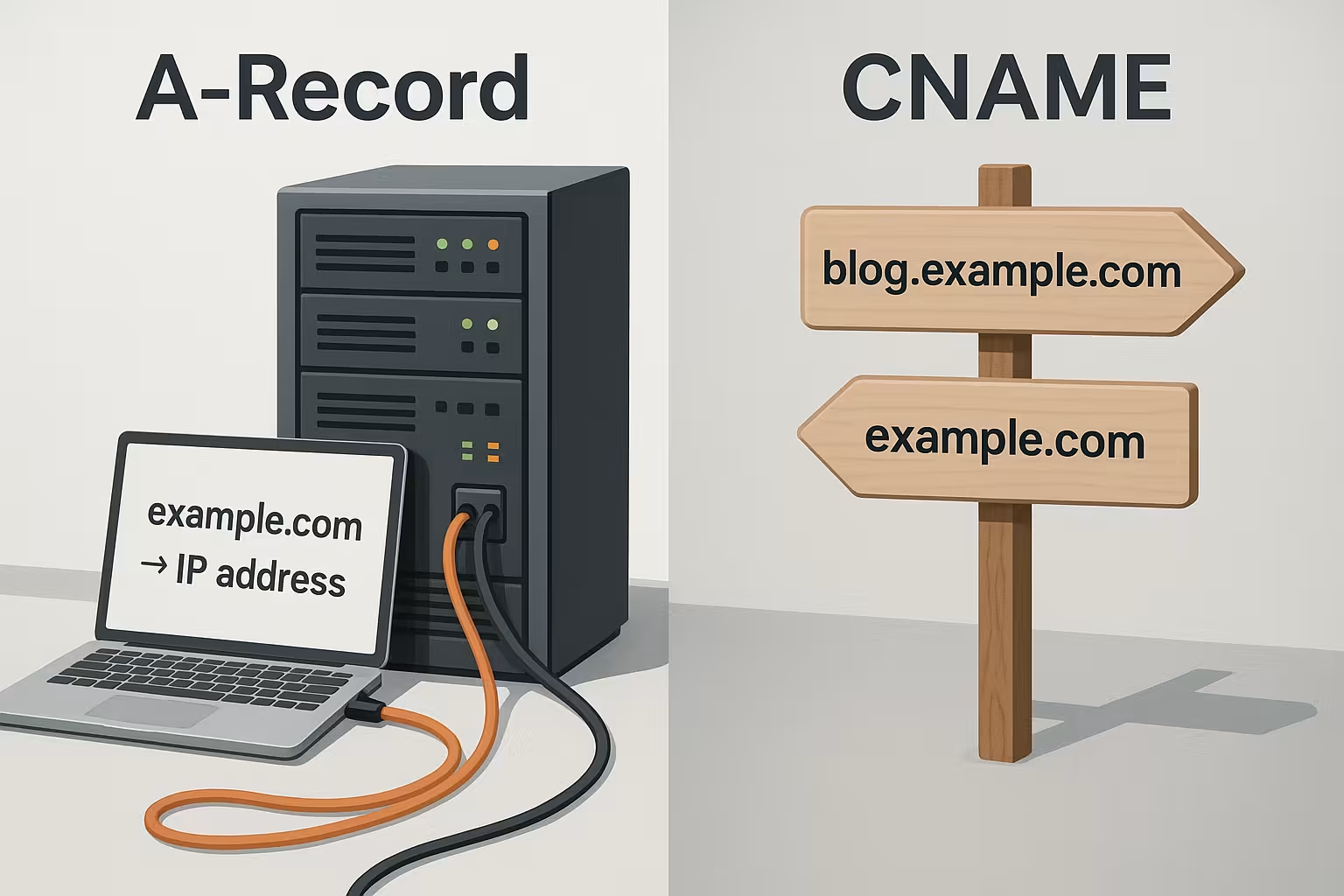

A-Record CNAME låter likadant, men utför två olika uppgifter i DNS: En A-post tilldelar en domän direkt till en IPv4-adress, medan en CNAME-post istället tilldelar ett alias till ett annat värdnamn. I den här artikeln förklarar jag den praktiska skillnaden, var varje typ av post är bäst och hur du kan använda båda på rätt sätt så att underdomäner, www och externa tjänster på ett tillförlitligt sätt tilldelas rätt värdnamn. Adress visa.

Centrala punkter

- A-RecordDirekt tilldelning av en domän till en IPv4-adress

- CNAMEAlias från en subdomän till ett annat värdnamn

- PrestandaA-Record oftast snabbare, CNAME mer flexibelt

- Apex-domänför rotdomänen används vanligtvis A-Record

- UnderhållIP-ändring endast på A-record, CNAME följer

DNA förklarat i ett nötskal

Jag jämför DNS som en telefonbok: människor memorerar namn, datorer talar IP och DNS översätter mellan de två. Om du ringer upp example.de hämtar resolvern de matchande posterna från auktoritativa namnservrar och tillhandahåller IP-adressen så att webbläsaren kan skicka begäran till rätt Server skickas. För att denna process ska fungera smidigt arbetar resolvers med mellanliggande minnen och respekterar den definierade TTL, som reglerar hur länge ett resultat förblir giltigt. För en kompakt introduktion rekommenderar jag förklaringen av DNS och domännamnssystemsom sammanfattar de viktigaste byggstenarna. Grundregeln är att utan korrekta DNS-poster kommer en användare inte att kunna nå din webbplats, även om webbservern är i toppskick. körningar.

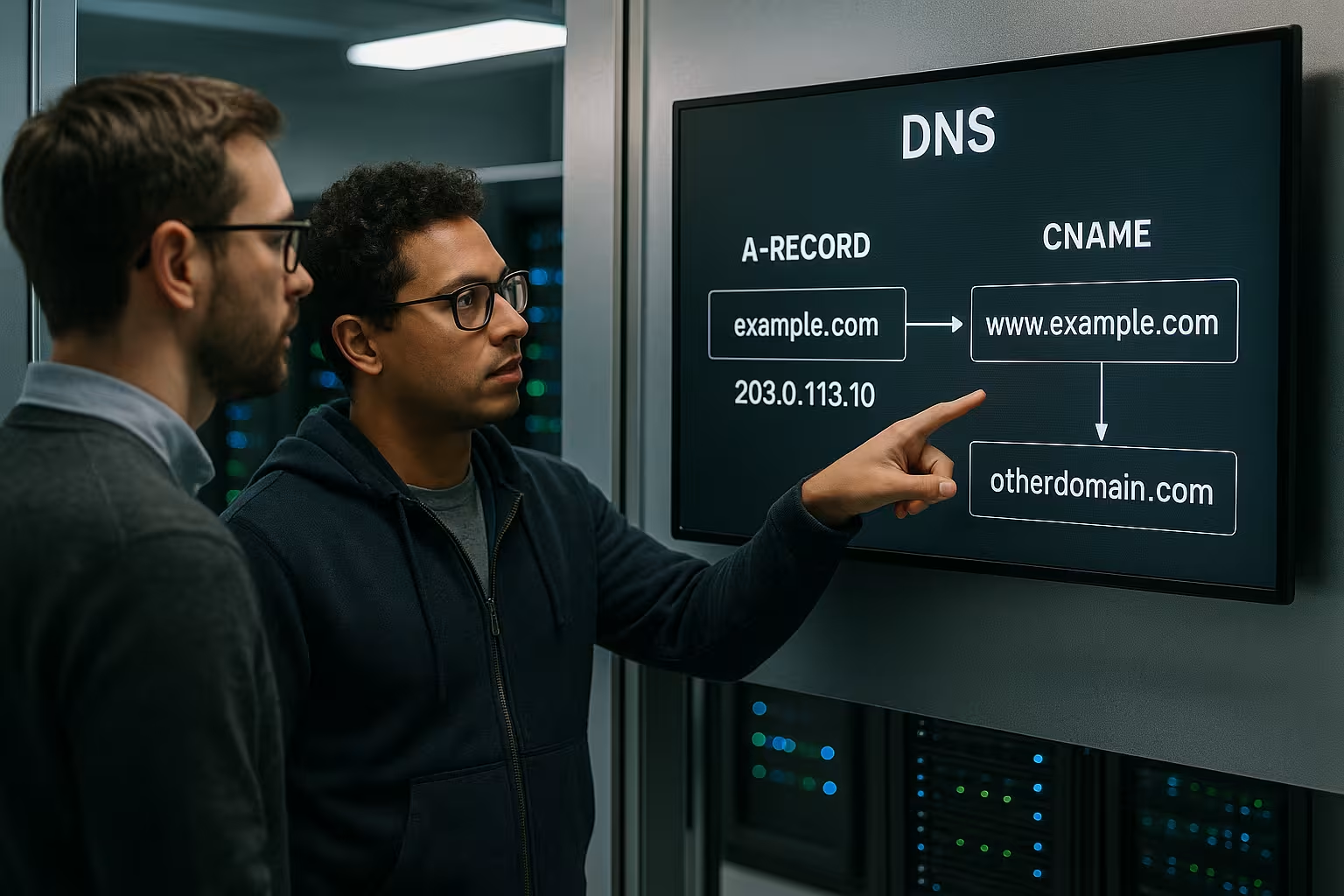

A-Record: direkt tilldelning till IPv4-adressen

En A-Record ansluter en domän eller underdomän direkt till en specifik IPv4, t.ex. 203.0.113.10, så att förfrågan landar direkt på den önskade maskinen utan några omvägar. Denna direkthet ger snabbhet, eftersom resolvern normalt bara behöver en fråga, vilket kan ge märkbart korta svarstider. Använd A-Records för huvuddomäner och för underdomäner med en egen målserver om du kontrollerar IP:n och inte ändrar den hela tiden, så att du behåller Suveränitet via upplösningen. Planera TTL så att den matchar din ändringsfrekvens: sällsynta ändringar tillåter en längre TTL för mindre DNS-trafik, frekventa flyttar drar nytta av en kort TTL så att nya IP: er sprids snabbare. Om du även använder IPv6 ska du lägga till AAAA-posten, eftersom A-posten endast täcker IPv4 från.

CNAME: Alias för värdnamn och underdomäner

En CNAME pekar inte på en IP utan på ett annat värdnamn, vilket är anledningen till att det förstås som ett alias som förenklar administrationen av många subdomäner. Exempel: www.beispiel.de pekar som CNAME till example.de, den faktiska IP-adressen finns bara på rotdomänen och förblir din enda anpassningspunkt. Om serverns IP ändras behöver du bara justera huvuddomänens A-record, så följer alla beroende CNAME automatiskt den nya Mål. Det är så här jag håller upplägg med blogg-, butiks- eller appunderdomäner smidiga, särskilt när flera tjänster använder samma backend. Jag ansluter även externa plattformar på detta sätt, t.ex. cdn.provider.net, utan att behöva känna till eller underhålla den underliggande IP-adressen. måste.

Direkt jämförelse: egenskaper, prestanda och användning

Båda inmatningstyperna uppfyller tydliga uppgifter, men skiljer sig åt när det gäller mål, upplösning och användningsfokus, vilket du kommer att märka i ditt dagliga arbete. För Apex-domänen använder du vanligtvis A-Recordeftersom e-postposter som MX måste vara parallella och ett CNAME orsakar problem där. För underdomäner är CNAME mer tilltalande eftersom det minskar underhållsarbetet och håller konfigurationen tydlig, särskilt i stora miljöer. När det gäller svarstid får A-Record poäng eftersom det räcker med en uppslagning, medan ett CNAME kräver minst ett ytterligare steg, som knappast är mätbart beroende på resolvern, men som kan vara märkbart för många kedjor. Följande tabell sammanfattar kärndata och visar varför jag medvetet använder båda beroende på målet. mixa:

| Funktion | A-Record | CNAME |

|---|---|---|

| Typ av mål | IP-adress (IPv4) | Värdnamn (Alias) |

| Upplösning | mestadels 1 uppslagning | minst 2 uppslagningar |

| Huvuddomän (Apex) | lämplig | problematiskt med MX |

| Underhåll för IP-ändring | Ändra alla berörda A-poster | endast A-record på destinationen, CNAME följer |

| Applikationsprofil | solid, kritisk Mål | många underdomäner, externa tjänster |

Övning: Exempel på rena konfigurationer

För nya projekt börjar jag med en tydlig uppdelning: Apex-domänen får en A-Recordwww pekar på Apex via CNAME, och ytterligare subdomäner följer efter behov. Om en shop pekar mot en SaaS-plattform sätter jag shop.yourdomain.com som CNAME till shop.example.net så att senare ändringar fungerar utan IP-kunskap. För interna verktyg med egen maskin, t.ex. monitor.deinedomain.de, väljer jag en A-post, eftersom jag medvetet kontrollerar IP och föredrar direktupplösning. Följande minimatris gör skillnaden påtaglig och visar hur flexibla CNAME:er är i större konfigurationer. Det är så här jag håller DNS-hanteringen klar och lyhörd:

| Underdomän | Typ | Mål |

|---|---|---|

| www | CNAME | exempel.com |

| blogg | CNAME | exempel.com |

| shoppa | CNAME | butik.external.com |

| exempel.com | A-Record | 192.0.2.10 |

TTL, prestanda och CNAME-kedjor

Die TTL (Time to Live) påverkar hur länge resolvers cachar svar, vilket direkt påverkar prestanda och aktualitet. För statiska mål använder jag längre TTL för att minska antalet DNS-frågor, medan jag sänker TTL tidigt före planerade flyttar så att ändringar kommer snabbt över hela världen. För CNAME ökar varje ytterligare kedja antalet upplösningar, vilket är anledningen till att jag håller kedjorna korta och kontrollerar aliasvägarna regelbundet. Se till att du inte skapar några loopar och att slutdestinationen faktiskt kan lösas med A- eller AAAA-poster, annars kommer Webbplats oåtkomlig. Testa ändringarna med verktyg som dig eller nslookup, observera svarstiderna och kontrollera om resolvern respekterar den förväntade TTL.

AAAA-record och IPv6: dubbelt tillgänglig, rent prioriterad

Förutom A-Records använder jag konsekvent AAAA Rekord så att klienter också kan ansluta via IPv6. Moderna stackar använder metoden "happy eyeballs" och väljer automatiskt den snabbare vägen - du får bättre räckvidd och motståndskraft. Viktigt: Publicera endast en AAAA-post om tjänsten är fullt tillgänglig via IPv6 (brandvägg, routing, TLS-certifikat, VirtualHost/SNI). En trasig IPv6-väg kommer annars att leda till timeouts, även om IPv4 skulle fungera. Jag håller TTL för A och AAAA identiska så att båda vägarna åldras synkront och kontrollerar regelbundet med dig AAAA om svaret är korrekt.

Jokertecken: Använd jokertecken på ett målinriktat sätt

Med en jokerteckenpost (*.dindomän.com) kan du fånga upp okända underdomäner - praktiskt som en reservlösning eller för kortlivade testvärdar. Jag brukar ställa in en CNAME till ett centralt mål eller ett A-record till en landningssida. Observera prioriteringen: Explicita poster slår ut wildcards. Undvik MX:er eller NS:er med jokertecken som oavsiktligt kan ändra e-post- eller zonstrukturen. Håll jokertecken transparent dokumenterade så att du vet vilka underdomäner som faktiskt löses via platshållaren.

Flera A-records: korrekt bedömning av round robin och failover

Om du bär flera A-Records för samma etikett, distribuerar resolvers ofta svaren round-robin. Detta är enkel lastbalansering, men inte en hälsokontroll: Om ett mål misslyckas levererar cacher fortfarande det tills TTL löper ut. För verklig hög tillgänglighet kombinerar jag DNS med kontroller uppströms (t.ex. lastbalanserare eller CDN) eller använder leverantörsfunktioner som viktad/aktiv-passiv. Planera TTL medvetet: tillräckligt kort för snabb växling, tillräckligt lång för att undvika onödig belastning. Med separata A- och AAAA-uppsättningar kan du också subtilt kontrollera per familj utan att riskera asymmetrisk tillgänglighet.

Apex-alternativ för domän, e-post och CNAME

På den ApexFörutom A- eller AAAA-posten finns det ofta andra poster som MX för e-post, TXT för SPF och ibland SRV i en domän (example.de), varför en CNAME leder till konflikter där. Vissa leverantörer erbjuder så kallade ALIAS- eller ANAME-typer, som fungerar som CNAME vid Apex, men presenterar en IP för resolvern så att parallella poster existerar utan störningar. Om din leverantör inte erbjuder detta ska du hålla dig till A- och AAAA-poster på Apex och bara använda CNAME på underdomäner för att hålla installationen stabil och underhållsfri. För e-postleverans kontrollerar jag alltid att MX är korrekt inställt och att SPF, DKIM och DMARC är kompletta så att leverans och rykte är korrekta. Den här organisationen säkerställer att webben och e-post fungerar tillsammans på ett tillförlitligt sätt och att du har rätt Plats förändring.

E-post, MX och CNAME: regler som sparar problem

Jag följer två principer: 1) Ett bolag som har MX- eller andra skivor får inget CNAME (regel "inga CNAME och andra data"). 2) Målvärdnamnen i MX bör helst peka direkt till A/AAAA och inte till ett CNAME, så att e-postservrar inte stöter på något. För DKIM gillar jag att använda CNAME på leverantörsselektorer, eftersom endast CNAME finns på väljarmärket, vilket fungerar korrekt. För själva leveransen ställer jag in dedikerade A/AAAA-poster på e-postvärden (t.ex. mail.deinedomain.de) och underhåller SPF, DKIM och DMARC via TXT så att e-postflödena förblir robusta.

Fallgropar: snabbt upptäcka typiska misstag

Jag ser de vanligaste problemen med för långa CNAME-kedjor, aliasloopar och CNAME:s på Apex-domänen där MX:er redan finns och utlöser konflikter. I sådana fall kontrollerar jag zonfilen uppifrån och ner, minskar kedjorna till ett minimum och sätter A-record där andra poster behövs. En annan klassiker: blanda inte ihop ordningen på www-subdomänen och apex, annars kommer certifikat och omdirigeringar att avvika. Övervaka också spridningen efter ändringar, eftersom det tar lite tid för cacher runt om i världen att få fram nya värden, beroende på TTL. Strukturerad övervakning sparar dig felsökning och din Besökare nå sin destination på ett tillförlitligt sätt.

Implementera ändringar på ett snyggt sätt med leverantören

Innan jag ändrar DNS-poster minskar jag TTLvänta på att cachen körs och sedan ställa in de nya värdena så att användarna snabbt får de nya uppgifterna. Det finns tydliga gränssnitt med fält för A, AAAA, CNAME, MX, TXT och SRV för vanliga värdar, vilket möjliggör förutsägbara processer. Om du vill orientera dig i ett specifikt exempel kan du ta en titt på den kompakta Guide till DNS-inställningarsom visar inmatningsfälten och typiska kombinationer. Efter att ha sparat använder jag dig/nslookup för att kontrollera att svaren och TTL är korrekta och testar sedan webb- och e-posttillgänglighet via flera nätverk. På så sätt säkerställs att ändringen inte orsakar några oväntade problem. Glapp lämnar efter sig.

Diagnos i praktiken: dig- och nslookup-mönster

Jag använder tydliga kommandon för snabba kontroller. Med gräva +spåra kan du se hela upplösningskedjan fram till den auktoritära servern - perfekt för att visualisera CNAME-kedjor eller delegeringsproblem. Med dig www.deinedomain.de A +ttlunits Jag kontrollerar vilken TTL som resolvern faktiskt returnerar. Och med dig cname.target.tld CNAME kan du se om aliaset pekar på en destination som kan lösas. Det är också viktigt att testa med AAAA för att inte glömma IPv6. På Windows levererar nslookup liknande resultat; jag satte servern till 8.8.8.8 eller 1.1.1.1.1 för att få oberoende svar och utesluta lokala cacheminnen.

Certifikat och CNAME: vad webbläsaren egentligen kontrollerar

Även om ett värdnamn pekar på en annan destination via CNAME, validerar webbläsaren Certifikat alltid mot det ursprungligen anropade namnet. Certifikatet måste därför innehålla aliasnamnet (SAN/CN), inte nödvändigtvis målvärden. Jag använder ofta DNS-01-utmaningar för automatisering: Etiketten _acme-utmaning kan delegeras via CNAME till en leverantör som hanterar valideringen utan att jag behöver justera TXT-poster manuellt. Se bara till att CNAME löses korrekt och att det inte finns några parallella poster på samma etikett.

CDN- och SaaS-integration: host-headers och Apex-strategier

Med CDN eller SaaS-tjänster är Värdhuvud Avgörande: Målservern förväntar sig den ursprungliga domänen i HTTP-headern, även om du pekar på ett annat värdnamn via CNAME. Kontrollera om din leverantör har lagrat "Custom Domains" inklusive TLS för dina värdnamn, annars kommer SNI att misslyckas. För Apex-domänen utan ALIAS/ANAME arbetar jag med 301-omdirigeringar till www, som pekar på CDN som CNAME - detta håller upplösningen ren och SEO konsekvent.

DNS med delad horisont: intern vs. extern

I företagsnätverk gillar jag att använda Delad horisontInterna resolvers ger andra svar än externa (t.ex. privata IP-adresser för interna tjänster). Här är det viktigt med tydlig separation av zoner och standardiserade etiketter. Jag dokumenterar vilka namn som skiljer sig åt internt och förhindrar att interna värdnamn oavsiktligt blir offentliga. Använd CNAMEs sparsamt här för att undvika kedjor över zongränser och håll TTL kort internt för snabba utrullningar.

Säkerhet: Undvik CNAME och övertagande av subdomäner

Särskilt kritiska är dinglande CNAMEs till externa leverantörer vars målslutpunkt inte längre existerar. Angripare kan sedan registrera den fria slutpunkten och leverera innehåll under din underdomän. Mina motåtgärder: Regelbunden granskning av zonen, borttagning av oanvända CNAME, dokumentation av externa beroenden och aktiv rensning av DNS-posterna när projektet löper ut. Jag ställer också in CAA-poster för att begränsa certifikatutfärdandet och minimerar jokertecken i den utsträckning som behövs.

SEO-aspekter på aliaser och omdirigeringar

DNS-poster löser namn, de ersätter inte VidarebefordranJag är därför också uppmärksam på HTTP-omdirigeringar och konsekventa canonical-taggar så att sökmotorer känner igen huvudadressen. Om du använder www som CNAME till Apex, hänvisa då alla användare till en önskad URL så att signalerna samlas ihop. För subdomäner som fungerar som alias är jag uppmärksam på internlänkning och kanonikaler så att innehåll inte visas två gånger och crawlingbudgeten förblir rimlig. Du hittar praktiska tips om alias och räckvidd i den kompakta artikeln på Domänalias och SEOsom prioriterar rena strukturer. Håll isär DNS och SEO: DNS löser problem snabbt och Pålitlig SEO kontrollerar synlighet och konsekvens.

Sammanfattning i klartext

Der A-Record kopplar en domän direkt till en IPv4-adress och ger snabbhet och kontroll, särskilt på Apex-domänen med parallella MX- och TXT-poster. CNAME anger ett alias till ett värdnamn och är utmärkt när många underdomäner ska peka mot samma mål eller när externa tjänster integreras. För ändringar av målet räcker det vanligtvis att komma åt huvuddomänens A-post, medan alla CNAME:er följer automatiskt och underhållet förblir lågt. Tänk på korta kedjor, lämpliga TTL:er och undvik CNAME:er på toppen om det finns e-postinlägg där, annars riskerar du fel. Med denna tydliga uppdelning av uppgifter väljer du lämplig post för varje värd, håller zonen snyggt och säkerställa en snabb och tillförlitlig lösning.