Denna jämförelse visar vilka wordpress säkerhetsplugins 2025 mest tillförlitligt stoppa attacker och undvika falsklarm i tester och i skarp drift. Jag utvärderar skyddsnivåer, hastighet, drift och mervärdefunktioner som säkerhetskopiering, WAF och 2FA för bloggar, butiker och företagswebbplatser.

Centrala punkter

Följande huvudpunkter sammanfattar kortfattat de viktigaste resultaten.

- SkyddsnivåerWAF i molnet, brandvägg för server, skanning av skadlig kod, 2FA

- PrestandaCachelagring, CDN, magra skanningar, låg serverbelastning

- ÖppenhetLoggar, varningar, rapporter, tydliga rekommendationer

- KomfortSäkerhetskopiering, automatisk uppdatering och återställning med ett klick

- SkalningHantering av flera webbplatser, teamrättigheter, API-alternativ

Metod för jämförelsen 2025

Jag mäter säkerheten i lager och bedömer varje lager separat: Förebyggande åtgärder (WAF, inloggningsskydd), upptäckt (signatur- och heuristiska skanningar), reaktion (karantän, autofix) och omstart (säkerhetskopiering, återställning). Den avgörande faktorn är inte antalet funktioner, utan hur väl de fungerar tillsammans. Jag kontrollerar hur snabbt plugins uppdaterar regler, blockerar attacker och levererar rena felmeddelanden. Jag är också uppmärksam på serverbelastningen, eftersom alltför aggressiva skanningar kan sakta ner webbplatser. För en snabb överblick, denna kompletterande Bästa plugins för säkerhet Kontroll som kombinerar funktionell täckning och användbarhet.

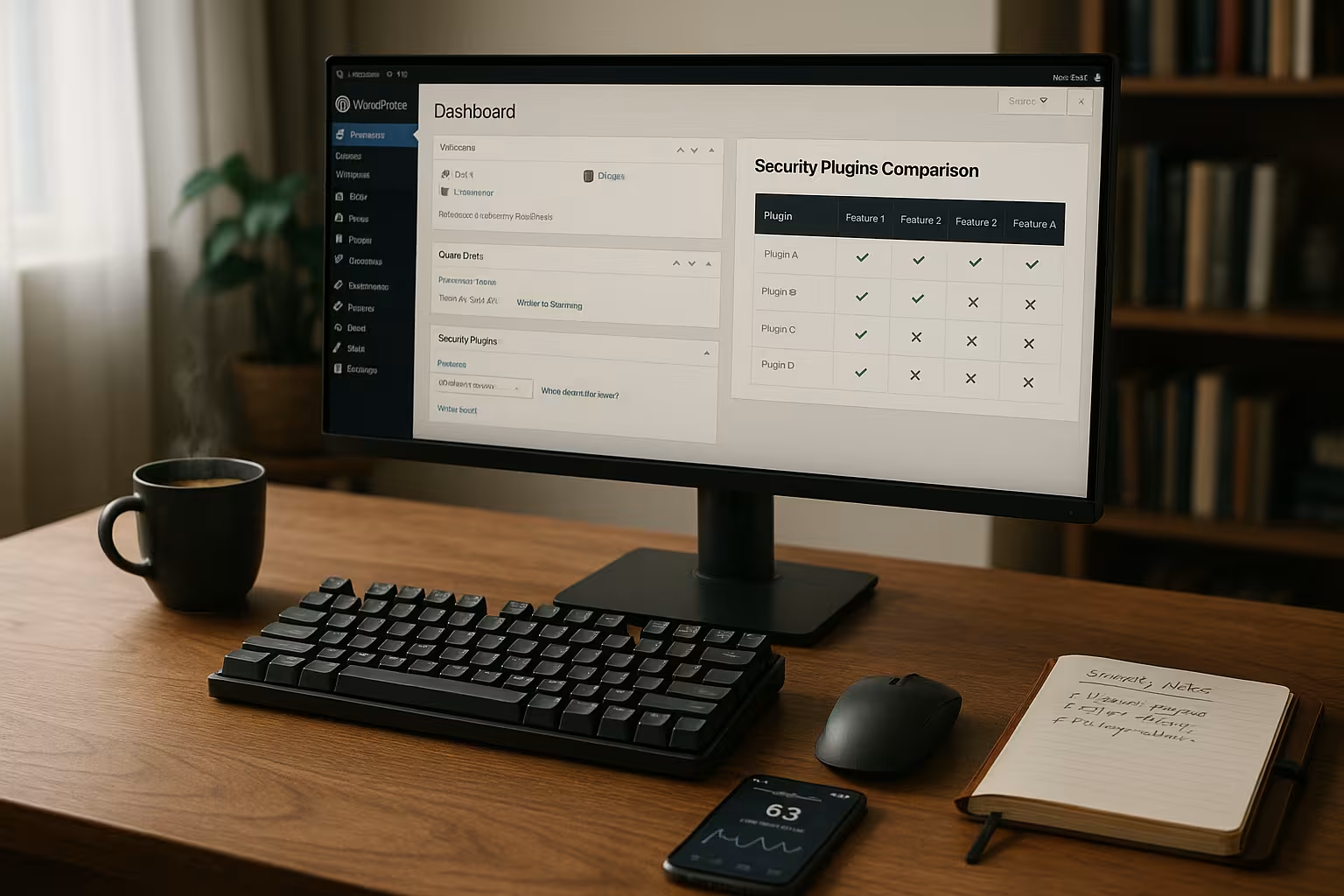

Jämförelsetabell: Topp 5 plugins och kärnfunktioner

Tabellen visar de fem kandidaternas funktioner och styrkor, indelade efter skyddsomfång, funktion och ytterligare fördelar. Jag fäster stor vikt vid en klar Uppdelning: typ av brandvägg, upptäckt av skadlig programvara, identitets- och åtkomsthantering, säkerhetskopiering/återställning, övervakning. På så sätt kan du snabbt se vilket paket som passar din projektstorlek, teamstruktur och hostinginstallation. Var särskilt uppmärksam på om brandväggen filtrerar förfrågningar före servern (molnet) eller bara ingriper på applikationsnivå. Båda metoderna har sina fördelar, beroende på trafikmix och hostingplan.

| Plats | Plugin | Huvudsakliga funktioner | Specialfunktioner |

|---|---|---|---|

| 1 | Sucuri | Brandvägg, sökning efter skadlig kod, CDN, DDoS-skydd, övervakning | WAF i molnet, hög flexibilitet |

| 2 | Wordfence | Realtidsskanning, inloggningsskydd, landblockering, brandvägg, 2FA | Finkornig övervakning, brandvägg i applikationslagret |

| 3 | Jetpack Säkerhet | Backup, kontroll av skadlig kod, 2FA, prestandafunktioner | Allroundpaket, djup WP-integration |

| 4 | Allt i ett WP-säkerhet | Brandvägg, inloggningsspärr, kontokontroll, övervakning | Enkel instrumentpanel, direkta konfigurationer |

| 5 | iThemes Säkerhet | 2FA, protokoll, sårbarhetsscanning, säkerhetskopior | Teamrättigheter, stark användarhantering |

Jag läser tabellen som en utgångspunkt och jämför den med projektmålen. Behöver du DDoS-För försvar är en uppströms WAF i molnet idealisk. Om du vill ha djupa insikter i varje begäran är en brandvägg i applikationslagret det bästa valet. Den som vill återställa säkerhetskopior på några minuter kommer att dra nytta av det kompletta paketet med återställningsfunktion. För team räknar jag också med rättighetshantering, loggar och aviseringar.

Sucuri: Skydd mot förfrågningar

Sucuri växlar framför din server och stoppar attacker i utkanten av nätverket. Detta minskar belastningstoppar, avvärjer botnet-trafik och snabbar upp sidor tack vare den integrerade CDN. Brandväggen för webbapplikationer blockerar kända mönster, zero-day exploits och DDoS-vågor, medan scanning och övervakning av skadlig kod rapporterar misstänkta förändringar. I händelse av ett intrång bidrar upprensningen till att minska driftstoppet. Den som planerar en omfattande installation kan använda Verktygslåda för Ultimate Shield dessutom samla inspektionsprocesser och skärpa anmälningar.

Wordfence: Kontroll på servern

Wordfence filtrerar förfrågningar direkt på WordPress-nivå och ger detaljerade insikter om IP-adresser, mönster och blockeringsregler. Jag gillar Öppenhet av loggarna eftersom jag kan se exakt vad som har blockerats och varför. Reglerna uppdateras snabbt, 2FA och inloggningsbegränsningar saktar effektivt ner referensstoppning. Om du behöver mer kan du låsa upp landsblockeringen och realtidssignaturerna i premiumversionen. För projekt med medelhög till hög trafik är kombinationen av brandvägg, skanner och varning en pålitlig lösning.

Jetpack Security: Säkerhet plus bekvämlighet

Jetpack Security får poäng med automatiska säkerhetskopior och snabb återställning, vilket sparar timmar i en nödsituation. Kontrollen av skadlig programvara är väl integrerad, 2FA skyddar konton utan extra plugins och prestandaverktyg hjälper till med laddningstider. Jag uppskattar Koppling till WordPress ekosystem eftersom administration och licenser förblir tydliga. Gränssnittet är tydligt för nybörjare, medan avancerade användare kan styra vad som är aktivt modul för modul. Den som föredrar en allt-i-ett-lösning kommer snabbt att nå sitt mål här.

Allt i ett WP-säkerhet: Granulär kontroll

All In One WP Security övertygar med tydliga växlar för brandvägg, inloggningslås, filövervakning och rollkontroll. Jag ställer in regler steg för steg och kan snabbt se vilket alternativ som gäller för vilken fil. Effekt har. För små till medelstora projekt ger pluginet mycket kontroll utan extra kostnad. Instrumentpanelen förklarar funktioner tydligt, vilket innebär att felkonfigurationer är mindre benägna att inträffa. Om du är villig att lära dig och investera lite tid kan du få ett mycket brett grundläggande skydd här.

iThemes Security: användare och åtkomst under kontroll

iThemes Security stärker inloggningen genom 2FA, begränsar behörigheter på ett snyggt sätt och loggar ändringar i filer. Jag uppskattar den tydliga Konsolsom förklarar risker för mig och visar specifika uppgifter. Säkerhetskopior, sårbarhetskontroller och automatiseringar minskar svarstiderna i händelse av incidenter. Det finns ingen separat WAF, men iThemes tillhandahåller kraftfulla verktyg för teamarbete och revisionssäkra processer. Den som hanterar många redaktörer, författare och administratörer drar nytta av tydliga roller och varningar.

Hårdare inloggning, 2FA och lösenord

Attacker börjar ofta vid inloggningen, så jag skyddar formulär med hastighetsbegränsningar, CAPTCHA och 2FA. Långa, slumpmässiga lösenfraser minskar avsevärt risken för "credential stuffing". Jag kontrollerar om insticksprogram stöder IP-lås, enhetstokens och sessionskontroll. Jag aktiverar också aviseringar för misslyckade inloggningar och ovanliga mönster. Om du vill gräva djupare kan du hitta en praktisk guide till Säker inloggning.

Brandväggsstrategier: Moln vs. applikationslager

Cloud WAFs som Sucuri filtrerar trafiken före servern och minskar därmed belastningen, DDoS-effekter och latens toppar. Brandväggar i applikationslagret som Wordfence finns i WordPress och ser väldigt finsom passar applikationen. För e-handel med höga toppar väljer jag ofta molnvarianten eftersom den håller bots borta och erbjuder CDN-fördelar. För forensiska analyser värdesätter jag applikationsnivån eftersom loggar ger en djupare inblick i vad som händer. Hybridkonfigurationer kombinerar båda tillvägagångssätten om hosting och budget tillåter.

Säkerhetskopiering, sökning efter skadlig kod och återställning

Snabb återställning sparar rykte och sparar pengar, så jag planerar säkerhetskopior som en försäkringspolicy. Dagliga eller timvisa säkerhetskopior, plus lagring på annan plats, ger mig Vila. En bra skanner upptäcker signaturer och misstänkta beteendemönster utan att överbelasta servern. Automatisk karantän och återställning med ett klick sluter cirkeln. Jag testar regelbundet för nödsituationer så att processerna är på plats och ingen improviserar under stress.

Prestanda och kompatibilitet utan kompromisser

Säkerheten får inte sakta ner webbplatsen, så jag kontrollerar skanningsfrekvenser, cron-jobb och cachningsinställningar. En molnbaserad WAF med CDN snabbar upp tillgångarna, medan lokala skanningar körs på lugnare tider. Jag håller plugins, teman och PHP uppdaterade och undviker duplicerade funktioner som kan vara bita ...kunde. Jag kör ett staging-test före varje större uppdatering. Detta håller TTFB, Core Web Vitals och butikskassan igång smidigt.

Mitt förslag till installation 2025

För företag med hög trafik förlitar jag mig på Sucuri som ett WAF uppströms plus Jetpack-backuper för snabba återställningar. För medelstora projekt med en önskan om djup insikt väljer jag Wordfence och lägger till riktad härdning. De som vill ha en maximal överblick över flera webbplatser drar nytta av Jetpack Security och tydliga Rutiner för uppdateringar. Tekniskt kunniga administratörer får mycket kontroll med All In One WP Security, medan iThemes Security hanterar team rent. Om du föredrar att använda ett strukturerat paket istället för ett enda val, kan den här kompakta översikten över Verktygslåda för Ultimate Shieldatt på ett harmoniskt sätt kombinera regler, övervakning och återvinning.

Miljöer för hosting: Rätt säkerhetskonfiguration

Alla miljöer har inte samma inställningsskruvar. På Delad hosting Jag räknar med effektiva skanningar med låg resursbelastning, inloggningshärdning och ett externt WAF i molnet eftersom jag ofta inte kan justera serverinställningarna. Med Managed-WordPress Jag kompletterar befintlig hoster WAF / säkerhetskopior med en plugin för synlighet, 2FA och övervakning av filändringar. På VPS/Dedikerad Jag kombinerar systembrandvägg (t.ex. iptables/ufw) och Fail2ban med en molnbaserad WAF och ett plugin för applikationsvy. I Container/Kubernetes-Jag är uppmärksam på ingressregler, hastighetsbegränsningar och magra agenter i mina inställningar så att noderna förblir stabila. Viktigt: NGINX/Apache specialregler, HTTP/2/3 och TLS-härdning (HSTS, moderna chiffer) är också en del av helhetsbilden.

Minimera falsklarm och finjustera regler

Bra säkerhet blockerar attacker utan att sakta ner legitim trafik. Jag börjar med Observationsläge (om tillgängligt), samla in loggar och sedan gradvis aktivera strängare regler. Vitlistor för dina egna verktyg (betalningsgateways, cron-endpoints, webhooks) förhindrar onödiga blockeringar. Undantag per URL, roll eller åtgärd hjälper till med brandväggar i applikationslagret. Jag anpassar hastighetsbegränsningarna till tid på dygnet och trafikmönster; för adminvägar sätter jag strängare gränser, för API:er differentierar jag efter metod (GET/POST). Viktigt är ren varningEndast relevanta aviseringar via e-post/push, resten som en daglig rapport så att teamen inte tappar fokus.

WooCommerce och funktioner för e-handel

Butiker har känsliga slutpunkter: Checkout, varukorg, konto, webhooks. Jag härdar admin-ajax.php och REST-vägar, minska bot-trafiken till sök- och varukorgsfragment och använda reCAPTCHA/Turnstile för inloggning/registrering. För betalningar är Tillgänglighet och Integritet Lika viktigt: Cloud WAF mot DDoS/Lager 7-toppar, applikationsbrandvägg för finkorniga mönster. Cachelagring får inte påverka kassa- och kontovyer; motsvarande undantag är obligatoriska. Jag kontrollerar även lagerhållning och kupongmissbruk (prisgränser, regler mot brute force på kupongkoder). Jag sparar loggar för rättsmedicinska ändamål på ett revisionssäkert men datalagrande sätt.

Incidenthantering: handbok och nyckeltal

När det blir tufft är det hastigheten som räknas. Jag definierar RTO (omstartstid) och RPO (tolerans för dataförlust) per projekt. Lathunden: 1) Testa larmvägar, 2) Isolera (WAF till striktare profil, underhållsläge), 3) Bevarande av bevismaterial (loggar, kontrollsummor), 4) rensning/återställning, 5) lösenords- och nyckelrotation, 6) granskning av orsaken till intrånget, 7) kommunikation till intressenter. Jag övar återställningsövningar varje kvartal så att varje steg är rätt i en nödsituation. Efter incidenten optimerar jag reglerna, ökar 2FA-täckningen och planerar vid behov en hybrid WAF-installation eller striktare deploy pipelines.

Efterlevnad, dataskydd och loggning

När det gäller GDPR är jag uppmärksam på Minimering av data och lagringsperioder. IP-adresser kan avkortas och geodata kan registreras ungefärligt snarare än exakt. Jag definierar vilka roller som har behörighet att se loggar och separerar produktiv åtkomst från tjänsteleverantörskonton med tidsbegränsade rättigheter. För rapporter är det ofta tillräckligt att aggregerad Jag för korta register över data och detaljerade loggar. Jag dokumenterar policyer i teamet: vem som är behörig att ändra regler, vem som återställer, vem som informerar. På så sätt blir efterlevnadskontrollerna avslappnade men ändå meningsfulla.

Skalning för byråer och flera webbplatser

Det som räknas för många projekt Samstämmighet. Jag arbetar med grundläggande policyer per typ av webbplats (blogg, landning, butik) och ett ändringsfönster där uppdateringar / regeländringar går live i ett paket. Hantering av flera webbplatser, roller och API-alternativ är viktiga för mig så att jag kan separera användarrättigheter på ett snyggt sätt och rulla ut dem automatiskt. Jag sammanfattar varningar i teamkanaler och prioriterar kritiska varningar. Under faser med hög belastning (försäljning, TV-reklam) aktiverar jag tillfälligt tuffare WAF-profiler och höjer gränserna hos hostern så att säkerheten inte blir en flaskhals.

Migrering och byte mellan plugins

När jag byter undviker jag dubblerade funktioner som stör varandra. Procedur: 1) Inventering av aktiva funktioner, 2) Identifiera överlappningar (t.ex. dubbla 2FA/skanningar), 3) Test av stadieindelning med ny plugin, 4) gradvis övergång (först övervakning, sedan blockeringsregler), 5) avinstallation av gamla komponenter inklusive cron-händelser och återstående tabeller. Viktigt: Validera säkerhetskopierings-/återställningsvägar innan du stänger av något och beakta DNS/TLS-beroenden om en moln-WAF läggs till.

Benchmarks: Så testar jag själv säkerhet och prestanda

Jag mäter inte förbättringar "kändes", men repeterbara. Grundläggande uppsättning: Latency och TTFB med/utan WAF, CPU/IO-belastning under skanningar, antal blockerade förfrågningar per regeltyp, tid till regeluppdatering. Funktionskontroller: inloggningsskydd (hastighetsbegränsning gäller), filmanipulation (erkänd), återställning (RTO/RPO uppnådd). Belastningstester med realistiska scenarier (toppar i utcheckningen, många bots) visar om gränserna fungerar korrekt. Dokumenterade resultat underlättar efterföljande revisioner och hjälper till vid budgetdiskussioner.

Headless/REST API:er och speciella konfigurationer

Headless-projekt och API-tunga webbplatser kräver särskild omsorg. Jag kontrollerar Lösenord för applikationer, token-validitet och CORS-riktlinjer. WAF-reglerna bör skilja mellan webbläsartrafik och server-till-server-trafik så att integrationer (t.ex. ERP, PIM) inte saktas ned. Jag ställer in hastighetsbegränsningar per metod och sökväg; skrivslutpunkter är särskilt känsliga. Jag definierar listor över tillåtna filer och snäva tidsfönster för förhandsgranskningar och build hooks (Jamstack).

Praktiska ritningar: Tre snabbstartskonfigurationer

- Blogg/Portfölj2FA för alla konton, gräns för inloggningshastighet, grundläggande brandvägg med botregler, veckovis skanning av skadlig programvara, daglig säkerhetskopiering utanför webbplatsen, automatiska uppdateringar med rökprov för staging.

- Företagets sidaCloud WAF framför servern, applikationsloggar för kriminalteknik, rollbaserade behörigheter, ändringsloggar, dagliga skanningar, säkerhetskopior varje timme, definierad RTO/RPO och larmspellista.

- ButikCloud WAF med DDoS-skydd, applikationsbrandvägg för utcheckningsväg, strikta undantag i cachning, 2FA för admin/shop manager, transaktionsövervakning, säkerhetskopiering varje timme plus snapshot på begäran före releaser.

Slutgiltiga tankar 2025

God WordPress-säkerhet kommer från SammansättningEtt skyddande lager framför applikationen, tydliga regler i applikationen och snabb återhämtning bakom den. Sucuri ger kantskydd och prestanda, Wordfence djup insikt och granulerade kontroller, Jetpack Security påskyndar säkerhetskopior och återställningar, All In One WP Security erbjuder mycket finjustering, iThemes Security stärker identiteter och processer. Det är fortfarande avgörande att reglerna matchar din trafik, din hosting och dina team. Genom att dokumentera tester, minska antalet falsklarm och regelbundet öva på nödprocedurer kan du uppnå en säkerhetsnivå som fungerar i vardagen och som snabbt är tillbaka online i en nödsituation.