随着 Plesk 你可以激活一个简单而免费的保护,以防止攻击。

在Plesk设置中,以管理员身份登录后可以配置Fail2ban服务。

fail2ban服务

fail2ban 监视已激活服务的日志文件,并搜索定义的模式和 IP 地址。该程序应该是通过标记来自同一IP地址对同一服务的多次访问,然后通过该程序来防止拒绝服务攻击。 防火墙 可以阻挡。

这通常对SSH服务的密码自动测试相当有效。但是,对于很多配置文件,系统已经不适合。

你可以定义很多设置,比如程序报警后的具体模式,或者攻击者的IP地址应该被屏蔽的时间。

然后在所谓的监狱中确定各个服务的要求。

监狱

一般情况下,暂时没有任何激活。合理的保护方式是SSH访问,也有可能是FTP访问,而将标准的SSH端口从22端口改为其他端口更合理。

另一种良好的保护是获得 WordPress xmlrpc.php或wp-admin和joomlas /administrator/index.php。这里还时常会出现DoS攻击,然后可以比较快速的阻断。

但是,当频繁访问服务器时,fail2ban也会使系统明显变慢。同时,也有相当不错的替代方案,比如csf作为LFD的防火墙解决方案,或者在此背景下,也有imunify360的成品包。

这就为攻击者提供了再次解锁系统的可能,例如当DoS攻击发生时。这乍一看可能很荒谬,但大多数攻击都是由机器人完全自动化的。但是,定期访问也被标记为攻击的情况时有发生。但在这种情况下,当事人可以通过输入密码再次解锁。

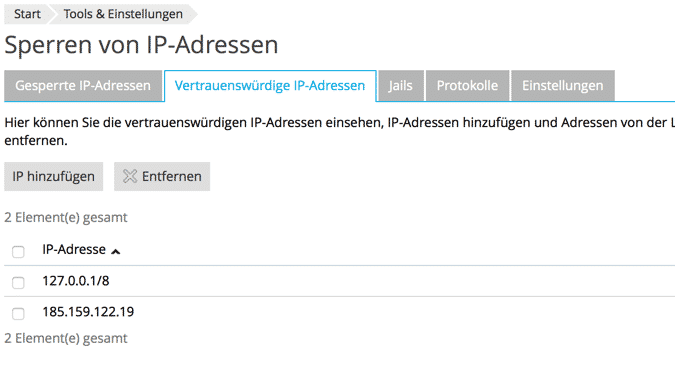

白名单和黑名单

当然你也可以把单个IP地址和范围放在白名单或黑名单上。

对于那些觉得Plesk许可证太贵的人来说,fail2ban至少提供了一个基本的标准保护,不需要任何费用,并且可以通过接口进行管理。