我将展示 Terraform Ansible 如何在托管中进行交互:Terraform 构建可重现的基础架构,Ansible 高效地重新配置服务器、服务和应用程序。这就是我如何实现从虚拟机到 WordPress 堆栈的端到端自动化供应、配置和生命周期管理。.

中心点

- IaC 方法将基础设施定义为代码,并以可重复的方式推出

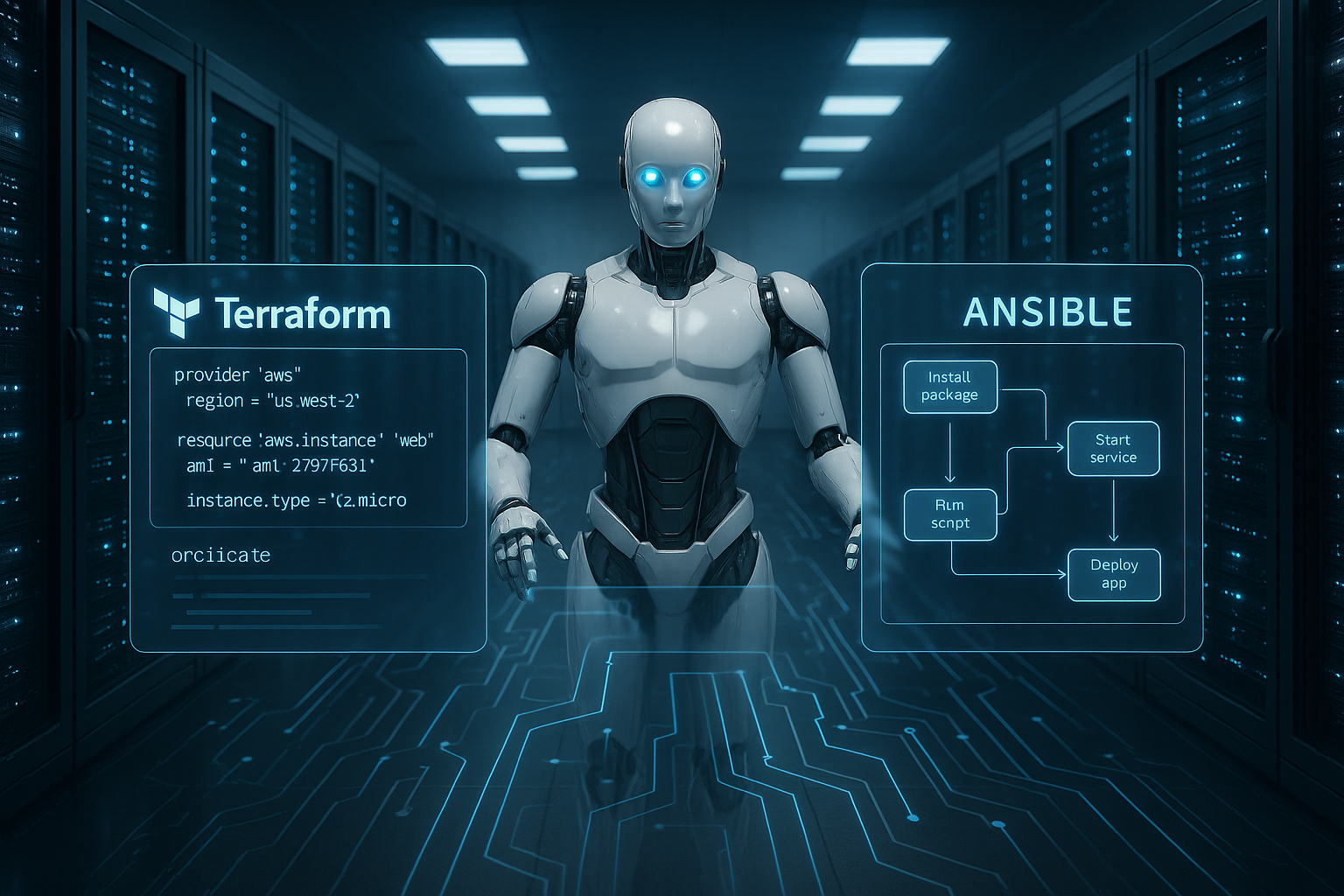

- 角色说明Terraform 用于资源,Ansible 用于配置

- 工作流程第 0 天使用 Terraform,第 1/2 天使用 Ansible

- 质量一致性、可追溯性、减少错误

- 缩放多云、模块、运行手册和管道

托管中的基础设施自动配置简要说明

我依靠 基础设施 他的代码以声明方式而不是手动方式创建服务器、网络和存储。这样,我就可以将每个所需的目标状态记录为代码,并安全地进行部署。这样做的好处显而易见:我可以更快地提供主机环境,保持它们的一致性,减少输入错误。我节省了重复任务的时间,尤其是 WordPress 或商店设置。可分析的状态、可重现的部署和简洁的删除流程确保了更多的安全性。 透明度 费用和管理。.

Terraform:以可规划的方式推出基础设施

我使用 Terraform 将 HCL 中的资源描述为 模块 并在状态文件中记录状态。这样,我就可以提前规划更改,识别更改效果,并以可控方式实施更改。多云场景仍然是可能的,因为提供商可用于通用平台。我使用可重复使用的模块将网络、计算、数据库和负载平衡器标准化。对于初学者来说,值得一看的是 Terraform 基础知识, 掌握语法、状态处理和政策。.

对于团队,我通过以下方式将每个环境(开发/暂存/生产)的状态分开 工作空间 和远程后端锁定。简洁的标记、定义明确的变量和一致的文件夹结构(如:"......")。. envs/, 模块/, 活/),防止增长失控。我通过 KMS/Vault 集成敏感的提供程序和变量值,并将其保存在代码库之外。这样,即使多个操作员同时在平台上工作,也能保持部署的可重现性和可审计性。.

引导和访问:Cloud-Init、SSH 和 Bastion

配置后,我使用 云启动 或用户数据,在初始启动时直接设置基本配置:主机名、时间同步、软件包源、初始用户和 SSH 密钥。对于隔离网络,我使用 堡垒 (跳转主机),并通过 ProxyCommand 或 SSH 配置路由所有 Ansible 连接。这样,我既能保持生产子网的私有性,又能使用无代理自动化。我在 Terraform 中描述了必要的防火墙和安全组,这样访问就能保持最小化和可追踪性。.

Ansible:安全地实现配置和协调自动化

部署后,Ansible 会接管 配置管理 通过 SSH 实现无代理。我用 YAML 编写 playbook,描述软件包、服务、用户、权限和模板的步骤。闲置任务可确保重复运行保持目标状态。我就是这样安装 PHP、数据库、缓存、TLS 证书和监控的,无需手动操作。在部署过程中,我将角色、变量和库存结合起来,使暂存、测试和生产保持一致,并且 漂移 要避免。

在日常生活中,我使用 处理程序 只有在发生相关更改时,才会持续重启服务,并使用"...... "验证模板。 检查模式 和 扩散. .对于大型舰队,我通过 货叉 我通过序列化或标签控制批量大小和依赖关系。这就保证了更改的低风险性和可追溯性。.

Terraform 与 Ansible 对比一览

我将任务明确分开:Terraform 负责创建和更改资源,Ansible 负责配置在资源上运行的系统。这种分离减少了错误,加快了变更速度,并增加了概览性。Terraform 中的声明与只针对虚拟机、网络和服务的计划方法完美契合。Ansible 中的程序任务涵盖安装、文件更改、重启和部署。这样就保证了 角色分工 和短距离的变化。.

| 特点 | Terraform | Ansible |

|---|---|---|

| 目标 | 资源调配(第 0 天) | 配置和协调(第 1/2 天) |

| 方法 | 声明式(目标状态) | 程序(步骤/任务) |

| 国家 | 州档案可用 | 无状态(empempotence) |

| 重心 | 虚拟机、网络、数据库、LB | 软件包、服务、部署、安全 |

| 代理商 | 无代理 | 通常通过 SSH 实现无代理 |

| 缩放 | 多云提供商 | 角色、清单、并行化 |

产出和动态清单

为了让 Ansible 准确地知道要配置哪些主机,我传输了 Terraform 输出 直接导入清单。我将 IP、主机名、角色和标签导出为结构化值,并使用从中生成的主机组。这样,清单就能始终与真实状态保持同步。一种简单的方法是将输出写成 JSON 格式,然后用 Ansible 导出为 YAML/JSON 清单 读入。这样,我就可以缩小调配和配置之间的差距,而无需手动的中间步骤。.

Terraform 和 Ansible 如何协同工作

我从 Terraform 开始,创建网络、子网、安全规则、虚拟机和管理访问;我将创建的 IP 和主机名传递给 Ansible。然后,我使用 playbooks 安装操作系统软件包、代理、Web 服务器、PHP-FPM、数据库和缓存层。我自动实施密码规则、防火墙规则和协议轮换等策略,并保持一致。扩展时,我通过 Terraform 连接新实例,让 Ansible 接管配置。最后,我会以可控的方式移除资源,以干净利落地解决依赖性问题并 费用 透明。.

WordPress 托管:实践范例

对于 WordPress 设置,我会在 Terraform 中定义 VPC、子网、路由、安全组、数据库实例和自动扩展网络集群。然后用 Ansible 设置 NGINX 或 Apache、PHP 扩展、MariaDB/MySQL 参数、对象缓存和 TLS。我部署 WordPress 安装,配置 FPM-Worker,激活 HTTP/2,并使用适当的文件权限保护 wp-config。我还会自动执行 Fail2ban、Logrotate、备份工作以及负载、RAM、I/O 和其他指标。 延迟. .这样,我就可以进行可重复的部署,并具有清晰的回滚路径和快速恢复功能。.

我依靠 蓝色/绿色 或滚动部署:新的网络实例需要并行设置、配置、测试,然后才能连接到负载平衡器后面。我通过迁移窗口、读取副本和备份来谨慎处理数据库变更。我将静态资产、缓存热量和 CDN 规则纳入运行手册,以便切换时不会出现意外。.

掌握状态、漂移和安全

我通过版本控制和锁定机制集中存储 Terraform 状态文件,这样就不会有人同时覆盖更改。我使用变量记录计划中的偏差,使用计划和后续应用来修复不必要的偏移。我使用 Vault 或 KMS 集成来保密,而 Ansible 则通过加密变量保持敏感性。Playbooks 包含安全基线,我会定期对新主机执行这些基线。我保持日志、指标和警报的一致性,这样我就可以 事件 更快地识别和理解它们。.

我还检查了 标记和命名约定 严格:资源会收到成本中心、环境和责任方的强制标签。这有利于 FinOps 分析、生命周期策略(如自动关闭非生产系统),并使合规性审计更加容易。对于敏感变更,我依靠 更改窗口 有经批准的 Terraform 计划和记录在案的 Ansible 运行。.

政策即准则、合规与治理

I 锚 政策 在代码中:允许哪些区域、哪些实例类型、哪些网段?我通过模块和验证来执行约定。我在每次应用前都会进行策略检查,以便尽早发现偏差。对于 Ansible,我将安全基准(如 SSH 加固、密码和审计策略)定义为角色,在所有主机上一致适用。这样,管理要求就可以保持可衡量性,例外情况也会被刻意记录下来,而不是偶然容忍。.

共同思考容器、Kubernetes 和 IaC

许多托管团队将用于数据库的虚拟机与用于网络进程的容器结合起来,以优化密度和启动时间。我使用 Terraform 对两者进行建模,并将主机加固、运行时安装和注册表访问交给 Ansible 处理。对于集群工作负载,我会比较协调概念并决定哪种方法适合治理。如果您想了解更多信息,可以阅读文章 Docker 与 Kubernetes 有用的考虑因素。这仍然很重要:保持部署的可重复性和安全性。 图片 防止漂移,从而使释放保持可靠。.

在混合设置中,我使用 Terraform 定义集群、节点组和存储,而 Ansible 则对基础操作系统层进行标准化。对容器注册表、机密和网络策略的访问都是游戏手册的一部分。这意味着,即使是数据库虚拟机和基于容器的网络前端的混合堆栈,也能保持一致的生命周期。.

CI/CD、测试和回滚

我将 Terraform 和 Ansible 运行集成到管道中,以便自动检查、规划和推出变更,并将错误降到最低。我通过质量门、计划和模拟运行来保护单元检查和内核检查,从而在每次应用前都做到透明。对于 playbook,我使用测试环境来验证处理程序、幂等性和依赖性。清晰的回滚策略以及模块和角色的版本化可以加快故障排除。如果您想入门,可以从以下内容中找到灵感 托管中的 CI/CD 管道 并可以使用自己的 工作流程 逐步扩大。.

管道的性能和扩展

对于大型机群,我通过精心设计的并行化和细粒度目标来扩展 Terraform,而不会破坏架构。我明确描述依赖关系,避免出现竞赛条件。在 Ansible 中,我控制 货叉, 串行 和 最大失败百分比, 以安全地分批推出变更。缓存(事实、包缓存、星系角色)和可重复使用的人工制品明显缩短了运行时间。这样既能保持快速交付,又不会牺牲可靠性。.

入门实用建议

我从小处着手:一个 repo、清晰的文件夹结构、命名规则和版本管理。然后,我会定义一个包含网络、虚拟机和简单网络角色的最小环境,以练习整个流程。我会尽早设置变量、机密和远程状态,以便团队后续步骤顺利进行。然后,我根据 VPC、计算、数据库、LB 以及网络、数据库和监控角色等组件进行模块化。这样就逐渐形成了一个可重复使用的 图书馆 安全映射发布的模块和播放列表。.

迁移现有环境

许多团队并不是从一个全新的场地开始的。我按部就班地进行:首先,我会清点手动创建的资源,并通过 进口 在 Terraform 中,我引入了与目标映像相对应的模块。同时,我引入 Ansible 角色来重现当前状态,然后逐步将其提升到所需的标准配置。通过这种方式,我避免了大爆炸项目,并通过可控、可追溯的变更降低了风险。.

故障排除和典型错误模式

在实践中,我发现了一些重复出现的模式:创建手动热修复程序 漂移, 在下一次运行中被取消。清晰的流程(ticket、PRs、review)和定期运行有助于尽早发现偏差。在 Ansible 中,非幂等任务会导致不必要的重启。 changed_when/failed_when 有的放矢。我会在早期阶段澄清网络问题(堡垒、安全组、DNS),从而确保连接稳定。我会记录每次运行,以便在审计中全面追踪原因。.

摘要:真正重要的是

我使用 Terraform 自动配置基础设施,而将配置工作交给 Ansible。任务分离确保了一致性、速度和更少的人为错误。模块、角色和策略使部署可管理、可审计。采用这种方法的人可以节省时间、降低风险,并获得跨云和跨环境的可扩展性。最终重要的是可追溯 流程, 使每一次更改都是可见的、可测试的和可重复的。.