Den rigtige Postfix-indstillinger bestemmer din mailservers sikkerhed og funktionalitet. I denne artikel vil jeg vise dig alle de vigtigste parametre, forklare anbefalede konfigurationsmetoder og give dig praktiske eksempler på produktiv brug.

Centrale punkter

- main.cf og master.cf er kontrolcentrene i Postfix-konfigurationen.

- En Smarthost muliggør sikker postforsendelse via eksterne udbydere.

- STARTTLS sikrer krypterede overførsler - nyttigt og nemt at konfigurere.

- Maildir som format øger pålideligheden og kompatibiliteten med IMAP-klienter.

- Korrekt Afsenderadresser og SPF/DKIM øger leveringshastigheden.

Vigtige konfigurationsfiler og værktøjer

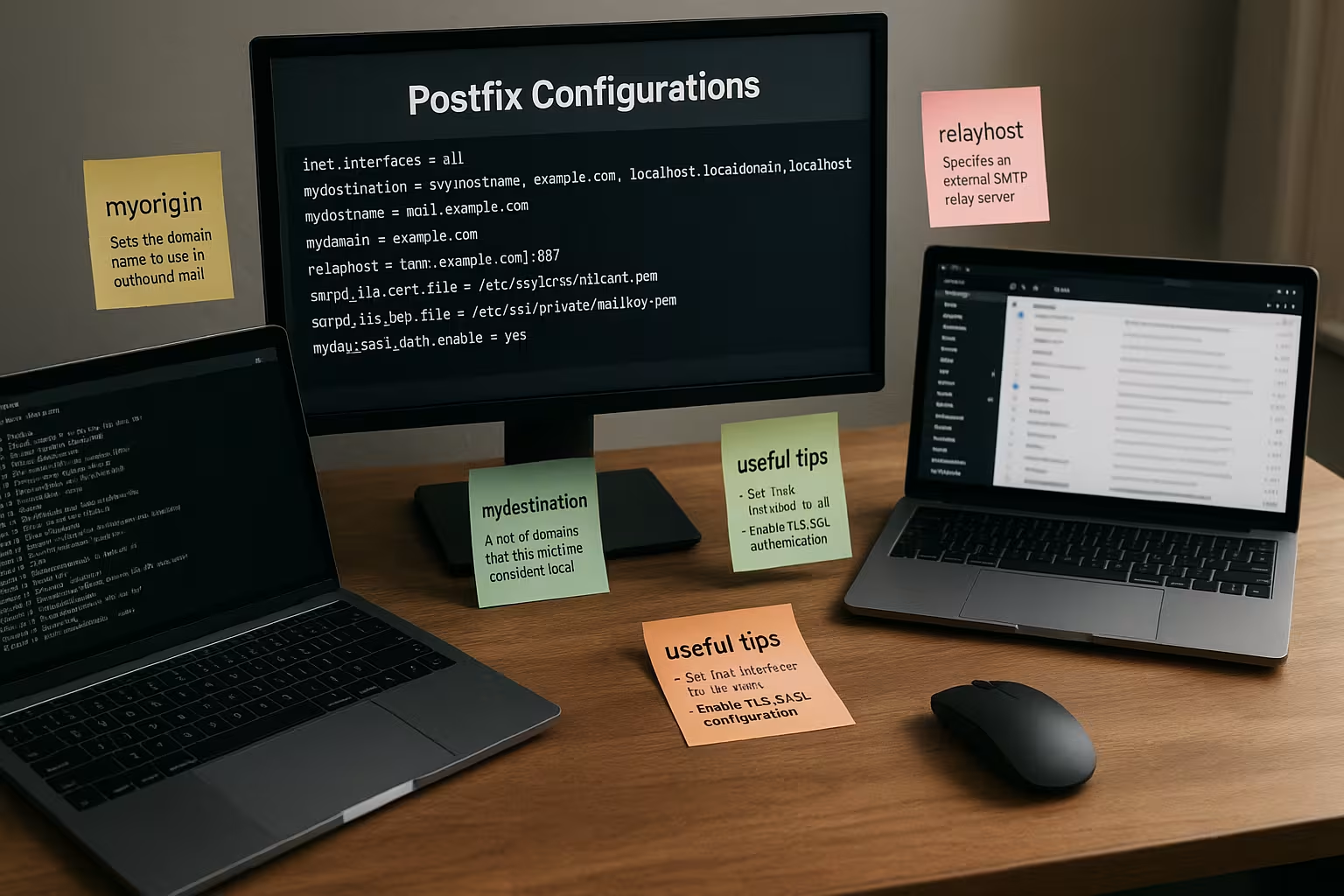

Filen /etc/postfix/main.cf bestemmer næsten alle kernefunktioner i Postfix. Derudover er master.cf driften af individuelle tjenester som smtpd eller pickup. For mere fleksible tilpasninger kan kommandolinjeværktøjet postconf - perfekt til ændringer i sidste øjeblik uden en redaktør.

Hvis du gerne vil dykke dybere ned, finder du denne installationsvejledning til Postfix Server en praktisk trin-for-trin-guide. Kombinationen af main.cf og postconf giver struktur og fleksibilitet i én og samme løsning.

For større mailservere er det også værd at bruge et versionsstyringssystem til konfigurationsfiler. Med systemer som Git kan du hurtigt spore ændringer og fortryde dem, hvis det er nødvendigt. Det sparer ikke kun tid, men giver dig også sikkerhed, når det gælder opdateringer eller nye funktioner. Bemærk, at følsomme data som f.eks. adgangskoder ikke gemmes i almindelig tekst i Git.

Forstå det grundlæggende - vigtige parametre

En fungerende mailserver kræver en korrekt grundstruktur. Som minimum bør du indstille følgende indstillinger korrekt:

mit værtsnavnf.eks. mail.yourserver.commin oprindelse: for det meste identisk med$mydomæneinet_interfaces = alleAccepterer forbindelser fra alle grænsefladerhome_mailbox = Maildir/sorterer e-mails i det sikre Maildir-format

Disse indstillinger bestemmer, hvordan din server sender, modtager og gemmer e-mails lokalt. Det glemmes ofte, at myndighedsnetværk skal indstilles korrekt, så kun autoriserede IP-adresser har relay-rettigheder. Især i større miljøer eller med flere IPv4- og IPv6-adresser kan den præcise definition af betroede netværk være ekstremt vigtig.

For opsætninger med flere domæner er det også vigtigt at virtuelle_alias_domæner og virtuelle_alias_kort at konfigurere. Det gør det muligt at drive flere domæner på den samme server, uden at du behøver en separat instans for hvert domæne. Hovedkonfigurationen forbliver den samme; du definerer kun, hvilke domæner der løses til hvilke lokale systembrugere eller eksterne adresser.

Konfigurer Postfix som en smart host

Hvis du kun vil have din server til at sende e-mails, kan du bruge en send-only-tilstand via en smart host. Til dette har du brug for:

- Indgang

relayhost = [smtp.provider.de]:587i main.cf - Brugernavn og adgangskode via

/etc/postfix/sasl_passwd - Sikring af filen med

chmod 600og hash-generering medpostkort

Husk: Du skal bruge TLS og autentificering med smtp_sasl_auth_enable = ja. Det beskytter din server mod misbrug. Det er også meget nyttigt, smtp_sasl_security_options = noanonymous så SMTP-forbindelsen ikke er åben for anonyme godkendelsesforsøg.

Hvis du overvåger afsendelsen af store mængder e-mails, kan det være en fordel at udvide logningen tilsvarende og bruge værktøjer som f.eks. pflogsumm at bruge. Det giver dig daglige rapporter om afsendelsesvolumen, fejl og potentielle spamforsøg, der kører via din smart host.

Sikre afsenderadresser med sender_canonical_maps

Mailudbydere som Gmail afviser e-mails uden en gyldig afsenderadresse. Omkring afsender_kanoniske_kort konverterer man lokale systemnavne som "ubuntu" til rigtige afsenderadresser. Det gøres via en mapping-fil, f.eks. sådan her:

webbruger [email protected]Efter hver ændring skal du altid postkort og genindlæs Postfix. Ellers vil de nye indstillinger ikke træde i kraft. I miljøer med flere projekter eller underdomæner kan det være nyttigt at strukturere disse kanoniske kort meget fint. For eksempel kan "webuser1" automatisk mappes til "[email protected]", mens "webuser2" vises som "[email protected]". Det holder den interne struktur i dit system ren, og du undgår afvisninger fra store udbydere.

Aktivér SSL- og TLS-kryptering

Databeskyttelse og troværdighed er tæt forbundet med transportkryptering. I den simpleste variant aktiverer du TLS med :

smtp_tls_security_level = mayTil obligatorisk kryptering bruger du i stedet kryptere. Du definerer de tilknyttede certifikater i smtpd_tls_cert_file og smtpd_tls_key_file. Du kan læse mere om hedging i artiklen Konfigurer Postfix med Perfect Forward Secrecy.

Sørg for, at dit certifikat er troværdigt og ikke udløbet eller selvsigneret. Selv om selvsignerede certifikater er tilstrækkelige til test, klassificeres de ofte som usikre af udbydere eller modtagende mailservere. Med Lad os kryptere får du gratis og automatisk fornyede certifikater, hvilket sparer dig for en masse manuelt arbejde og giver et solidt grundlag for krypterede forbindelser.

Du kan også tilpasse cipher suites for at undgå svage krypteringsmetoder. Selv om det i nogle tilfælde skaber kompatibilitetsproblemer med ældre mailservere, kan det som regel betale sig kun at tillade moderne protokoller som TLS 1.2 og højere.

Postfix og Maildir til pålidelig postlevering

Das Maildir-format gemmer hver mail som en individuel fil. Det forhindrer datatab og letter IMAP-adgangen via klienter som Thunderbird eller Roundcube. Angiv for dette:

home_mailbox = Maildir/Du skal også oprette mappen ~/Maildir i første omgang. Apache, Dovecot og Postfix har arbejdet sammen med Maildir i årevis uden problemer.

Hvis du også gerne vil indføre kvoteregler pr. mailmappe, er det værd at se på konfigurationen af din IMAP-server, f.eks. Der kan du definere lagringsbegrænsninger for individuelle postkasser, så du kan holde serverressourcerne under kontrol. Takket være den tætte integration mellem Maildir og Dovecot kan du definere advarsler til brugerne, hvis de er ved at nå grænsen.

Køer, fejlanalyse og logfiler

Efter hver ændring skal du gemme din konfiguration med sudo postfix tjek tjek. Du kan genkende fejl i filen /var/log/mail.log eller /var/log/maillog. Værktøjet viser åbne beskeder mailq den.

Logposter er det bedste værktøj til at genkende problemer som forkerte DNS-poster eller afbrydelser. Hvis du gentagne gange ser beskeder om "certifikatbekræftelse mislykkedes", kan denne artikel hjælpe dig: Fejlfinding af TLS-fejl med Gmail.

Især i scenarier med en stor mængde post kan det være nyttigt at holde øje med afvisningsmeddelelser. Med postsuper Du kan slette individuelle beskeder fra køen eller levere dem igen, hvis der var fejl. postkat giver dig mulighed for at se på indholdet af en mail, der stadig er i kø. På den måde kan man hurtigt finde ud af, om forkerte overskrifter eller manglende afsenderadresser truer succesen og leveringsraten.

Implementer sikkerhedsforanstaltninger

En velkonfigureret mailserver har brug for sikkerhedsmekanismer på flere niveauer. Vær opmærksom på følgende punkter:

- Sæt myndighedsnetværk til betroede IP-intervaller (f.eks. 127.0.0.1, ::1)

- Brug sikre SMTP-adgangsdata

- Aktivér TLS med gyldige certifikater

- Opsæt SPF, DKIM og valgfri greylisting

Det vil øge din leveringsrate og beskytte dig mod misbrug. Husk, at SPF og DKIM kun virker, hvis DNS-posterne er indstillet korrekt. For DKIM er det en god idé at oprette en separat nøgle for hvert domæne og rotere den automatisk. Det forhindrer, at en kompromitteret nøgle kan bruges på lang sigt.

Yderligere beskyttelse mod spam fås ved at integrere RBL- (realtids blackhole-lister) eller DNSBL-tjenester (DNS-baserede blackhole-lister). Med tilsvarende poster i main.cf kan du blokere indgående forbindelser fra kendte spamnetværk, før de overhovedet når frem til din mailserver.

Udvidede indstillingsmuligheder og funktioner

Postfix tilbyder mange muligheder for at kortlægge komplekse scenarier. Med header_checks og body_checks Du kan f.eks. filtrere e-mails, der indeholder bestemte tegnstrenge i overskriften eller brødteksten. Det kan hjælpe med at filtrere spam eller farlige vedhæftede filer fra, før de når frem til dit system. For virksomheder, der har brug for at beskytte følsomme data, kan det være nyttigt blot at blokere bestemte filtyper som .exe-filer eller scripts.

Andre interessante funktioner omfatter:

- Postfix-politiske tjenesterHer kan du bruge såkaldte policy daemons til at beslutte i realtid, om en e-mail skal accepteres, afvises eller sendes i et greylisting-loop.

- Begrænsning af samtidige forbindelserUnder spidsbelastninger kan det give mening kun at tillade et vist antal samtidige SMTP-forbindelser per IP for at forhindre DDOS-lignende angreb.

- Omskrivning af adresse: Ud over afsenderens kanoniske kort er der også mulighed for at omskrive modtageren (recipient_canonical_maps) for at skjule det interne navneskema for eksterne afsendere.

Især i store netværk eller hos hostere, der tilbyder delt webhosting, sker det ofte, at mange forskellige programmer sender e-mails. Her er en streng adskillelse af afsenderadresser og en klart struktureret mapping-motor afgørende for at sikre, at hver applikation bruger det korrekte afsenderdomæne. Fejlkonfigurationer på dette område fører ofte til DMARC-fejl eller afviste leverancer.

Udvid Postfix med Dovecot, ClamAV & Co.

Til indgående mails skal du også bruge en IMAP/POP3-server som Dovecot. Antivirus- og spamfiltre som Amavis, SpamAssassin eller ClamAV fuldender opsætningen. Tilsammen udgør de en komplet mailserver, som du også kan administrere via webmail-adgang. Roundcube tilbyder en enkel grænseflade i browseren.

Disse komponenter udvider din Postfix-server til et komplet mailcenter med allround adgangskontrol - ideelt til virksomheder og selvstændige. Med Amavis i kombination med SpamAssassin og ClamAV kan du f.eks. bestemme spamniveauet for en e-mail og afvise virusinficerede beskeder. En webgrænseflade anbefales til karantænebehandling, så administratorer hurtigt kan frigive fejlsorterede e-mails ("falske positiver"). Det gør det også meget nemmere at overvåge logfiler og spamstatistikker.

Direkte sammenligning af hostingudbydere til Postfix

Vil du ikke køre din egen server? Nogle udbydere tilbyder fuld root-adgang med optimeret Postfix-integration. Sammenligningen:

| Udbyder | Strøm | Pris | Sikkerhed | Anbefaling |

|---|---|---|---|---|

| webhoster.de | Meget god | Gunstig | Høj | 1 (testvinder) |

| Udbyder B | God | Medium | Høj | 2 |

| Udbyder C | Tilfredsstillende | Gunstig | Medium | 3 |

Afhængigt af, hvor mange e-mails du forventer at modtage om dagen, og hvilke funktioner du selv vil administrere, vil valget af passende hoster variere. Nogle udbydere har automatisk DDoS-forsvar, hvilket er særligt nyttigt i tilfælde af en strøm af spamforsøg. Support spiller også en stor rolle: I tilfælde af fejl skal du have hurtig hjælp for at minimere nedetid.

Resumé - min endelige vurdering

Med den rigtige Postfix-indstillinger kan du opnå en opsætning, der er både sikker og kraftfuld. Det eneste, du skal gøre, er at strukturere konfigurationsfilerne tydeligt, være opmærksom på smart host dispatch og bruge kryptering korrekt. Det er nemt at komme i gang - forudsat at du holder dig til de anbefalede parametre og går frem trin for trin.

Værktøjer som mailq, postmap og Postfix logs giver dig mulighed for at holde styr på problemer til enhver tid. Gør fornuftig brug af eksisterende udvidelser for at sikre, at din e-mail-forsendelse ikke er et svagt punkt, men et stabilt grundlag for din kommunikation. Med lidt erfaring og konsekvent vedligeholdelse vil du opdage, hvor robust din opsætning er, og hvor godt din egen mailserver kan integreres i en professionel IT-infrastruktur. Hvis du også bruger moduler som Dovecot, SpamAssassin og ClamAV, kan du endda opfylde krævende krav i et forretningsmiljø og i sidste ende få fuld kontrol over din virksomheds mailflow.