All-Inkl Let's Encrypt giver mig mulighed for at aktivere en gratis SSL på få minutter og levere mit domæne og mine subdomæner sikkert via https. I denne guide vil jeg vise dig, hvordan du aktiverer i KAS, typiske snublesten, WordPress-tips mod blandet indhold og praktiske kontroller for permanent gyldige certifikater.

Centrale punkter

For at hjælpe dig med at komme hurtigt i gang opsummerer jeg de vigtigste aspekter i et kompakt format. Jeg fokuserer på aktivering med All-Inkl, fordelene ved Let's Encrypt og nyttigt opfølgningsarbejde som omdirigeringer og HSTS. Jeg afklarer, hvornår DV-certifikater er tilstrækkelige, og hvornår OV/EV giver mening. Jeg giver klare instruktioner til WordPress uden lang teori. Sådan indstiller du gratis SSL hurtigt og rent.

- Helt gratisSSL uden ekstra omkostninger, automatisk fornyelse

- HurtigAktivering i KAS på få minutter

- SynligHTTPS styrker tillid og placeringer

- EnkelDV-certifikater passer til de fleste projekter

- SikkerUndgå blandet indhold, indstil HSTS

Hvorfor SSL hos All-Inkl giver mening for alle hjemmesider

Med et aktivt certifikat sikrer jeg Dataoverførsel mellem browser og server og forhindrer tredjeparter i at læse indholdet. Besøgende genkender dette på https og låsen, hvilket øger tilliden og konverteringerne. Søgemaskiner foretrækker HTTPS, hvilket hjælper min synlighed. Især login-sider, kontaktformularer og butikker nyder godt af det med det samme. Jeg minimerer ansvarsrisici, opfylder juridiske forventninger og skaber et solidt grundlag for vækst.

Sådan fungerer Let's Encrypt med All-Inkl

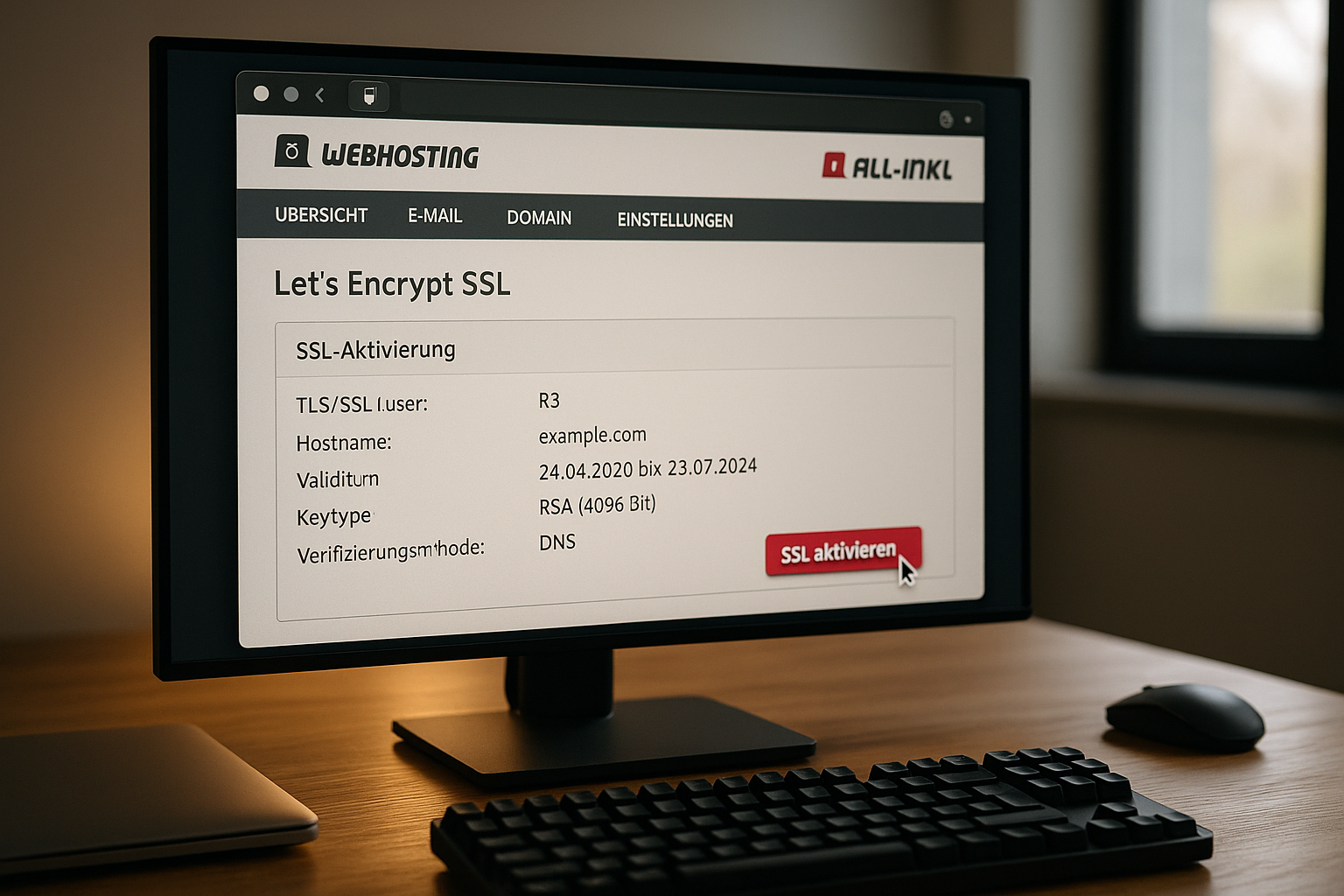

Let's Encrypt leverer gratis, domæne valideret certifikater, som All-Inkl automatisk anmoder om, installerer og fornyer. Løbetiden er 90 dage, fornyelsen foregår i baggrunden og sparer mig tid. Krypteringen bruger moderne TLS-standarder, som understøttes bredt af almindelige browsere. Det er helt tilstrækkeligt til typiske blogs, firmahjemmesider og porteføljer. Hvis du vil dykke dybere ned, kan du finde baggrundsinformation på gratis SSL-certifikater kompakt forklaret.

Krav og typiske forberedelser hos All-Inkl

For at sikre, at udstillingen forløber gnidningsløst, er jeg opmærksom på et par grundlæggende forhold:

- Domænemål korrektI KAS peger domænet (og www) på den mappe, hvor hjemmesiden er placeret. Jeg definerer separate domænemål for underdomæner, hvis de har separat indhold.

- DNS er korrektA- (IPv4) og AAAA record (IPv6) peger på All-Inkl-serveren. Hvis AAAA peger på en gammel IP, mislykkes valideringen ofte. Hvis du er i tvivl, skal du fjerne AAAA midlertidigt og sætte den på igen efter problemet.

- Tilgængelighed af .well-knownACME-validering bruger http-01. Adgangskodebeskyttelse, 403/401-regler, IP-blokkere eller omdirigeringer, der udskyder udfordringen, forhindrer den i at blive udstedt. Jeg tillader levering af

/.well-known/acme-challenge/uden omveje. - Ingen hårde omdirigeringer: For tidligt, for streng https eller domæneomdirigering kan forstyrre udfordringen. Udsted først certifikatet, og stram derefter omdirigeringerne.

- Planlæg underdomænerJeg dækker normalt roddomænet og www i ét certifikat. For yderligere underdomæner beslutter jeg, om jeg vil samle SAN-poster eller udstede dem individuelt. Med mange dynamiske underdomæner kan et wildcard-certifikat være umagen værd (afhængigt af taksten).

- Proxy/CDN på et øjeblikHvis du bruger en reverse proxy/CDN, skal du sørge for, at valideringsanmodningerne når frem til origin. Jeg deaktiverer "TLS only at the edge" og lader https gå igennem til oprindelsen.

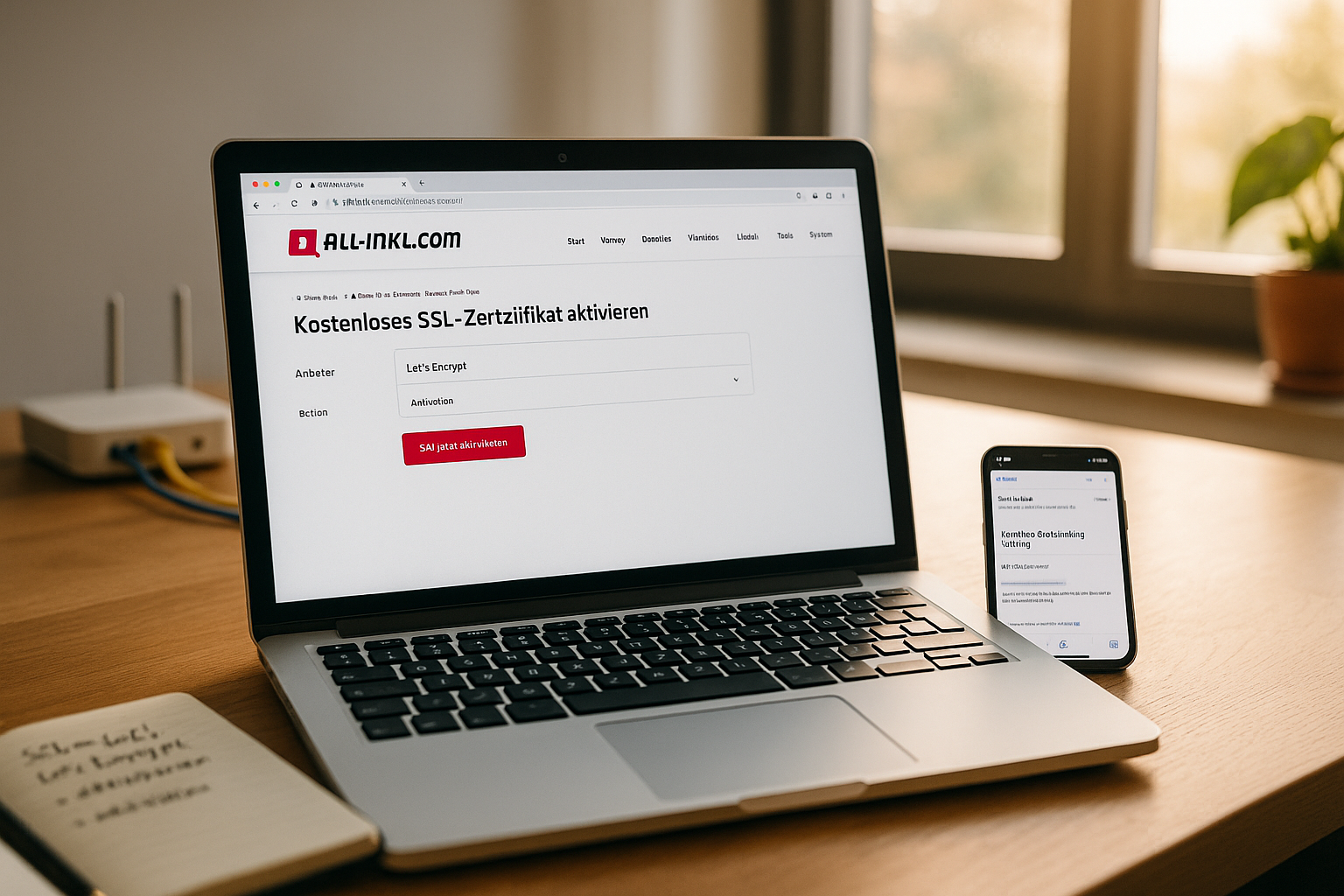

Trin for trin: Aktivering i All-Inkl KAS

Jeg begynder i KAS (kundeadministrationssystem) og logger ind med mine adgangsdata. Derefter åbner jeg punktet Domæne, vælger mit domæne ved hjælp af redigeringsikonet og kalder fanen SSL-beskyttelse frem. Der klikker jeg igen på Rediger, skifter til fanen Let's Encrypt, bekræfter ansvarsmeddelelsen og starter udstedelsesprocessen. Certifikatet er klar i løbet af få minutter, og siden indlæses via https. Derefter åbner jeg hjemmesiden i browseren og tjekker låsesymbolet og adressen for at bekræfte aktiveringen.

WordPress: Undgå konsekvent blandet indhold

Efter overgangen tjekker jeg, om billeder, scripts og stilarter virkelig bliver brugt pr. https belastning. I WordPress-indstillingerne ændrer jeg webadressen og WordPress-adressen til https. Derefter erstatter jeg hard-wired http-links i menuer, widgets og page builder-elementer. Hvis der stadig er noget gammelt indhold, bruger jeg et slankt plugin, der pålideligt skifter URL'er til https. En illustreret guide til problemfri konvertering findes hos Gratis SSL til WordPress med yderligere tricks.

Særlige tilfælde i WordPress: Multisite, WooCommerce, Pagebuilder

- Multisite/netværkI netværksadministrationen ændrer jeg de primære URL'er til https. I forbindelse med domænemapping tjekker jeg alle mappinger og indstiller en https-omdirigering for hvert domæne. Derefter foretager jeg en søgning og udskiftning i databasen for at rydde op i http://-Reste (også i serialiserede felter).

- WooCommerceJeg aktiverer "Secure pages" for checkout og konto, tjekker cookie-indstillingerne (secure flag) og rydder cacher, så sessioner ikke skifter mellem http/https.

- Pagebuilder: Absolutte http-links er ofte skjult i skabeloner, globale widgets og temaindstillinger. Jeg opdaterer disse moduler først og derefter indholdet. Hvis det er nødvendigt, hjælper jeg med et midlertidigt plugin, der omskriver til https ved levering.

- WP-CLIHvis du har shell-adgang, kan du hurtigt rydde op på store sider. Et eksempel:

wp option update home 'https://example.com' wp option update siteurl 'https://example.com' wp search-replace 'http://example.com' 'https://example.com' --all-tables --precise - Tomme cacherSlet browser-, CDN-, objekt- og sidecache efter overgangen. Start først derefter evalueringen og testene.

Indstil DNS, omdirigeringer og HSTS korrekt

Et gyldigt certifikat viser kun sin styrke, hvis Videresendelse fra http til https fungerer korrekt. Jeg sætter 301 forwarding op på serverniveau, så søgemaskinerne kun ser den sikre version. Jeg aktiverer også HSTS, så snart alt er stabilt, så browsere automatisk bruger https. Jeg tester grundigt på forhånd, så jeg ikke ved et uheld låser mig selv ude. Hvis DNS-indgangen og A/AAAA-posterne peger korrekt på All-Inkl-serveren, kører udstillingen pålideligt.

Eksempler på .htaccess: 301, HSTS og www/non-www

All-Inkl kører normalt Apache. Jeg bruger følgende uddrag til at implementere rene regler:

Send alle anmodninger til https (bevar værten):

RewriteEngine On

# HTTP -> HTTPS

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]Omdiriger til https OG et kanonisk domæne (f.eks. uden www):

RewriteEngine On

# www -> ikke-www

RewriteCond %{HTTP_HOST} ^www\.(.+)$ [NC]

RewriteRule ^ https://%1%{REQUEST_URI} [L,R=301]

# HTTP -> HTTPS (hvis det stadig er nødvendigt)

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]Aktivér først HSTS, når alt kører problemfrit via https:

.

Header sættes altid til Strict-Transport-Security "max-age=31536000; includeSubDomains"

.Forsigtig med includeSubDomains og preload-lister: Brug kun, når alle underdomæner leverer https rent.

Fri DV vs OV/EV: Hvad passer til mit projekt?

Let's Encrypt leverer DV-certifikater, der opfylder kravene til Domænekontrol og er tilstrækkelig til de fleste projekter. Hvis du vil have et tydeligt identitetstjek, skal du bruge OV eller EV, men du må acceptere en større indsats og flere omkostninger. Det kan være nyttigt for myndigheder, banker eller store brands. For blogs, informationssider, lokale virksomheder og mange butikker er det vigtigste: hurtig, sikker, https-aktiv. Jeg afvejer fordele og omkostninger og træffer derefter et målrettet valg.

Sammenligning af kendte hostere: integration, bekvemmelighed, pris

Når jeg vælger en udbyder, er jeg opmærksom på Automatisering af certifikatstyring, brugervenlighed og support. En proces med ét klik sparer mig tid og reducerer risikoen for fejl. God support hjælper, hvis problemet går i stå på grund af DNS eller forwarding. De grundlæggende omkostninger bør også matche projektets størrelse. Følgende tabel giver mig et hurtigt overblik:

| Udbyder | SSL-integration (Let's Encrypt) | Pris/måned | Brugervenlighed | Støtte til kvalitet |

|---|---|---|---|---|

| webhoster.de | Ja (et enkelt klik) | fra 1,99€. | Meget enkelt | 24/7 support |

| All-Inkl | Ja (et enkelt klik) | fra 4,95€. | Enkel | God |

| Strato | Delvis/manuelt | fra 3,50€. | Medium | Gennemsnit |

| HostEurope | Delvis/manuelt | fra 4,99€. | Besværlig | Gennemsnit |

Prisforskellen virker måske lille, men Tidsbesparende gennem automatisk fornyelse løber op. Jeg har ikke lyst til at gøre det manuelt hver 90. dag, så jeg foretrækker løsninger med et enkelt klik. Hurtige supportresponstider har også en positiv indvirkning. For projekter med stramme budgetter tæller hver en euro. I sidste ende er det mit workflow, der er den afgørende faktor, ikke kun prisen.

Fejlfinding: Løs hurtigt almindelige snublesten

Hvis udstillingen sidder fast, tjekker jeg først DNS-destinationer for domænet og underdomænerne. Hvis alle poster peger på den rigtige server, vil valideringen fungere hurtigt. Hvis https fejler efter aktivering, skyldes det ofte cachelagrede omdirigeringer eller blandet indhold. Jeg rydder cachen i browseren, CDN og WordPress, tester igen og overvåger svarkoderne. Hvis værten har sat en blokering for for mange anmodninger, venter jeg kort og genstarter anmodningen.

Wildcard, subdomæner og SAN-strategier

Jeg vælger det rigtige omslag afhængigt af projektet:

- Standard (SAN)Et certifikat dækker example.com og www.example.com. Jeg kan ofte tilføje yderligere underdomæner.

- WildcardOmslag

*.example.comog er velegnet, hvis mange underdomæner oprettes dynamisk. Validering udføres normalt via DNS-01. Jeg kontrollerer på forhånd, om og hvordan dette understøttes i tariffen. - Separate certifikaterTil følsomme områder (f.eks. admin.example.com) kan jeg bevidst bruge et separat certifikat for at kontrollere runtimes og fornyelser separat.

Jeg holder øje med antallet af parallelle certifikater for ikke at komme i nærheden af hastighedsgrænserne og samler underdomæner på en fornuftig måde.

Integrer CDN/reverse proxy og e-mail-tjenester på en ren måde

- CDN/Proxy: Jeg indstiller, at forbindelsen fra den besøgende til kilden kontinuerlig er krypteret. Ren edge-kryptering fører let til blandet indhold eller omdirigeringssløjfer. Jeg sletter edge-cacher, når jeg har skiftet certifikat.

- OprindelsescertifikatSelv om et CDN leverer sit eget edge-certifikat, skal oprindelsen have sit eget gyldige certifikat. Let's Encrypt på All-Inkl-værten er den hurtigste måde her.

- E-mailTil IMAP/SMTP bruger jeg det servernavn, som hosteren anbefaler. På den måde undgår jeg certifikatadvarsler på grund af uegnede værtsnavne. Webmail er normalt allerede korrekt sikret.

Tjek løbende og automatiser sikkerheden

Efter den første udgave er min Pleje ikke: Jeg tjekker regelmæssigt udløbsdatoer og logmeddelelser. Jeg kører også et SSL-kvalitetstjek for at holde øje med protokoller og cifre. Hvis du bruger dine egne servere eller et Plesk-panel, kan du sætte fornyelsen op centralt og spare tid på vedligeholdelse. Jeg bruger instruktionerne til Plesk Let's Encrypt med praktiske trin. Det er sådan, jeg holder fornyelser, videresendelse og HSTS permanent stabile.

Praktisk kvalitetssikring: test og overvågning

- Kontrol af browser og headerJeg tjekker statuskoder (200/301), certifikatudstedere og udløbsdatoer. Et kig på DevTools viser blandet indhold eller blokerede ressourcer.

- CLI-kontrollerMed

curl -I https://example.comJeg tjekker omdirigeringer og HSTS-overskrifter. Eventuelt tjekker jeg certifikatstien med OpenSSL. - Automatisk overvågningKorte jobs tjekker tilgængelighed dagligt og advarer om udløbsdatoer. Sådan reagerer jeg, hvis en fornyelse mislykkes.

- Tag højde for satsgrænserJeg udløser ikke nye udstillinger hvert minut, men fjerner i stedet årsager og prøver igen på afstand.

SEO og drift efter omstillingen

- Canonical & Sitemap: Konverter canonical tags, XML sitemaps og robots hints til https og genindsend i værktøjer.

- Intern sammenkædningInterne links konsekvent til https. Gamle http-backlinks nyder godt af en ren 301-omdirigering.

- Analyse/annoncerTjek sporings- og konverterings-URL'er. Undgå blandet indhold i indlejrede scripts.

- Social/OGTilpas open graph- og oEmbed-URL'er. Genindlæs cacher for store netværk, hvis det er nødvendigt.

- YdelseTLS 1.3 og HTTP/2/3 leveres normalt automatisk af hosten. Jeg koncentrerer mig om caching, komprimering og billedformater - https er ikke en performance-dræber.

Praktiske eksempler: Typiske scenarier under omstillingen

En lille butik med et underdomæne til Backend drager fordel af et wildcard-certifikat, hvis tariffen understøtter dette. En portefølje med statiske sider har kun brug for DV og en ren omdirigering. En blog med mange billedstier løser blandet indhold hurtigst med en søgning og udskiftning plus plugin-tjek. En klub med kalender-plugins tjekker også eksterne integrationer som skrifttyper og widgets. En lokal håndværksvirksomhed styrker tilliden med https og øger antallet af henvendelser via kontaktformularen.

Kort opsummeret

Med All-Inkl og Let's Encrypt sikrer jeg mine Websted uden ekstra omkostninger, fremskynde overgangen med et enkelt klik og spare mig for løbende vedligeholdelse. Jeg indstiller 301 redirects, rydder op i blandet indhold og aktiverer HSTS, så snart alt kører som smurt. DV er tilstrækkeligt til de fleste projekter, mens OV/EV kun giver mening i særlige tilfælde. Det er værd at se på udbydere med enkel automatisering, fordi tid stadig er den mest værdifulde ressource. Det holder min hjemmeside synlig, troværdig og juridisk på den sikre side.