Jeg viser dig i to sætninger, hvordan du plesk ubuntu rent og gøre det klar til hosting. Med disse instruktioner kan du sætte Plesk op på en sikker måde, undgå typiske fejl og hurtigt sætte hjemmesider, e-mail og databaser op.

Centrale punkter

- ForudsætningerTjek understøttede Ubuntu-versioner, RAM, CPU, lagerplads.

- InstallationOpdater systemet, åbn firewall-porte, start installationsprogrammet.

- SikkerhedAktiver SSL, opdateringer, Fail2Ban og firewall direkte efter installationen.

- KonfigurationOpret administratoradgang, licens, domæner, e-mail og databaser.

- YdelseVælg PHP-version, aktiver HTTP/2, brug caching og overvågning.

Hvad er Plesk? Kort forklaret

Plesk er en Kontrolpanel til servere, som jeg bruger til at styre hjemmesider, databaser, e-mail og sikkerhedsfunktioner centralt. Jeg arbejder via en browser og udfører rutineopgaver uden lange konsolindtastninger. Grænsefladen har klare menuer for begyndere, mens professionelle sætter pris på automatisering og udvidelser. Jeg installerer moduler som WordPress Toolkit, backup eller overvågning med nogle få klik. På Ubuntu Plesk kører pålideligt og modtager regelmæssige opdateringer.

Systemkrav og kompatibilitet

Før jeg installerer Plesk, tjekker jeg Hardware og den understøttede Ubuntu-version. Til produktive opsætninger er jeg afhængig af 2 GB RAM eller mere og mindst 40-50 GB lagerplads. En god netværksforbindelse sparer mig for problemer, når jeg downloader pakker. Jeg holder maskinen så slank som muligt og undgår andre paneler. Følgende tabel viser de vigtigste Værdier på et øjeblik.

| Komponent | Minimum | Anbefaling | Hint |

|---|---|---|---|

| Ubuntu | 18.04/20.04/22.04 LTS (64-bit) | 20.04 eller 22.04 LTS | LTS-versioner bliver lange Opdateringer |

| CPU | 1 GHz, 64-bit | 2+ vCPU | Accelerér flere kerner Bygninger |

| RAM | 1 GB + 1 GB swap | 2-4 GB RAM | Mere RAM til WordPress-Hosting |

| Hukommelse | 20 GB | 40-80 GB | Nok plads til Sikkerhedskopier |

| Netto | Udgående HTTP/HTTPS åben | Lav latenstid | Vigtigt for Opdateringer og installatør |

Forbered serveren: ren Ubuntu

Jeg starter på en frisk Server uden andre paneler som cPanel eller Webmin. På den måde undgår jeg pakkekonflikter og slipper for at skulle fejlfinde senere. Jeg indstiller et værtsnavn korrekt, ideelt set som et FQDN som f.eks. panel.yourdomain.tld. Jeg holder pakkekilderne på et minimum og lader kun standardrepositorierne være aktive. For professionelle projekter er jeg opmærksom på SSD-hukommelse og tilstrækkelig I/O-ydelse.

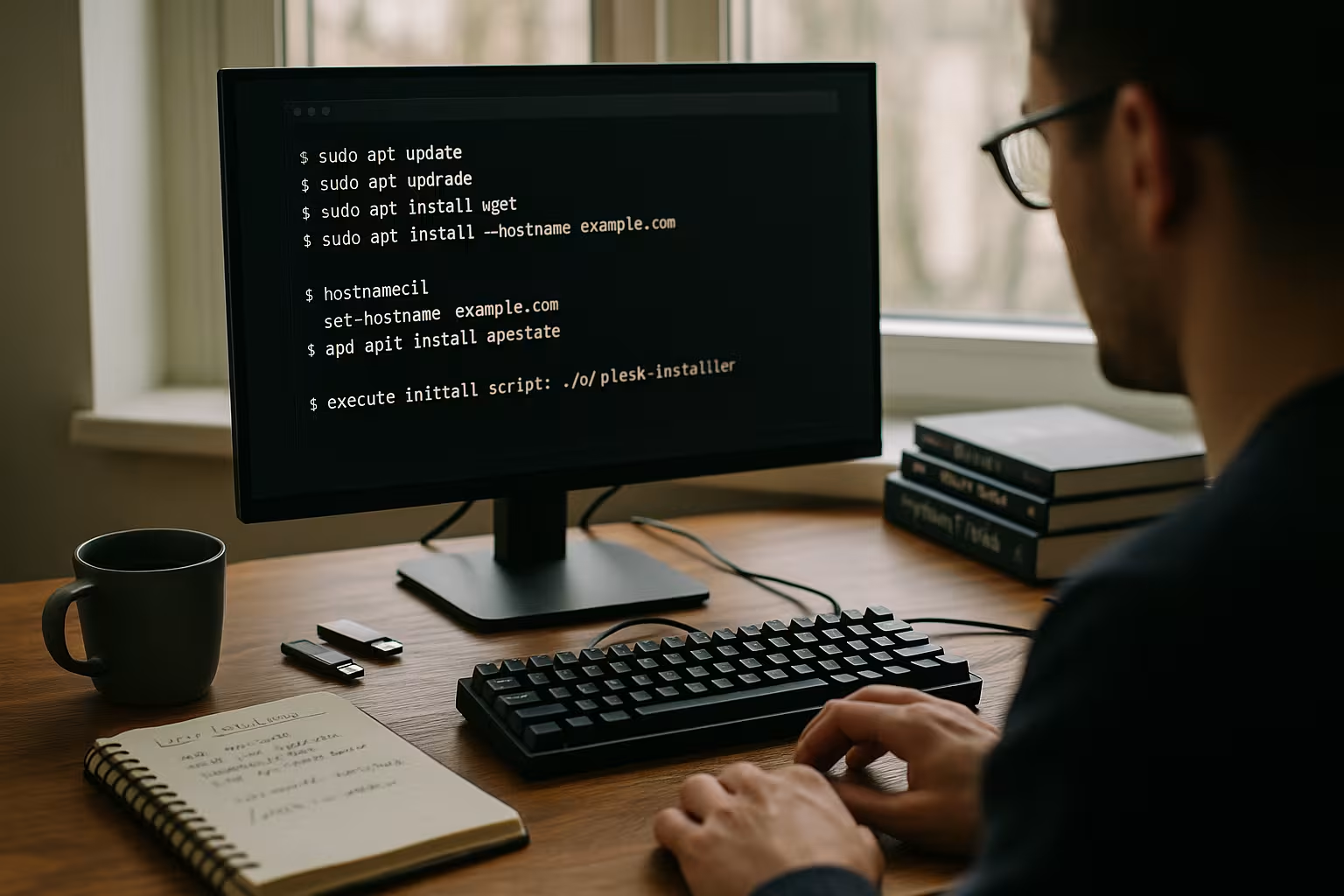

Trin 1: Opdater systemet

Jeg opdaterer først Systemså biblioteker og kerner er opdaterede. Det er sådan, jeg lukker sikkerhedshuller og minimerer inkompatibilitet. Opdateringen kører hurtigt og kræver kun en genstart i tilfælde af ændringer i kernen. Efter genstarten tjekker jeg tilgængeligheden via SSH. Jeg bruger følgende kommandoer på Ubuntu før hver installation:

sudo apt update && sudo apt upgrade -y

[ -e /var/run/reboot-required ] && sudo reboot

Trin 2: Åbn firewall

Jeg tillader det vigtigste Havne i UFW, så der er adgang til web og panel. Ud over 80/443 til hjemmesider har Plesk brug for sine egne administrationsporte. Efter aktivering tester jeg tilgængeligheden senere via browseren. Et klart overblik hjælper med kontrol og revision. Tabellen viser de sædvanlige Regler:

| Havn | Protokol | Formål | Kommentar |

|---|---|---|---|

| 80 | TCP | HTTP | Webadgang uden SSL |

| 443 | TCP | HTTPS | Webadgang med TLS |

| 8443 | TCP | Plesk-panel | Log ind på Instrumentbræt |

| 8880 | TCP | Plesk HTTP | Ukrypteret Adgang (sjælden) |

| 8447 | TCP | Installatør | Opdateringer og Tilføjelser |

sudo ufw tillader 80/tcp

sudo ufw tillader 443/tcp

sudo ufw tillader 8443/tcp

sudo ufw tillader 8880/tcp

sudo ufw tillader 8447/tcp

sudo ufw enable

sudo ufw reload

Trin 3: Værktøjer og installationsprogram

Til download bruger jeg wget eller curl, alt efter hvad du foretrækker. Hvis wget mangler, installerer jeg det med en kort kommando. Derefter downloader jeg installationsprogrammet fra Plesk og gør det eksekverbart. Jeg holder konsollen åben, så jeg kan se feedback med det samme. Dette holder Procedure forståeligt:

sudo apt install -y wget

wget https://autoinstall.plesk.com/plesk-installer

sudo chmod 755 plesk-installer

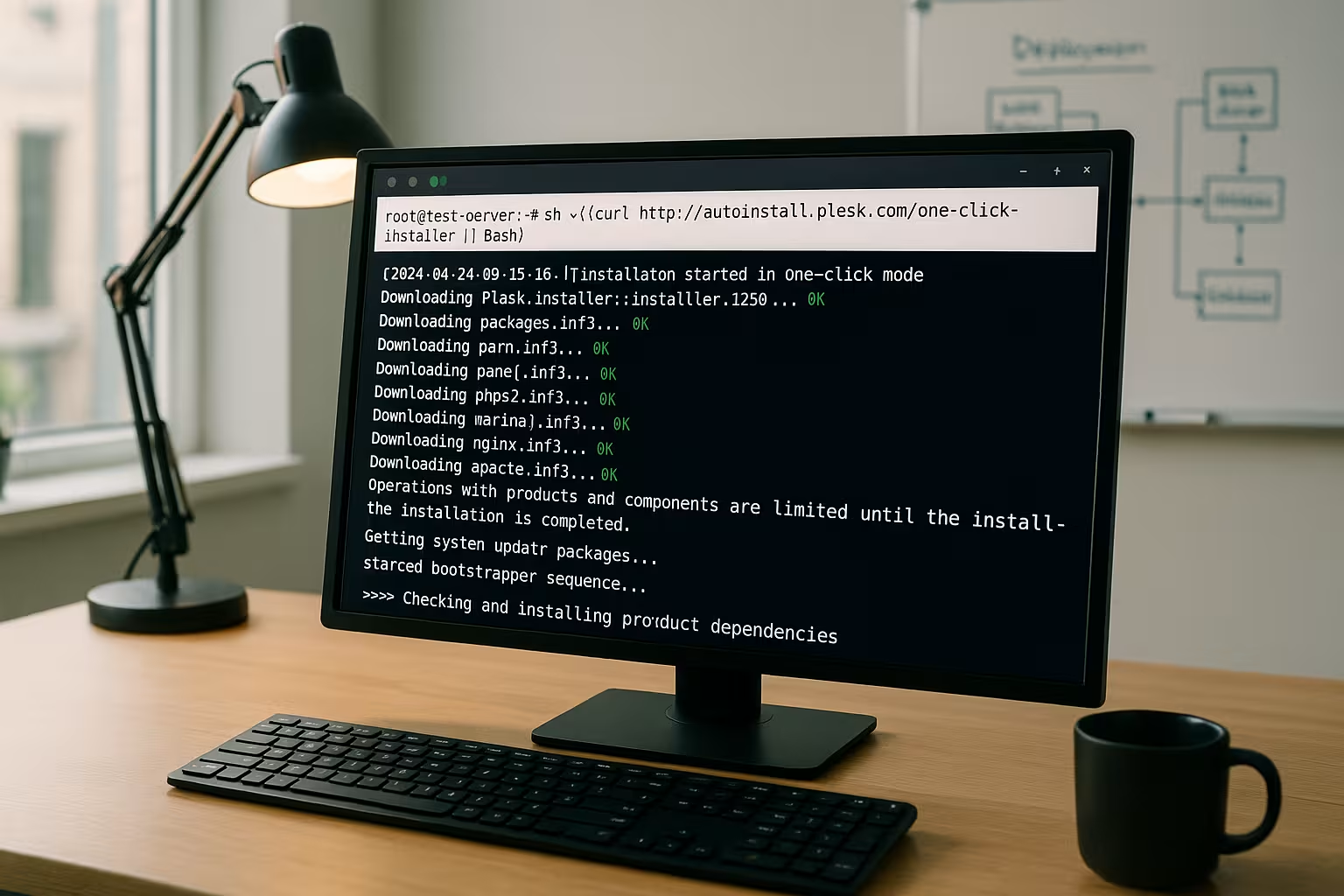

Trin 4: Start installationen af Plesk

Jeg starter installationen enten i Konsol eller via webgrænsefladen. Til en guidet opsætning kan jeg godt lide at bruge webversionen, som giver mig en URL direkte. I browseren vælger jeg det anbefalede komponentvalg, indstiller sproget og bekræfter licensbetingelserne. Alternativt arbejder jeg med et-klik-installationsprogrammet og får standardmoduler indstillet automatisk. Følgende kommandoer er tilgængelige Valgmuligheder:

sudo ./plesk-installer --web-interface

# eller One-Click

sh <(curl https://autoinstall.plesk.com/one-click-installer || wget -O - https://autoinstall.plesk.com/one-click-installer)

Trin 5: Indledende opsætning i browseren

Efter installationen kalder jeg https://SERVER-IP:8443 og logger ind med root eller administratorkontoen. Jeg indstiller et klart administratornavn, en e-mail med besked og en stærk adgangskode. Hvis jeg ikke har en licens, aktiverer jeg hurtigt prøveversionen og beslutter mig senere. Jeg tjekker også tidszone, sprog og værtsnavn i værktøjsindstillingerne. Panelet starter straks med nyttige Standardindstillinger.

Sæt sikkerhed op med det samme

Umiddelbart efter at have logget ind aktiverer jeg SSL via Let's Encrypt til panelet og mine domæner. Jeg opdaterer komponenter via Plesk updater, så sikkerhedsrettelser er aktive med det samme. Fail2Ban og Plesk-firewallen reducerer angrebsfladerne betydeligt. Jeg indstiller også regler for stærke adgangskoder og deaktiverer ubrugte tjenester. Med disse Trin Jeg reducerer risikoen den allerførste dag.

Administrer hjemmesider, e-mail, databaser

Jeg placerer først Domæne og tildele det til et webhotel. Derefter opsætter jeg et SSL-certifikat, en PHP-version og databasen til applikationen. Til WordPress bruger jeg toolkit, som tilbyder opdateringer, sikkerhedstjek og staging. Jeg opretter e-mailkonti med kvoter og spambeskyttelse. For at få en struktureret start hjælper dette mig Guide til de første skridt med praktisk rækkefølge, herunder Tjekliste.

PHP 8.2 for bedre ydeevne

Til hurtige hjemmesider vælger jeg en moderne PHP-version som 8.2 og aktivere PHP-FPM. Jeg tjekker kompatibiliteten af mine applikationer og skifter mellem versioner pr. domæne, hvis det er nødvendigt. OPcache bør være aktiv for at reducere svartiderne mærkbart. Jeg læser fejllogs i Plesk for at tilpasse udvidelser. Denne artikel giver en dybere indsigt i PHP 8.2 i Plesk med håndgribelige Tips.

Aktiver HTTP/2

For kortere indlæsningstider aktiverer jeg HTTP/2 i webserveren og bruge TLS med en opdateret cipher suite. Protokollen giver betydelige fordele, især for mange aktiver. Jeg tester konfigurationen med almindelige værktøjer og observerer ventetider i overvågningen. Hvis det er nødvendigt, minimerer jeg ressourcerne eller bruger komprimering. En praktisk vejledning til HTTP/2-understøttelse hjælper med det fornuftige Indstillinger.

Automatisering, sikkerhedskopiering og overvågning

Jeg sætter regelmæssige Sikkerhedskopier lokalt og, hvis det er nødvendigt, på fjernlager som S3-kompatible destinationer. Jeg forhindrer rotationer gennem klare opbevaringsregler og meddelelser i tilfælde af fejl. Plesk-overvågning viser mig belastning, RAM og tjenester, så jeg hurtigt kan genkende flaskehalse. Jeg bruger opgaveplanlæggere og hooks til tilbagevendende opgaver. Det giver mig mulighed for at planlægge min hosting og spare Tid i hverdagen.

Opsæt DNS, mail og leveringsevne korrekt

For at sikre, at e-mails kommer pålideligt frem, sætter jeg DNS korrekt op. Jeg indstiller A/AAAA-poster for domænerne, en PTR-post (omvendt DNS) for server-IP'en og korrekte MX-poster. Jeg aktiverer følgende via Plesk SPF (TXT record v=spf1), DKIM-underskrifter og DMARC med en moderat politik (f.eks. p=karantæne) for at starte. Mailserverens HELO-identitet skal matche værtsnavnet. For udgående mails begrænser jeg hastigheden for at reducere risikoen for spam, og jeg overvåger bounces. Hvis jeg ikke styrer DNS i Plesk, overfører jeg posterne nøjagtigt til registratoren/den eksterne DNS.

# Eksempel på SPF (kun server + tilladte udbydere)

v=spf1 ip4:SERVER-IP include:_spf.provider.tld -all

# Minimum DMARC record (start forsigtigt)

v=DMARC1; p=quarantine; rua=mailto:[email protected]; fo=1

Hvis jeg bruger Plesk som mailserver, åbner jeg også mailportene og aktiverer TLS. Jeg inkluderer IMAPS/SMTPS i klientdokumentationen og anbefaler moderne porte (587/465) i stedet for port 25 til indsendelse.

# Valgfrit: Mail- og DNS-porte i UFW (kun hvis det er nødvendigt!)

sudo ufw allow 25,465,587/tcp # SMTP/SMTPS/Submission

sudo ufw allow 110,995/tcp # POP3/POP3S

sudo ufw allow 143,993/tcp # IMAP/IMAPS

sudo ufw allow 53/tcp

sudo ufw allow 53/udp

sudo ufw reload

Brugere, abonnementer og serviceplaner

Af hensyn til organisation og skalerbarhed strukturerer jeg Plesk med Serviceplaner og Abonnementer. Jeg definerer grænser (domæner, lagerplads, e-mailkonti, databaser) og bruger dem til at oprette abonnementer. Kunder eller projekter får hver et abonnement, inklusive deres egen systembruger og FTP/SFTP-adgang. Jeg bruger skabeloner til hostingindstillinger til at automatisere PHP-version, webservertilstand og standardmapper. For agenturer eller forhandlere indstiller jeg roller og autorisationer granulært, så kun de nødvendige områder er synlige. På den måde undgår jeg ukontrolleret vækst og kan beregne ressourcer på en pålidelig måde.

Finjuster webserver-stakken

Plesk bruger normalt Nginx før Apache som en omvendt proxy. Nginx-only kan være nyttigt til rent statiske sider eller headless-opsætninger. Jeg aktiverer HTTP/2indstille komprimering (gzip eller brotli, hvis tilgængelig) og optimere keep-alive-værdier. I domænespecifikke indstillinger tjekker jeg caching-header, proxy-buffer og webapplikations-firewall (WAF/ModSecurity). Ved mange samtidige forbindelser øger jeg antallet af worker-forbindelser og observerer effekten i overvågningen. For CMS-belastning slår jeg PHP-FPM til pr. domæne og indstiller passende pm.max_children-værdier baseret på RAM og det gennemsnitlige antal anmodninger.

# Orientering til PHP-FPM (pr. domæne, tilpas!)

pm = dynamisk

pm.max_children = 8

pm.max_requests = 500

pm.max_spare_servers = 4

Databaser og ydeevne

Jeg foretrækker MariaDB som en drop-in-erstatning for MySQL og aktiverer den langsomme forespørgselslog for at finde flaskehalse. For at få bedre performance tilpasser jeg InnoDB-parametre, tester ændringer og måler med realistiske belastningsprofiler. Større instanser drager fordel af en separat datadisk og en ekstern DB for at afkoble web og database. Jeg planlægger sikkerhedskopier trinvist og undgår fuld sikkerhedskopiering i spidsbelastningsperioder.

# Eksempel på my.cnf (omtrentlige værdier, afhængigt af RAM/arbejdsbelastning)

innodb_buffer_pool_size = 1G

innodb_log_file_size = 256M

innodb_flush_method = O_DIRECT

tmp_table_size = 128M

max_heap_table_size = 128M

slow_query_log = 1

slow_query_log_file = /var/log/mysql/slow.log

long_query_time = 1

Netværk, IPv6 og værtsnavn

Jeg tildeler en FQDN som værtsnavn, der peger på serverens IP via A/AAAA. Jeg indstiller konsekvent reverse DNS (PTR), så mailserveren og scanneren klassificerer værten som troværdig. Hvis serveren har IPv6, konfigurerer jeg AAAA-poster og tester med ping og webadgang. Hvis man vil have næsten geo-latency og hurtige TLS-håndtryk, er det værd at se på netværkssituationen (region, udbyder, peering). I cloud-miljøer dokumenterer jeg sikkerhedsgrupper ud over UFW, så ingen regler bliver blokeret to gange.

Automatisering via CLI og opgaver

Ud over GUI'en bruger jeg Plesk CLI til scripts og tilbagevendende opgaver. Det giver mig mulighed for at dokumentere ændringer som kode og reproducere opsætninger. Jeg versionerer mine scripts og tester dem først på en staging-instans.

# Engangslogin til panelet (praktisk efter installation)

sudo plesk login

# Indstil/ændr administratoradgangskode

sudo plesk bin admin --set-password -passwd 'SecurePassword!

# Opret domæne automatisk (eksempel)

sudo plesk bin domain --create example.tld -owner admin -ip 203.0.113.10 -ssl true

# Regelmæssige opdateringer via cron (undgå uden for vedligeholdelsesvinduer)

sudo plesk installer update

# Reparationsværktøj i tilfælde af problemer

sudo plesk reparation alle -y

Jeg planlægger cronjobs til sikkerhedskopier, rapporter og sundhedstjek. Til projekter bruger jeg hooks (f.eks. efter domæneoprettelse) til automatisk at udrulle standardfiler, Git-udrulninger eller sikkerhedsprofiler.

Migration og flytning

Hvis jeg flytter fra en anden server, sænker jeg først DNS-TTLså overgangen går hurtigere. Jeg bruger Plesk Migrator til at kontrollere kilde- og målmiljøerne, overføre domæner, databaser, e-mails og cron-jobs. Jeg planlægger et vedligeholdelsesvindue og tester målmiljøet med en tilpasning af hosts-filen, før jeg skifter DNS. Mens omstillingen kører, fryser jeg ændringer i kildesystemet (kodefrysning) for at undgå uoverensstemmelser i data. Efter overgangen overvåger jeg logfiler og leveringshastigheder og ruller selektivt tilbage, hvis det er nødvendigt.

Vedligeholdelse, opdateringer og rollback-strategi

Jeg aktiverer uovervågede opgraderinger for sikkerhedsopdateringer og planlægger opdateringer af Plesk-komponenter i vedligeholdelsesvinduet. Før hver større ændring tager jeg et snapshot eller en fuld backup, inklusive databaser og mail. Jeg tester gendannelsesprocesser regelmæssigt og dokumenterer dem. For at sikre gnidningsløse opdateringer holder jeg systemet slankt, fjerner gamle PHP-versioner og rydder op i logfiler (logrotation, journalgrænser). Jeg overvåger kritiske tjenester med notifikationer, så jeg kan reagere i god tid.

# Automatiser sikkerhedsopdateringer (Ubuntu)

sudo apt install -y unattended-upgrades

sudo dpkg-reconfigure -plow uovervågede opgraderinger

# Begræns logstørrelse (Journald, eksempel)

sudo sed -i 's/#SystemMaxUse=.*/SystemMaxUse=500M/' /etc/systemd/journald.conf

sudo systemctl genstart systemd-journald

Forbedret sikkerhed og hærdning

Ud over firewall, SSL og Fail2Ban sikrer jeg SSH med nøgleautentificering og deaktiverer password-logins. Jeg indstiller 2-faktor-autentificering for Plesk-konti, håndhæver stærke adgangskoder og begrænser API-adgangen. Jeg aktiverer et opdateret regelsæt i WAF'en og overvåger falske alarmer for at definere meningsfulde undtagelser for hver applikation. Jeg deaktiverer konsekvent ubrugte systemtjenester. Jeg aktiverer brute force-beskyttelse til webmail og sikrer standard-URL'er, så bots har mindre angrebsflade.

# SSH-hærdning (eksempel)

sudo sed -i 's/^#\?PasswordAuthentication.*/PasswordAuthentication no/' /etc/ssh/sshd_config

sudo systemctl reload sshd

Faldgruber og fejlfinding

Hvis panelet ikke er tilgængeligt, tjekker jeg først Firewall og kalder IP'en med port 8443. Hvis browseren viser certifikatadvarsler, indstiller jeg et gyldigt Let's Encrypt-certifikat til panelet. Jeg løser licensfejl ved at indtaste licensen igen eller aktivere testlicensen midlertidigt. I tilfælde af pakkekonflikter har et nyt system uden andre paneler ofte hjulpet mig. Hvis der ikke er nok hukommelse, flytter jeg sikkerhedskopier eller udvider licensen. Volumen.

I tilfælde af vedvarende problemer starter jeg reparationskørslen og læser specifikke logfiler. Jeg analyserer webfejl via domæneloggen i Plesk, panelproblemer i sw-cp-serverloggen, mailfejl i Postfix/Dovecot-loggen. Jeg bruger ss/netstat til at tjekke porte og systemctl til at analysere tjenesternes status. Hvis en gendannelse mislykkes, tester jeg individuelle komponenter (f.eks. kun DB) og øger omfanget.

# Tjek porte og tjenester

sudo ss -ltnp | grep -E ':80|:443|:8443|:25|:587'

sudo systemctl status sw-cp-server psa httpd apache2 nginx mariadb postfix dovecot

# Reparation af Plesk

sudo plesk repair installation -y

sudo plesk reparation web -y

sudo plesk reparation mail -y

# Panel logs (eksempler på stier)

sudo journalctl -u sw-cp-server -n 200 --no-pager

sudo tail -n 200 /var/log/plesk/panel.log

Kort opsummeret

Med disse instruktioner installerer jeg Plesk på Ubuntu hurtigt, sikkert og reproducerbart. Først tjekker jeg kravene, opdaterer systemet, åbner portene og starter installationsprogrammet. Derefter opsætter jeg administratoradgang, licens og SSL, opsætter hjemmesider, e-mail og databaser og aktiverer sikkerhedsfunktioner. For hastighedens skyld vælger jeg PHP 8.2, aktiverer HTTP/2 og overvåger ressourcerne. Sådan ser min Ubuntu-instansen er stabil, performant og vedligeholdelsesvenlig - klar til rigtige projekter.