MX-Records bestemme, hvor e-mails til dit domæne bliver leveret - jeg viser dig, hvordan du opretter en e-mail eget domæne korrekt, kontrollere og sikre den. Jeg vil forklare de nødvendige DNS-poster, fornuftige Værktøjer og typiske fejl, man skal undgå.

Centrale punkter

- MX-Records: Definer ansvarlige mailservere pr. domæne

- SPF/DKIM/DMARCForsendelsestilladelse, underskrift, retningslinjer

- Prioritet/TTLLeveringssekvens og DNS-opdateringshastighed

- VærktøjerTjek opsætning, visualisering af fejl

- Valg af udbyder: Passende pakke, god support

Hvad er MX-poster?

Jeg definerer med MX-Recordshvilken mailserver, der accepterer e-mails til mit domæne. Så snart nogen skriver til min adresse, forespørger den afsendende server de relevante poster i DNS. Den relevante post peger på målserveren, som accepterer og videresender mailen. Uden korrekte MX-poster risikerer du leveringsfejl eller afvisninger. Jeg anser disse poster for at være klare, entydige og fri for modstridende oplysninger. pålidelig Levering.

Fordele ved en e-mail med dit eget domæne

Med min egen adresse arbejder jeg professionel og styrke mit brand. Jeg bevarer kontrollen over udbyderændringer, da jeg selv vedligeholder MX-posterne. Jeg kan hurtigt tilføje nye postkasser til teams, projekter eller tjenester. Anerkendelsen øges, fordi modtagerne genkender mit domæne med det samme. Det sikrer tillid og øger Kontrol om min mailtrafik.

Skab forudsætningerne

Jeg starter med mit eget domæne og adgang til DNS-styring hos registratoren eller hosteren. En aktiv e-mailtjeneste som Google Workspace, Microsoft 365, Proton Mail eller en hostingpakke skal være tilgængelig. Udbyderne vil senere vise mig de nøjagtige MX-mål, værtsnavne og prioriteter. I tilfælde af IONOS eller lignende registratorer er en kompakt IONOS DNS-instruktioner når jeg finder DNS-zonen. Jeg noterer alle data fra mailudbyderen, så jeg kan indtaste dem korrekt i næste trin i processen. Zone gå ind.

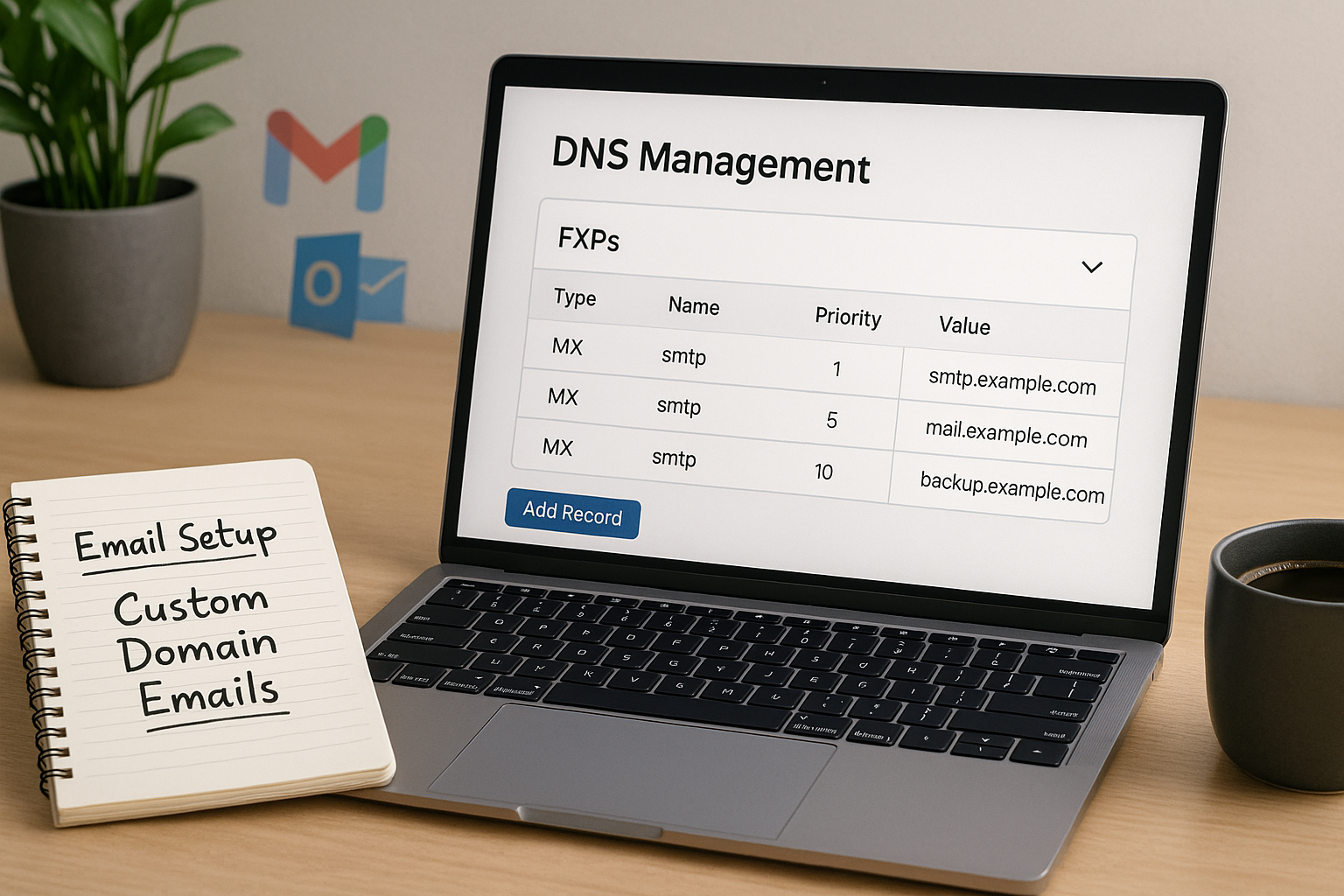

Opsætning af MX-registreringer trin for trin

Jeg logger ind på registratoren, åbner DNS-indstillingerne og tjekker først, om der findes gamle MX-poster. Jeg fjerner forældede poster, så ingen konkurrerende servere forbliver ansvarlige. Derefter kopierer jeg MX-dataene fra min udbyder nøjagtigt, for eksempel Google Workspace ofte "smtp.google.com" med en lav prioritet som f.eks. 1 og host "@". Jeg sørger for at vælge en moderat TTL-værdi, så ændringerne træder hurtigere i kraft. Til sidst gemmer jeg DNS-zonen og planlægger en ventetid, da distributionen tager noget tid globalt.

Forståelse af prioritet, host og TTL

Die Prioritet styrer, hvilken MX-server der kontaktes først: et lavere tal betyder prioritet. Yderligere MX-poster med et højere nummer fungerer som reserve i tilfælde af fejl. Jeg bruger normalt "@" som host, så posten gælder for roden af domænet; underdomæner kræver deres egne MX-poster. Jeg bruger ofte en ret kort tid til TTL-værdien, så justeringer bliver synlige hurtigere. Jeg holder oplysningerne konsistente og undgår at blande forskellige udbydere med den samme Prioritetfordi det forvirrer leveringen.

Vigtige DNS-regler for MX-poster

Jeg bemærker et par Grundlæggende reglerså mine MX-indtastninger er teknisk rene:

- MX peger på værtsnavnikke til IP-adresser. Målværten kræver gyldige A- eller AAAA-poster.

- Ingen CNAME som MX-destination: En MX må ikke henvise til et CNAME. Jeg bruger altid en kanonisk host.

- Ingen CNAME på samme ejerHvor der er en CNAME, må der ikke være andre recordtyper. Jeg sætter derfor ikke en CNAME for roddomænet, hvis jeg har brug for MX, TXT (SPF) eller andre poster.

- Underdomæner separatFor sub.example.de gælder subdomænets MX, ikke automatisk rodens. Jeg indtaster separate MX'er for hvert subdomæne, hvis der skal modtages mail der.

- Vælg fallbacks med omtankeFlere MX-poster kommer fra samme platform eller er synkroniseret, så failover virkelig fungerer.

Udbyderspecifikke MX-eksempler

Jeg bruger altid oplysningerne fra administratorområdet hos min udbyder. Typiske eksempler hjælper mig med at forstå (kan ændres):

- Google Workspace: Værter som f.eks. ASPMX.L.GOOGLE.COM (prioritet 1) og andre sikkerhedskopier ALT1.ASPMX.L.GOOGLE.COM osv. Jeg har oprettet alle de foreslåede poster.

- Microsoft 365For det meste domænenøgle.mail.protection.outlook.com (individuelt for hvert domæne) med prioritet 0 eller 10.

- Proton MailOfte mail.protonmail.ch (prioritet 10) og mailsec.protonmail.ch (Prioritet 20).

- Webhost: Ofte en skræddersyet MX som f.eks. mxX.provider.tld. Jeg sørger for, at der findes tilsvarende A/AAAA-poster.

Jeg stoler ikke på generiske eksempler, men indtaster de nøjagtige værdier fra min opsætning.

SPF, DKIM og DMARC-supplement

Ud over MX opsætter jeg altid SPF så kun autoriserede servere sender på mine vegne. Jeg aktiverer også DKIM, så alle udgående beskeder har en kryptografisk signatur. Jeg bruger DMARC til at formulere klare regler for, hvad modtagere skal gøre med uautentificerede e-mails. Denne kombination øger leveringsraten og reducerer risikoen for phishing via mit domæne. Jeg tjekker regelmæssigt, om mine Retningslinjer er opdateret, især efter leverandørskift.

Uddybning af SPF/DKIM/DMARC i praksis

Med SPF fører jeg en stram politik: Jeg begrænser antallet af inkluderer:-mekanismer for at minimere DNS-opslag og undgå dobbelte poster. Hvis en ændring er på vej, tester jeg først med ~alle (softfail) og senere gå til -alle (hardfail), hvis alle kanaler er korrekt dækket. Til DKIM bruger jeg Vælger-navne (f.eks. s1, s2), så jeg kan rotere nøgler uden at afbryde mails. Med DMARC starter jeg med p=ingen og indsamle analyser om rua-aggregerede rapporter. Når alt er stabilt, øger jeg gradvist til karantæne og afvise, eventuelt med pct=for at stramme bare én procent. Det er sådan, jeg finder en stabil balance mellem sikkerhed og leveringsevne.

Værktøjer til test og overvågning

Jeg tjekker min opsætning med testværktøjer og reagerer straks på advarsler. Tjenester som MX-tjek eller admin-værktøjskasser viser mig forkerte værtsnavne, forkerte prioriteter eller manglende TXT-poster. Til mere dybdegående analyser bruger jeg oplysninger på Genkendelse af DNS-fejlfor at adskille årsager rent. Jeg tester tilgængelighed, afsendelse og godkendelse efter hver ændring. Det er sådan, jeg holder min MX-Records permanent funktionel og sporbar.

Undgå typiske fejl

Jeg tillader ikke modstridende MX-poster med den samme Prioritet hvis de peger på forskellige udbydere. Jeg indstiller værten korrekt til "@" eller til det ønskede underdomæne, så e-mails ikke går nogen steder. Jeg undgår alt for lange TTL'er, fordi de bremser efterfølgende konverteringer. Jeg glemmer aldrig SPF, DKIM og DMARC, ellers forringes leveringen mærkbart. Jeg udfører altid en test efter ændringer, så jeg Problemer genkende direkte.

Planlæg migration uden fejl

Før jeg skifter udbyder, sænker jeg TTL mine MX- og relevante TXT-poster til et par minutter - ideelt set 24-48 timer før deadline. Jeg har allerede oprettet postkasser og aliaser hos den nye udbyder og har, hvis det er muligt, en Parallel accept (dobbelt levering eller videresendelse), så ingen mails går tabt under DNS-skiftet. Jeg overvåger indgående meddelelser på begge systemer og slukker kun for den gamle MX, når størstedelen af afsenderne bruger de nye poster. For at have en ren fallback-plan noterer jeg de gamle værdier, så jeg hurtigt kan skifte tilbage, hvis det bliver nødvendigt.

Omdirigeringer, aliaser og catch-all

Jeg skelner mellem Alias (en anden adresse på samme postkasse) og Videresendelse (levering til en anden destination). Videresendelse kan bryde SPF-tjek, fordi videresendelsesserveren ikke er autoriseret. Jeg overvejer derfor DKIM stabil og, hvor det er muligt, bruge SRS (Sender Rewriting Scheme) med forwarding-serveren. A Catch-All kan være praktisk, men øger mængden af spam - jeg aktiverer det kun selektivt og med gode filtre. For rolleadresser som f.eks. info@ eller support@ Jeg udstikker klare ansvarsområder, så der ikke er noget, der ikke bliver gjort.

Sammenlign e-mail-udbydere

Jeg vælger min udbyder ud fra DNS-brugervenlighed, sikkerhed, udvalg af funktioner og support. For virksomheder er en klar styring af DNS-poster lige så vigtig som overvågning og gode hjælpetekster. Jeg er opmærksom på gennemsigtige MX-specifikationer og yderligere poster, som udbyderen leverer. Hurtig support sparer mig tid, hvis der opstår leveringsproblemer. Følgende tabel hjælper mig med Klassificering populære løsninger.

| Udbyder | Integration af e-mail | DNS-styring | Støtte |

|---|---|---|---|

| webhoster.de | Meget god | Meget enkelt | Fremragende |

| Google Workspace | Meget god | Enkel | Meget god |

| Microsoft 365 | Meget god | Medium | God |

| Proton Mail | Meget god | Medium | God |

Instruktioner: Sæt Proton Mail op

Jeg forbinder mit domæne i Proton-administratorområdet og bekræfter ejerskabet. Derefter indtaster jeg de MX-, SPF-, DKIM- og DMARC-poster, der vises i min DNS-zone. Proton viser mig, om alle nøgler er gemt korrekt, og om Underskrift er aktiv. Efter DNS-distributionen tester jeg accept og afsendelse med en testmail. Derefter opsætter jeg postkasser, aliaser og viderestilling direkte i Proton-panelet, så min Opsætning fuldt ud effektiv.

Google Workspace og Microsoft 365

Jeg aktiverer Google Workspace eller Microsoft 365 for mit domæne og følger installationsguiden. For Google overtager jeg den nuværende MX-standard, for eksempel "smtp.google.com" med prioritet 1, samt de ekstra TXT-poster. I Microsoft 365 opretter jeg de nødvendige poster i administrationscentret og kontrollerer, om bekræftelsen går igennem. Derefter tester jeg modtagelse, afsendelse, SPF-validering og DKIM-signatur. Hvis testene forbliver fejlfri, bruger jeg Platform produktiv og planlægge regelmæssige revisioner.

Egne navneservere og DNS-delegering

Hvis det er nødvendigt, driver jeg mine egne navneservere og uddelegerer mit domæne til dem. Jeg stoler på ren zonevedligeholdelse, korrekte NS-poster og passende glue records hos registratoren. Struktureret uddelegering skaber klarhed over ansvarsområder og forkorter vejene, når MX, SPF, DKIM og DMARC skal ændres. For en kompakt start bruger jeg instruktionerne til Sæt din egen navneserver op. Det er sådan, jeg holder administrationen under fuld Kontrol og kan reagere hurtigere.

Sikkerhed under transport: TLS, MTA-STS, DANE

Jeg sørger for, at min udbyder TLS for indgående og udgående mails er påtvunget eller foretrukket. Med MTA-STS Jeg kan fortælle modtagerne, hvilke mailservere der er gyldige for mit domæne, og at TLS forventes; TLS-RPT giver mig rapporter om TLS-problemer. Hvis mit domæne med DNSSEC er signeret, og min udbyder understøtter TLSA-poster, bruger jeg eventuelt DANE som en ekstra sikkerhedsforanstaltning. Det reducerer risikoen for nedgraderingsangreb og holder transportkrypteringen konsistent.

Underdomæner, transaktionsmails og adskillelse

Jeg kan godt lide at arbejde med Underdomænertil at adskille forskellige mailstrømme: Jeg bruger for eksempel mail.example.de til teampostkasser og et separat afsenderunderdomæne som f.eks. mg.example.de til nyhedsbreve eller systemmails. Det giver mig mulighed for at adskille autentificering (egne SPF/DKIM-poster), forenkle overvågning og forhindre, at fejl i masseudsendelser påvirker hoveddomænet. Jeg sikrer også, at MX- og A/AAAA-posterne for de berørte underdomæner er komplette og konsistente.

Blokeringslister, bounces og leveringshindringer

Jeg overvåger, om min udgående forsendelse eller MX-destinationerne på Blokeringslister (RBL'er) dukker op. Hvis flere og flere Softbounces (4xx) Jeg venter eller prøver en senere levering; i tilfælde af Hardbounces (5xx) Jeg tjekker fejltekster (f.eks. "SPF fail", "DKIM bad signature", "Mailbox full", "User unknown"). I tilfælde af greylisting sender jeg igen uden at stramme indstillingerne. Jeg holder mine lister rene, vedligeholder afmeldinger og fjerner adresser, der ikke kan leveres, for at undgå skader på omdømmet.

Postkasser, protokoller og adgang

Jeg opretter IMAP/POP3/SMTP-konti med stærke adgangskoder og aktivere 2FAhvis det er muligt. Jeg dokumenterer servernavne, porte, TLS/STARTTLS-standarder og opsætter app-adgangskoder til ældre klienter. Jeg planlægger Kvoter (lagerkvoter) realistisk, så postkasserne ikke fyldes op, og indstil regler for outsourcing eller automatisk arkivering af store vedhæftede filer. Det holder klienterne stabile og mails tilgængelige.

Selv-hosting vs. cloud-udbyder

Når jeg selv Mailserver Jeg har brug for en fast IP, en korrekt IP-adresse PTRJeg konfigurerer hastighedsbegrænsning, reverse DNS, et konsekvent HELO/EHLO-værtsnavn, stærke spamfiltre og ren patch management. Jeg konfigurerer hastighedsbegrænsning, backpressure og overvågning for at holde køen stabil. For mange organisationer er en Cloud-udbyder med velholdt infrastruktur, support og omdømme mere effektivt - jeg bestemmer ud fra teamets ressourcer, compliance-krav og budget.

DNSSEC og zonehygiejne

Jeg underskriver min zone med DNSSEChvis min registrator og DNS-udbyder understøtter det og gemmer DS-posten korrekt. Jeg holder zonen klar: ingen forældede poster, ingen modstridende CNAME'er, ingen flere SPF-poster (jeg kombinerer indhold i en TXT-record til SPF). Før jeg foretager større ændringer, opretter jeg en Sikkerhedskopi zonen for at kunne vende hurtigt tilbage, hvis det bliver nødvendigt.

Tjekliste til den endelige godkendelse

- MX-records peger på gyldige værtsnavne med A/AAAA, prioriteter indstillet korrekt

- SPF-TXT tilgængelig, opslagsgrænse overholdt, ingen duplikater

- DKIM-Selector offentliggjort, signatur aktiv og gyldig

- DMARC-politik defineret (p=none/quarantine/reject), rapporter leveret

- Valgfrit: MTA-STS/TLS-RPT offentliggjort, DNSSEC aktiv

- Videresendelse/aliaser testet, catch-all bevidst konfigureret

- TTL-strategi dokumenteret, migrationstest vellykket

- Postkasser integreret i klienter, opsætning af 2FA/app-adgangskoder

- Overvågning af levering, bounces og aktive blokeringslister

Kort opsummeret

Jeg oprettede min egen adresse med korrekt MX-Records Tilføj SPF, DKIM og DMARC, og test alt grundigt. Prioriteterne styrer leveringsrækkefølgen, og en fornuftig TTL fremskynder ændringer. Værktøjer hjælper mig med at genkende fejl med det samme og udbedre dem på en målrettet måde. Med en passende platform og god support kan jeg holde mine mailoperationer kørende på en pålidelig måde. Det holder min kommunikation professionel, sporbar og langsigtet. sikker.