I denne guide vil jeg vise dig, hvordan Plesk-udvidelser fremskynde mit daglige arbejde som udvikler, muliggøre sikre implementeringer og automatisere tilbagevendende opgaver. Jeg giver klare anbefalinger om valg og opsætning - herunder opsætningstrin, fornuftige standardindstillinger og typiske faldgruber.

Centrale punkter

- Opsætning og fornuftige standardindstillinger for sikkerhed, sikkerhedskopiering, ydeevne

- Arbejdsgang med Git, staging, CI hooks og container stacks

- Sikkerhed gennem Imunify360, Let's Encrypt og et smart hærdningskoncept

- Hastighed via Cloudflare CDN, caching og overvågning

- Skalering med Docker, automatisering og klare roller

Hvorfor Plesk gør mit arbejde som udvikler hurtigere

Jeg samler projekter, domæner og servere centralt og sparer på den måde penge hver dag. Tid. Udvidelserne dækker udvikling, sikkerhed, ydeevne og automatisering og passer perfekt sammen. Jeg styrer opdateringer og migreringstrin direkte i panelet uden omveje via shell-scripts til standardopgaver. Takket være drag & drop kan jeg sortere de vigtigste værktøjer derhen, hvor jeg oftest har brug for dem, og blive i flowet. Hvis du først vil have et overblik, kan du starte med De bedste Plesk-udvidelser og prioriterer derefter efter projekttype og teamstørrelse.

Et overblik over de bedste Plesk-udvidelser

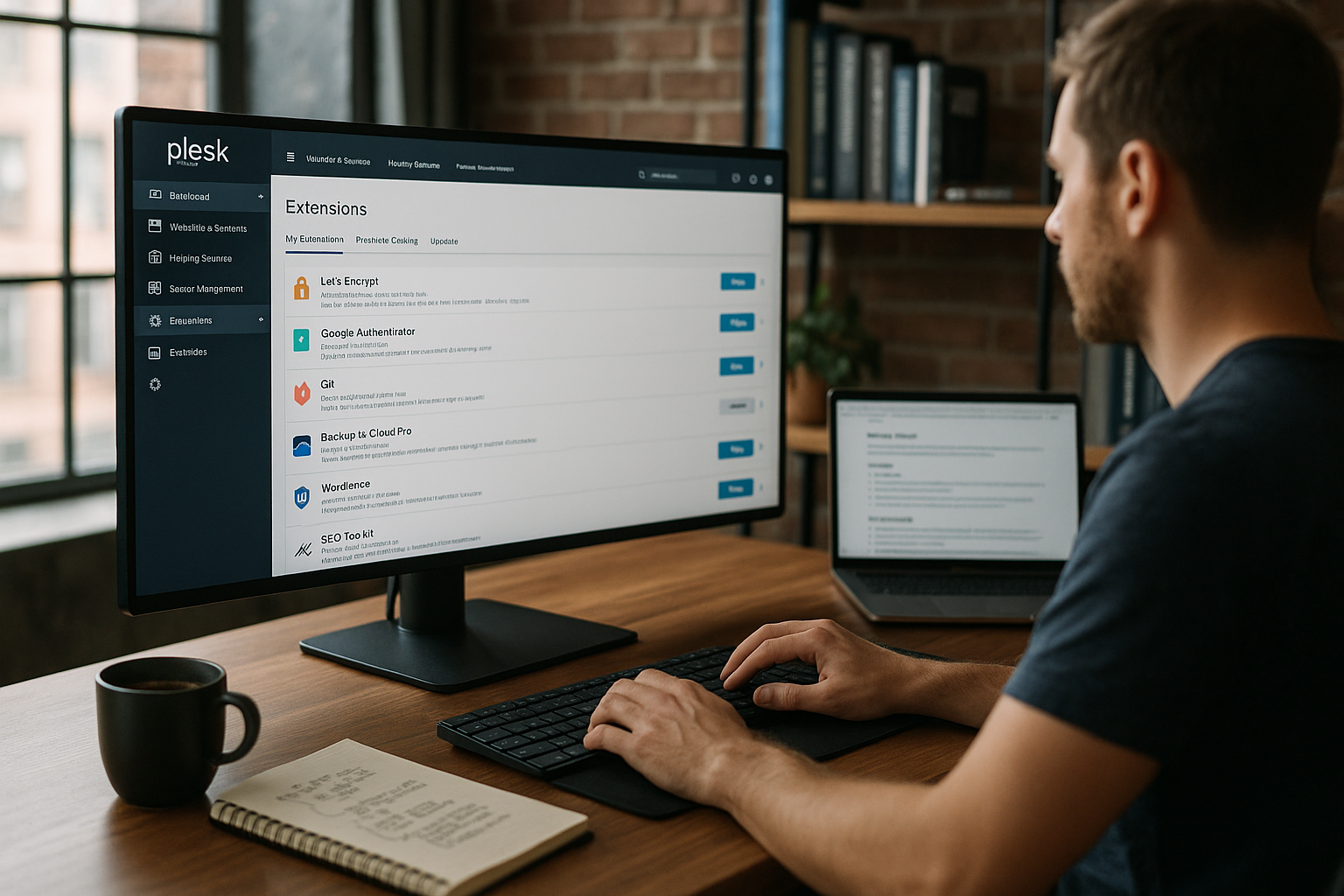

Til moderne arbejdsgange er jeg afhængig af en klar kerne af WordPress Toolkit, Git, Docker, Cloudflare, Imunify360, Let's Encrypt og Acronis Backup. Dette udvalg dækker implementeringer, hærdning, SSL, CDN og sikkerhedskopiering af data. Jeg starter normalt med WordPress Toolkit og Git, tilføjer derefter Docker til tjenester som Redis eller Node og slår derefter Cloudflare til. SSL og sikkerhed kører parallelt, og jeg aktiverer straks automatisk fornyelse for nye instanser. Følgende tabel opsummerer fordelene og brugen.

| Udvidelse | Vigtigste fordel | Velegnet til | OS | Opsætning i Plesk |

|---|---|---|---|---|

| WordPress-værktøjssæt | Staging, kloning, opdateringer | WP-sider, agenturer | Linux/Windows | Installer, scan forekomst, opret staging, indstil automatiske opdateringer |

| Git-integration | Versionskontrol, udrulning | Alle webapps | Linux/Windows | Forbind repo, vælg gren, aktiver webhook/auto-deploy |

| Docker | Stakke af containere | Microservices, Værktøjer | Linux/Windows | Vælg image, indstil miljøvariabler, frigiv porte |

| Cloudflare | CDN og DDoS | Spidsbelastninger i trafikken | Linux/Windows | Tilslut zone, aktiver proxy, vælg caching-niveau |

| Imunify360 | Beskyttelse mod malware | Fokus på sikkerhed | Linux/Windows | Opret scanningspolitik, tjek karantæne, indstil firewall-regler |

| Lad os kryptere | SSL-automatisering | Alle projekter | Linux/Windows | Anmod om certifikat, automatisk fornyelse på, HSTS valgfri |

| Acronis Backup | Backup i skyen | Forretningskritisk | Linux/Windows | Opret plan, vælg tidsvindue, test gendannelse |

Jeg træffer beslutninger baseret på projektmål, ikke på vane, og holder stakken slank. Alle udvidelser koster ressourcer, så jeg vælger kun flere, når der er en klar fordel. For teams anbefaler jeg, at man registrerer den korte liste i dokumentationen og definerer bindende standardindstillinger. Det holder opsætningerne konsistente og hjælper nye kolleger med at finde rundt hurtigere. Gennemsigtighed i udvælgelsen reducerer det efterfølgende vedligeholdelsesarbejde.

WordPress Toolkit: Opsætning og nyttige standardindstillinger

Jeg starter med en scanning, så Plesk automatisk scanner alle instanser. anerkender. Derefter opretter jeg en staging for hvert produktivt site, aktiverer synkroniseringen af filer og vælger databasetabeller, hvis det er nødvendigt. Jeg indstiller automatiske opdateringer for kernen til sikker, for plugins til manuel eller forskudt pr. vedligeholdelsesvindue. For hver ændring tester jeg først i staging, tjekker sikkerhedstjek og går derefter live. Hvis du vil kigge dybere, kan du finde nyttige baggrundsoplysninger i Detaljer om WordPress Toolkit.

Jeg bruger kloningsfunktionen til blå/grønne tilgange og har en rollback-plan klar. Det giver mig mulighed for at reducere nedetiden under større opdateringer. For multi-sites deaktiverer jeg unødvendige plugins på staging-instanser for at gøre testene hurtigere. Sikkerhedsscanninger kører dagligt, og jeg tjekker karantænen kortvarigt i dashboardet. Det hjælper mig med at minimere risici og planlægge udrulninger.

Git-integration: Rene udrulninger uden omveje

I Plesk forbinder jeg et Git-repo, vælger den relevante gren og aktiverer Auto-Deploy på Skub. Eventuelt indstiller jeg webhooks til CI, som udfører builds og tests før live-implementeringen. For PHP-projekter opretter jeg et build-trin til Composer-installationen, for Node-projekter tilføjer jeg npm ci og en Minify-opgave. Jeg indstiller deploy-kortet, så kun nødvendige mapper kører på webroot, mens build-artefakter genereres udenfor. Jeg holder adgangsnøgler og autorisationer slanke og roterer dem regelmæssigt.

Før jeg går i luften, foretager jeg et sundhedstjek via en vedligeholdelses-URL og verificerer vigtige data. Overskrift. Pipelinen stopper automatisk udrulningen i tilfælde af fejl. På den måde undgår jeg halvfærdige udrulninger, som er sværere at fange senere. Jeg dokumenterer branch-konventioner for teams og bruger pull requests som et krav. Det holder samarbejdet forudsigeligt og sporbarheden høj.

Docker i Plesk: Brug containere produktivt

For tjenester som Redis, Elasticsearch, Meilisearch eller midlertidige preview-apps starter jeg containere direkte i Panel. Jeg vælger images fra hubben, indstiller miljøvariabler, mapper porte og binder vedvarende volumener. Jeg tjekker sundhedstjek med enkle endpoints, så Plesk rapporterer falske starter. I scenarier med flere containere arbejder jeg med klare navngivningskonventioner og dokumenterer afhængigheder. Hvis du har brug for en god introduktion, kan du bruge den kompakte guide til Docker-integration i Plesk.

Når projekterne vokser, skalerer jeg tjenesterne horisontalt og indkapsler stateful-komponenter, så sikkerhedskopierne forbliver konsistente. Jeg leder logfiler til separate mapper og roterer dem regelmæssigt. Jeg tester først opdateringer i en separat containerversion, før jeg skifter over. Jeg tilføjer kun DNS-poster efter pålidelige sundhedstjek. På den måde bliver udrulningen kontrollerbar og reproducerbar.

Sikkerhed først: Sæt Imunify360 og Let's Encrypt korrekt op

Jeg aktiverer automatisk Scanninger i Imunify360 og definerer klare handlinger for opdagelser, f.eks. karantæne med notifikation. Jeg holder firewall-reglerne strenge og tillader kun det, der virkelig er nødvendigt. Jeg indstiller Let's Encrypt til automatisk fornyelse for alle domæner og tilføjer HSTS, hvis webstedet konsekvent kører via HTTPS. Jeg tjekker også sikkerhedsoverskrifter som CSP, X-Frame-Options og Referrer-Policy. Regelmæssige rapporter viser, hvor jeg skal stramme op.

Jeg bruger to-faktor-autentificering til administratorlogins og begrænser adgangen til bestemte IP'er. SSH-adgang sker via nøgler, og jeg deaktiverer adgangskoder, hvor det er muligt. Jeg krypterer sikkerhedskopier og tester regelmæssigt gendannelsesprocessen. Jeg har en liste over kritiske plugins og tjekker deres ændringslogfiler før opdateringer. Sikkerhed er en daglig opgave, ikke en engangsforeteelse. Konfiguration.

Hastighed via CDN: smart konfiguration af Cloudflare

Jeg forbinder zonen, aktiverer proxyen og vælger et cachelagringsniveau, der muliggør dynamisk indhold. respekteret. For API'er slår jeg cache til via header, for aktiver indstiller jeg lange TTL'er med versionering. Jeg bruger sideregler til at udelukke administratorområder fra caching og til strengt at beskytte følsomme stier. HTTP/2, Brotli og Early Hints øger indlæsningshastigheden uden kodeændringer. Under trafiktoppe dæmper hastighedsgrænser forsøg på misbrug.

Challenge- og bot-regler reducerer unødvendig belastning på backend-systemer. Jeg overvåger HIT/MISS-raterne og justerer reglerne, indtil den ønskede cache-kvote er nået. Til internationale projekter arbejder jeg med geostyring og kortlægning af regionale varianter. Jeg dokumenterer DNS-ændringer i ændringsloggen, så rollbacks kan udføres hurtigt. På den måde forbliver performance målbar og planlægbar.

Sikkerhedskopiering, gendannelse og genstart med Acronis

Jeg laver daglige inkrementelle sikkerhedskopier og sikkerhedskopierer ugentligt fuld til skyen. Jeg opbevarer data på en sådan måde, at jeg kan få adgang til mindst 14 dages historik. Efter hver større udgivelse tester jeg en gendannelse i et isoleret miljø. Jeg måler gendannelsestider regelmæssigt, så jeg har realistiske forventninger i tilfælde af en nødsituation. Jeg tager backup af databaser på en transaktionskonsistent måde for at undgå korruption.

Jeg har en separat offsite-backup til kritiske sites. Restore playbooks beskriver trinene, herunder DNS-skift og clearing af caching. Jeg opbevarer adgangskoder og nøgler i krypteret form og roterer dem hvert kvartal. Jeg anser sikkerhedskopier uden en testgendannelse for at være ufuldstændig. Kun det, der er blevet øvet, vil fungere sikkert i en nødsituation.

Automatisering og overvågning: forenkling af daglige rutiner

Jeg automatiserer tilbagevendende Opgaver med cron-jobs, hook-scripts og git-handlinger. Logs kører i centrale mapper, og rotationen holder hukommelsen ren. Jeg bruger Webalizer til simple trafikanalyser og tjekker for uregelmæssigheder, når 4xx- og 5xx-koderne stiger. Jeg indstiller alarmer, så de forbliver relevante for handling og ikke forårsager alarmtræthed. Jeg dokumenterer klare start- og sluttider for vedligeholdelsesvinduer.

Jeg tagger implementeringer og knytter dem til målte værdier som tid til første byte og fejlrate. Hvis disse værdier overskrides, foretager jeg automatisk en rollback. Jeg gemmer versioner af konfigurationer for at holde ændringer sporbare. Performance-tests kører automatisk efter større opdateringer og giver mig hurtige resultater. Feedback. På den måde undgår jeg overraskelser i praksis.

Byg dine egne udvidelser: Når standarder ikke er nok

Jeg bruger mine egne Plesk-udvidelser, når et team har klare Særlig-krav. Det kan være et internt autorisationskoncept, et særligt implementeringsflow eller en integrationsbro til tredjepartssystemer. Før jeg bygger, tjekker jeg, om en eksisterende løsning med mindre justeringer er tilstrækkelig. Hvis ikke, definerer jeg API-slutpunkter, roller og sikkerhedsgrænser kort og klart. Først derefter skriver jeg modulet og tester det i forhold til typiske hverdagsscenarier.

En ren afinstallations- og opdateringsstrategi er vigtig, så systemet forbliver vedligeholdelsesvenligt. Jeg dokumenterer også funktioner og begrænsninger, så kollegerne kan bruge værktøjet sikkert. Hvis det er nødvendigt, indsamler jeg feedback og planlægger små iterationer i stedet for store spring. Det holder udvidelsen overskuelig og Pålidelig. Skræddersyede moduler er værd at bruge, hvis de forkorter processerne på en meningsfuld måde.

Roller, abonnementer og serviceplaner: Organisation skaber hastighed

Før jeg opretter projekter, strukturerer jeg Plesk med Abonnementerserviceplaner og roller. Det giver mig mulighed for at tildele grænser (CPU, RAM, inodes, mailkvoter) og autorisationer (SSH, Git, Cron) på en planlægbar måde. For bureauteams opretter jeg separate abonnementer for hver kunde, så autorisationer og sikkerhedskopieringer forbliver rent isolerede. Standardplaner indeholder fornuftige standardindstillinger: PHP-FPM aktiv, opcache slået til, daglige sikkerhedskopier, auto-SSL, restriktive filtilladelser. Til mere risikable tests bruger jeg et separat laboratorieabonnement med strengt begrænsede ressourcer - det beskytter resten af systemet mod afvigelser.

Jeg holder rollerne detaljerede: Administratorer med fuld adgang, udviklere med Git/SSH og logs, redaktører kun med filhåndtering/WordPress. Jeg dokumenterer, hvilken rolle der udfører hvilke opgaver, og undgår en spredning af individuelle brugerrettigheder. Nye projekter starter konsekvent og er lettere at migrere eller skalere senere.

PHP-FPM, NGINX og caching: Performance fra panelet

Performance Jeg kommer først ud Indstillinger for runtimePHP-FPM med pm=ondemand, clean max-children per site, opcache med tilstrækkelig hukommelse og revalidate_freq, der matcher deploy-intervallet. Jeg lader NGINX levere statiske aktiver direkte og indstiller specifikke caching-headere uden at bringe dynamiske områder i fare. For WordPress aktiverer jeg kun mikrocaching for anonyme brugere, hvis det er muligt, og udelukker cookies, der markerer sessioner. Jeg slår Brotli/Gzip til på hele serveren, men tester komprimeringsniveauerne i forhold til CPU-belastningen.

Jeg holder dedikerede PHP-versioner klar til hvert websted for at adskille afhængigheder på en ren måde. Jeg tilføjer optimeringer på den kritiske vej (HTTP/2-push er ikke længere nødvendigt, tidlige hints i stedet, rene preload/prefetch-headere), hvis de målte værdier berettiger det. Reglen: Mål først, og vend derefter - benchmarks efter hver større ændring forhindrer, at man flyver i blinde.

E-mail og DNS: korrekt opsætning af leveringsevne og certifikater

Når Plesk sender mails, indstiller jeg SPF, DKIM og DMARC pr. domæne, tjekke rDNS og holde bounce-adresser konsistente. Jeg adskiller nyhedsbreve fra transaktionsmails for at beskytte mit omdømme. Jeg træffer en bevidst beslutning om DNS: enten Plesk som master eller ekstern zone (f.eks. via CDN). Vigtigt: Med en aktiv proxy planlægger jeg Let's Encrypt-udfordringer på en sådan måde, at fornyelser går pålideligt igennem - for eksempel med en midlertidig de-proxy eller DNS-udfordring for wildcards. Jeg dokumenterer den valgte strategi for hver kunde, så supportsager kan løses hurtigt.

Webhooks fra CI/CD fanger faste mål-IP'er, og jeg tillader kun det, der er nødvendigt i firewallen. Det holder både mail- og build-stierne stabile.

Databaser og lagring: stabilitet under belastning

Til større projekter outsourcer jeg databaser til dedikerede servere eller containere. Sikkerhedskopier kører transaktionskonsistent, binlog-baseret til point-in-time recovery. Jeg bruger læsereplikaer til rapporterings- eller søgefunktioner, så den primære DB forbliver ubelastet. I Plesk er jeg opmærksom på at rydde DB-navne pr. abonnement og indstille de nødvendige minimumsrettigheder.

Jeg holder lageret under kontrol ved hjælp af kvoter og logrotation. Jeg versionerer medieuploads, hvor det er muligt, og undgår unødvendige duplikater i staging-miljøer. Jeg sætter 640/750 som standard for filtilladelser og kontrollerer regelmæssigt, at udrulninger ikke efterlader nogen afvigende tilladelser. Det gør gendannelser og migreringer beregnelige.

Udrulning uden nedetid: blå/grønne og symlink-udgivelser

Ud over iscenesættelse bruger jeg Blue/Green eller Symlink-releases. Builds ender i versionerede release-mapper uden for webroot. Efter vellykkede tests skifter jeg over via symlink, udfører databasemigrationer i kontrollerede trin og har en revert klar. Jeg definerer klart delte mapper (uploads, cache, session), så switches ikke mister data. For WordPress- og PHP-apps forhindrer jeg midlertidigt skriveadgang under kritiske migrationsvinduer for at undgå uoverensstemmelser.

Healthchecks overvåger den nye version før flip. Jeg tjekker automatisk overskrifter, vigtige ruter og DB-forbindelser. Først når alle checks er grønne, skifter jeg over. Denne rutine har sparet mig for mange udrulninger fra den ene dag til den anden.

Omkostningskontrol og ressourcer: grænser, advarsler, oprydning

Jeg sætter Grænser pr. abonnement: CPU-tid, RAM, antal processer, inodes. Cron-jobs og køer får klare tidsvinduer, så belastningstoppe forbliver beregnelige. Jeg rydder automatisk op i gamle udgivelser og logfiler og holder backups slanke og dokumenterede. Jeg overvåger docker-containere for spredte mængder og roterer cacher regelmæssigt. Det holder driftsomkostninger og performance forudsigelige - uden overraskelser sidst på måneden.

Advarsler er kun nyttige, hvis de gør det muligt at handle. Jeg skelner mellem advarsler (tendens til at vende) og alarmer (øjeblikkelig indgriben påkrævet) og knytter begge dele til runbooks. Enhver, der bliver vækket om natten, skal være i stand til at genoprette stabiliteten i tre trin.

Typiske faldgruber og hvordan man undgår dem

Auto-opdateringer uden staging går sjældent i stykker, men så er det normalt ugunstigt - så test altid først. Cloudflare kan cache admin-områder aggressivt, hvis reglerne er for brede; jeg udelukker konsekvent login, /wp-admin, API og previews. Jeg tillader ikke Docker-tjenester som Redis at lytte offentligt og sikrer dem via interne netværk. Let's Encrypt-fornyelser mislykkes, hvis proxyen blokerer udfordringer; DNS-udfordring eller midlertidig bypass hjælper her. Git-implementeringer, der udfører node/composer-builds i webroot, forårsager gerne rettighedskaos - opret derfor builds uden for og implementer kun artefakter.

En anden klassiker: en fuld disk på grund af glemte debug-logfiler eller coredumps. Jeg sætter grænser, roterer logfiler strengt og tjekker for usædvanlig vækst efter udgivelser. Og jeg har altid manuel break-glass-adgang klar (SSH-nøgle, dokumenteret sti) i tilfælde af, at panelet ikke er tilgængeligt.

Bedste praksis kompakt

Jeg beholder Plesk og alle udvidelser nuværende og teste opdateringer før udrulning. Backups kører efter planen, og jeg øver mig regelmæssigt i at gendanne i et testmiljø. Jeg organiserer panelet ved hjælp af drag & drop, så centrale værktøjer er umiddelbart synlige. Jeg bruger automatisering, men kun med klare exit-strategier og rollbacks. Alle teammedlemmer kender de vigtigste trin og arbejder efter de samme standarder.

Kort opsummering

Med et gennemtænkt udvalg af Udvidelser Jeg fokuserer på hastighed, sikkerhed og pålidelige implementeringer. WordPress Toolkit og Git udgør rygraden, mens Docker og Cloudflare leverer fleksibilitet og ydeevne. Imunify360 og Let's Encrypt sikrer driften, Acronis beskytter data og forkorter gendannelsestiden. Klare standardindstillinger, test og automatisering holder den daglige drift organiseret. Det betyder, at udviklingsmiljøet forbliver tilpasningsdygtigt - og at projekterne når deres mål på en stabil måde.