Fail2Ban Plesk bringer effektiv beskyttelse mod brute force-angreb til dit Plesk-servermiljø med blot nogle få klik og blokerer automatisk mistænkelige IP'er. Jeg viser dig trin for trin, hvordan du installerer Fail2Ban, aktiverer jails, tilpasser regler og opsætter notifikationer, så din Server forbliver permanent ren.

Centrale punkter

De følgende nøglepunkter giver dig et kompakt overblik, før jeg går i detaljer og viser dig, hvordan du implementerer dem i panelet. Sådan indstiller du den rigtige Prioriteringer lige fra starten.

- Installation via Værktøjer og indstillinger og øjeblikkelig aktivering

- Fængsler Brug specifikt til SSH, mail, Plesk-panel og WordPress

- Parametre såsom forbudstid, detektionsvindue og mislykkede forsøg

- Whitelist Vedligehold for betroede IP'er og tjek blokeringer

- Overvågning af logfilerne for finjustering og færre falske alarmer

Hvad Fail2Ban gør - kort forklaret

Fail2Ban-analyser Protokoller af tjenester som SSH, mail, webserver eller Plesk-panelet og genkender tilbagevendende mislykkede forsøg. Hvis en IP overskrider definerede tærskler, blokerer jeg den automatisk i et bestemt tidsrum. På den måde forhindrer jeg pålideligt brute force, ordbogsangreb og automatiserede scanninger med minimal indsats. Udgifter. Plesk giver en klar grænseflade, hvor jeg kan slå fængsler til eller fra og justere parametre. For produktive servere er denne beskyttelse en af de hurtigste foranstaltninger med en mærkbar effekt.

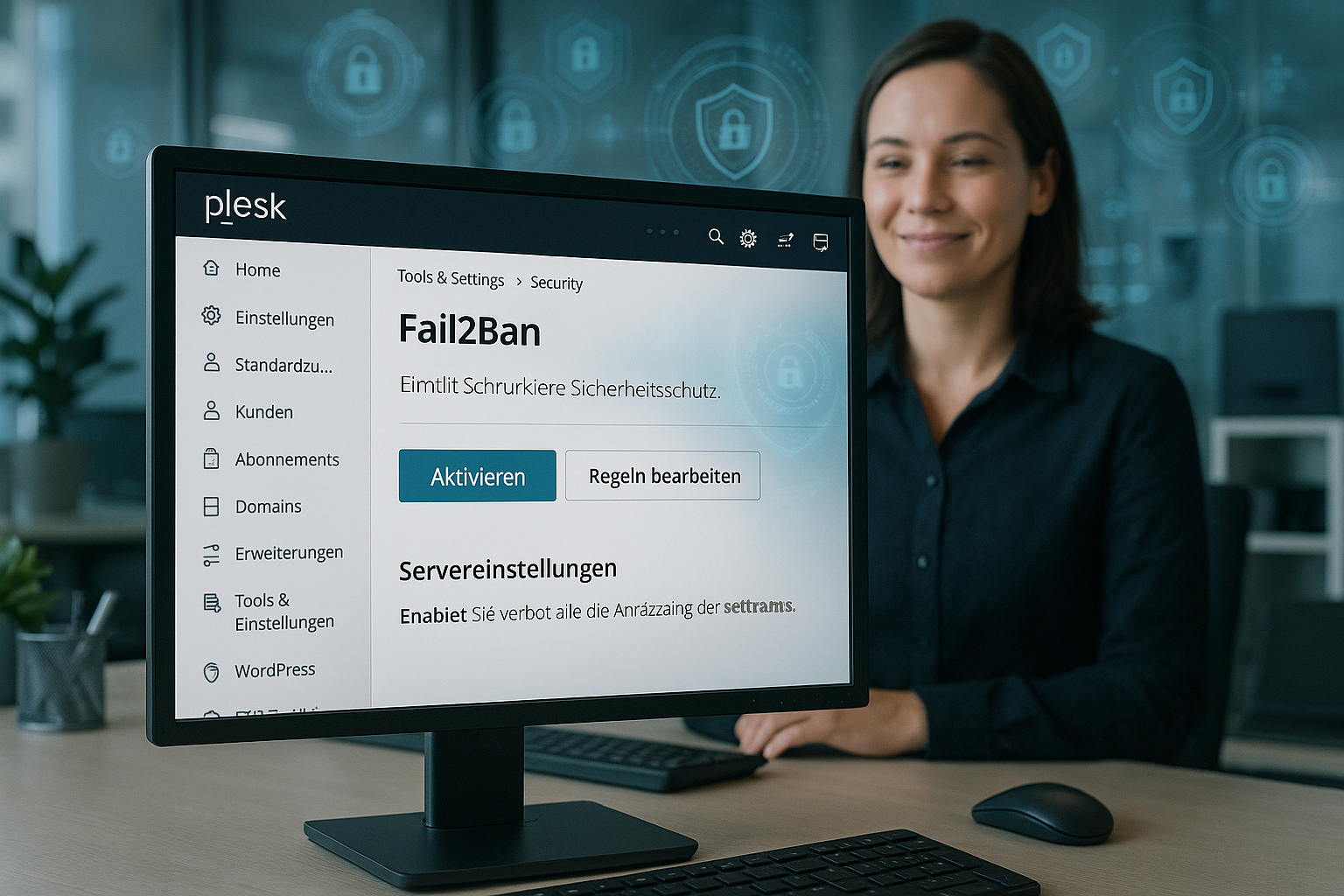

Installation i Plesk: Forudsætninger og start

Jeg bruger en nuværende Plesk-server på Linuxideelt set Obsidian, og tjekker først, om Fail2Ban-komponenten allerede er til stede. Hvis den mangler, åbner jeg Tools & Settings i Plesk, går til Updates & Upgrades og vælger Add/Remove Components. Der aktiverer jeg Fail2Ban-posten og starter Installation. Når det er gjort, vises afsnittet Bloker IP-adresser (Fail2Ban), hvor jeg slår funktionen til og overvåger den. For en komplet opsætning kombinerer jeg Fail2Ban med en velkonfigureret firewall; detaljer kan findes på Konfigurer Plesk Firewall.

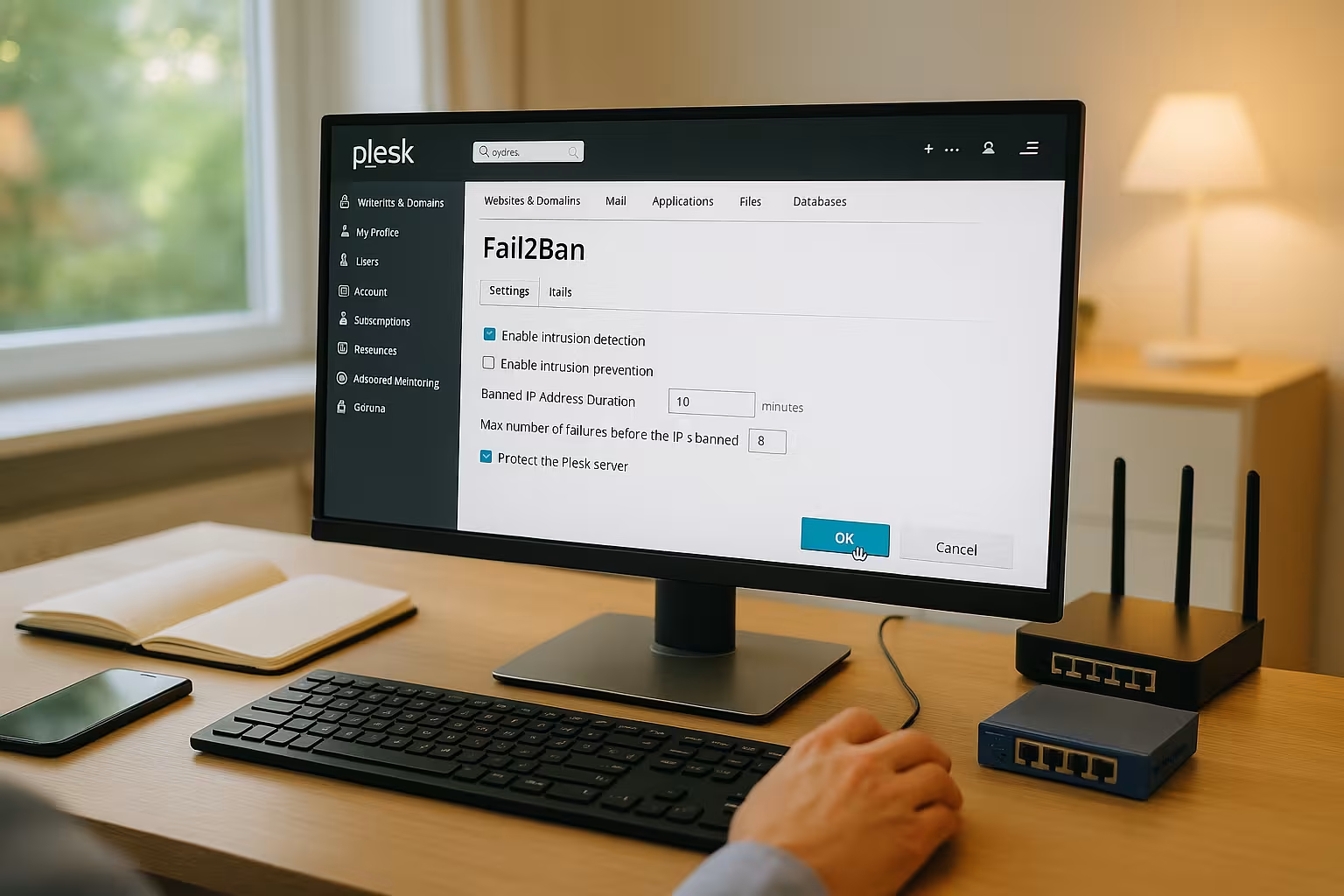

Grundlæggende konfiguration: vælg fornuftige standardværdier

Når jeg har tændt, tjekker jeg de globale parametre, der bestemmer effekten og de falske alarmer. Med en afbalanceret Forbudstid Jeg holder angribere ude uden permanent at låse legitime brugere ude. Registreringsvinduet styrer, hvor længe Fail2Ban indsamler mislykkede forsøg, og det maksimale antal mislykkede forsøg sætter tærsklen for blokering. Jeg indtaster også en e-mailadresse til notifikationer, så jeg kan se kritiske hændelser med det samme. Følgende tabel viser almindelige startværdier, som har vist sig at fungere i mange opsætninger, og som til enhver tid kan forfines.

| Parametre | Anbefaling | Effekt |

|---|---|---|

| Forbudstid | 600-1800 sekunder | Blokerer mærkbart angribere uden at låse brugerne permanent ude |

| Genkendelsesvindue | 300-600 sekunder | Samler tests inden for en rimelig tidsperiode |

| Max. Mislykkede forsøg | 3-5 | Reducerer falske positiver og forbliver stadig streng |

| Meddelelse | Aktiver e-mail | Advarsler om nedlukninger og vigtige begivenheder |

Derudover definerer jeg lige i begyndelsen en Ignorer liste (hvidliste) på globalt niveau. Under Værktøjer og indstillinger > Bloker IP-adresser indtaster jeg statiske kontor-IP-adresser, VPN-slutpunkter eller administrationsnetværk. Til IPv6 bruger jeg konsistente præfikser (f.eks. /64) med omhu og holder listen slank, så beskyttelsen ikke undermineres. For tilbagevendende ballademagere kan en Inkrementel forbudstid bevist: Med parametre som f.eks. bantime.increment = true, bantime.factor og bantime.maxtime Jeg forlænger automatisk låse, hvis de gentages, og sikrer dermed en varig effekt.

Fængsler: målrettet beskyttelse af tjenester

På fanen Fængsler aktiverer jeg beskyttelsesregler for de vigtigste Tjenester: sshd, dovecot, proftpd, plesk-apache, plesk-panel og plesk-wordpress. Hvert fængsel overvåger matchende logfiler, genkender mønstre og blokerer iøjnefaldende IP-adresser. For servere med WordPress-instanser slår jeg plesk-wordpress til for at blokere login-angreb på wp-login og xmlrpc. Hvis der ikke kører nogen FTP, deaktiverer jeg det tilhørende fængsel, så serveren ikke udfører unødvendige kontroller. Derefter kontrollerer jeg, om blokeringerne fungerer pålideligt, og justerer tærskelværdierne, hvis der er for mange falske positiver.

Til orientering: sshd læser typisk fra /var/log/auth.log (Debian/Ubuntu) eller /var/log/secure (RHEL/Alma/Rocky), ender mail-logins i /var/log/maillog hhv. /var/log/mail.logpanelet logger ind /var/log/plesk/panel.log. Ved webangreb får Plesk-jails adgang til logfiler for virtuelle værter under /var/www/vhosts/system//logs/ til. Hvis du kun kører NGINX eller en Apache+NGINX-opsætning, vil Plesk-filtrene fortsat fungere, da de relevante stier allerede er gemt.

Opret dine egne fængsler og filtre på en ren måde

Har jeg brug for yderligere Beskyttelse For en applikation opretter jeg et nyt fængsel og henviser til de tilknyttede logfiler. Jeg definerer et klart tidsvindue, indstiller fejlgrænsen og bestemmer den ønskede forbudstid. Til særlige applikationer skriver jeg filtre med regulære udtryk, som genkender specifikke fejlmeddelelser. Når jeg har aktiveret reglen, tester jeg den ved at simulere et mislykket forsøg og derefter tjekke logfilerne. Hvis jeg bemærker et mønster, som angribere kan omgå, forfiner jeg filteret og logger ændringen til min Dokumentation.

For at sikre, at tilpasninger forbliver opdateringssikre, opretter jeg Egne konfigurationer på /etc/fail2ban/jail.d/ som separate filer (f.eks. custom-wordpress.local) i stedet for at ændre standardfilerne. På den måde overskriver en Plesk- eller pakkeopdatering ikke mine regler. Jeg tester filterregler med fail2ban-regex mod eksempler på logfiler, før jeg skifter et fængsel til produktivt. Efter ændringer er en systemctl reload fail2banfor at gøre dem aktive uden en hård genstart.

Hvidlistning, fjernelse af blokering og forståelse af blokerede IP'er

Hvis det sker, at jeg blokerer mig selv eller et teammedlem, åbner jeg listen over blokerede IP-adresser og fjerner blokeringen af adressen igen. For permanent troværdige kilder bruger jeg hvidlisten og forhindrer dermed fremtidig Blokeringer. I oversigten kan jeg se, hvilket fængsel der har blokeret en IP, og for hvilken regel den blev opdaget. Disse oplysninger hjælper mig med at genkende fejlkonfigurerede programmer eller bots. Jeg holder hvidlisten slank og vedligeholder kun poster, hvis der er en god grund til at gøre det. Årsag der.

Arbejder du bag en Proxy/CDNJeg er særligt opmærksom på hvidlisten: Hvis logins og webadgange ligger bag den omvendte proxys IP'er set fra serverens synspunkt, vil et skødesløst konfigureret fængsel i værste fald blokere proxyen i stedet for den egentlige angriber. I dette tilfælde sørger jeg for, at webserveren skriver den "rigtige" klient-IP korrekt i logfilerne (X-Forwarded-For/Actual Real-IP-mekanisme) og opretholder proxy-netværkene som troværdige. Dette sikrer, at blokkene forbliver nøjagtige.

Undgå fejl: fornuftig tuning fra praksis

Jeg begynder med moderat Tærskler og strammer først værdierne, når jeg kender de typiske belastnings- og brugsprofiler. For delte hosts med mange brugere øges risikoen for falske blokeringer, så jeg sætter MaxRetry højere og overvåger logfilerne mere nøje. Hvis bots når dine formularer, er det værd at kigge på webserverlogs og yderligere regler i plesk-apache jail. Jeg har sat 2FA op til administratorlogins og aflaster dermed Fail2Ban, fordi der kommer færre loginforsøg til panelet. Et regelmæssigt kig på blokeringslisten viser mig, om en person Kilde er særlig iøjnefaldende og kræver flere foranstaltninger.

Firewall-kombination og WordPress-hærdning

Fail2Ban blokerer angribere efter mislykkede forsøg, mens firewallen reducerer angrebsfladen på forhånd. Begge dele tilsammen giver mærkbart mere Sikkerhedisær med eksponerede SSH- eller mailporte. Til WordPress begrænser jeg xmlrpc, sætter en grænse for loginhastighed på applikationsniveau og lader plesk-wordpress gøre resten af arbejdet. Det giver dig et dybdegående forsvar i stedet for en enkelt barriere. Du kan finde en mere dybdegående sammenligning i denne artikel: Fail2Ban og firewall i sammenligningsom vil hjælpe dig med at koordinere tiltagene.

Praktisk tjek for Plesk-administratorer

Når det er sat op, kontrollerer jeg, at lockouts sker inden for det forventede tidsvindue, og at e-mailnotifikationerne kommer frem. Derefter tester jeg SSH med bevidst forkerte adgangskoder og tjekker logfilerne for at verificere effektiviteten af Fængsler for at bekræfte. Til Plesk-panelet simulerer jeg flere mislykkede logins og observerer, om IP'en bliver blokeret med det samme. Hvis der kommer for mange legitime blokeringer, øger jeg MaxRetry trin for trin og udvider detektionsvinduet moderat. Denne konsekvente tilgang holder falske alarmer på et minimum og sikrer en rolig Betjening.

Hosting-integration: hvad jeg holder øje med

En stærk hostingopsætning giver Fail2Ban, firewall, sikkerhedskopier og overvågning på en sammenhængende måde. Jeg er opmærksom på direkte Plesk-integration, korte svartider i support og klar Dokumentation. Udbydere med isolerede servicecontainere og konsekvente kerneopdateringer giver mig ekstra sikkerhed. Til produktive projekter er jeg også afhængig af offsite-backups, så jeg hurtigt kan komme online igen i en nødsituation. Det skaber et sikkerhedsniveau, som gør angreb meget sværere, og som kan gennemføres med et rimeligt sikkerhedsniveau. Udgifter kan opretholdes.

Overvågning og fejlfinding: Sådan holder du styr på tingene

Jeg analyserer regelmæssigt Fail2Ban-oversigten, tjekker blokerede Adresser og genkende tilbagevendende kilder. Hvis jeg finder mønstre, justerer jeg filterreglerne og dokumenterer ændringerne, så jeg kan spore dem senere. Hvis logfilerne viser store belastningsspidser, sætter jeg yderligere grænser på webserveren og strammer firewallen. Samtidig holder jeg Plesk, systempakker og plugins friske for at minimere angrebsfladerne; du kan finde velafprøvede tips i denne guide til Luk sikkerhedshuller i Plesk. Dette holder din beskyttelse opdateret, og Fail2Ban har brug for mindre Arbejde udføre.

Protokol-backends og stier i Plesk

For at sikre pålidelig detektion er det afgørende, at Fail2Ban har den korrekte Protokollens kilder læser. Under Linux bruger jeg enten fillogs eller systemd-backend, afhængigt af distributionen. Moderne opsætninger nyder godt af backend = systemdda Fail2Ban læser journalen direkte og genererer mindre I/O på logfiler. Plesk har allerede fornuftige standardindstillinger for dette. Ikke desto mindre tjekker jeg tilfældigt, om logstierne i jails stemmer overens med virkeligheden: SSH i /var/log/auth.log (Debian/Ubuntu) eller /var/log/secure (RHEL/Alma/Rocky), Mail in /var/log/maillog eller /var/log/mail.logPlesk-panel i /var/log/plesk/panel.logWeb i vhost-bibliotekerne. Hvis stier eller journalnavne ikke er korrekte, retter jeg posterne i en separat .lokal-fil. På den måde undgår jeg blinde vinkler, hvor angreb forbliver uopdagede.

IPv6, banaction og firewall-backend

Mange installationer filtrerer ikke længere kun IPv4. Jeg sørger for, at Forbud er egnede til IPv6 (f.eks. multiport-varianter til iptables/firewalld). Hvis systemet bruger Firewalld, er jeg opmærksom på handlinger som firewallcmd-multiportfor klassiske iptables-opsætninger til iptables-multiport eller ipset-baserede handlinger for bedre ydelse. Det er vigtigt, at den handling, der bruges i Fail2Ban, matcher den aktive Plesk-firewall - ellers ender blokke i den forkerte kæde eller træder slet ikke i kraft. Efter ændringer tester jeg specifikt: simulerede mislykkede forsøg fra en test-IP, statusforespørgsel på fængslet og derefter en forbindelsestest. Hvis IPv6-blokeringer fungerer pålideligt, har jeg lukket et betydeligt hul, som ofte overses i blandede netværk.

Eskalerende nedlukninger og langvarige blokeringer (recidiv)

Med tilbagevendende angribere øger jeg presset: med trinvise forbudstider (bantime.increment) forlænges automatisk - cirka fordoblet med bantime.factor = 2 - op til et fornuftigt maksimum (bantime.maxtime). Jeg bruger også recidive-fængsel som registrerer IP'er, der optræder flere gange i forskellige fængsler inden for et længere vindue. En konfiguration med Findetid i intervallet fra timer til dage, og en forbudsperiode på flere dage har vist sig at være effektiv. Dette niveau har en varig effekt mod bots, der vender tilbage regelmæssigt, uden at udelukke legitime brugere permanent. Det er fortsat vigtigt at bruge pålidelige netværk via ignoreip og at holde øje med effekter via sortlisten.

CLI-arbejdsgang: tjek, genindlæs, lås op

Selv om Plesk tilbyder en praktisk brugerflade, løser jeg mange hurtigt via konsol. Med fail2ban-klient status Jeg ser aktive fængsler, fail2ban-client status . viser blokerede IP'er og tællere. Jeg indlæser nye regler med systemctl reload fail2banHvis det er nødvendigt, genstarter jeg tjenesten. Jeg sletter individuelle IP'er (fail2ban-client set unbanip) uden at påvirke hele systemet. Til fejlfinding journalctl -u fail2banfor at læse de seneste begivenheder, herunder oplysninger om defekte filtre. Det giver mig mulighed for at holde driften i gang, dokumentere indgreb kort og føre resultaterne tilbage til reglerne.

Drift bag proxy/CDN, ModSecurity og WordPress-detaljer

Mange hjemmesider i dag hænger efter Omvendte proxyer eller CDN'er. For at sikre, at Fail2Ban evaluerer den rigtige klient, sørger jeg for, at webserveren noterer den rigtige IP i loggen, og at proxy-netværkene er på hvidlisten. Ellers risikerer jeg utilsigtet at blokere hele edge-netværk. I Plesk bruger jeg også ModSecurity (WAF): ModSecurity blokerer kendte angrebsmønstre på HTTP-niveau, mens Fail2Ban sanktionerer mislykkede login-forsøg eller gentagne 4xx/5xx-mønstre. For WordPress tager jeg en tostrenget tilgang: Begræns eller sikr xmlrpc, sæt grænser for loginhastighed på applikationsniveau og brug plesk-wordpress-fængsel aktiv. På den måde fjerner jeg støj i loggen og lader Fail2Ban fokusere på de svære tilfælde.

Vedligeholdelse, sikkerhedskopiering og opdateringsstrategi

For at sikre, at justeringerne holder på lang sigt, opbevarer jeg alle egne regler i separate filer under /etc/fail2ban/jail.d/ og dokumenterer versionerede ændringer. Før større plesk- eller systemopdateringer laver jeg et snapshot/backup og tjekker derefter tilfældigt, om jails stadig er aktive, og om stierne er korrekte. Jeg tager også højde for logrotationer: Efter en rotationskørsel (ny logfil) skal backend'en fortsat kunne læse pålideligt - med systemd-Journal er denne bekymring stort set elimineret. Jeg etablerer korte SOP'er for teams: hvordan IP'er unbannes, tærskler justeres, og notifikationer kontrolleres. Det sikrer, at håndteringen forbliver konsekvent, selv når ansvaret ændres.

Juridisk vurdering: protokoller og opbevaring

Sikkerhed har også brug for Dimension. Jeg gemmer kun de oplysninger, der er nødvendige for forsvar og diagnose, indstiller klare opbevaringsperioder og sletter gamle data regelmæssigt. Fail2Ban selv gemmer ingen langtidsdata; grundlaget er dine system- og weblogs. Et reduceret logniveau i almindelig drift (f.eks. INFO) holder mængden af data overskuelig, mens jeg midlertidigt øger det til DEBUG til analyser og derefter skifter tilbage igen. Det er sådan, jeg kombinerer effektiv beskyttelse med et slankt, sporbart dataspor.

I en nøddeskal: sikker implementering med få klik

Jeg aktiverer Fail2Ban via Plesk, indstiller afbalancerede parametre, tænder for passende Fængsler og opretholder en slank hvidliste. Med en supplerende firewall, 2FA og rene opdateringer opnår jeg et højt beskyttelsesniveau uden ballast. Tilpassede filtre giver mig kontrol over særlige tilfælde, mens notifikationer og logfiler forenkler mit daglige arbejde. Hvis du tager disse trin til dig, vil du mærkbart reducere brute force-forsøg og effektivt beskytte administratorlogins, mail og SSH. Sådan holder du din Plesk-server sikker med Fail2Ban permanent modstandsdygtig og nem at administrere.