Anycast Geo-DNS afgør i dag, hvor hurtigt, sikkert og pålideligt brugerne kan få adgang til dit indhold. Jeg viser de tekniske forskelle, reelle anvendelsesområder og en klar beslutningslogik, som du kan bruge til at vælge den rigtige Smart DNS-routingstrategi i 2025.

Centrale punkter

- Anycast: Automatisk nærhed, meget lav latenstid

- Geo-DNS: Målrettet styring, regionale regler

- DDoS: Fordeling beskytter globale navneservere

- Overensstemmelse: Dataplaceringer og sprogversioner

- Hybrid: Automatik plus regler kombineret

Sådan fungerer Anycast DNS

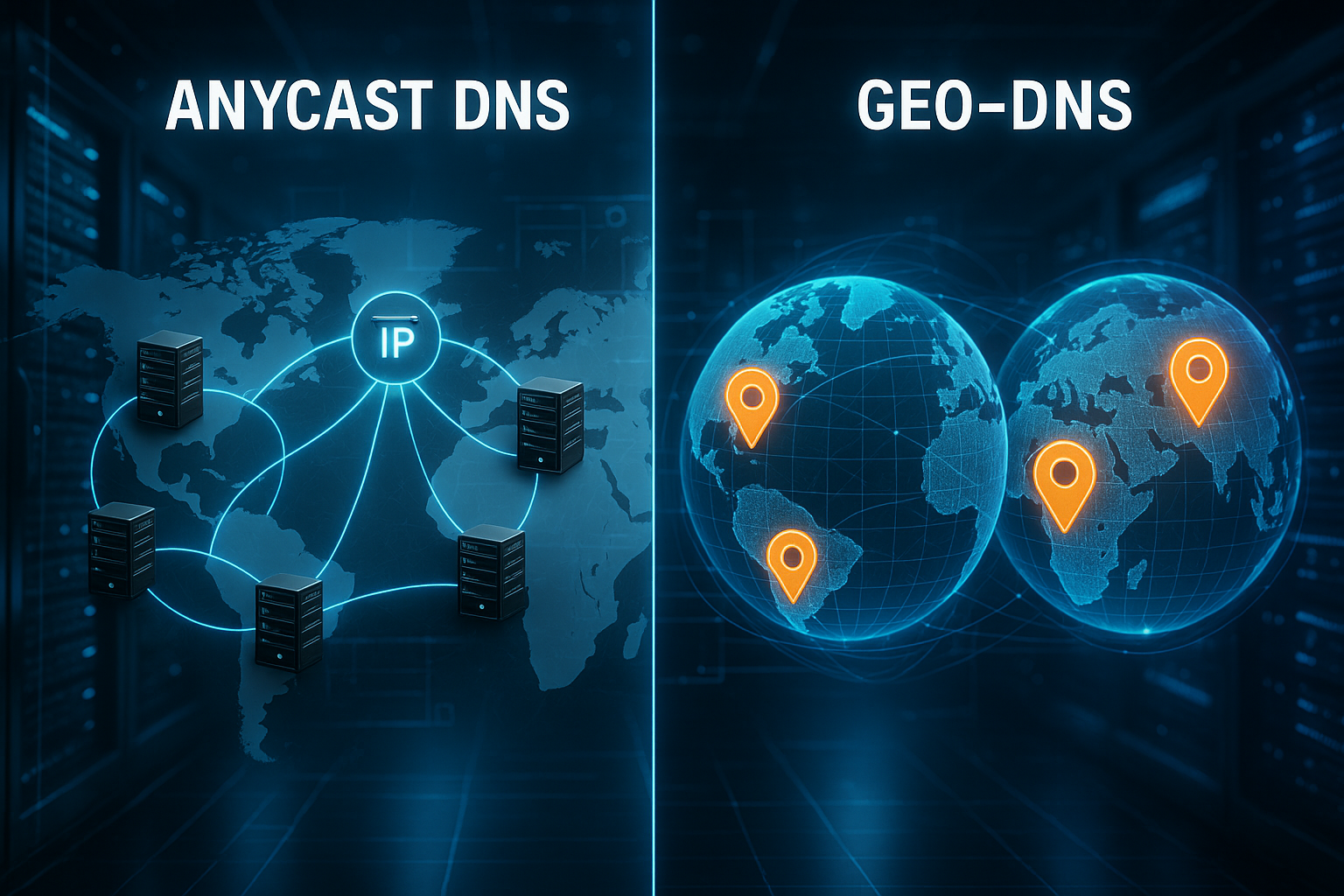

Med Anycast flere navneservere deler den samme IP, og BGP videresender automatisk forespørgsler til det mest tilgængelige knudepunkt. Det er en fordel for mig, fordi brugere fra alle regioner får den korteste rute. Den Forsinkelse falder, da ingen central server skal behandle alle forespørgsler. Hvis en placering svigter, overtager den næste node uden manuel omskiftning. Således forbliver opløsning og tilgængelighed pålidelige, selv ved forstyrrelser.

Større Anycast-netværk dækker hundredvis af byer over hele verden og reducerer dermed Svartid mærkbar. Jo tættere netværket er, desto mindre er spredningen af latenstiden mellem regionerne. I overvågningsdata ser jeg ofte fald på tocifrede millisekunder. Derudover kommer en naturlig DDoS-Fordel: Angreb fordeles på mange noder og mister deres effekt. Disse egenskaber gør Anycast til det foretrukne valg for global trafik.

Geo-DNS i praksis

Geo-DNS ordner forespørgsler målrettet til en serverpool baseret på kildens placering. På den måde sikrer jeg, at brugere i Tyskland får tyske servere og indhold. Det skaber sproglig konsistens, kortere veje til regionale caches og opfylder Bopæl for data-krav. For kampagner kan jeg adskille regioner, foretage A/B-test og godkende lastfordelere pr. land. På den måde kan regionale forskelle afspejles tydeligt.

Det vigtige er stadig Konfiguration. Geo-zoner, IP-til-region-mappinger og failover-stier skal være klart defineret. Jeg tager højde for TTL for posterne, da den bestemmer skiftehastigheden. Til rollouts hjælper forkortede Time-to-Live-værdier mig, som jeg senere øger igen; her leverer vejledningen til optimal DNS-TTL Hjælpsomme nøgletal. Med denne disciplin forbliver routing og brugeroplevelse planerbare.

Anycast vs. Geo-DNS i direkte sammenligning 2025

Jeg træffer valget på baggrund af Ruteføring, latenstid, kontrol, pålidelighed og vedligeholdelsesomkostninger. Anycast scorer med automatik og korte veje uden mange regler. Geo-DNS overbeviser med målrettet styring, f.eks. for sprogversioner, regionale priser og love. I globale butikker tæller jeg hver millisekund og satser derfor ofte på Anycast. Hvis jeg derimod har brug for en klar landeseparation, bruger jeg georegler.

| Aspekt | Anycast | Geo-DNS |

|---|---|---|

| Routing-princip | Automatisk til nærmeste/bedste knudepunkt | Placeringsbaseret via Region-regler |

| Forsinkelse | Meget lav, uden mange indgreb | Afhængigt af konfiguration og distribution |

| Kontrol | Begrænset behov for manuel styring | Finkornet, mere administration |

| Skalering | Meget god på verdensplan | Godt, men mere administrativt krævende |

| DDoS-beskyttelse | Stærk fordeling af belastningen | Godt, fokus på regioner muligt |

| Pålidelighed | Automatisk omdirigering ved udfald | Høj med ren failover |

| Møblering | Næsten plug-and-play | Omfattende planlægning af reglerne |

| Bedste anvendelse | Globale websteder med stor trafik | Lokalt indhold, love, sprog |

Det afgørende er stadig Målsætning. For at opnå maksimal ydeevne og nem vedligeholdelse flytter Anycast forespørgslerne tættere på brugerne. Geo-DNS leverer den nødvendige regelbase til placeringsbevidste funktioner. Begge dele kan eksistere side om side og supplere hinanden. På den måde får jeg fleksibilitet uden at gå på kompromis med hastigheden. Denne kombination har været grundlaget for mange produktplaner gennem årene.

Ydeevne, latenstid og pålidelighed

Jeg måler på Svartid DNS-resolveren over flere kontinenter og indsamle median- og P95-værdier. Anycast reducerer typisk spredningen, hvilket reducerer P95 betydeligt. Geo-DNS giver fordele, når jeg holder brugere i regionale klynger. I tilfælde af udfald planlægger jeg sundhedstjek, der fjerner fejlbehæftede mål fra puljen. På den måde forbliver Tilgængelighed selv ved delvise udfald.

En anden løftestang er TTL. Korte TTL'er fremskynder ændringer og failover, men øger antallet af forespørgsler. Lange TTL'er aflaster infrastrukturen, men forsinker skift. Jeg bruger differentierede TTL-strategier med forberedte cutover-vinduer. Overvågningsalarmer kontrollerer hastighed, NXDOMAIN'er og servokoder. På den måde kan jeg opdage afvigelser tidligt og reagere proaktivt.

Sikkerhedsaspekter, DNSSEC og DDoS

Jeg aktiverer DNSSEC, for at forhindre manipulation af svarene. Signerede zoner beskytter mod spoofing og man-in-the-middle. Med Anycast forbliver signaturkæden konsistent på tværs af alle noder. Geo-DNS kræver rene signaturer for hver variant af svaret, så kæden forbliver gyldig. Regelmæssig Rollovers Nøglen og test med validatorer hører til i driften.

Imod DDoS Jeg satser på flerlagede foranstaltninger. Anycast fordeler uønsket belastning og øger navneserverens kapacitet. Rate-begrænsninger, DNS-cookies og response-padding gør angreb endnu dyrere. Jeg tjekker også muligheden for automatisk blackholing. Så forbliver den autoritative tjeneste leveringsdygtig, selvom enkelte vektorer slår til.

Hybridarkitektur: Regler plus automatik

En hybrid af Anycast og Geo-DNS kombinerer hastighed og styrbarhed. Jeg lader navneserverne flytte sig til brugerne via Anycast. Samtidig definerer jeg georegler for lande, sprog eller partnerzoner. Denne struktur viser sin styrke, når compliance og hastighed tæller sammen. Til leveringsniveauet supplerer jeg dette med Multi-CDN-strategier og regionale cacher.

Det er vigtigt med en klar Prioritet Reglerne. Sundhedstjek afgør først, geografi derefter, og funktioner som vægtet routing afslutter. Jeg dokumenterer denne kaskade, så teams kan forstå den. Til udgivelser planlægger jeg trin, som jeg om nødvendigt kan rulle tilbage. På den måde forbliver udrulninger håndterbare, også i spidsbelastningsperioder.

Anvendelsesscenarier og casestudier

For globale E-handel-butikker leverer Anycast det bedste forhold mellem indsats og fortjeneste. Hver millisekund er afgørende for konvertering, og nedbrud koster omsætning. Medieportaler kombinerer georegler med Anycast for at forbinde regionalt indhold og hurtig opløsning. SaaS-udbydere med dataresidens bruger Geo-DNS til landespecifikke krav og opretholder ydeevnen gennem Anycast-navneserver. Til leveringskanten trækker jeg Edge- og CDN-hosting tilføjes, så afstanden til slutbrugeren forbliver kort.

CDN'er drager stor fordel af Anycast, fordi POP-nærhed giver direkte fordele i form af lavere latenstid. Virksomhedsportaler med lokale sprog bruger Geo-DNS, så indholdet passer til den pågældende region. Gaming-tjenester har brug for begge dele: hurtig routing og regionale session-ankre. Jeg reagerer på begivenheder som salg eller udgivelser med midlertidigt kortere TTL'er. Efter spidsbelastningen hæver jeg dem igen for at reducere belastningen.

Valg af udbyder og omkostninger

Jeg tjekker det ægte Anycast-udbyderens fodaftryk og lokationernes tæthed. SLA'er med klare oppetidsgarantier og kreditter skaber forpligtelse i driften. Integreret DDoS-beskyttelse reducerer risikoen for dyre nedbrud. DNSSEC-support med enkel nøglevedligeholdelse sparer tid. API'er, rollback-funktioner og ændringslogfiler hjælper mig i hverdagen.

Med Omkostninger Jeg ser på anmodninger, zoner, forespørgsler pr. sekund og ekstrafunktioner. Gratis niveauer hjælper i starten, men for kritiske systemer beregner jeg reserver. I Europa planlægger jeg budgetter på tocifrede til lave trecifrede eurobeløb pr. måned afhængigt af trafikken. Store platforme når op på firecifrede beløb, men sparer hurtigt penge ved færre nedbrud. Jeg noterer skjulte gebyrer for DNSSEC eller avanceret routing i sammenligningen.

Operative tips til opsætning og drift

Jeg starter med en klar Målsætninger: Latens, fejlprocent, tid til ændring. Derefter opretter jeg syntetiske tests for hver region, der måler DNS-svar og end-to-end. For georegler vedligeholder jeg IP-regionsdata og tester grænsetilfælde. Sundhedstjek skal være hurtigere end TTL, ellers sker failover for sent. Jeg holder ændringslogfiler rene, så jeg hurtigt kan tilbageføre konfigurationer.

For dag 2-drift gælder Gennemsigtighed. Dashboards viser forespørgselsrater, fordeling, fejl og latenstid. Advarsler reagerer på afvigelser ud over definerede tærskler. Jeg gennemfører regelmæssigt brandøvelser: målrettede node-nedlukninger for at verificere failover. Dokumentation og runbooks hjælper, når det bliver alvorligt. Således forbliver tjenesten pålidelig, selv under pres.

Resolver-adfærd, caching og TTL-fælder

Jeg tager højde for store virksomheders adfærd Opløser (Access‑Provider, Public DNS), fordi de har indflydelse på effekten af min strategi. Anycast bestemmer ganske vist, hvilket autoritativt node der svarer, men slutbrugeren oplever latenstiden for det Opløser nærmeste POP'er. Hvis en virksomhed arbejder med central egress, ender forespørgsler fra filialer ofte hos en fjerntliggende resolver – geotagging kan da udgå fra virksomhedens hovedkontor i stedet for brugerens placering. Jeg vurderer derfor catchments for bruger- og resolverplaceringer separat.

Caches bringer tempo, men indebærer også en risiko TTL-Fælder. Nogle resolvere sætter TTL-undergrænser eller -overgrænser, hvilket betyder, at meget korte eller meget lange TTL'er ikke fungerer som planlagt. Funktioner som serve-stale leverer stadig gamle svar ved autoritative udfald – godt for tilgængeligheden, men problematisk ved hastende omskiftninger. Jeg kalibrerer mine TTL'er, så failover-mål nås pålideligt, og tester negative caches: NXDOMAIN-svar caches separat og kan bevare fejlkonfigurationer overraskende længe.

Med Geo-DNS bemærker jeg, at forskellige brugere kan køre via den samme resolver, som muligvis er placeret i en anden Region står. EDNS-udvidelser til lokaliseringsnærhed bruges ikke overalt af hensyn til databeskyttelsen. Derfor planlægger jeg konservativt: Georegler arbejder med klynger i stedet for med for fine grænser, og jeg dokumenterer undtagelser (f.eks. grænseregioner eller roamingnetværk) for at minimere fejltargeting.

IPv6, DoH/DoQ og moderne rekordtyper

Jeg stiller en konsistent Dual-stack-strategi sikker: A og AAAA får lige mål, sundhedstjek kontrollerer begge protokoller. Ubalance fører ellers til ensidige flaskehalse. Moderne resolvere og browsere bruger Glade øjne; langsomme IPv6-endepunkter forringer dog den oplevede latenstid. Derfor tester jeg IPv4/IPv6 separat og i kombination.

Krypterede resolver-protokoller som DoH og DoQ ændrer stier og latenstider, da forespørgsler kan tage nye transitveje. Anycast forbliver nyttigt, men catchments flytter sig en smule. Jeg måler end-to-end i stedet for at fokusere på individuelle hop-tider. Derudover satser jeg på HTTPS/SVCB-Records for tidligt at signalere til klienter, hvilke slutpunkter og protokoller der foretrækkes. Dette forkorter oprettelsen af forbindelser og skaber plads til finere routing-signaler i fremtiden.

I zonenes top bruger jeg ALIAS/ANAME eller Flattening for at henvise CDN- eller Geo-mål korrekt på trods af Apex-begrænsninger. Herunder kontrollerer jeg, hvordan min udbyder flader Geo-svar, så der ikke opstår uoverensstemmelser mellem kæder. For tjenester med mange underdomæner holder jeg CNAME-kæder korte for at undgå ekstra resolver-roundtrips.

Multi-provider-myndighed og delegation

For høj modstandsdygtighed planlægger jeg Multi-udbyder ved autoritative DNS. Forskellige NS i separate AS-netværk reducerer systemiske risici. Jeg sørger for konsistent zonesignering: Nøgle- og algoritmevalg skal passe sammen hos alle udbydere. Ved rollovers koordinerer jeg KSK/ZSK på tværs af alle platforme og tester valideringer, før jeg skifter.

Med den delegation Jeg kontrollerer omhyggeligt Glue-poster i registret, delegations-TTL og DS-poster. Ændringer af NS-sæt eller DS tager tid, før de træder i kraft på verdensplan. Derfor bruger jeg flere trin: Tilføj ny udbyder, kontroller konsistensen, fjern først den gamle. Til zonevedligeholdelse bruger jeg, hvor det er muligt, Hidden-Primary med AXFR/IXFR og NOTIFY. Dette forhindrer afvigelser mellem udbydere og holder den serielle logik enkel.

I driften evaluerer jeg query-fordelingen pr. NS-IP. Ubalance indikerer catchment-anomalier eller begrænsninger. Jeg holder antallet af NS lavt (typisk 2-4 udbyder-IP'er), så resolvere ikke løber tør for tid, og gentagelser øger latenstiden.

Rollouts: Vægtet, Canary og Blå/Grøn

Jeg ruller ændringer med Vægtet routing og Canarierne . Små procentdele opfanger fejl tidligt uden at forstyrre mange brugere. Jeg kombinerer georegler med vægtninger, f.eks. for at omstille et land på forsøgsbasis. Ved stateful backends planlægger jeg session-affinitet uden for DNS – DNS selv er tilstandsfri og garanterer ingen binding. Lastfordelere eller tokens overtager klæbeeffekterne.

For Blå/grøn Jeg driver to målverdener parallelt og skifter via DNS-cutover. Før skiftet sænker jeg TTL'erne gradvist, hvorefter jeg hæver dem igen. Health-checks kører tættere end TTL, så udelukkelser træder i kraft før caching. Jeg definerer også nedgraderingsstier: hellere slukke en funktion midlertidigt end at miste global trafik.

Med Geo-DNS undgår jeg regeleksplosion. Jeg grupperer lande med lignende infrastruktur, erstatter særregler med datamodeller (f.eks. priszoner) og begrænser antallet af aktive puljer. Det reducerer vedligeholdelsesomkostningerne og fejlprocenten.

Måling og fejlfinding i praksis

Jeg vurderer Haleforsinkelser (P95/P99) pr. region og sammenligner dem med catchment-kort. Spring indikerer routingændringer, overbelastede POP'er eller resolver-retransmissioner. SERVFAIL- og FORMERR-spidser tilskriver jeg DNSSEC-fejl, størrelsesbegrænsninger eller defekte svar. NXDOMAIN-stigninger signalerer klientfejl eller tastefejlkampagner; jeg bruger filtre til at adskille legitime og fejlbehæftede forespørgsler.

For at finde fejlen tjekker jeg SOA-Serial pro NS, sammenlign signaturer og observer responsstørrelser. Fragmentering kan bremse UDP-svar; jeg aktiverer om nødvendigt TCP-fallback-metrikker og EDNS-tuning. Traceroutes til Anycast-IP viser, hvilken POP der aktuelt betjener – ved afvigelser tager jeg provider-peering-events i betragtning.

Runbooks indeholder kontakter til serve-stale, deaktivering af enkelte regler og nød-TTL-sæt. Jeg holder kontaktvejene til udbydere klar og automatiserer post-mortems: Logs, metrikker, ændringssæt og tidslinjer samles i en pakke, der hurtigt gør årsagerne synlige.

Konkret compliance og databeskyttelse

Jeg definerer, hvilke Log-data opstår, hvor de ligger, og hvor længe de gemmes. IP-adresser betragtes som personoplysninger; jeg afklarer opbevaring og pseudonymisering med juridisk afdeling. Jeg dokumenterer geo-DNS-beslutninger på en forståelig måde: regler, kilder til geodata og godkendelser. For Bopæl for data Jeg sikrer, at ikke kun app-serverne, men også caches, proxies og telemetri forbliver i de tilladte regioner.

Jeg bruger Split-Horizon til interne og eksterne visninger, men holder øje med risiciene: Blandede zoner fører hurtigt til inkonsekvenser. Jeg adskiller navne strengt (f.eks. corp.example vs. public example) og forhindrer, at interne poster ved et uheld bliver offentlige. Godkendelse af ændringer og dobbeltkontrol er her ikke en luksus, men en pligt.

Kort oversigt: Hvilken mulighed skal jeg vælge?

Jeg rækker ud efter Anycast, når global ydeevne, lav vedligeholdelse og pålidelighed er i fokus. Til regionalt indhold, sprog og love bruger jeg Geo-DNS med klare regler. I mange tilfælde kombinerer jeg begge dele og opnår både tempo og kontrol. Denne kombination dækker e-handel, medier, SaaS og gaming godt. Det afgørende er måleværdier, klare mål og en udbyder med bred dækning, stærke SLA'er og god brugervenlighed.