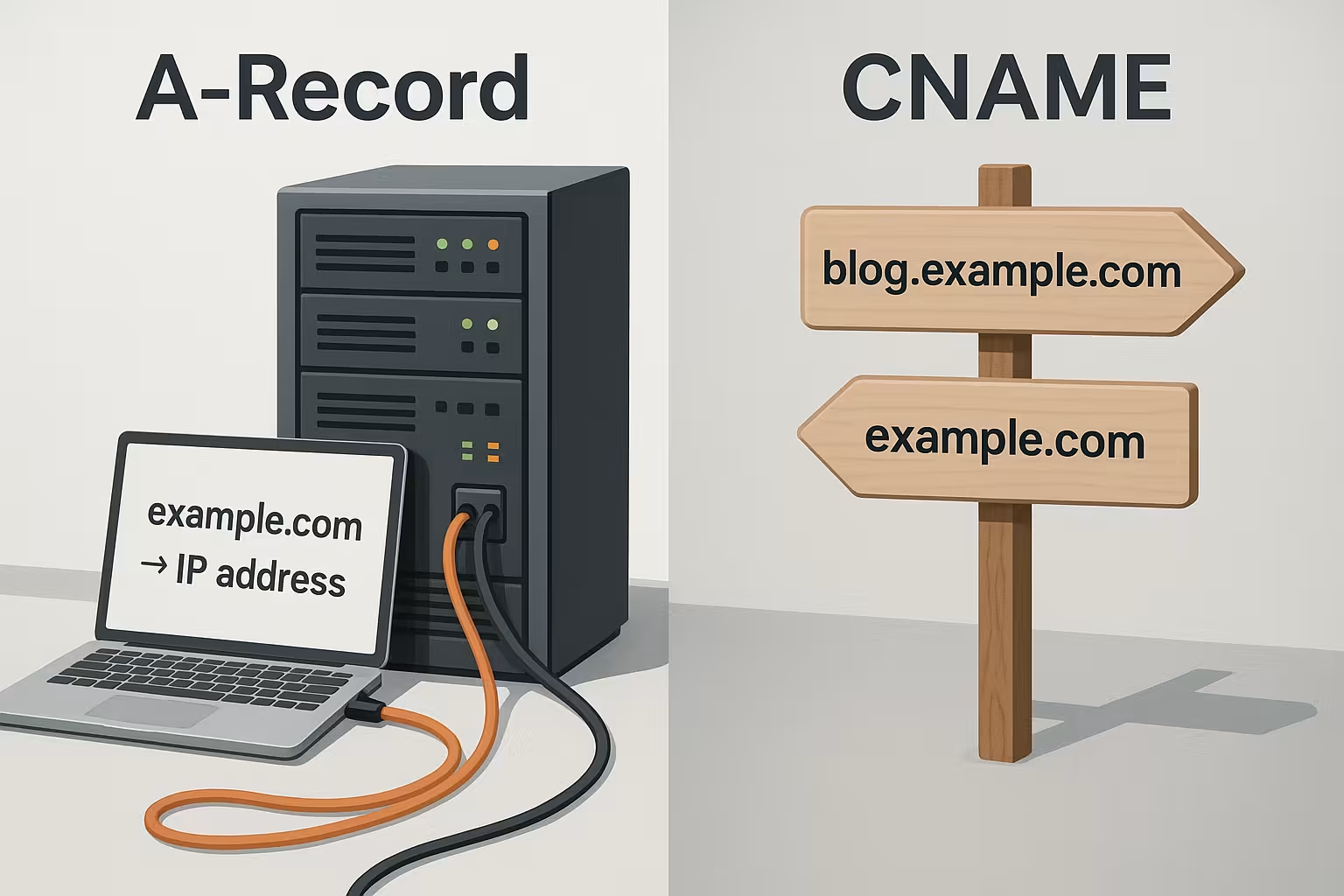

A-Record CNAME lyder ens, men udfører to forskellige opgaver i DNS: A-recorden tildeler et domæne direkte til en IPv4-adresse, mens CNAME sætter et alias til et andet værtsnavn i stedet. I denne artikel forklarer jeg den praktiske forskel, hvor hver type record er bedst, og hvordan du kan bruge begge korrekt, så underdomæner, www og eksterne tjenester pålideligt tildeles det korrekte værtsnavn. Adresse vise.

Centrale punkter

- A-RecordDirekte tildeling af et domæne til en IPv4-adresse

- CNAMEAlias fra et subdomæne til et andet værtsnavn

- YdelseA-Record normalt hurtigere, CNAME mere fleksibel

- Apex-domænefor roddomænet bruger normalt A-Record

- VedligeholdelseIP ændres kun på A-recorden, CNAME'er følger efter

DNA forklaret i en nøddeskal

Jeg sammenligner DNS som en telefonbog: folk husker navne, computere taler IP'er, og DNS oversætter mellem de to. Hvis du ringer op til example.de, henter resolveren de matchende poster fra autoritative navneservere og giver IP'en, så browseren kan sende forespørgslen til den korrekte Server er sendt. For at holde denne proces kørende arbejder resolvere med mellemliggende hukommelser og respekterer den definerede TTL, som regulerer, hvor længe et resultat forbliver gyldigt. For en kompakt introduktion anbefaler jeg forklaringen af DNS og domænenavnesystemsom opsummerer de vigtigste byggesten. Som grundregel: Uden korrekte DNS-poster kan en bruger ikke nå dit website, selv om webserveren er tip-top. kører.

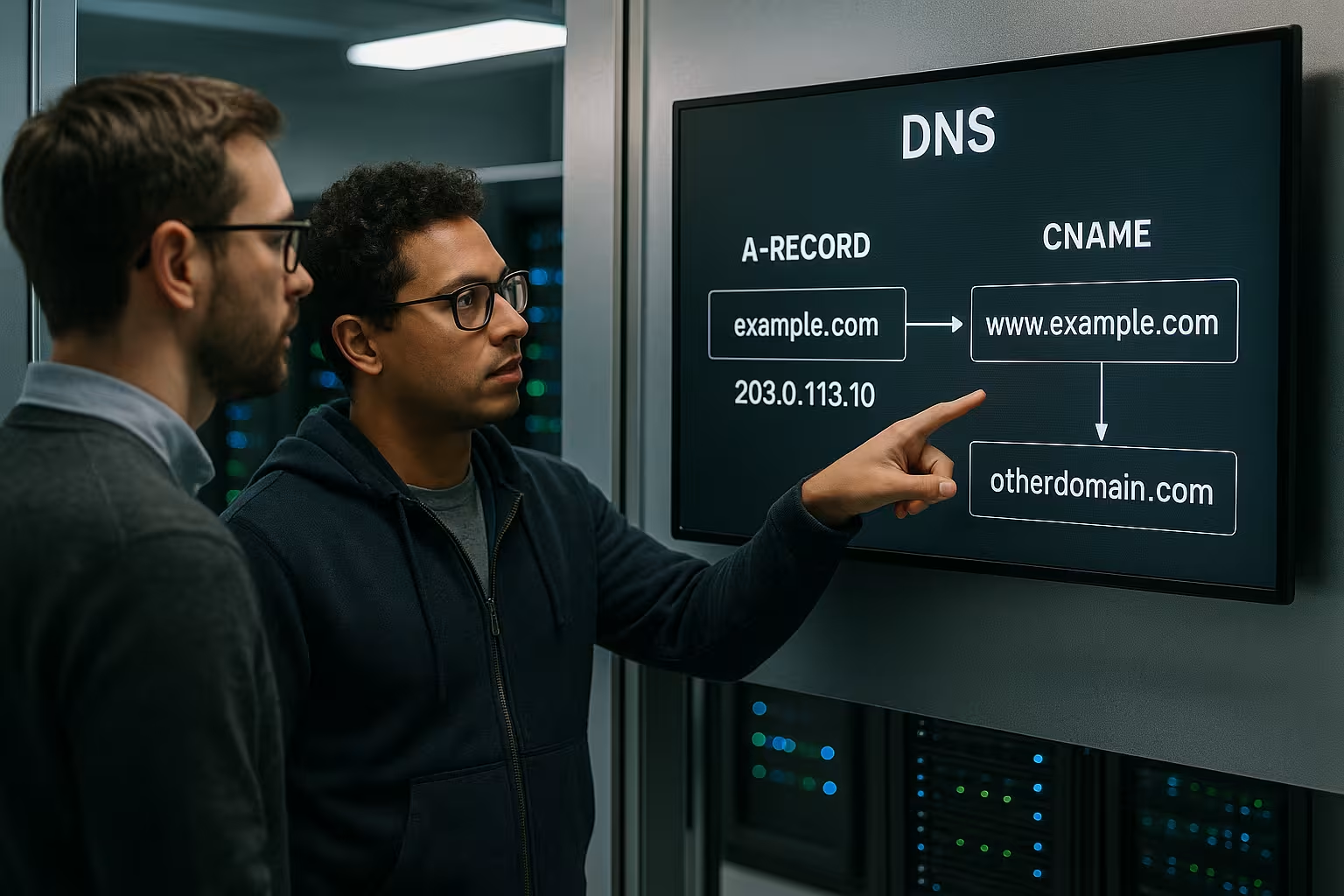

A-Record: direkte tildeling til IPv4-adressen

En A-Record forbinder et domæne eller subdomæne direkte med en bestemt IPv4, f.eks. 203.0.113.10, så forespørgslen lander direkte på den ønskede maskine uden nogen omveje. Denne direkte forbindelse giver hastighed, fordi resolveren normalt kun har brug for én forespørgsel, hvilket kan give bemærkelsesværdigt korte svartider. Brug A-Records til hoveddomæner og til underdomæner med deres egen målserver, hvis du kontrollerer IP'en og ikke konstant ændrer den, så du beholder Suverænitet via opløsningen. Planlæg TTL'en, så den matcher din ændringsfrekvens: sjældne ændringer tillader en længere TTL for mindre DNS-trafik, hyppige flytninger har fordel af en kort TTL, så nye IP'er spredes hurtigere. Hvis du også bruger IPv6, skal du tilføje AAAA-recorden, da A-recorden kun dækker IPv4 fra.

CNAME: Alias for værtsnavne og underdomæner

En CNAME peger ikke på en IP, men på et andet værtsnavn, og derfor opfattes det som et alias, der forenkler administrationen af mange subdomæner. Eksempel: www.beispiel.de peger som CNAME på example.de, den faktiske IP er kun på roddomænet og forbliver dit eneste tilpasningspunkt. Hvis server-IP'en ændres, skal du kun justere hoveddomænets A-record, og alle afhængige CNAME'er følger automatisk den nye Mål. Det er sådan, jeg holder opsætninger med blog-, shop- eller app-underdomæner slanke, især når flere tjenester bruger den samme backend. Jeg forbinder også eksterne platforme på denne måde, f.eks. cdn.provider.net, uden at skulle kende eller vedligeholde den underliggende IP. skal.

Direkte sammenligning: egenskaber, ydeevne og brug

Begge indgangstyper opfylder klare opgaver, men adskiller sig med hensyn til mål, opløsning og anvendelsesfokus, hvilket du vil bemærke i dit daglige arbejde. Til Apex-domænet bruger du normalt A-Recordfordi e-mail-poster som MX skal være parallelle, og et CNAME skaber problemer der. For subdomæner er CNAME mere tiltalende, fordi det reducerer din vedligeholdelsesindsats og holder konfigurationen klar, især i store miljøer. Med hensyn til svartid scorer A-Record point, fordi et opslag er tilstrækkeligt, mens et CNAME kræver mindst et ekstra trin, som næppe er målbart afhængigt af resolveren, men som kan være mærkbart for mange kæder. Følgende tabel opsummerer kernedataene og viser, hvorfor jeg bevidst bruger begge dele afhængigt af formålet. Blanding:

| Funktion | A-Record | CNAME |

|---|---|---|

| Måltype | IP-adresse (IPv4) | Værtsnavn (Alias) |

| Opløsning | for det meste 1 opslag | mindst 2 opslag |

| Hoveddomæne (Apex) | passende | problematisk med MX |

| Vedligeholdelse af IP-ændringer | Skift alle berørte A-poster | kun A-record på destinationen, CNAME'er følger efter |

| Applikationsprofil | solid, kritisk Mål | mange underdomæner, eksterne tjenester |

Øvelse: Eksempler på rene konfigurationer

For nye projekter starter jeg med en klar adskillelse: Apex-domænet får et A-Recordwww peger på Apex via CNAME, og yderligere subdomæner følger efter behov. Hvis en shop peger på en SaaS-platform, sætter jeg shop.yourdomain.com som CNAME til shop.example.net, så efterfølgende ændringer fungerer uden IP-kendskab. Til interne værktøjer med deres egen maskine, som monitor.deinedomain.de, vælger jeg en A-record, da jeg bevidst kontrollerer IP'en og foretrækker direkte opløsning. Følgende mini-matrix gør forskellen håndgribelig og viser, hvor fleksible CNAME'er er i større opsætninger. Det er sådan, jeg holder DNS-administrationen klar og lydhør:

| Underdomæne | Type | Mål |

|---|---|---|

| www | CNAME | eksempel.com |

| blog | CNAME | eksempel.com |

| shop | CNAME | shop.external.com |

| eksempel.com | A-Record | 192.0.2.10 |

TTL, performance og kæder af CNAME'er

Die TTL (Time to Live) har indflydelse på, hvor længe resolvere cacher svar, hvilket direkte påvirker ydeevne og aktualitet. For statiske mål bruger jeg længere TTL'er for at reducere antallet af DNS-forespørgsler, mens jeg sænker TTL'en tidligt før planlagte flytninger, så ændringer kommer hurtigt på verdensplan. For CNAME'er øger hver ekstra kæde antallet af opløsninger, og derfor holder jeg kæderne korte og tjekker aliasstierne regelmæssigt. Sørg for, at du ikke skaber nogen loops, og at den endelige destination faktisk kan opløses med A- eller AAAA-poster, ellers vil Websted utilgængelig. Test ændringerne med værktøjer som dig eller nslookup, observer svartiderne, og tjek, om resolveren respekterer den forventede TTL.

AAAA-record og IPv6: dobbelt tilgængelig, rent prioriteret

Ud over A-Records bruger jeg konsekvent AAAA-rekorder så klienter også kan oprette forbindelse via IPv6. Moderne stakke bruger "happy eyeballs"-metoden og vælger automatisk den hurtigste vej - du får større rækkevidde og modstandsdygtighed. Vigtigt: Udgiv kun en AAAA-post, hvis tjenesten er fuldt tilgængelig via IPv6 (firewall, routing, TLS-certifikat, VirtualHost/SNI). En ødelagt IPv6-sti vil ellers føre til timeouts, selv om IPv4 ville fungere. Jeg holder TTL for A og AAAA identisk, så begge stier ældes synkront, og tjekker regelmæssigt med dig AAAA, om svaret er korrekt.

Jokertegn: Brug jokertegn på en målrettet måde

Med et jokertegn (*.ditdomæne.com) kan du opfange ukendte underdomæner - praktisk talt som en nødløsning eller til kortvarige testværter. Jeg sætter normalt en CNAME til et centralt mål eller en A-record til en landingsside. Bemærk prioriteringen: Eksplicitte indtastninger slår wildcards. Undgå wildcard-MX'er eller wildcard-NS'er, der utilsigtet kan ændre mail- eller zonestrukturen. Hold wildcards gennemsigtigt dokumenteret, så du ved, hvilke subdomæner der rent faktisk løses via pladsholderen.

Flere A-records: korrekt vurdering af round robin og failover

Hvis du bruger flere A-Records for den samme label, distribuerer resolvere ofte svarene round-robin. Det er simpel belastningsbalancering, men ikke et sundhedstjek: Hvis et mål fejler, leverer cachen det stadig, indtil TTL'en udløber. For virkelig høj tilgængelighed kombinerer jeg DNS med upstream-checks (f.eks. load balancer eller CDN) eller bruger udbyderfunktioner som vægtet/aktiv-passiv. Planlæg TTL'en bevidst: kort nok til hurtigt skift, lang nok til at undgå unødvendig belastning. Med separate A- og AAAA-sæt kan du også subtilt kontrollere per familie uden at risikere asymmetrisk tilgængelighed.

Apex-domæne, e-mail og CNAME-alternativer

På den ApexUd over A- eller AAAA-posten er der ofte andre poster som MX for e-mail, TXT for SPF og nogle gange SRV i et domæne (example.de), hvorfor en CNAME fører til konflikter der. Nogle udbydere tilbyder såkaldte ALIAS- eller ANAME-typer, som fungerer som CNAME ved Apex, men præsenterer en IP for resolveren, så der findes parallelle poster uden indblanding. Hvis din udbyder ikke tilbyder dette, skal du holde dig til A- og AAAA-poster på Apex og kun bruge CNAME'er på subdomæner for at holde opsætningen stabil og vedligeholdelsesfri. Når det gælder e-maillevering, tjekker jeg altid, at MX er indstillet korrekt, og at SPF, DKIM og DMARC er komplette, så levering og omdømme er korrekt. Denne organisation sikrer, at web og e-mail arbejder sammen på en pålidelig måde, og at du har de rigtige Sted forandring.

E-mail, MX og CNAME: regler, der sparer problemer

Jeg holder mig til to principper: 1) Et selskab, der har MX- eller andre plader, får ingen CNAME (regel "ingen CNAME og andre data"). 2) Målværtsnavnene i MX bør ideelt set pege direkte på A/AAAA og ikke på et CNAME, så mailservere ikke løber ind i noget. Til DKIM kan jeg godt lide at bruge CNAME'er på vendor selectors, fordi der kun findes CNAME på selector-labelen, hvilket fungerer korrekt. Til selve leveringen indstiller jeg dedikerede A/AAAA-poster på mailværten (f.eks. mail.deinedomain.de) og vedligeholder SPF, DKIM og DMARC via TXT, så mailflowet forbliver robust.

Faldgruber: genkend hurtigt typiske fejl

Jeg ser de hyppigste problemer med for lange CNAME-kæder, alias-loops og CNAME'er på Apex-domænet, hvor der allerede findes MX'er, som udløser konflikter. I sådanne tilfælde tjekker jeg zonefilen fra top til bund, reducerer kæder til et minimum og sætter A-record, hvor der er brug for andre poster. En anden klassiker: Bland ikke rækkefølgen af www-subdomæne og apex, ellers vil certifikater og omdirigeringer afvige. Overvåg også udbredelsen efter ændringer, da det tager noget tid for cacher rundt omkring i verden at få nye værdier frem, afhængigt af TTL. Struktureret overvågning sparer dig for fejlfinding, og din Besøgende pålideligt når deres destination.

Implementer ændringer rent med udbyderen

Før jeg ændrer DNS-poster, reducerer jeg TTLvente på, at cachen kører, og derefter indstille de nye værdier, så brugerne hurtigt får de nye data. Der er klare grænseflader med felter til A, AAAA, CNAME, MX, TXT og SRV for almindelige hostere, hvilket muliggør forudsigelige processer. Hvis du gerne vil orientere dig om et specifikt eksempel, kan du se på den kompakte Guide til DNS-indstillingersom viser inputfelterne og typiske kombinationer. Efter at have gemt bruger jeg dig/nslookup til at kontrollere, om svarene og TTL er korrekte, og tester derefter web- og e-mailtilgængelighed via flere netværk. Det sikrer, at ændringen ikke skaber uventede problemer. Huller efterlader sig.

Diagnose i praksis: dig- og nslookup-mønstre

Jeg bruger klare kommandoer til hurtige tjek. Med grave +spore kan du se hele opløsningskæden op til den autoritative server - ideelt til at visualisere CNAME-kæder eller delegeringsproblemer. Med dig www.deinedomain.de A +ttlunits Jeg tjekker, hvilken TTL resolveren faktisk returnerer. Og med dig cname.ziel.tld CNAME kan man se, om aliaset peger på et mål, der kan opløses. Det er også vigtigt at teste med AAAA for ikke at glemme IPv6. På Windows leverer nslookup lignende resultater; jeg sætter serveren til 8.8.8.8 eller 1.1.1.1 for at få uafhængige svar og udelukke lokale cacher.

Certifikater og CNAME'er: hvad browseren virkelig tjekker

Selv om et værtsnavn peger på en anden destination via CNAME, validerer browseren Certifikat altid mod det oprindeligt kaldte navn. Certifikatet skal derfor indeholde aliasnavnet (SAN/CN), ikke nødvendigvis målværten. Jeg bruger ofte DNS-01-udfordringer til automatisering: Etiketten _acme-udfordring kan uddelegeres via CNAME til en udbyder, som håndterer valideringen, uden at jeg manuelt skal justere TXT-poster. Bare sørg for, at CNAME løses korrekt, og at der ikke er parallelle poster på samme label.

CDN- og SaaS-integration: host-headers og Apex-strategier

Med CDN'er eller SaaS-tjenester er Værtshoved Afgørende: Målserveren forventer det oprindelige domæne i HTTP-headeren, selv om du peger på et andet værtsnavn via CNAME. Tjek, om din udbyder har gemt "Custom Domains" inkl. TLS for dine værtsnavne, ellers vil SNI mislykkes. For Apex-domænet uden ALIAS/ANAME arbejder jeg med 301 redirects til www, som peger på CDN'et som CNAME - det holder opløsningen ren og SEO-konsistent.

Split-horisont DNS: intern vs. ekstern

I virksomhedsnetværk kan jeg godt lide at bruge Delt horisontInterne resolvere giver andre svar end eksterne (f.eks. private IP-adresser til interne tjenester). Her er det vigtigt med en klar adskillelse af zoner og standardiserede etiketter. Jeg dokumenterer, hvilke navne der er forskellige internt, og forhindrer, at interne værtsnavne utilsigtet bliver offentlige. Sæt CNAME'er sparsomt her for at undgå kæder på tværs af zonegrænser og hold TTL'en kort internt for hurtig udrulning.

Sikkerhed: Undgå hængende CNAME'er og overtagelse af subdomæner

Særligt kritiske er hængende CNAME'er til eksterne udbydere, hvis mål-endepunkt ikke længere eksisterer. Angribere kan derefter registrere det frie endpoint og levere indhold under dit subdomæne. Mine modforanstaltninger: Regelmæssig revision af zonen, fjernelse af ubrugte CNAME'er, dokumentation af eksterne afhængigheder og aktiv oprydning i DNS-posterne, når projektet udløber. Jeg indstiller også CAA-poster for at begrænse certifikatudstedelse og minimere wildcards i det omfang, det er nødvendigt.

SEO-aspekter af aliaser og omdirigeringer

DNS-poster opløser navne, de erstatter ikke VideresendelseDerfor er jeg også opmærksom på HTTP-omdirigeringer og konsekvente canonical-tags, så søgemaskinerne genkender hovedadressen. Hvis du bruger www som CNAME til Apex, skal du henvise alle brugere til en foretrukken URL, så signalerne bliver samlet. For subdomæner, der fungerer som aliaser, er jeg opmærksom på intern linking og canonicals, så indhold ikke vises to gange, og crawling-budgettet forbliver rimeligt. Du kan finde praktiske tips om aliasser og reach i den kompakte artikel om Domænealias og SEOder prioriterer rene strukturer. Hold DNS og SEO adskilt: DNS løser hurtigt og Pålidelig SEO styrer synlighed og konsistens.

Resumé i almindelig tekst

Der A-Record forbinder et domæne direkte til en IPv4-adresse og giver hastighed og kontrol, især på Apex-domænet med parallelle MX- og TXT-poster. CNAME indstiller et alias til et værtsnavn og brillerer, når mange underdomæner skal pege på det samme mål, eller når eksterne tjenester er integreret. Ved ændringer af målet er det normalt tilstrækkeligt at få adgang til hoveddomænets A-record, mens alle CNAME'er følger automatisk med, og vedligeholdelsen forbliver lav. Vær opmærksom på korte kæder, passende TTL'er og undgå CNAME'er på toppen, hvis der er e-mail-poster der, ellers risikerer du fejl. Med denne klare opdeling af opgaverne vælger du den passende indgang for hver host, holder zonen pænt og sikre en hurtig og pålidelig løsning.