Jeg viser dig trin for trin, hvordan du kan optimere din 2025 opsæt ionos-domæne og gå i luften på få minutter. Jeg opsætter DNS-poster korrekt, forbinder eksterne domæner og tager mig af SSL og omdirigeringer - klart forklaret, uden omveje.

Centrale punkter

Følgende nøglepunkter giver dig et hurtigt overblik over hele processen.

- DNS-opsætning Planlæg korrekt: A, AAAA, CNAME, MX, TXT

- Eksterne domæner overtage via navneserver

- SSL Aktivér for hoved- og underdomæner

- Videresendelse ren løsning til www og root

- Fejl undgå spredning og e-mail

Forberedelse: Konto, navn, tidspunkt

Før jeg går i gang, tjekker jeg først min Domænenavne for tilgængelighed og forberede et alternativ, hvis førstevalget er optaget. Jeg opretter eller åbner min IONOS-konto, har mine faktureringsoplysninger klar og planlægger 10-20 minutter til den grundlæggende konfiguration. Til e-mail-opsætninger noterer jeg de ønskede postkasser og efterfølgende MX-poster, så jeg ikke efterlader nogen huller bagefter. Jeg tænker også tidligt over den ønskede www-variant: Skal hjemmesiden køre på www.deinedomain.de eller direkte på deinedomain.de? Denne forberedelse sparer mig for klik senere og holder ændringer i DNS klar.

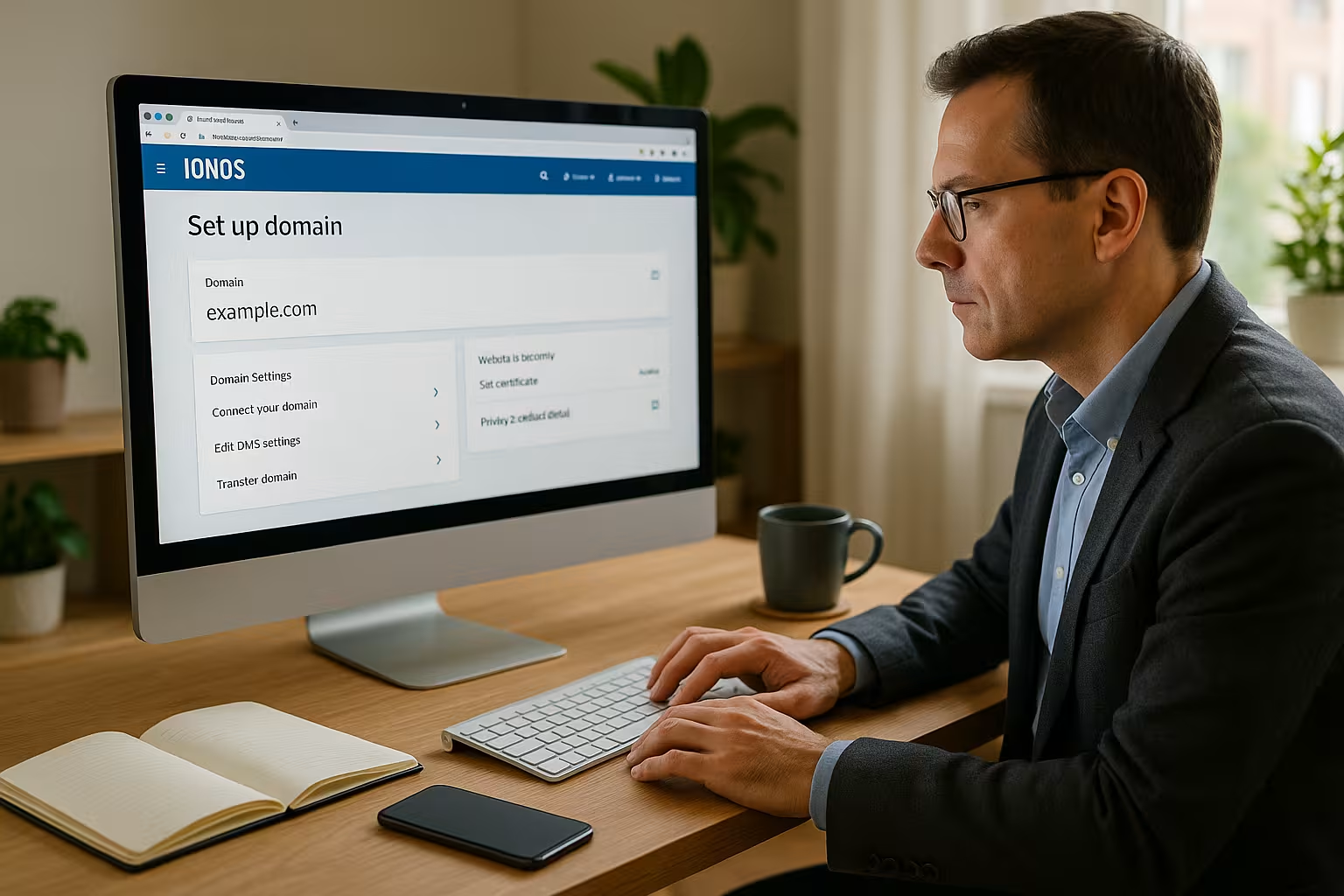

Registrer dit domæne med IONOS: Trin for trin

Jeg logger ind på IONOS Login, åbner menupunktet Domæne & SSL og starter søgningen efter mit ønskede domæne. Navne. Hvis udvidelsen er gratis, booker jeg den, vælger varigheden og afslutter bestillingen. Domænet indgår derefter i min kontrakt, og jeg kan straks gå i gang med at oprette poster, aktivere e-mail eller forbinde det til et webhotel. For en hjemmeside linker jeg derefter domænet til min hosting eller min applikation, så A-recorden senere peger på den korrekte IP. Senest nu reserverer jeg en SSL-certifikat, så opkald er direkte krypterede.

Grundlæggende DNS kort forklaret

DNS udløser en Domænenavne til tekniske mål som IP-adresser og tjenester. A-recorden peger på en IPv4-adresse, AAAA på IPv6, CNAME videresender aliasnavne, MX specificerer mailmodtagelse, og TXT giver kontrolværdier som SPF eller verifikationer. Hver ændring har en gyldighed, Time to Live (TTL), som bestemmer, hvor længe cachen beholder dataene. Udbredelsen tager alt fra et par minutter til 48 timer, afhængigt af udbyderens cache. Jeg planlægger denne forsinkelse og tester ændringer med værktøjer, før jeg laver en Gå live annoncere.

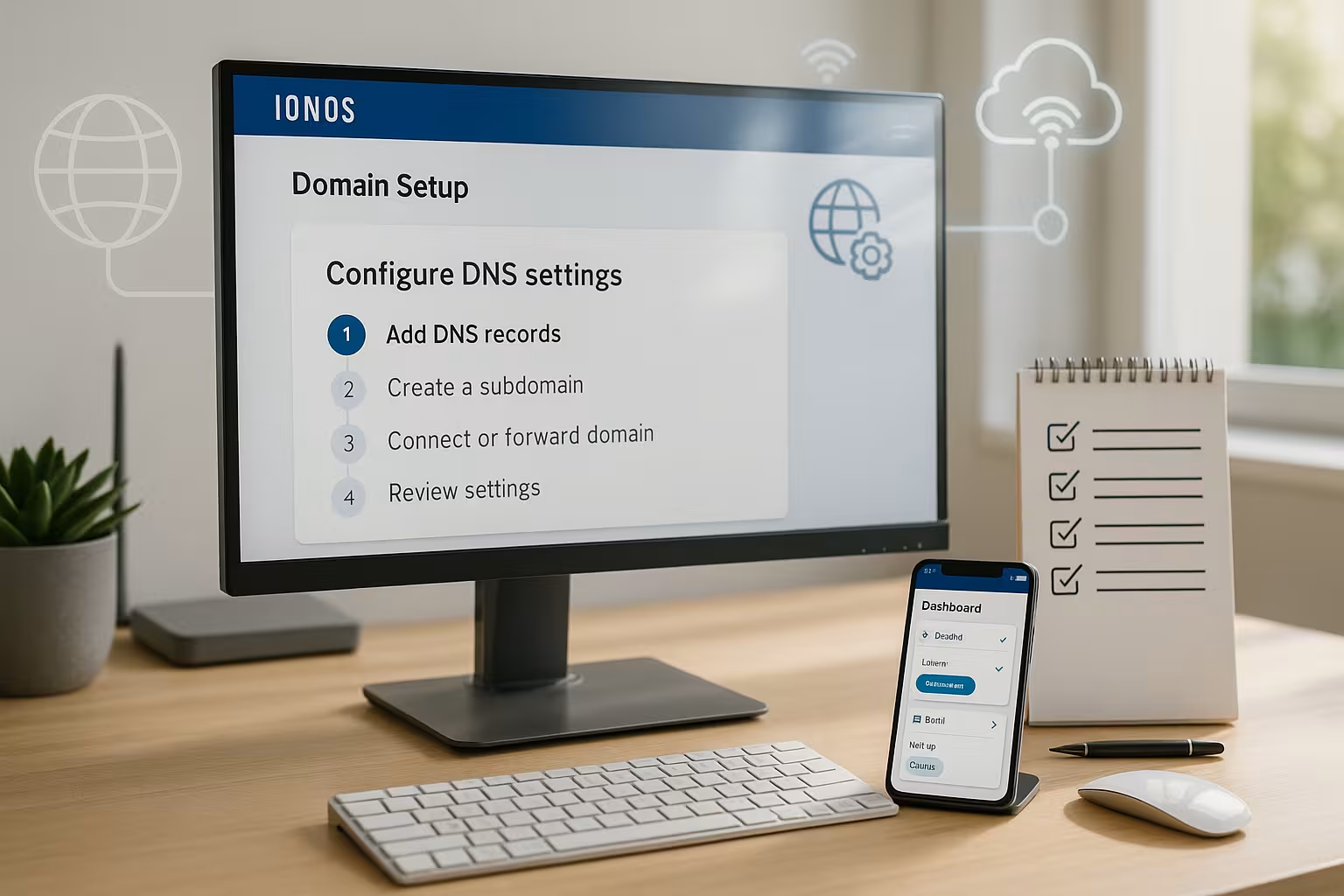

Indstil DNS i IONOS: A, AAAA, CNAME, MX, TXT

I DNS-administrationen vælger jeg domænet, åbner postvisningen og beslutter, om jeg vil bruge standardposterne fra IONOS eller oprette mine egne. Konfiguration sæt. For hjemmesider indtaster jeg serverens IP i A-recorden, tilføjer eventuelt AAAA og omdirigerer www til hoveddomænet via CNAME. For e-mails indstiller jeg MX-poster i henhold til specifikationerne for mailsystemet og gemmer SPF/DKIM/DMARC som TXT, så levering og omdømme er korrekt. Hvis jeg ændrer flere poster efter hinanden, gemmer jeg konsekvent efter hvert trin, så jeg ikke mister nogen poster. Til mere detaljerede indstillinger bruger jeg ofte en kompakt opslagsbog som f.eks. DNS-indstillinger for IONOSså jeg hurtigt har den rigtige posttype ved hånden og sparer skrivearbejde.

Integrer eksternt domæne og indstil navneserver

Hvis domænet er hos en anden registrator, sætter jeg det op med IONOS som en ekstern domæne og derefter skifte navneserverne til IONOS med den tidligere udbyder. For at gøre dette indtaster jeg serverne ns1045.ui-dns.org, ns1045.ui-dns.de, ns1045.ui-dns.biz og ns1045.ui-dns.com og bekræfter ændringen. Efter opdateringen administrerer jeg alle DNS-poster direkte i IONOS og fjerner gamle poster fra den gamle udbyder, så der ikke er nogen modstridende indstillinger. Jeg tjekker e-mailtjenester eller omdirigeringer på forhånd og overfører dem, så postkasserne forbliver tilgængelige uden afbrydelse. Hvis jeg planlægger et skifte, opretter jeg en Backup af mine indtastninger, så jeg kan gengive alle indstillinger rent.

Domæneoverførsel eller DNS-overtagelse: Hvad er bedst?

Jeg beslutter først, om jeg kun vil bruge DNS-kontrol til IONOS eller overføre domænet helt. Hvis domænet forbliver hos den tidligere registrator, og jeg kun ændrer navneserverne, er dette normalt den hurtigste løsning. Hvis jeg vil samle alt under én kontrakt, starter jeg en domæneoverførsel med AuthCode og overholder overførselsfristerne for TLD'et. Før jeg går i gang, tjekker jeg låsestatus, ejerdata og e-mailtilgængelighed for autorisationer. Til processen og typiske snublesten bruger jeg en gennemprøvet og testet Guide til domæneoverførselså omstillingen kan foregå uden afbrydelse.

Opsæt underdomæner og SSL korrekt

Til yderligere projekter opretter jeg underdomæner som blog.deinedomain.de eller shop.deinedomain.de og tildeler dem til en Mål til. En CNAME til en tjeneste eller en A/AAAA-post til en IP forbinder subdomænet rent med målsystemet. Derefter aktiverer jeg et SSL-certifikat for hvert subdomæne, så de besøgende ikke ser nogen advarsler. Hvis jeg bruger wildcard SSL (*.ditdomæne.com), dækker jeg mange underdomæner på én gang, men jeg tjekker alligevel, om særlige tilfælde kræver et separat certifikat. Til sidst kalder jeg hvert subdomæne op én gang og tjekker indhold, certifikatkæde og Videresendelse.

Forbinder domæner med byggeklodser og SaaS

For eksterne tjenester som landingssideværktøjer eller 3D-ture indstiller jeg normalt et CNAME til en foruddefineret Destinationens adresse på. Mange udbydere forventer www som CNAME, mens roddomænet peger på www via 301-omdirigering. Nogle gange leverer platforme yderligere TXT-poster til verifikation; jeg indstiller disse på samme tid, så aktiveringer går igennem. Hvis jeg har brug for en permanent omdirigering, holder jeg forskellene mellem 301 og 302 klart adskilt. En kompakt guide til ren omdirigering findes hos DNS-videresendelse forklaring, så jeg ikke laver nogen sløjfer eller dobbelthop.

Omdirigeringer: www, roddomæne og omdirigeringer

Jeg beslutter tidligt, om hjemmesiden på Root-domæne eller under www og opsæt konsekvente omdirigeringer. Standarden er: www peger på roden eller omvendt, ikke begge dele blandet. Til permanente ændringer bruger jeg 301, til midlertidige handlinger 302; på den måde beholder søgemaskinerne den korrekte kanoniske variant. På DNS-siden opløser jeg www som CNAME, mens måladressen peger på webserverens IP via A/AAAA. I applikationen eller på webserveren indstiller jeg også en Videresendelseså hver URL har præcis én endelig adresse.

Almindelige fejl og hurtige løsninger

Typiske snublesten er TTL og ForplantningÆndringer kræver tålmodighed, globale cacher tømmes ikke overalt på samme tid. Hvis e-mails fejler, tjekker jeg først MX-posterne, derefter SPF/DKIM/DMARC og sender tests til flere udbydere. Hvis hjemmesiden sporadisk viser gammelt indhold, skyldes det ofte DNS- eller browsercacher; en test via mobilnetværket afklarer hurtigt situationen. I tilfælde af SSL-fejl kontrollerer jeg, om certifikaterne er aktive for alle anvendte værtsnavne, og om kæden er komplet. Før jeg foretager større ændringer, dokumenterer jeg mine indtastninger, så jeg til enhver tid kan få adgang til dem. fungerer tilstand kan vende tilbage.

Hosting 2025: performance og valg af takster

Dem, der vil have mere ud af deres Domæne Hvis du vil have den bedste ydeevne, skal du være opmærksom på ydeevne, PHP-versioner, caching og sikkerhedskopier. Til projekter med høj trafik er en plan med højere RAM, HTTP/2 eller HTTP/3 og NVMe-lagring umagen værd. Det er vigtigt at have en klar skaleringsmulighed, så jeg hurtigt kan opgradere, når adgangen øges. Et kig på supporttider og overvågning sparer mig for nedetid i kritiske faser. Følgende oversigt viser, hvordan jeg kategoriserer almindelige pakker til typiske applikationer i 2025, herunder korte Fordele.

| Sted | Udbyder | Fordele |

|---|---|---|

| 1 | webhoster.de | Høj ydeevne, meget god service, omfattende funktioner - ideel til WordPress, butikker og forretningsprojekter. |

| 2 | IONOS | Solid indgang, mange ekstra funktioner, bredt udvalg af domæneindstillinger. |

| 3 | Strato | Attraktive priser, bred vifte af tariffer til forskellige behov. |

TTL-strategi og ændringer uden nedetid

Før større ændringer sænker jeg specifikt TTL for berørte poster (f.eks. fra 1-24 timer til 300 sekunder) 24-48 timer i forvejen. Det betyder, at efterfølgende skift træder i kraft hurtigere. Efter go-live øger jeg TTL tilbage til et stabilt niveau for at undgå unødvendig DNS-belastning og cache-misses. Hvis det er muligt, ændrer jeg kun én parameter pr. trin (først A/AAAA, så omdirigeringer, så SSL-begrænsning), så jeg klart kan begrænse fejlkilderne. I tilfælde af parallelle flytninger (blå/grøn) lader jeg det gamle miljø køre i et par timer og overvåger adgange, før jeg slukker for det.

Ved komplekse implementeringer opretter jeg separate underdomæner for hvert miljø (f.eks. etape., forhåndsvisning., v2.) og dermed adskille test fra live-drift. Under overgangen holder jeg TTL kort og planlægger en klar vej tilbage: Jeg dokumenterer de gamle IP'er og poster, så jeg kan rulle tilbage inden for få minutter i tilfælde af problemer.

Træk rent gennem HTTPS: Certifikater, HSTS og kæde

Når jeg har aktiveret SSL, sørger jeg for, at alle opkald virkelig ender på HTTPS: Jeg indstiller en 301-omdirigering fra http:// til https:// og til min kanoniske hostname-variant (www eller root). For at øge sikkerheden kan jeg aktivere HSTS (Strict Transport Security). Jeg indstiller først en moderat max-age og tester, før jeg includeSubDomains eller sigt efter en preload. HSTS er en ensrettet gade: En forkert opsætning kan ikke hurtigt annulleres af den besøgende - det er derfor, jeg grundigt tjekker certifikatfornyelser og subdomæner.

Hvis browseren viser kædefejl, mangler der ofte et mellemliggende certifikat. Jeg tjekker certifikatkæden og sammenligner dens gyldighed med hovedgyldighedsperioden. Hvis jeg bruger flere certifikater (f.eks. wildcard plus et enkelt certifikat), sørger jeg for, at værtsnavne ikke bruges to gange eller i modstrid med hinanden.

E-mail-godkendelse i detaljer: SPF, DKIM, DMARC

For pålidelig levering implementerer jeg tre moduler. SPF definerer tilladte forsendelsesveje (v=spf1 … -alle). Jeg holder reglen så slank som muligt og undgår at overskride opslagsgrænsen (maks. 10 DNS-forespørgsler af inkludere, a, mx, ptr, eksisterer, omdirigere). Jeg fjerner overflødige inklusioner eller får dem "fladtrykt" af min udbyder.

DKIM signerer udgående mails pr. domæne og Vælger (f.eks. s1, s2). Jeg planlægger nøglerotationen: Mens en ny selector går i luften, lader jeg den gamle være aktiv i et par dage, før jeg fjerner den. Med DMARC starter jeg med p=ingen og få rapporter sendt til mig (rua=mailto:) for at opnå synlighed. Hvis alt er stabilt, øger jeg til karantæne og derefter til afvise. Jeg vælger den passende justering: aspf=r/adkim=r er tolerant, s håndhæver streng overensstemmelse.

Ud over MX-tjek tjekker jeg altid rækkefølgen af records, prioriteter og om restriktive DMARC-politikker udelukker legitime afsendere i tilfælde af mailproblemer. Hvis flere systemer skal sende mail parallelt (f.eks. shop, nyhedsbrev, CRM), koordinerer jeg SPF-includes og opsætter separate DKIM-selektorer for hvert system.

DNSSEC og CAA: ekstra sikkerhed

Jeg aktiverer DNSSEC for at underskrive zonen kryptografisk. Hvis domænet er hos IONOS inklusive registrering, er det tilstrækkeligt at slå det til i administrationen; for eksterne registratorer indtaster jeg DS-posten i den overordnede. Efter aktivering tester jeg opløsningen: Hvis konfigurationen er forkert, er der risiko for SERVFAIL i stedet for korrekte svar. Før jeg foretager ændringer på navneservere, deaktiverer jeg DNSSEC, migrerer rent og genaktiverer det, så nøgleudvekslingen ikke forårsager et udfald.

Jeg bruger CAA-poster til at definere, hvilke certificeringsmyndigheder der har tilladelse til at udstede certifikater til mit domæne. Det begrænser angrebsfladen. Jeg holder posterne konsistente for rod- og underdomæner og gemmer eventuelt iodef til notifikationer. Før jeg skifter certifikatudbyder, tilpasser jeg CAA i god tid, så problemet ikke bliver blokeret.

CDN-, WAF- og Apex-funktioner

Mange platforme kræver et CNAME på destinationsadressen. Dette er for www er uproblematisk, men ikke tilladt for Apex (roddomænet). Jeg løser dette på to måder: Enten omdirigerer jeg roddomænet via 301 til www eller jeg indtaster de A/AAAA-adresser, der leveres af udbyderen. Hvis min DNS-udbyder tilbyder ALIAS/ANAME eller CNAME-flattening, bruger jeg denne mulighed for at få en CNAME-lignende oplevelse på Apex. Jeg dokumenterer specifikationerne for tjenesten (IPv4/IPv6, TLS-terminering, påkrævede TXT-verifikationer) og planlægger fornyelsesprocesser, så certifikater og måladresser automatisk opdateres.

IPv4/IPv6, round robin og fallback

Jeg sætter A og AAAA konsekvent, hvis mit målsystem understøtter IPv6. Hvis der ikke er IPv6-understøttelse, udelader jeg AAAA-posten for at undgå timeouts. Til simpel belastningsbalancering kan jeg gemme flere A-poster (round robin). Uden sundhedstjek er dette kun en "bedste indsats" - hvis et mål fejler, anmoder klienter stadig om det. I kritiske opsætninger kombinerer jeg DNS-strategier med load balancers eller overvågede endpoints.

Professionelle tjek: hurtigere test og fejlfinding

Efter ændringer kontrollerer jeg opløsningen udefra. Med grave eller nslookup Jeg tjekker A/AAAA/CNAME/MX/TXT og ser, hvilke navneservere der har svaret. grave +spore viser mig stien fra roden til den autoritative zone - værdifuldt, når delegeringer sidder fast. For omdirigeringer er en curl -I https://deinedomain.defor at se statuskoder og destination. Jeg tester SSL-kæder og SNI med openssl s_client -connect deinedomain.de:443 -servername deinedomain.de -showcerts. Jeg beholder disse tjek som en lille tjekliste, så jeg hurtigt kan afgøre, om problemet ligger i DNS, webserveren, certifikatet eller applikationen.

Løsning af særlige tilfælde på en ren måde

Underdomæner med jokertegn (*.ditdomæne.com), opfanger jeg, når der oprettes mange dynamiske hosts. Ikke desto mindre definerer jeg eksplicitte records for kritiske subdomæner, da disse tilsidesætter wildcards. Stibaserede omdirigeringer hører ikke hjemme i DNS: En DNS-post genkender kun værtsnavne, ikke URL'er med mapper. Jeg implementerer sådanne regler på webserveren, den omvendte proxy eller i målapplikationen.

For internationale navne (IDN) tjekker jeg Punycode-skrivemåden, så alle systemer forventer det samme værtsnavn. Hvis jeg bruger særlige tjenester som VoIP eller samarbejdsløsninger, skal en SRV-optegnelse kan være nødvendig (f.eks. _service._proto.navn med destinationshost, port og prioritet). Jeg indtaster disse værdier nøjagtigt som krævet, da tastefejl kan gøre dem svære at finde.

Struktur og vedligeholdelse af DNA-zonen

Jeg holder min zone overskuelig: klar navngivning, standardiseret mønster for underdomæner, korte noter om formål og ejer. Før hver større ændring eksporterer jeg zonen (eller tager et billede af postlisten) og arkiverer den. Tilbagevendende mønstre (f.eks. app, api, statisk), så teammedlemmerne straks kan se, hvor noget hører hjemme. I projekter med mange deltagere fører jeg en simpel ændringshistorik med dato, ansvarlig person og en kort forklaring - det sparer tid til senere søgning.

Kort opsummeret: online på 10 minutter

Jeg registrerer DomæneIndstil A/AAAA og CNAME, aktiver SSL og definer den ønskede videresendelse - det er nok til det første udseende. For e-mails tilføjer jeg MX og SPF/DKIM/DMARC og tester levering med to til tre postkasser. Jeg bringer eksterne domæner om bord via IONOS-navneservere eller overfører dem inklusive AuthCode. Hvis noget går i stå, tjekker jeg TTL, DNS-cacher og certifikater og arbejder mig rent igennem tjeklisterne. Det er sådan, jeg får alle IONOS-domæner online på en pålidelig måde og holder administrationen og Vækst klar.