Dine egne navneservere giver maksimal kontrol og fleksibilitet over DNS-poster og er derfor ideelle for ambitiøse webprojekter, bureauer og virksomheder. I denne guide viser jeg dig trin for trin, hvordan du sætter dine egne navneservere op og forbinder dem med dine domæner - teknisk velfunderet, men let at forstå.

Centrale punkter

- Fuld kontrol via DNS-zoner, TTL og poster

- Servere med mærkevarenavn styrke den professionelle fremtoning

- Glue Records er afgørende for underdomæner inden for egne domæner

- Server-infrastrukturhøj tilgængelighed kræver ideelt set to geografisk adskilte systemer

- Overvågning Sikrer permanent pålidelig drift

Hvad er navneservere, og hvornår er det værd at have sin egen opsætning?

Navneservere omdanner domænenavne til IP-adresser og videresender anmodninger til de rigtige servere. De fleste hostingpakker indeholder allerede DNS-servere som standard - men de begrænser ofte konfigurationsmulighederne. Så snart du f.eks. ønsker at administrere SPF-, DKIM- eller SRV-poster på en fleksibel måde, er egne navneservere meningsfuld.

Du definerer selv, hvor hurtigt DNS-forespørgsler besvares, hvor længe poster forbliver gyldige, og du kan administrere dine egne underdomæner helt automatisk via API'er. Denne autonomi er en stor fordel for udviklere eller bureauer - f.eks. ved implementering af isolerede kundemiljøer eller komplekse infrastrukturprojekter.

Du kan finde ud af mere om de tekniske grundprincipper i denne Forklaring af navneservernes funktion og rolle.

Du kan også bruge dine egne navneservere til at opsætte mere sofistikerede funktioner som DNSSEC til kryptografisk signatur af dine DNS-poster. Det gør det sværere at manipulere med opløsningen af dine domæner og øger sikkerheden på hele dit website. For projekter med høje sikkerhedskrav, eller hvor brandbeskyttelse - f.eks. af banker eller større e-handelssites - spiller en vigtig rolle, er DNSSEC-integration i dine egne navneservere ofte en afgørende faktor.

En separat opsætning er også værd at bruge, hvis du vil lave særlige konstellationer, for eksempel en internt netværksom er forbundet til eksterne lokationer via VPN. Disse scenarier kræver ofte kompleks DNS-omskrivning eller split-DNS-konfigurationer, som de fleste standardløsninger fra udbydere ikke giver meget spillerum til.

Tekniske krav til installation

For at drive dine egne navneservere skal du bruge mindst to uafhængige servere med offentlige faste IP-adresser. Disse bør ideelt set være geografisk fordelt eller spredt på forskellige datacentre for at opnå reel pålidelighed.

Man skal også have root-adgang til serverne for at kunne opsætte software som BIND9 eller PowerDNS - disse programmer tager sig af DNS-zonestyringen centralt. Mange brugere benytter sig af en kombination af dedikeret server og virtuel instans, f.eks. via Proxmox eller KVM for at opnå maksimal ydelse og fleksibilitet på samme tid.

Alternativt kan du bruge containerteknologier som LXC - især i DevOps-miljøet viser det sig at være en slank løsning med en høj grad af isolation. For at opnå større sikkerhed anbefaler vi at drive navneserverne i isolerede miljøer (f.eks. DMZ) og håndhæve begrænset adgang gennem firewalls. Dette skal Port 53 skal være åben for både TCP og UDP, da DNS fungerer på begge protokoller.

Det er særligt vigtigt for sikkerheden i din navneserverinfrastruktur, at du altid holder softwaren opdateret og regelmæssigt installerer sikkerhedsopdateringer. Sørg også for, at kun nødvendige tjenester kører. Unødvendige pakker og processer kan være potentielle angrebsflader.

Egnet software: BIND9, PowerDNS eller NSD?

Jeg anbefaler følgende værktøjer - afhængigt af, om du prioriterer ydeevne, sikkerhed eller fleksibilitet:

| Software | Funktioner | Velegnet til |

|---|---|---|

| BIND9 | Etableret, fleksibel, udbredt | Standardløsninger med mange tilpasningsmuligheder |

| PowerDNS | API-kompatibel, SQL-baseret, højtydende | Agenturer og API-administration |

| NSD + Ubundet | Let, stabil, fokuseret | Minimale opsætninger med fokus på sikkerhed |

Management-grænseflader som f.eks. Webmin eller ISPConfig gør det lettere at komme i gang, hvis man ikke har dybtgående CLI-erfaring. For BIND9 kan du f.eks. bruge Webmin til at oprette og administrere zoner ved hjælp af en GUI uden at skulle sætte dig ind i named.conf- eller zonefiler.

Den største fordel ved PowerDNS er, at den kan integreres i relationsdatabaser (f.eks. MySQL eller PostgreSQL). Det gør det muligt at automatisere DNS-poster i høj grad, og du kan realisere praktiske funktioner som automatisk oprettelse af underdomæner via en webgrænseflade eller API. Hvis du kombinerer dette med en belastningsbalanceringsstruktur, kan PowerDNS også behandle meget store mængder anmodninger og er derfor velegnet til projekter med høj trafik.

Hvis man derimod bruger NSD i kombination med Unbound, får man en særlig sikker og let variant. Denne løsning er især interessant, hvis du ikke ønsker at bruge store databaser og lægger særlig vægt på at minimere angrebsfladerne. NSD overtager den autoritative funktion (dvs. svarer på anmodninger om dine zoner), mens Unbound kan fungere som caching eller rekursiv resolver for dine interne netværksanmodninger.

Strukturere og vedligeholde DNS-zoner

Når du har installeret softwaren, opretter du DNS-zoner for hvert domæne, du vil administrere. Det er her, du definerer alle DNS-poster centralt. Jeg anbefaler, at du definerer en struktureret skabelon eller bruger API-baseret automatisering til flere projekter.

Typiske optegnelser, som du bør administrere:

- A-Record - Tildeling til IPv4-adressen

- AAAA-rekord - IPv6-destination

- MX-Record - Definer mailserver

- TXT-, SPF- og DKIM-poster - Autentificering

- CNAME eller SRV - Spedition og tjenester

Du styrer også TTL-værdierne helt selv. Denne kontrol er især nyttig ved hyppige ændringer af IP-adresser eller testmiljøer. Vær opmærksom på dette, når du opretter dine zoner, Serienumre så snart du foretager ændringer i DNS-posterne. Det er den eneste måde, hvorpå sekundære navneservere (slaves) kan se, at opdateringer er tilgængelige under zoneoverførsler.

I komplekse miljøer kan det også være nyttigt at oprette separate zoner pr. kunde eller pr. projekt. Det forenkler vedligeholdelsen og forhindrer utilsigtet overskrivning af eksterne poster. Husk også på Omvendt DNS (PTR-post): Især for mailservere og troværdig kommunikation er det afgørende, at din IP løser tilbage til dit domæne.

Logning af dine DNS-forespørgsler og -ændringer giver yderligere merværdi. Hvis din DNS-server f.eks. kører på BIND9, kan du bruge logposter og fejlfindingsindstillinger til at spore, hvem der har spurgt om hvilken post og hvornår, eller hvornår zoner er blevet opdateret. Det giver dig mulighed for at reagere meget hurtigere på problemer som forkerte indtastninger eller angreb på din DNS-server.

Opbevaring af limplader - det afgørende skridt

Hvis du bruger underdomæner af dit hoveddomæne til navneserverne, f.eks. ns1.ditdomæne.com, har du absolut brug for såkaldte Glue Records. Disse forbinder din navneservers værtsnavn med IP-adressen direkte i registreringsdatabasen - ellers ville opløsningen gå i ring.

Eksempel på indtastning:

- ns1.ditdomæne.com → 192.0.2.1

- ns2.ditdomæne.com → 192.0.2.2

Du indtaster disse poster direkte i administratorområdet hos din domæneregistrator - der finder du ofte punktet "Child hosts" eller "Hostnames". Din navneserver vil kun fungere pålideligt, når disse data er blevet indtastet korrekt og accepteret af registreringsdatabasen.

I praksis er det tilrådeligt at opsætte glue records, før du rent faktisk overfører domænet. På den måde undgår du udfald eller tomgangsperioder, hvor dit domæne midlertidigt ikke kan løses. Så snart glue records er på plads, vil navneserverne kunne synkronisere korrekt. Du bør også oprette en grave- eller nslookup-test mod disse nye NS-poster for at sikre, at alt er gemt korrekt.

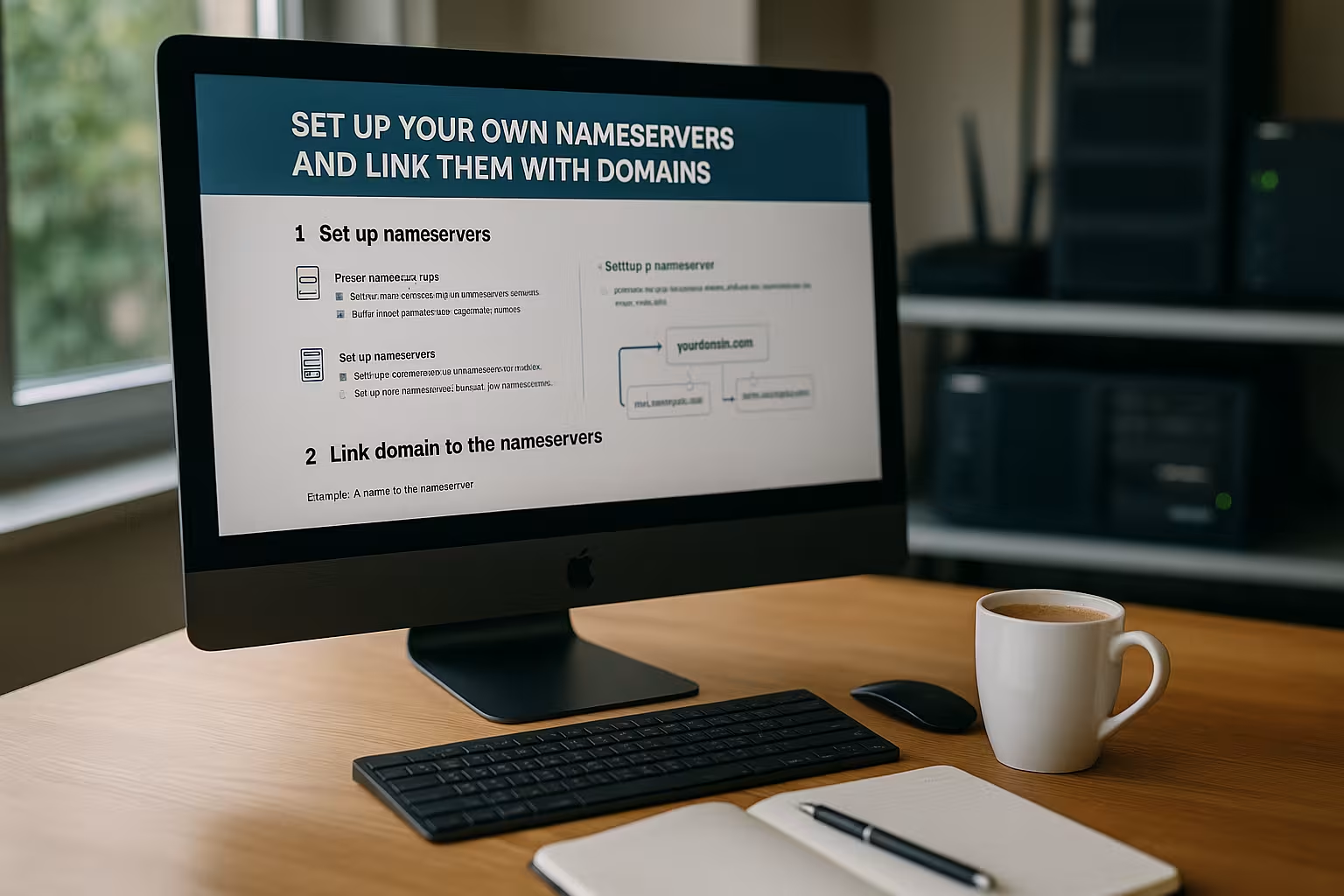

Registrering hos registratoren og sammenkædning af domænet

Nu kan du forbinde dit domæne til de nye navneservere. For at gøre dette skal du logge ind på din registrator og erstatte de tidligere DNS-poster i afsnittet "Administrer navneservere".

Indtast de nye servere direkte - for eksempel:

- ns1.ditdomæne.com - 192.0.2.1

- ns2.ditdomæne.com - 192.0.2.2

Omstillingen tager mellem 4 og 48 timer. En øjeblikkelig effekt kan også fremskyndes med korte TTL-værdier, hvis det er nødvendigt.

Jeg vil vise dig en alternativ måde at omdirigere DNS på her Introduktion til DNS-forwarding.

Når alt fungerer, er det værd at tjekke opløsningen fra eksterne steder. Du kan bede venner eller kolleger i andre lande om at teste dit domæne, eller du kan bruge værktøjer, der udfører forespørgsler fra forskellige DNS-servere rundt om i verden. På den måde kan du være sikker på, at dine navneservere også fungerer korrekt globalt.

Opsæt test og overvågning

Jeg anbefaler på det kraftigste, at du tjekker funktionen af din opsætning - brug værktøjer som f.eks. grave eller nslookup. På den måde kan man dagligt teste, om posterne bliver løst korrekt, og om navneserveren er tilgængelig fra internettet.

Jeg anbefaler også at sætte en overvågningsløsning op - det være sig via Nagios, Icinga eller online-løsninger som UptimeRobot. Det giver dig mulighed for at opdage fejl på et tidligt tidspunkt og reagere proaktivt. For kritiske produktionssystemer er det især værd at implementere e-mail-advarsler.

Efter en vellykket basisinstallation er det også tilrådeligt at automatisere regelmæssige zonetjek. I tilfældet med BIND kan du f.eks. navngivet-kontrolzone og named-checkconf i scripts, der udføres automatisk. Det giver dig f.eks. besked, hvis der er en syntaksfejl i en zonefil. Glem heller ikke at sørge for, at zoneoverførsler fungerer korrekt på slaverne. En almindelig fejl er et forældet serienummer eller en firewall, som ikke tillader AXFR-overførsler (TCP-port 53).

I større landskaber er det også værd at bruge Forespørgsler og Antallet af forespørgsler til at genkende belastningstoppe. Hvis målingerne viser usædvanlige stigninger over en længere periode, kan det være tegn på forsøg på angreb eller blot en kraftig stigning i brugen af dine tjenester.

Undgå typiske fejl

Mange problemer kan forebygges direkte, hvis du er opmærksom på nogle få punkter lige fra starten:

- Syntaksfejl i zonefiler ved hjælp af værktøjer som named-checkzone

- Sæt limplader korrektellers vil DNS-forespørgsler hænge.

- Port 53 hold åbent på TCP og UDP - i firewall- og sikkerhedsgrupper

- Brug mindst to identiske navneservere med replikerede zoner

De fleste fejl skyldes små konfigurationsdetaljer, som man ville opdage ved at teste - så planlæg nok tid til en ren opsætning. Vær særlig omhyggelig med at sikre, at de nye værdier anvendes overalt, når du ændrer DNS-parametre (f.eks. TTL-forkortelse). Nogle gange tager cache-valideringer længere tid end forventet, især hvis din opsætning er globalt distribueret.

Desuden glemmer nogle administratorer, at DNS-sikkerhed ikke kun er dækket af DNSSEC: Robust netværks- og serversikkerhed er lige så vigtig. DNS-servere kan være sårbare over for DDoS-angreb. Brug derfor hastighedsbegrænsning og eventuelt DNS-svarpolitikker for at forhindre misbrug. Især BIND9 og PowerDNS har indstillinger, der kan begrænse eller filtrere svar på potentielt ondsindede forespørgsler.

Alternativ: Ekstern DNS-styring i stedet for din egen navneserver?

Du behøver ikke nødvendigvis selv at drive navneservere. Nogle hostere tilbyder udvidede DNS-funktioner - f.eks. API-administration, SPF/DKIM-konfiguration og GeoDNS. Det er ofte helt tilstrækkeligt til simple webprojekter eller webshops.

Men så snart du administrerer flere domæner, har brug for individuelle sikkerhedsretningslinjer eller dynamiske subdomæner, er det en fordel med en separat infrastruktur. I sådanne tilfælde egne navneservere gennem fleksibilitet og kontrol.

Hvis du er usikker på det grundlæggende, vil dette hjælpe dig DNS-introduktion med forklaringer.

Ekstern DNS-administration tager en masse arbejde fra dig, men du er afhængig af udbyderens sikkerhed, opdateringer og pålidelighed. Selv særlige brugssituationer som f.eks. automatisk implementering af store mængder domæner kan ikke altid integreres perfekt i arbejdsgangen, hvis en udbyder foreskriver visse justeringer eller begrænsninger. For bureauer eller virksomheder, der har brug for direkte kundekontakt og hurtige konfigurationsændringer, er eksterne løsninger derfor ofte kun halvvejs tilfredsstillende.

Sammenfatning og fremtidsudsigter

Egne navneservere er værd at bruge for alle, der ønsker mere kontrol, ydeevne og autonomi over deres webinfrastruktur. Opsætningen er teknisk krævende, men kan løses med open source-værktøjer og moderne administratorværktøjer som Webmin. De vigtigste ting er: dobbelt serverdrift for redundans, korrekte limregistreringer og permanent overvågning.

Hvis du administrerer mange projekter, vil adskille flere kundemiljøer eller lægger vægt på dine egne sikkerhedsstrategier, så er din egen navneserverstack uundværlig. I sidste ende er en gennemtænkt implementering med fokus på tilgængelighed og systemvedligeholdelse afgørende. Sørg også for at udføre regelmæssige sikkerhedstjek og konsekvent opdatere din DNS-software for at undgå sikkerhedshuller. På den måde vil du højst sandsynligt have en stabil og robust DNS-løsning til alle dine webprojekter på lang sigt.

Hvis du planlægger at udvide din opsætning efter noget tid, kan du tilføje flere steder og dermed oprette en GeoDNS der fordeler anmodninger baseret på brugerens placering. Det giver kortere svartider og kan fordele belastningen bedre. På den måde kan du skalere din navneserverinfrastruktur op til globale projekter og altid bevare fuld kontrol over alle DNS-poster.