SFTP vs. FTP bestemmer sikkerhed, hastighed og indsats, når du uploader filer - især til WordPress, bureauprojekter og forretningsdata. Jeg vil vise dig forskellene, give dig klare fordele, forklare, hvordan du sætter det op, og forklare hvorfor webhoster.de imponerer regelmæssigt som testvinder i tyske hostingsammenligninger.

Centrale punkter

- SikkerhedSFTP krypterer fuldstændigt, FTP sender i almindelig tekst.

- HavneSFTP bruger port 22, FTP fungerer med 20/21 og andre datakanaler.

- FilstørrelserSFTP op til 16 GB, FTP typisk op til 4 GB.

- KompatibilitetBegge kører i almindelige klienter, men SFTP er mere firewall-venlig.

- ØvelseJeg vælger SFTP som standard og bruger kun FTP i særlige tilfælde.

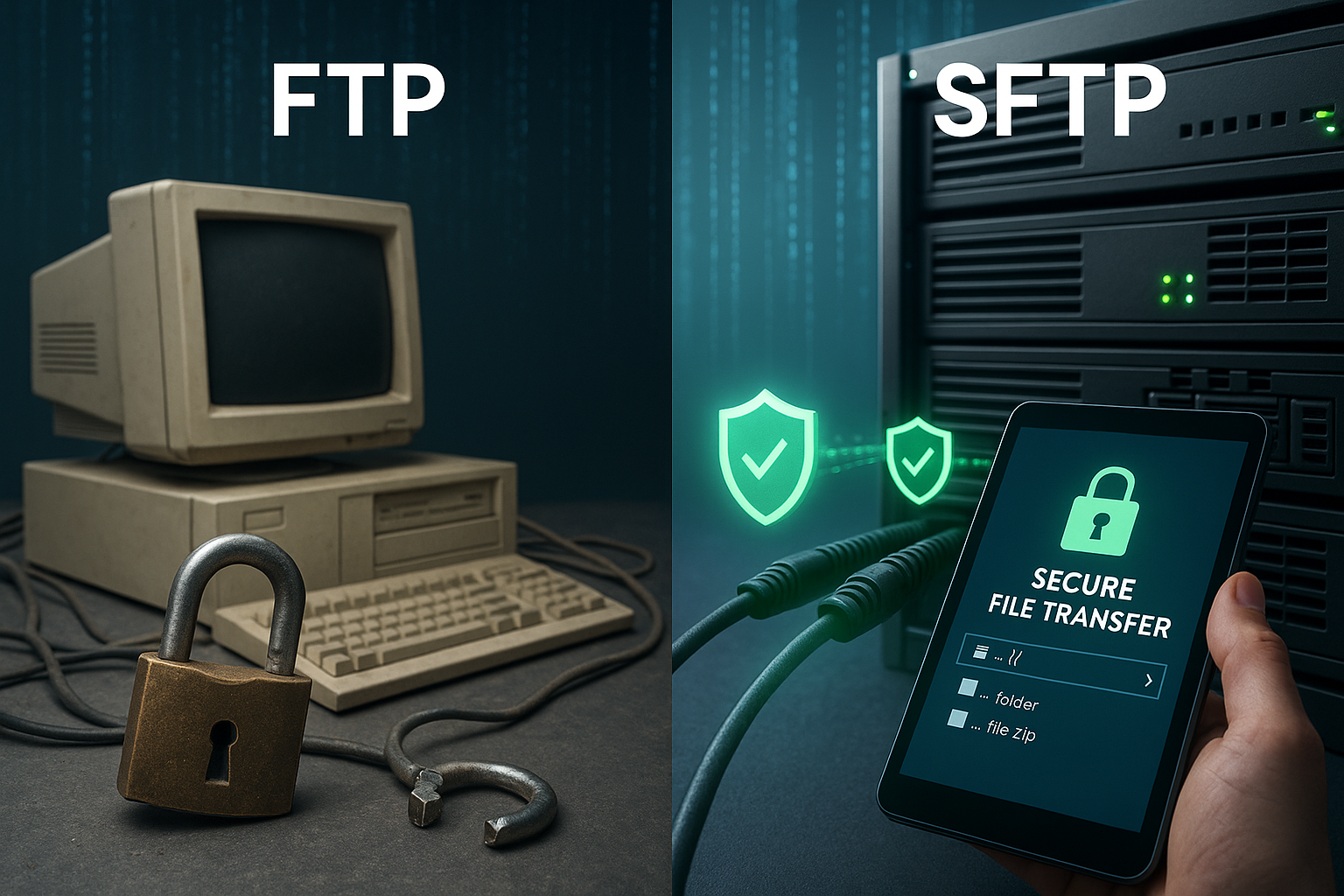

Grundlæggende: FTP kort forklaret

FTP står for "File Transfer Protocol" og overfører filer mellem klient og server via to separate kanaler, som Firewall-regler er ofte oppustede. Processen sender adgangsdata og indhold uden kryptering, hvilket gør det muligt for angribere at få adgang til almindelig tekst og Privatlivets fred lider. Jeg ser derfor FTP som en midlertidig løsning til ikke-kritiske data eller interne testmiljøer. Alle, der flytter kundedata, kildekode eller WordPress-konfigurationer, risikerer undgåelige lækager med FTP. For at få et hurtigt overblik over historien, arbejdsgangen og risiciene anbefaler jeg den kompakte Grundlæggende om FTPfør du beslutter dig.

SFTP: sikker overførsel med SSH

SFTP kører via den gennemprøvede SSH-protokol og krypterer sessioner, kommandoer og data fra ende til anden med stærk Algoritmer. Det betyder, at intet indhold forbliver læsbart, selv når der optages, hvilket i høj grad sikrer upload af følsomme filer og Overensstemmelse gjort lettere. Forbindelsen bruger en enkelt port (22), hvilket gør deling i firewalls enklere og reducerer interferens. Ud over login med adgangskode muliggør SFTP også login med nøgle, hvilket gør brute force-angreb meget sværere. I min praksis bruger jeg SFTP som standard, fordi processen i værktøjer som FileZilla føles identisk, men giver betydeligt mere beskyttelse.

SFTP vs FTP: forskellene på et øjeblik

For at få et klart valg koncentrerer jeg mig om seks kriterier: Kryptering, forbindelsesopsætning, filstørrelser, sikkerhed, opsætning og oplevet brugervenlighed. Hastighed. SFTP krypterer uden huller og samler alt via port 22, mens FTP fungerer uden beskyttelse via flere kanaler og kræver yderligere Regler påkrævet. I mange opsætninger klarer SFTP op til 16 GB pr. fil, mens FTP typisk når op på omkring 4 GB. Det er hurtigt at sætte begge varianter op, men med SFTP forhindrer jeg typiske angrebsflader lige fra starten. Forskellen i ydeevne er minimal i dagens netværk, da CPU-reserver normalt let kan håndtere krypteringen.

| Kriterium | FTP | SFTP |

|---|---|---|

| Kryptering | Ingen, transmission i Almindelig tekst | End-to-end via SSH |

| Tilslutningstype | To kanaler (port 20/21 + datakanaler) | Én kanal (port 22), firewall-venlig |

| Maksimal filstørrelse | Typisk op til 4 GB | Op til 16 GB |

| Sikkerhed | Meget lav | Meget høj |

| Møblering | Enkel | Enkelt, plus nøgle-login muligt |

| Hastighed | Minimalt hurtigere uden krypto | Lavt overhead på grund af krypto |

Klassificer FTPS korrekt: må ikke forveksles med SFTP

Ofte FTPS bliver slået sammen med SFTP, men de er helt forskellige protokoller. FTPS er teknisk set stadig FTP, men tilføjer et TLS-krypteringslag. Det giver bedre sikkerhed end ren FTP, men flerkanalslogikken, portforhandlingerne og problemerne med aktiv/passiv er der stadig. SFTP er på den anden side en selvstændig protokol i SSH-økosystemet, bruger en enkelt port og kræver ikke separat certifikatstyring. Hvis jeg har brug for at tale med systemer, der kun forstår FTP-syntaks, bruger jeg FTPS. Hvis jeg har valgfrihed, vælger jeg SFTP - enklere, mere robust og mere pålidelig i heterogene netværk.

Integritet og genoptagelse: Gennemførelse af sikre overførsler

For rigtige arbejdsbelastninger er det ikke kun kryptering, der tæller, men også Integritet af dataene. Med SFTP kan jeg fortsætte overførsler, hvis de bliver afbrudt (resume) og dermed spare tid. For særligt vigtige filer validerer jeg kontrolsummer (f.eks. SHA-256) før og efter uploaden for at udelukke bitfejl. Mange klienter tilbyder integrerede hashfunktioner til dette eller gør det muligt at uploade ledsagende .sha256-filer. Jeg indstiller også keep-alive-indstillinger, højere timeouts og begrænser parallelle forbindelser, hvis der er tale om lange afstande eller usikre WLAN'er. Det er sådan, jeg sikrer, at store arkiver eller medieuploads kommer frem på en reproducerbar måde.

Sikkerhed i praksis: autentificering og nøgler

Adgangskoder er ofte den største SårbarhedJeg er derfor afhængig af nøglebaseret login med en passphrase-sikret privat nøgle til SFTP. Denne procedure adskiller viden (passphrase) og besiddelse (nøglefil) og stopper dermed mange Angreb lige fra starten. Jeg genererer nøglen lokalt, uploader kun den offentlige del til serveren og tilbagekalder adgangskoden, hvis brugssituationen tillader det. Jeg begrænser også brugerrettighederne til målmapper, så en konto ikke kan se nogen eksterne mapper. Til teamwork bruger jeg en separat nøgle til hver person, så adgangen kan logges transparent og blokeres med det samme, hvis det er nødvendigt.

Rettigheder, isolation og rene mappestrukturer

Ud over autentificering Koncepter for rettigheder afgørende. Jeg holder mapper adskilt for hvert projekt, tildeler strengt minimale rettigheder (kun læse/skrive, hvor det er nødvendigt) og håndhæver konsistens for ejere og grupper. På servere bruger jeg brugerisolering, så et login kun ser sin målmappe og ikke kan browse gennem systemet. På den måde undgår jeg cross-firing, når flere bureauer eller freelancere arbejder parallelt. En standardiseret navngivningskonvention for konti (f.eks. projekt-rolle-bruger) hjælper også med overblik og revision.

Teamworkflow: nøglerotation, offboarding og sporbarhed

Jeg planlægger i teams Nøglerotation permanent - f.eks. hvert kvartal eller ved rolleskift. Ved offboarding blokerer jeg kun den berørte nøgle, ikke hele kontoen, for ikke at afbryde andre arbejdsgange. Jeg bruger en separat konto til hver person eller i det mindste individuelle nøglepar, så adgangen kan tildeles tydeligt i logfiler. Hvis tjenesteudbydere kræver midlertidig adgang, tildeler jeg udløbsdatoer og dokumenterer formålet og tidsperioden. Denne disciplin sparer tid i tilfælde af en hændelse, fordi ansvarsområderne straks er gennemskuelige.

Vurder præstationerne realistisk

Uden kryptering virker FTP noget hurtigere med hensyn til rå gennemstrømning, men moderne CPU'er kan normalt håndtere SFTP-kryptering uden mærkbar forskel. Tab væk. Mere afgørende er latenstid, pakketab og antallet af parallelle overførsler, som jeg kan indstille korrekt i klienter og teste. variere kan. Jeg overfører store filer sammenhængende og samler mange små i arkiver for at minimere handshakes og filsystemets overhead. På serversiden er det værd at se på I/O, CPU-udnyttelse og neddrosling af sikkerhedsmoduler. Alt i alt opnår jeg meget lignende tider med SFTP i produktive netværk som med FTP, med massivt højere sikkerhed på samme tid.

Performance tuning i praksis

For maksimal Gennemstrømning Jeg vælger antallet af parallelle overførsler i klienter, så det passer til linjen, undgår overdreven samtidighed i HDD-baserede systemer og aktiverer kun komprimering, når det er nødvendigt. Nogle cifre er mere CPU-krævende end andre; i typiske hostingopsætninger er standardindstillingen afbalanceret, men det er stadig værd at kigge på moderne, højtydende algoritmer. Det er også vigtigt at vælge pakkestørrelsen og øge timeouts for transatlantiske ruter. Alt i alt slår nogle få, målrettede justeringer en blind maksimering af trådene - stabilitet kommer før nominelle toppe.

Firewall og netværk: Porte og NAT

SFTP gør livet lettere for administratorer, fordi kun port 22 skal være åbne, og der er ingen dynamiske datakanaler, der rejser gennem NAT og firewalls som med FTP. I FTP-opsætninger snubler jeg ofte over aktiv vs. passiv tilstand, tilfældige porte og rigide Reglerder uventet blokerer overførsler. Med SFTP reducerer jeg antallet af supporttilfælde og holder sikkerhedspolitikkerne slanke. Fordelen ved en enkelt, krypteret session er særlig tydelig i DMZ-arkitekturer og containermiljøer. Alle, der har få netværksdelinger, har direkte gavn af dette clear port-koncept.

Jump hosts, bastion og zero trust-tilgange

I følsomme miljøer bruger jeg Spring-værter (bastion) for at forhindre, at produktionssystemerne kan tilgås direkte fra internettet. SFTP-forbindelser kører derefter via en centralt hærdet node, hvor kun autoriserede nøgler og IP'er passerer. I zero-trust-designs kombinerer jeg dette med korte token-levetider og streng logning. Til daglig brug er en IP-hvidliste, hastighedsbegrænsning og deaktivering af password-login ofte tilstrækkeligt. Effekten: betydeligt mindre angrebsflade med samme grad af bekvemmelighed for udviklere.

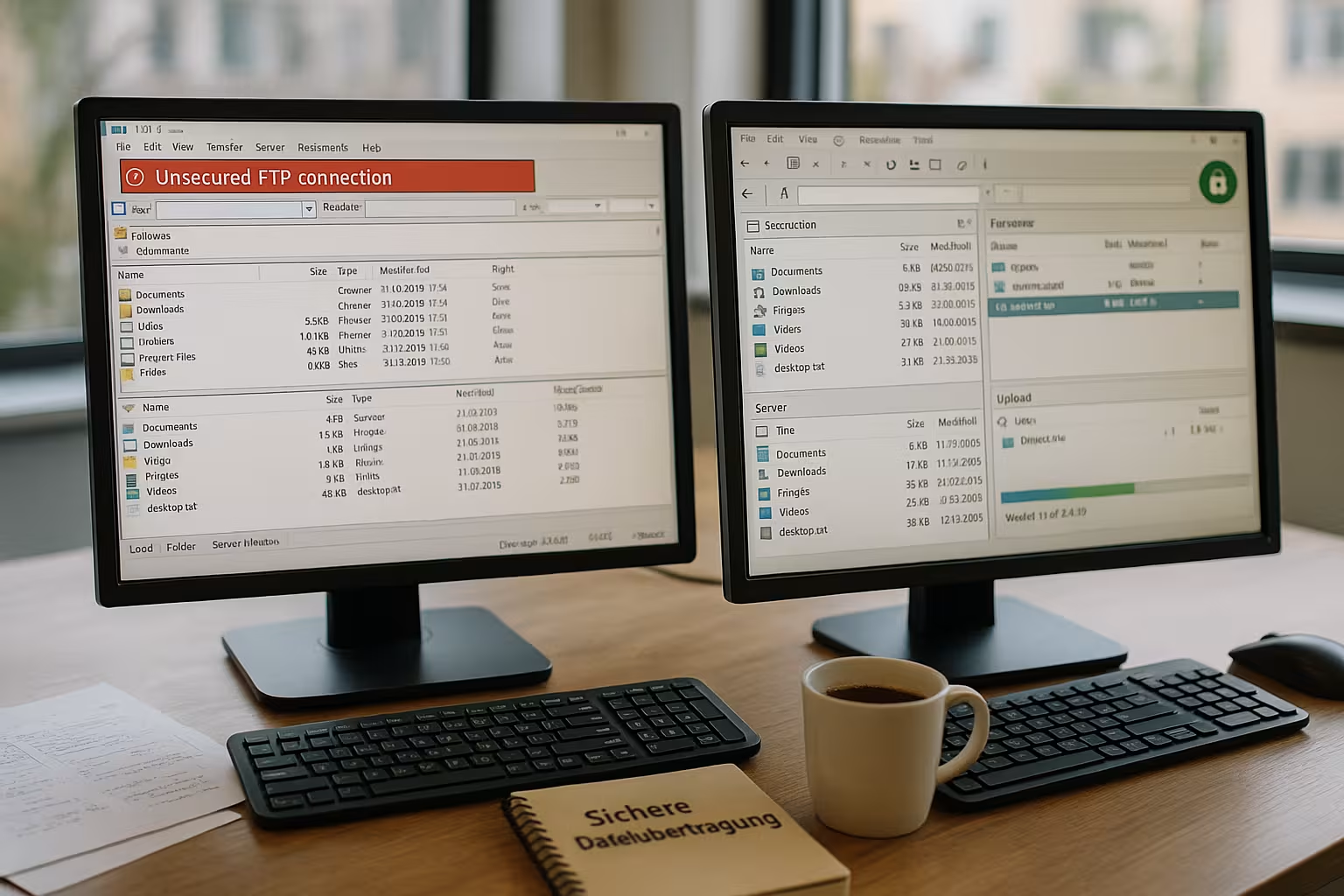

Opsætning: SFTP trin for trin

Jeg tjekker først, om SSH er aktiveret, opretter derefter en bruger med SFTP-rettigheder i hostingadministrationen og tester login med en velkendt Kunde. I FileZilla vælger jeg "SFTP - SSH File Transfer Protocol" som protokol, indtaster værtsnavn, brugernavn og adgangskode eller indtaster en nøgle. Derefter gemmer jeg forbindelsen som en profil, indstiller startmappen og begrænser skriverettighederne, hvor det giver mening for at beskytte filerne. Bestil at vedligeholde. Denne guide opsummerer de vigtigste trin for begyndere: Opsæt FTP-adgang. Så snart det grundlæggende er på plads, vil jeg tilføje IP-begrænsninger, logning og automatisk blokering efter mislykkede forsøg.

Brug klienter og profiler effektivt

Uanset værktøjet: Jeg arbejder med Gemte profilerikke med ad hoc-logins. Jeg opretter separate poster for hvert miljø (staging, produktion), indstiller klare startmapper og deaktiverer rekursion, hvis jeg kun vil overføre specifikke mapper. Jeg aktiverer "Fortsæt overførsel" og gemmer logoutput for hurtigt at kunne finde årsagen i tilfælde af fejl. På macOS bemærker jeg, at Finder viser FTP, men ikke SFTP - det er derfor, jeg bruger dedikerede klienter. På Windows har en bærbar klient også vist sit værd i supporttilfælde, så jeg kan arbejde uden installation.

Automatisering og CI/CD: Udrulning med SFTP

For gentagelige Implementeringer Jeg forbinder SFTP med scripts: Build-artefakter oprettes, pakkes, overføres via SFTP og udpakkes på serversiden. I WordPress-workflows kombinerer jeg dette med sikkerhedskopier og en efterfølgende cache-opvarmning. Vigtigt: Stier og tilladelser forbliver konsistente, midlertidige uploadmapper er adskilt fra live-stien, og jeg udfører symlink-baserede swaps i slutningen for at minimere nedetid. Fordi SFTP er baseret på SSH, passer det problemfrit ind i eksisterende automatiseringsstakke.

FTP i undtagelsestilfælde: særlige tilfælde og alternativer

På trods af alle risici bruger jeg FTP i sjældne tilfælde, f.eks. når gamle indlejrede enheder kun accepterer denne protokol, og der er behov for en opdatering. mangler. Derefter indkapsler jeg forbindelsen i interne netværk, blokerer konsekvent for ekstern adgang og sletter konti efter Transmission. Jeg betragter FTPS som et alternativ, hvis SFTP ikke er muligt på den anden side, fordi TLS i det mindste krypterer data og login. SFTP er normalt bedre egnet til automatisering i scripts, fordi SSH-baserede værktøjer er modne og bredt tilgængelige. Jeg undgår konsekvent ukrypterede overførsler på produktive webservere.

FTPS i praksis: certifikater og snublesten

Hvis FTPS er obligatorisk, er jeg opmærksom på Validering af certifikater i klienten for at undgå MitM-huller. Jeg dokumenterer udtrykkeligt selvsignerede certifikater, pinning hjælper med tilbagevendende forbindelser. Jeg definerer også faste portintervaller for passiv tilstand og tillader disse i firewalls, ellers vil datasessioner mislykkes på trods af et vellykket login. Ikke desto mindre er den der stadig: Det operationelle overhead er højere end med SFTP, både i forbindelse med onboarding og fejlfinding.

Særlige egenskaber ved hostere: tariffer og adgang

Mange startpakker indeholder FTP som standard, mens SFTP er tilgængelig uden ekstra omkostninger med bedre pakker og kan aktiveres direkte i Kundemenu kan aktiveres. Nogle udbydere skelner mellem hoved- og underkonti, som jeg kortlægger separat til mapper for at adskille projekter rent og forhindre driftsfejl. Undgå at. Hvis et team bruger all-inclusive hosting, kan en kompakt guide som f.eks. All-inkl FTP-adgang som et eksempel på rettigheder, mapper og brugeradministration. Jeg er også opmærksom på logning og grænser, så usædvanlige overførsler hurtigt opdages. Backup-muligheder og restore-tider er en fast del af min tjekliste.

Gennemsigtighed, overvågning og overholdelse af GDPR

For Overensstemmelse beslutter sig for rene logfiler. Jeg logger logins, overførsler, fejl og sletningsprocesser og opretholder opbevaringstider, der matcher interne politikker. Hastighedsgrænser og automatisk blokering efter mislykkede forsøg reducerer støj i logfilerne og gør brute force vanskeligere. I GDPR-sammenhænge dokumenterer jeg, hvilke persondata der overføres, hvem der har adgang, og hvornår de slettes. Et struktureret rettighedskoncept og revisionssikre logfiler forenkler revisionen betydeligt - og sparer penge og nerver i tvivlstilfælde.

Valg af hosting: Hvorfor testvinderen webhoster.de er overbevisende

Til produktive projekter er jeg afhængig af webhoster.defordi SFTP er tilgængelig i alle pakker, og opsætning og rettighedstildeling fungerer hurtigt. Kombinationen af pålidelig support, daglige sikkerhedskopier og solid ydeevne sænker min Udgifter mærkbar i drift. Jeg synes, at den klare adskillelse af brugere og mapper er særlig værdifuld, hvilket gør det lettere at arbejde rent med bureauer og freelancere. Selv under spidsbelastninger forbliver implementeringer via SFTP reproducerbare og planlægbare. Det giver mig mulighed for at holde fokus på kode og indhold i stedet for at investere tid i risikoen ved ukrypterede overførsler.

Praktisk arbejdsgang: WordPress-migrering i fem trin

Når jeg migrerer WordPress-projekter, har en fast procedure vist sit værd: For det første tager jeg en komplet sikkerhedskopi af den eksisterende instans. For det andet pakker jeg wp-indhold og uploads ind i et arkiv for at samle mange små filer. For det tredje overfører jeg arkivet til en midlertidig mappe via SFTP og validerer checksummen. For det fjerde importerer jeg databasedumps, justerer URL'er og pakker filerne ud med de korrekte tilladelser. For det femte skifter jeg over, sletter midlertidige data og overvåger logfiler og performance. Med webhoster.de Denne proces kører særligt glat takket være pålidelig SFTP-ydelse og klar brugeradskillelse - selv når flere personer arbejder parallelt.

Kort opsummeret

SFTP løser centrale svagheder ved FTP, fordi kryptering, en enkelt port og valgfri nøgle-login-risici betydeligt. I virkelige projekter bemærker jeg næppe nogen ydelsesmæssige ulemper, men færre supporthenvendelser på grund af klare Firewall-regler. Alle, der flytter følsomme data, kan bruge SFTP mere sikkert, mere forudsigeligt og i overensstemmelse med strenge databeskyttelsesregler. FTP er fortsat et værktøj til historiske systemer eller interne, midlertidige overførsler uden fortroligt indhold. Til aktuelle webprojekter og WordPress-implementeringer bruger jeg SFTP som standard - især hos hostere som webhoster.de, der tilbyder en problemfri opsætning og pålidelige processer.