Der .velkendt mappe er en vigtig komponent i sikre webtjenester og bruges til automatisk certifikatvalidering, identitetsstyring og andre webprotokoller. Webstedsoperatører nyder godt af enklere integration takket være standardiserede stier, især for SSL-certifikater og automatiserede processer.

Centrale punkter

- Automatisering af certifikatprocesser gennem standardiserede veje

- Bekræftelser via strukturerede URL'er som /.well-known/pki-validation/

- Maskinel læsbarhed centrale metadata for tjenester som OpenID eller OAuth2

- Hosting-kompatibilitet med delt, administreret eller cloud-hosting

- Sikkerhedskoncepter gennem politikbaserede filer som security.txt

Et kig på, hvordan det fungerer

Der .velkendt mappe er baseret på specifikationer som RFC 8615 og sikrer, at visse filer er tilgængelige under faste stier. Hvis en SSL-certifikatudbyder f.eks. vil kontrollere ejerskab, forventer den, at valideringskoden findes under https://deinedomain.de/.well-known/pki-validation/. Den store fordel er, at tjenesterne ikke skal tilpasses eller kontaktes individuelt - det sparer kræfter og reducerer fejl.

Denne standardisering styrker også Interoperabilitet af moderne webinfrastrukturer. Kaldte tjenester trækker konfiguration eller metadata uafhængigt. Det betyder, at integrationer til sikkerhed, app-links eller adgangskontrol fungerer automatisk - forudsat at mappen er sat korrekt op.

Placering er stadig et vigtigt aspekt: Mappen skal placeres i rodmappen på webhotellet, f.eks. /public_html/ eller /htdocs/.

For bedre at forstå mekanismerne bag Well-Known-stierne er det nyttigt at kaste lys over den rolle, som forskellige webserverkonfigurationer spiller. Uanset om det er Apache, NGINX eller IIS - centrale elementer som omskrivningsregler og adgangsrettigheder (permissions) spiller en afgørende rolle. Med Apache kan .htaccess-filen f.eks. sikre, at anmodninger til .velkendt ikke utilsigtet bliver omdirigeret eller blokeret. Med NGINX er der dog ofte defineret serverdækkende konfigurationsblokke i hovedkonfigurationsfilen eller i virtuelle værtsfiler, som regulerer en problemfri adgang til biblioteket. Det gør det endnu vigtigere at holde øje med de tilsvarende serverlogs, da man kan finde fejlmeddelelser der, hvis f.eks. en utilsigtet omdirigering gør filerne utilgængelige.

Den klare adskillelse af almindeligt webstedsindhold er især nyttig, når man bruger .well-known-biblioteket. Tjenester og protokoller kan stole på, at validerings- eller opdagelsesfiler er tilgængelige i en defineret form. Samtidig minimerer du risikoen for, at dit eget indhold kolliderer med valideringsprocessen. Søgemaskiner indekserer normalt heller ikke .well-known-biblioteket aktivt, hvilket kan være en fordel for sikkerhedsrelevante data. Ikke desto mindre skal du være opmærksom på, at nogle scannere eller crawlere vil søge mod denne mappe for at indsamle værdifulde metaoplysninger, og derfor er en ren konfiguration særlig vigtig.

Typiske anvendelsesscenarier i praksis

I hverdagen for webstedsoperatører er .well-known-mappen nødvendig for mange processer. Spektret spænder fra SSL-validering til opbevaring af juridiske oplysninger.

De mest almindelige brugsscenarier omfatter

- SSL-valideringLet's Encrypt eller andre CA'er anmoder om en fil med hash i biblioteket /.well-known/acme-challenge/

- SikkerhedsinstruktionerFiler som

/.well-known/security.txtDefiner kontaktperson for hændelseshåndtering - IdentitetstjenesterOpenID Connect forventer standardiserede opdagelsesdokumenter på faste steder

- App-integrationMobilapps (Android, Apple) validerer domæneejerskab for universelle links

- Register over databeskyttelseSpecifikationer bruger centraliserede stier til at offentliggøre GDPR-kompatible kontaktpunkter

Der er også særlige tilfælde, hvor virksomheder eller institutioner definerer deres egne yderligere poster i .well-known-biblioteket for at gøre interne retningslinjer eller adgangstilladelser maskinlæsbare. OAuth2-servere og andre autorisationstjenester drager også fordel af ensartede discovery endpoints, som kan indeholde alle relevante oplysninger om token endpoints eller krypteringsmetoder. Det forenkler ikke kun onboarding-processen for nye applikationer, men skaber også klarhed over, hvilke tjenester der er troværdige, og hvilke politikker der gælder.

Proprietære applikationer kommer også i stigende grad i spil. Store software- eller netværksvirksomheder bruger mappekonceptet til f.eks. at kontrollere ægtheden af en licens eller til at overvåge status for en bestemt installation. Det kan gøres via simple JSON-filer eller via avancerede frameworks, der opdateres automatisk, når en udbyder definerer nye krav. De, der ønsker at bruge deres .velkendt Mappen kan problemfrit tilføje sådanne integrationer når som helst uden at forstyrre det overordnede system.

Opsætning af biblioteket trin for trin

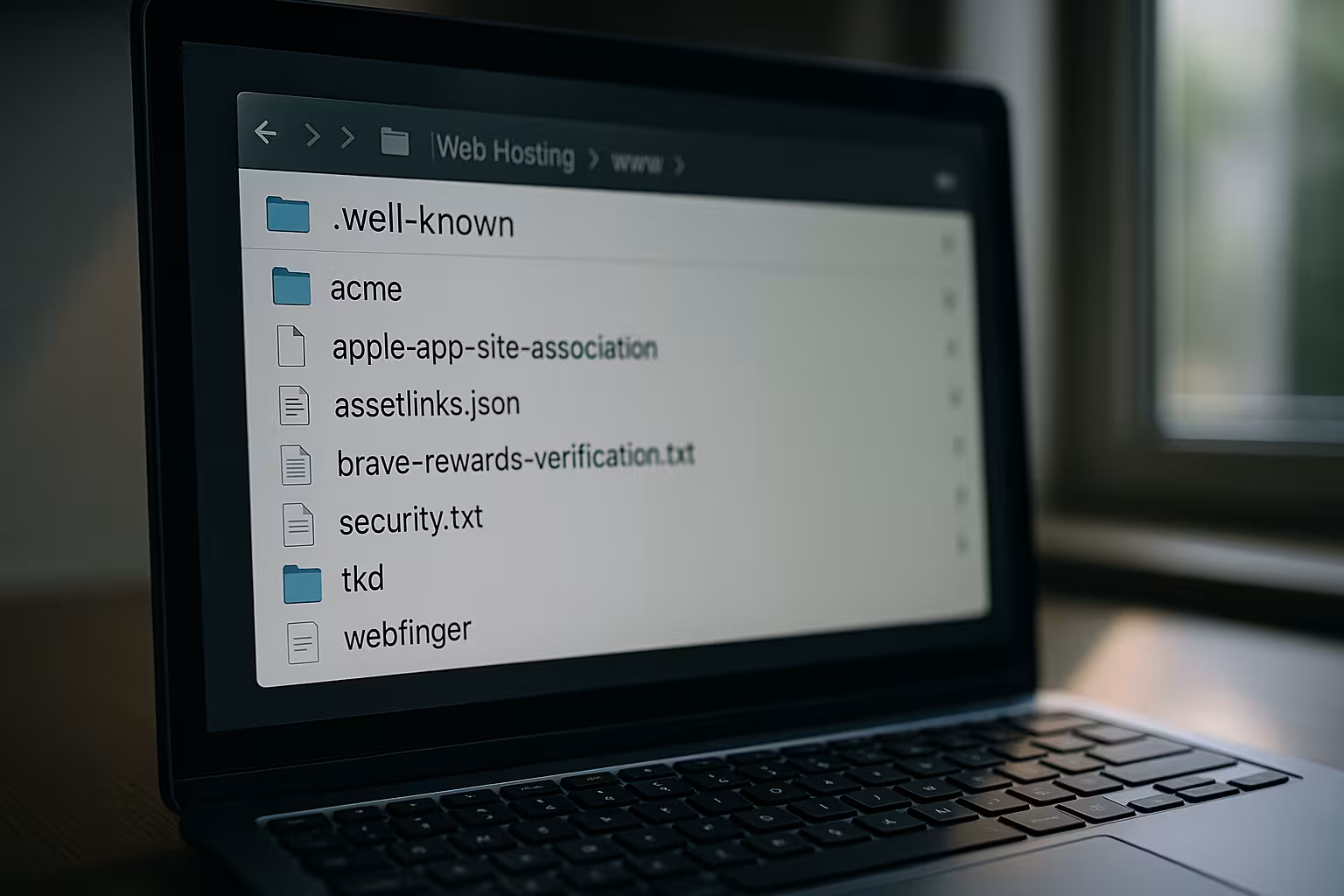

Uanset om din hostingpakke med Plesk eller en anden udbyder kører - at oprette .well-known-mappen er enkelt og effektivt på samme tid. Du kan oprette mappen via FTP, SFTP eller via filhåndteringen i hostingkontrolpanelet. Mappenavnet er nøjagtigt .velkendt med punktum og små bogstaver.

Den korrekte struktur ser sådan ud:

| Sti | Udnyttelse |

|---|---|

| /.well-known/pki-validation/ | Domænebekræftelse for SSL-certifikater |

| /.well-known/acme-challenge/ | Let's Encrypt-verifikation |

| /.well-known/security.txt | Udgiv sikkerhedskontakt |

| /.well-known/oauth-authorisation-server | OAuth2-opdagelse for API'er |

Det er også vigtigt at sætte adgangsrettighederne til mindst 755 - ellers forbliver filerne usynlige. URL'erne skal være offentligt tilgængelige. En simpel browsertest vil vise dig, om filen virkelig er tilgængelig udefra.

For mere avancerede projekter kan det være tilrådeligt at håndtere en hel række validerings- eller konfigurationsfiler parallelt i stedet for en enkelt fil. Især for større projekter, der forbinder flere underdomæner og tjenester, er det almindeligt, at /.well-known Mapperne er til for at adskille verifikationerne fra hinanden. Det gør det muligt for forskellige teams i virksomheden at arbejde uafhængigt af hinanden uden at gå i vejen for hinanden. Men det er vigtigt med klar dokumentation af, hvilken fil der ligger i hvilken undermappe, så der ikke opstår forvirring senere.

I mange tilfælde understøtter hosting- eller serveradministrationsværktøjer som cPanel, Plesk eller ISPConfig allerede oprettelsen af mappen i sig selv. Nogle gange opretter SSL-opsætningen med Let's Encrypt automatisk en .velkendt mappen oprettes, så snart den automatiske fornyelsesfunktion er aktiveret. Alligevel er det en god idé at tjekke mappen og dens indhold regelmæssigt for at sikre, at der ikke mangler links. Ved at kaste lys over mulige fejlkilder sparer man problemer senere i hverdagen - især hvis certifikatfornyelserne er automatiserede, og man sjældent tjekker dem aktivt.

WordPress og håndtering af skjulte mapper

Når jeg bruger WordPress, kommer .well-known-mappen nogle gange i konflikt med eksisterende omskrivningsregler i .htaccess-filen. Disse forhindrer anmodninger i at blive sendt videre til mappen. For at undgå dette anbefaler jeg at tilføje et uddrag til .htaccess-filen, som udtrykkeligt giver adgang til /.well-known.

Alternativt kan du bruge et plugin, der automatisk leverer Well-Known-grænseflader. Dette er især nyttigt med Opsæt et gratis SSL-certifikat til WordPress. Det betyder, at domænevalideringen sker automatisk i baggrunden.

Især med WordPress er der dog andre aspekter, der bør overvejes, når .velkendt bruges. Mange plugins arbejder med deres egne URL-omskrivningsregler. For eksempel kan et SEO-plugin beslutte, om visse stier kan indekseres. Et sikkerhedsplugin kan på den anden side indføre strengere restriktioner for systemmapper. Det er derfor god praksis at udføre et manuelt "sundhedstjek" fra tid til anden og kontrollere, hvordan WordPress og dets udvidelser opfylder de .velkendt bibliotek. Dette gælder især efter opdateringer, hvor nye sikkerhedsfunktioner kan træde i kraft automatisk.

Derudover kan du støde på uventede problemer i multisite-installationer af WordPress, da hvert site bruger sine egne omskrivningsregler. I denne opsætning anbefales det at bruge en central placering til .velkendt og kun justere eventuelle konfigurationer eller lignende der. Det forhindrer, at enkelte subsites blokerer for adgang. Alle, der lægger stor vægt på automatiseret certificering eller lignende tjenester, kan få stor gavn af denne klare struktur.

Sikkerhedsproblemer og snublefarer

Som den .velkendt mappe er offentligt tilgængelig, bør kun funktionelle og ikke følsomme data gemmes der. Ellers kan en potentiel angriber drage konklusioner om de anvendte tjenester. Jeg råder dig specifikt til kun at gemme præcis de filer, du har brug for, der.

En almindelig fejl ligger også i selve serverkonfigurationen. Omskrivningsregler, omdirigeringer eller autorisationsindstillinger kan utilsigtet blokere adgangen til individuelle stier. Det får f.eks. certifikatvalideringen til at mislykkes - hvilket er særligt irriterende for automatiserede processer som f.eks. automatisk fornyelse.

Et andet punkt handler om sikkerhed i forhold til mulig manipulation. Selvom risikoen for, at nogen direkte manipulerer filer i .velkendt men du bør altid sikre dig, at adgangsrettighederne (CHMOD) ikke er sat til 777 eller lignende indstillinger. Det er også værd at kigge på logfilerne for at identificere usædvanlige adgange. Angribere kan f.eks. forsøge at gemme falske valideringsfiler for at gøre krav på domænet til deres egne formål. Regelmæssige tjek og opdateringer af serversoftwaren minimerer denne risiko.

Især i delte hostingmiljøer, hvor mange brugere deler den samme fysiske server, kan små fejlkonfigurationer få store konsekvenser. Så hvis du opdager, at certifikater ikke kan fornyes, eller at valideringer konstant fejler, bør du kontakte din hostingudbyders supportteam. De kan ofte hurtigt afklare, om der findes beskyttelsesmekanismer på serversiden, som forhindrer adgang til skjulte mapper. Nogle udbydere tillader endda, at .well-known behandles som en adgangsrelevant mappe i HTTP-headeren, så der ikke er nogen global regel, der blokerer den.

Yderligere værktøjer og bedste praksis

Hvis du bruger en moderne hostingtjeneste som Webhoster.de, er forbindelsen til Let's Encrypt eller andre CA'er automatiseret. Hvis det er nødvendigt, kan en manuel opsætning stadig hjælpe, f.eks. hvis du bruger en ekstern certifikatudbyder.

I sådanne scenarier er en sikkert struktureret Guide til SSL-opsætning nyttig. Den viser stierne, forklarer filnavne og gør det lettere at kontrollere interaktionen mellem alle instanser. Værktøjer som curl, wget eller browserudvidelser hjælper med at teste tilgængelige stier.

For udviklere, der arbejder i miljøer med kontinuerlig integration og kontinuerlig udrulning (CI/CD), er integrationen af .well-known i build-pipelinen særlig værdifuld. Ved hver udrulning kan du automatisk kontrollere, om alle de nødvendige valideringsfiler stadig er opdaterede, og om stierne er indstillet korrekt. Det forhindrer, at sikkerhedsinfrastrukturen utilsigtet bliver lammet på trods af en vellykket softwareopdatering. Særlige scripts eller plugins til almindelige CI/CD-systemer som Jenkins, GitLab CI eller GitHub Actions gør det lettere at automatisere og dokumentere disse processer.

Det er også nyttigt at bruge visse metrikker eller overvågningsløsninger, der observerer status for .well-known-biblioteket. Værktøjer som UptimeRobot, Nagios eller Prometheus kan rette forespørgsler specifikt mod de eksisterende filer i mappen og slå alarm, hvis de pludselig ikke længere er tilgængelige. Det garanterer en hurtig reaktionstid, f.eks. hvis en fejlbehæftet implementering, en firewall-ændring eller et udløbet certifikat forstyrrer adgangen. At reagere i god tid sparer ofte tidskrævende fejlfinding.

Fremtiden for de velkendte stier

Betydningen af .well-known-biblioteket vokser konstant. Ikke kun nye protokoller, men også enheder fra IoT-miljøet bruger standardiserede hentningsstier. For eksempel anmoder API'er, intelligente enheder eller cloud-tjenester dynamisk om sikkerheds- eller konfigurationsoplysninger fra webservere.

Discovery-protokoller kan også integreres effektivt via denne mappe inden for digitale identiteter, Web3- eller blockchain-applikationer. Decentrale identitetsplatforme leverer f.eks. forbindelsesstier via .well-known.

Det er ved at blive klart, at begrebet .well-known ikke længere er begrænset til browsere og klassiske webservere. Flere og flere mobilapplikationer, frameworks og platforme definerer deres egne ressourcer, som man kan få adgang til via denne særlige sti. Det fremmer interoperabiliteten i en hastigt voksende teknologiverden. Tendensen er, at software ikke længere er afhængig af en enkelt protokol eller struktur, men fleksibelt understøtter flere muligheder. For webstedsoperatører gør dette det klart, at .well-known-biblioteket ikke er et nicheemne, men et strategisk vigtigt element i en moderne tilstedeværelse på nettet.

Der udvikles også nye best practices omkring Well-Known URI'er. RFC-standarderne udvides med jævne mellemrum for at skabe plads til yderligere scenarier. Det spændende er, at fællesskabet arbejder aktivt på nye specifikationer i fora og Git-repositories. De, der er informeret på et tidligt tidspunkt, kan indføre innovationer hurtigere og dermed sikre sig konkurrencefordele. I nogle tilfælde er det endda muligt at kortlægge sine egne virksomhedsstandarder i .well-known paths og senere etablere dem i større skala, hvis de viser sig at holde i praksis.

Det er også tænkeligt, at .well-known-mappens rolle vil udvikle sig i retning af en automatiseret "handshake"-proces mellem enheder og servere. For eksempel kunne intelligente hjem eller selvkørende køretøjer udveksle metadata, når de etablerer en forbindelse i fremtiden. Sikkerhedsforskere arbejder allerede på protokoller, hvor pinning-oplysninger (f.eks. til HSTS eller certifikat-pinning) kan forespørges via definerede Well-Known URL'er. Den resulterende standardisering skaber klarhed og et højt sikkerhedsniveau på samme tid, uden at brugerne skal håndtere det manuelt.

Afsluttende synspunkt: standardisering med merværdi

Der .velkendt mappe fungerer i dag mere end nogensinde som en moderne nøgle til automatiserede webprocesser. Det er en pålidelig grænseflade til certifikater, API-adgang eller sikkerhedsmeddelelser. Korrekt placering på serverniveau og konsekvent tilgængelighed via HTTPS er fortsat vigtigt.

For mig er oprettelsen af denne mappe noget af det første, jeg gør, når jeg lancerer en hjemmeside. Effektiv, standardiseret, uundværlig - og nem at kontrollere. Når hosting, software og sikkerhed flettes sammen, udgør .well-known-mappen grænsefladen mellem mennesker og maskiner.