Denne sammenligning viser, hvilke wordpress sikkerhedsplugins 2025 mest pålideligt stopper angreb og undgår falske alarmer i tests og i live-drift. Jeg evaluerer beskyttelsesniveauer, hastighed, drift og merværdifunktioner som sikkerhedskopiering, WAF og 2FA for blogs, butikker og virksomhedswebsteder.

Centrale punkter

Følgende nøglepunkter opsummerer kort de vigtigste resultater.

- BeskyttelsesniveauerCloud WAF, server-firewall, malware-scanning, 2FA

- YdelseCaching, CDN, slanke scanninger, lav serverbelastning

- GennemsigtighedLogfiler, advarsler, rapporter, klare anbefalinger

- KomfortSikkerhedskopiering med ét klik, automatiske opdateringer, gendannelse

- SkaleringAdministration af flere steder, teamrettigheder, API-muligheder

Metode til sammenligning med 2025

Jeg måler sikkerhed i lag og vurderer hvert lag for sig: Forebyggelse (WAF, login-beskyttelse), detektion (signatur- og heuristiske scanninger), reaktion (karantæne, auto-fix) og genstart (sikkerhedskopiering, gendannelse). Den afgørende faktor er ikke antallet af funktioner, men hvor godt de fungerer sammen. Jeg tjekker, hvor hurtigt plugins opdaterer regler, blokerer angreb og leverer rene fejlmeddelelser. Jeg er også opmærksom på serverbelastningen, fordi alt for aggressive scanninger kan gøre websteder langsommere. For at få et hurtigt overblik er dette supplerende Bedste sikkerheds-plugins Tjek, der kombinerer funktionel dækning og brugervenlighed.

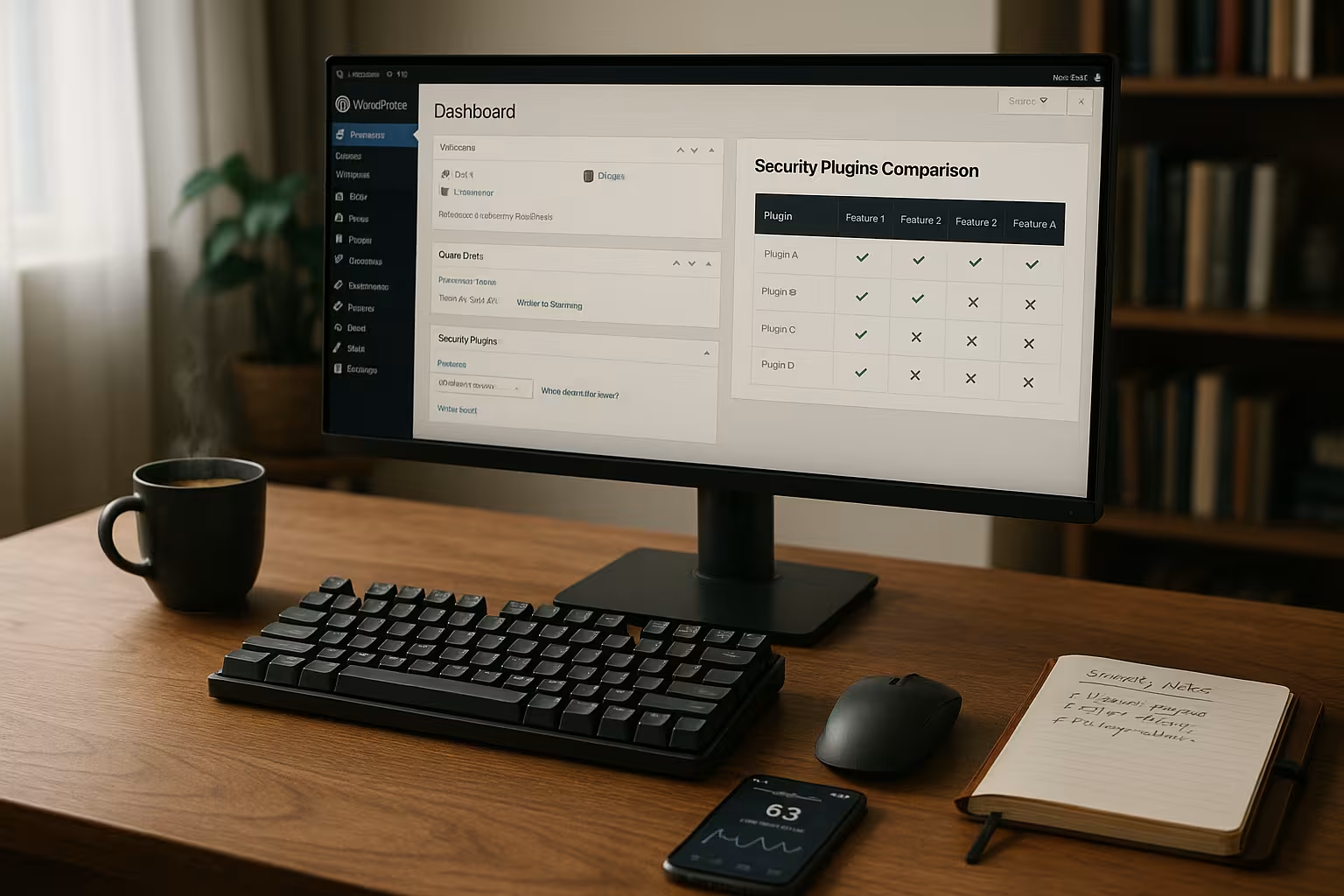

Sammenligningstabel: Top 5 plugins og kernefunktioner

Tabellen viser de fem kandidaters funktioner og styrker, kategoriseret efter beskyttelsesomfang, funktion og yderligere fordele. Jeg lægger stor vægt på en klar Opdeling: firewalltype, malwaredetektion, identitets- og adgangsstyring, backup/gendannelse, overvågning. På den måde kan du hurtigt finde ud af, hvilken pakke der passer til din projektstørrelse, teamstruktur og hostingopsætning. Vær især opmærksom på, om firewallen filtrerer forespørgsler før serveren (cloud) eller kun griber ind på applikationsniveau. Begge metoder har fordele, afhængigt af trafikmikset og hostingplanen.

| Sted | Plugin | Vigtigste funktioner | Særlige funktioner |

|---|---|---|---|

| 1 | Sucuri | Firewall, malware-scanning, CDN, DDoS-beskyttelse, overvågning | Cloud WAF, høj fleksibilitet |

| 2 | Wordfence | Realtidsscanning, login-beskyttelse, landeblokering, firewall, 2FA | Finkornet overvågning, firewall til applikationslag |

| 3 | Jetpack-sikkerhed | Backup, malware-kontrol, 2FA, performance-funktioner | Allround-pakke, dyb WP-integration |

| 4 | Alt i én WP-sikkerhed | Firewall, login lockdown, kontotjek, overvågning | Enkelt dashboard, direkte konfigurationer |

| 5 | iThemes Sikkerhed | 2FA, protokoller, sårbarhedsscanning, sikkerhedskopier | Teamrettigheder, stærk brugerstyring |

Jeg læser tabellen som udgangspunkt og sammenligner den med projektets mål. Har du brug for DDoS-forsvar er en upstream cloud WAF ideel. Hvis du vil have dyb indsigt i alle anmodninger, er en applikationslagsfirewall det bedste valg. Alle, der ønsker at gendanne sikkerhedskopier på få minutter, vil have gavn af den komplette pakke med gendannelsesfunktion. For teams tæller jeg også rettighedsstyring, logfiler og notifikationer.

Sucuri: Beskyttelse mod forespørgsler

Sucuri skifter foran din server og stopper angreb i udkanten af netværket. Dette reducerer belastningsspidser, afværger botnet-trafik og fremskynder sider takket være den integrerede CDN. Webapplikationsfirewallen blokerer kendte mønstre, zero-day exploits og DDoS-bølger, mens malwarescanning og -overvågning rapporterer mistænkelige ændringer. I tilfælde af en kompromittering hjælper oprydning med at reducere nedetid. Alle, der planlægger en omfattende opsætning, kan bruge Ultimate Shield-værktøjssæt desuden samle inspektionsprocesser og skærpe meddelelser.

Wordfence: Kontrol på serveren

Wordfence filtrerer anmodninger direkte på WordPress-niveau og giver detaljeret indsigt i IP'er, mønstre og blokeringsregler. Jeg kan godt lide Gennemsigtighed af logfilerne, fordi jeg kan se præcis, hvad der er blevet blokeret og hvorfor. Reglerne opdateres hurtigt, 2FA og login-begrænsninger bremser effektivt credential stuffing. Hvis du har brug for mere, kan du låse op for landeblokering og realtidssignaturer i premiumversionen. Til projekter med medium til høj trafik er kombinationen af firewall, scanner og alarmering en pålidelig løsning.

Jetpack Security: Sikkerhed plus bekvemmelighed

Jetpack Security scorer med automatiske sikkerhedskopier og hurtig gendannelse, hvilket sparer timer i en nødsituation. Malware-tjekket er godt integreret, 2FA beskytter konti uden ekstra plugins, og performance-værktøjer hjælper med indlæsningstiderne. Jeg sætter pris på Kobling til WordPress-økosystemet, fordi administration og licenser forbliver overskuelige. Grænsefladen er overskuelig for begyndere, mens avancerede brugere kan styre, hvad der er aktivt modul for modul. Alle, der foretrækker en alt-i-en-løsning, vil hurtigt nå deres mål her.

Alt i én WP-sikkerhed: Granulær kontrol

All In One WP Security overbeviser med klare indstillinger for firewall, login-lockdown, filovervågning og rolletjek. Jeg indstiller regler trin for trin og kan hurtigt se, hvilken indstilling der gælder for hvilken fil. Effekt har. Til små og mellemstore projekter giver plugin'et en masse kontrol uden ekstra omkostninger. Dashboardet forklarer funktionerne tydeligt, hvilket betyder, at det er mindre sandsynligt, at der sker fejlkonfigurationer. Hvis du er villig til at lære og investere lidt tid, kan du få en meget bred grundlæggende beskyttelse her.

iThemes Security: brugere og adgang under kontrol

iThemes Security styrker logins gennem 2FA, begrænser tilladelser rent og logger ændringer i filer. Jeg sætter pris på den klare Konsolsom forklarer risici for mig og viser specifikke opgaver. Sikkerhedskopier, sårbarhedstjek og automatiseringer reducerer responstiden i tilfælde af hændelser. Der er ingen separat WAF, men iThemes giver stærke værktøjer til teamwork og revisionssikre processer. Alle, der administrerer mange redaktører, forfattere og administratorer, drager fordel af klare roller og advarsler.

Login-hærdning, 2FA og adgangskoder

Angreb starter ofte ved login, så jeg sikrer formularer med hastighedsgrænser, CAPTCHA og 2FA. Lange, randomiserede passphrases reducerer risikoen for credential stuffing betydeligt. Jeg tjekker, om plugins understøtter IP-låse, enhedstokens og sessionskontrol. Jeg slår også notifikationer til for mislykkede logins og usædvanlige mønstre. Hvis du vil dykke dybere ned, kan du finde en praktisk guide til Sikkert login.

Firewall-strategier: Cloud vs. applikationslag

Cloud WAF'er som Sucuri filtrerer trafikken før serveren og reducerer dermed belastning, DDoS-effekter og latenstidstoppe. Firewalls til applikationslag som Wordfence er placeret i WordPress og ser meget fintsom passer til applikationen. Til e-handel med høje spidsbelastninger vælger jeg ofte cloud-varianten, da den holder bots væk og giver CDN-fordele. Til retsmedicinske analyser værdsætter jeg applikationsniveauet, fordi logfiler giver en dybere indsigt i, hvad der sker. Hybride opsætninger kombinerer begge tilgange, hvis hosting og budget tillader det.

Sikkerhedskopier, malwarescanning og gendannelse

Hurtig gendannelse redder omdømme og sparer penge, så jeg planlægger backups som en forsikringspolice. Daglige eller timebaserede backups plus offsite-lagring giver mig Hvile. En god scanner opdager signaturer og mistænkelige adfærdsmønstre uden at overbelaste serveren. Automatisk karantæne og gendannelse med et enkelt klik lukker kredsløbet. Jeg tester regelmæssigt for nødsituationer, så processerne er på plads, og ingen improviserer under stress.

Performance og kompatibilitet uden kompromisser

Sikkerhed må ikke sløve sitet, så jeg tjekker scanningsfrekvenser, cron-jobs og caching-indstillinger. En cloud WAF med CDN fremskynder aktiverne, mens lokale scanninger kører på mere stille tidspunkter. Jeg holder plugins, temaer og PHP opdateret og undgår duplikerede funktioner, der kan være bid kunne. Jeg kører en staging-test før hver større opdatering. Det holder TTFB, Core Web Vitals og shop checkout kørende.

Mit forslag til 2025-opsætning

For virksomheder med stor trafik bruger jeg Sucuri som en upstream WAF plus Jetpack-backup til hurtig gendannelse. Til mellemstore projekter med et ønske om dyb indsigt vælger jeg Wordfence og tilføjer målrettet hærdning. De, der ønsker et maksimalt overblik over flere websteder, har gavn af Jetpack Security og klare Rutiner for opdateringer. Teknisk kyndige administratorer får en masse kontrol med All In One WP Security, mens iThemes Security styrer teams rent. Hvis du foretrækker at bruge en struktureret pakke i stedet for et enkelt valg, kan denne kompakte oversigt over Ultimate Shield-værktøjssætat kombinere regler, overvågning og genopretning på en harmonisk måde.

Hosting-miljøer: Den rigtige sikkerhedsopsætning

Ikke alle miljøer har de samme stilleskruer. På Delt hosting Jeg regner med effektive scanninger med lav ressourcebelastning, login-hærdning og en ekstern cloud-WAF, fordi jeg ofte ikke kan justere serverindstillingerne. Med Managed-WordPress Jeg supplerer eksisterende hoster WAF/backups med et plugin til synlighed, 2FA og overvågning af filændringer. På VPS/Dedikeret Jeg kombinerer systemfirewall (f.eks. iptables/ufw) og Fail2ban med en cloud-WAF og et plugin til applikationsvisning. I Container/KubernetesJeg er opmærksom på ingress-regler, rate limits og lean agents i mine opsætninger, så noderne forbliver stabile. Vigtigt: NGINX/Apache-specialregler, HTTP/2/3 og TLS-hærdning (HSTS, moderne cifre) er også en del af det samlede billede.

Minimér falske alarmer og finjuster reglerne

God sikkerhed blokerer angreb uden at bremse den legitime trafik. Jeg begynder med Observationstilstand (hvor det er tilgængeligt), indsamle logfiler og derefter gradvist aktivere strengere regler. Hvidlister til dine egne værktøjer (betalingsgateways, cron-endpoints, webhooks) forhindrer unødvendige blokeringer. Undtagelser pr. URL, rolle eller handling hjælper med firewalls i applikationslaget. Jeg tilpasser hastighedsgrænser til tidspunktet på dagen og trafikmønstre; for administratorruter sætter jeg strammere grænser, for API'er differentierer jeg efter metode (GET/POST). Det er vigtigt at ren varslingKun relevante advarsler via e-mail/push, resten som en daglig rapport, så holdene ikke mister fokus.

WooCommerce og e-handelsfunktioner

Butikker har følsomme slutpunkter: Kasse, indkøbskurv, konto, webhooks. Jeg hærder admin-ajax.php og REST-ruter, reducer bot-trafikken til søge- og indkøbsfragmenter og brug reCAPTCHA/Turnstile til login/registrering. For betalinger er Tilgængelighed og Integritet Lige så kritisk: Cloud WAF mod DDoS/Layer 7 spikes, applikationsfirewall til finkornede mønstre. Caching må ikke påvirke checkout- og kontovisninger; tilsvarende undtagelser er obligatoriske. Jeg tjekker også lagerbeholdning og kuponmisbrug (hastighedsgrænser, regler mod brute force på kuponkoder). Jeg opbevarer logfiler til retsmedicinske formål på en revisionssikker, men databesparende måde.

Reaktion på hændelser: drejebog og nøgletal

Når det bliver svært, er det farten, der tæller. Jeg definerer RTO (genstartstidspunkt) og RPO (tolerance for datatab) pr. projekt. Drejebogen: 1) Test alarmstier, 2) Isolér (WAF til strengere profil, vedligeholdelsestilstand), 3) Bevarelse af bevismateriale (logs, checksummer), 4) oprydning/genoprettelse, 5) rotation af adgangskoder og nøgler, 6) gennemgang af årsagen til indbruddet, 7) kommunikation til interessenter. Jeg øver gendannelsesøvelser hvert kvartal, så hver eneste bevægelse er rigtig i en nødsituation. Efter hændelsen optimerer jeg reglerne, øger 2FA-dækningen og planlægger om nødvendigt en hybrid WAF-opsætning eller strengere deploy-pipelines.

Compliance, databeskyttelse og logning

Med hensyn til GDPR er jeg opmærksom på Minimering af data og opbevaringsperioder. IP'er kan afkortes, og geodata kan registreres groft i stedet for præcist. Jeg definerer, hvilke roller der har tilladelse til at se logfiler, og adskiller produktiv adgang fra tjenesteudbyderkonti med tidsbegrænsede rettigheder. Til rapporter er det ofte tilstrækkeligt at samlet Jeg fører korte optegnelser over data og detaljerede logfiler. Jeg dokumenterer politikker i teamet: hvem der har tilladelse til at ændre regler, hvem der gendanner, hvem der informerer. På den måde bliver compliance-kontrollen afslappet og stadig meningsfuld.

Skalering til agenturer og flere steder

Hvad der tæller for mange projekter Konsistens. Jeg arbejder med grundlæggende politikker pr. websitetype (blog, landing, shop) og et ændringsvindue, hvor opdateringer/regelændringer går live i en pakke. Multi-site management, roller og API-muligheder er vigtige for mig, så jeg kan adskille brugerrettigheder på en ren måde og udrulle dem automatisk. Jeg opsummerer advarsler i teamkanaler og prioriterer kritiske advarsler. I faser med høj belastning (salg, tv-reklamer) aktiverer jeg midlertidigt hårdere WAF-profiler og øger grænserne sammen med hosteren, så sikkerheden ikke bliver en flaskehals.

Migration og skift mellem plugins

Når jeg skifter, undgår jeg duplikerede funktioner, der forstyrrer hinanden. Fremgangsmåde: 1) Opgørelse over aktive funktioner, 2) Identificer overlapninger (f.eks. dobbelte 2FA/scanninger), 3) Test af stadieinddeling med nyt plugin, 4) gradvis overgang (først overvågning, derefter blokeringsregler), 5) afinstallation af gamle komponenter, herunder cron-hændelser og resterende tabeller. Vigtigt: Valider backup-/gendannelsesstierne, før du slukker for noget, og overvej DNS/TLS-afhængigheder, hvis der tilføjes en cloud-WAF.

Benchmarks: Sådan tester jeg selv sikkerhed og performance

Jeg måler ikke "følte" forbedringer, men gentagelige. Grundlæggende sæt: Latenstid og TTFB med/uden WAF, CPU/IO-belastning under scanninger, antal blokerede anmodninger pr. regeltype, tid indtil regelopdatering. Funktionelle kontroller: Login-beskyttelse (hastighedsgrænse gælder), filmanipulation (genkendes), gendannelse (RTO/RPO nået). Belastningstests med realistiske scenarier (checkout-peaks, mange bots) viser, om grænserne fungerer korrekt. Dokumenterede resultater letter efterfølgende revisioner og hjælper med budgetdiskussioner.

Headless/REST API'er og særlige opsætninger

Headless-projekter og meget API-tunge websteder kræver særlig omhu. Jeg tjekker Adgangskoder til applikationer, token-validitet og CORS-retningslinjer. WAF-regler bør skelne mellem browser- og server-til-server-trafik, så integrationer (f.eks. ERP, PIM) ikke bliver bremset. Jeg indstiller hastighedsgrænser pr. metode og sti; skrive-endepunkter er særligt følsomme. Jeg definerer tilladelseslister og snævre tidsvinduer for previews og build hooks (Jamstack).

Praktiske tegninger: Tre hurtige startkonfigurationer

- Blog/Portfolio2FA for alle konti, login rate limit, grundlæggende firewall med bot-regler, ugentlig malware-scanning, daglig offsite-backup, auto-opdateringer med staging smoke test.

- Virksomhedens sideCloud WAF foran serveren, applikationslogs til retsmedicin, rollebaserede tilladelser, ændringslogs, daglige scanninger, timebaserede sikkerhedskopier, defineret RTO/RPO og alarm playbook.

- ButikCloud WAF med DDoS-beskyttelse, applikationsfirewall til checkout-stien, strenge undtagelser i caching, 2FA til admin/shop manager, transaktionsovervågning, timebaserede backups plus on-demand snapshot før releases.

Afsluttende tanker 2025

God WordPress-sikkerhed kommer fra SammensætningEt beskyttende lag foran applikationen, klare regler i applikationen og hurtig gendannelse bagved. Sucuri giver kantbeskyttelse og ydeevne, Wordfence dyb indsigt og granulær kontrol, Jetpack Security fremskynder sikkerhedskopiering og gendannelse, All In One WP Security tilbyder en masse finjustering, iThemes Security styrker identiteter og processer. Det er fortsat afgørende, at reglerne matcher din trafik, din hosting og dine teams. Ved at dokumentere tests, reducere falske alarmer og regelmæssigt øve nødprocedurer kan du opnå et sikkerhedsniveau, der fungerer i hverdagen, og som hurtigt er online igen i en nødsituation.