Todo-Inkl Let's Encrypt me permite activar un SSL gratuito en pocos minutos y entregar mi dominio y subdominios de forma segura a través de https. En esta guía, te mostraré cómo activar en KAS, tropiezos típicos, consejos de WordPress contra el contenido mixto y comprobaciones prácticas para certificados permanentemente válidos.

Puntos centrales

Para ayudarte a conseguirlo rápidamente, resumiré los aspectos más importantes en un formato compacto. Me centraré en la activación con All-Inkl, en las ventajas de Let's Encrypt y en útiles tareas de seguimiento como las redirecciones y HSTS. Aclaro cuándo son suficientes los certificados DV y cuándo tienen sentido los OV/EV. Doy instrucciones claras para WordPress, sin larga teoría. Así se configura SSL gratuito rápida y limpiamente.

- Gratis.SSL sin cargo adicional, renovación automática

- RápidoActivación en la KAS en unos minutos

- VisibleHTTPS refuerza la confianza y las clasificaciones

- SimpleLos certificados DV son adecuados para la mayoría de los proyectos

- SeguroEvite el contenido mixto, establezca HSTS

Por qué SSL en All-Inkl tiene sentido para todos los sitios web

Con un certificado activo aseguro el Transmisión de datos entre el navegador y el servidor e impide que terceros lean el contenido. Los visitantes lo reconocen por el https y el candado, lo que aumenta la confianza y las conversiones. Los motores de búsqueda favorecen HTTPS, lo que ayuda a mi visibilidad. Las páginas de inicio de sesión, los formularios de contacto y las tiendas en particular se benefician inmediatamente. Minimizo los riesgos de responsabilidad, cumplo las expectativas legales y creo una base sólida para el crecimiento.

Cómo funciona Let's Encrypt con All-Inkl

Let's Encrypt es gratuito, dominio validado que All-Inkl solicita, instala y renueva automáticamente. El plazo es de 90 días, la renovación tiene lugar en segundo plano y me ahorra tiempo. La encriptación utiliza los modernos estándares TLS, ampliamente soportados por los navegadores comunes. Es perfectamente adecuado para los típicos blogs, sitios web de empresas y carteras. Si quieres profundizar, puedes encontrar información de fondo en certificados SSL gratuitos explicado de forma compacta.

Requisitos y preparativos típicos en All-Inkl

Para que la exposición se desarrolle sin problemas, presto atención a algunas condiciones básicas:

- Dominio objetivo correctoEn KAS, el dominio (y www) apunta a la carpeta en la que se encuentra el sitio web. Defino objetivos de dominio separados para subdominios si tienen contenido separado.

- DNS correctoLos registros A- (IPv4) y AAAA (IPv6) apuntan al servidor All-Inkl. Si AAAA apunta a una IP antigua, la validación suele fallar. En caso de duda, elimine AAAA temporalmente y vuelva a configurarlo después de la incidencia.

- Accesibilidad de .well-knownLa validación ACME utiliza http-01. La protección por contraseña, las reglas 403/401, los bloqueadores de IP o las redirecciones que posponen el desafío impiden que se emita. Permito la entrega de

/.well-known/acme-challenge/sin desvíos. - Sin redireccionamientos forzadosDemasiado pronto, un https demasiado estricto o un redireccionamiento de dominio pueden desbaratar el reto. Primero emite el certificado, luego endurece los redireccionamientos.

- Planificar subdominiosNormalmente cubro el dominio raíz y www en un solo certificado. Para subdominios adicionales, decido si agrupo las entradas SAN o las emito individualmente. Con muchos subdominios dinámicos, puede merecer la pena un certificado comodín (dependiendo de la tarifa).

- Proxy/CDN de un vistazoSi utiliza un proxy inverso/CDN, asegúrese de que las solicitudes de validación llegan al origen. Yo desactivo "TLS sólo en el borde" y permito https a través del origen.

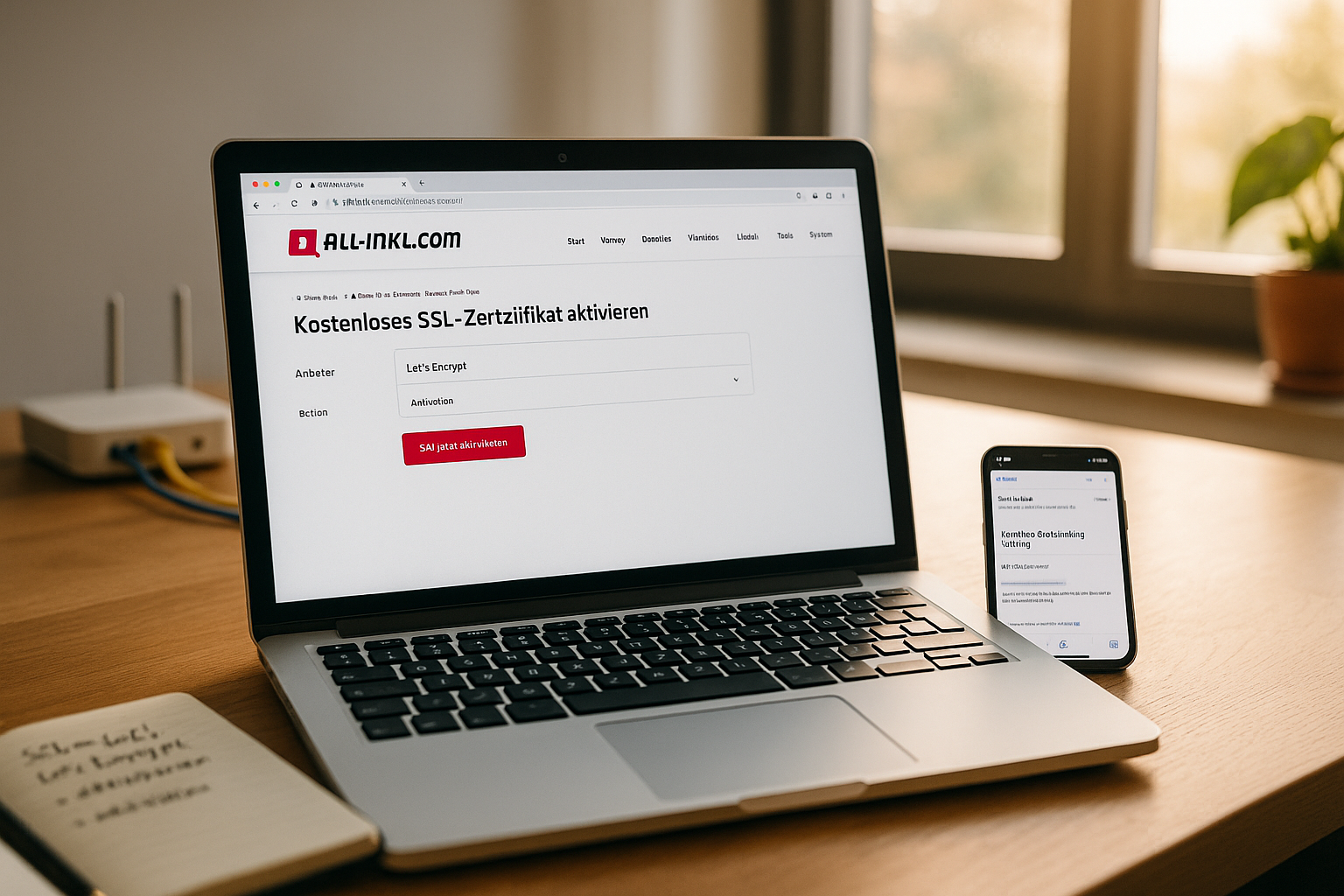

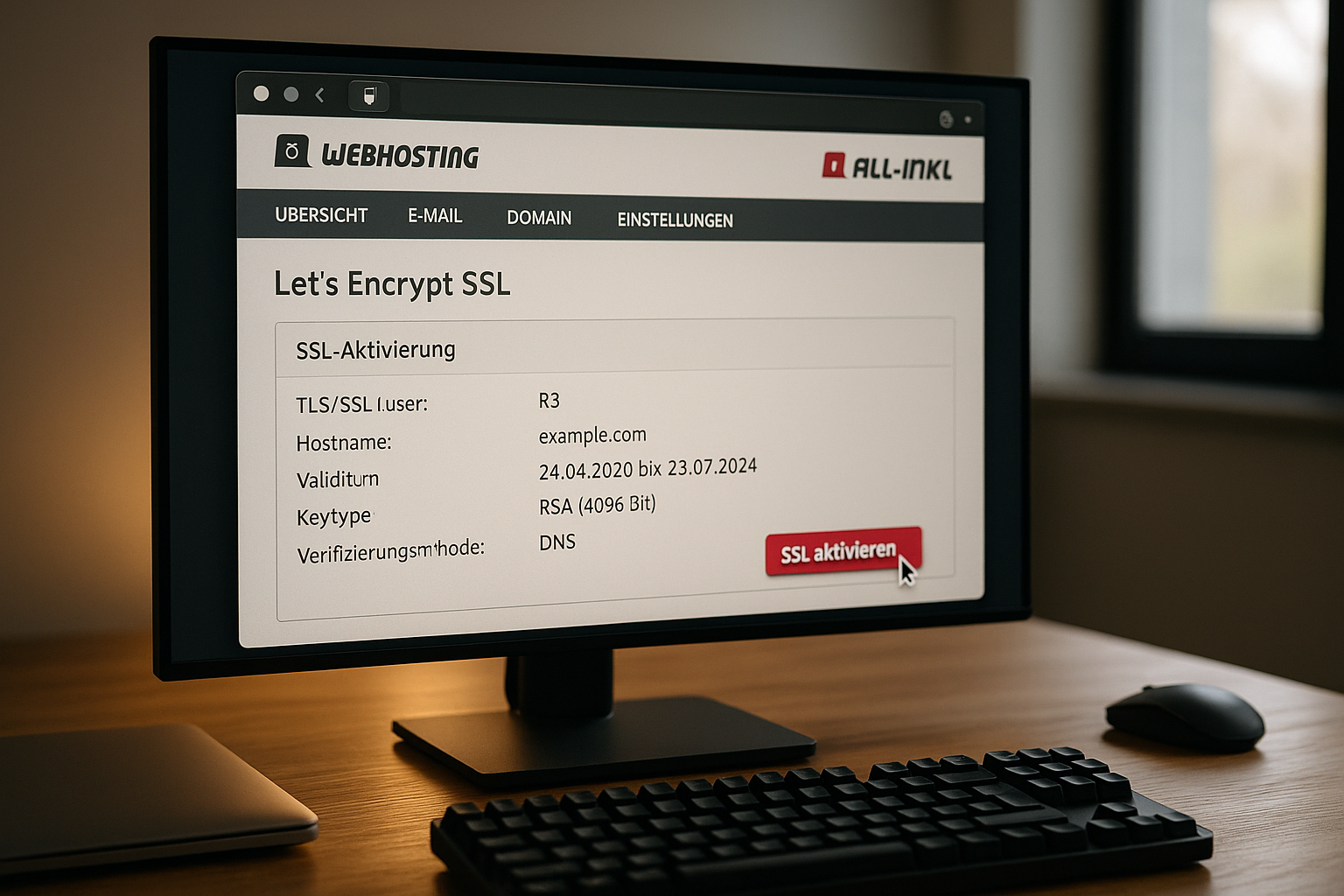

Paso a paso: Activación en el KAS All-Inkl

Empiezo en el KAS (sistema de administración de clientes) e inicio sesión con mis datos de acceso. A continuación, abro el elemento Dominio, selecciono mi dominio mediante el icono de edición y llamo la pestaña Protección SSL. Allí vuelvo a hacer clic en Editar, cambio a la pestaña Let's Encrypt, confirmo el aviso de responsabilidad e inicio el proceso de emisión. El certificado está listo en unos minutos y la página se carga a través de https. A continuación abro la página web en el navegador y compruebo el símbolo del candado y la dirección para verificar la activación.

WordPress: Evita los contenidos mixtos

Tras el cambio, compruebo si las imágenes, los scripts y los estilos se utilizan realmente por https carga. En los ajustes de WordPress, cambio la dirección del sitio web y la dirección de WordPress a https. A continuación, sustituyo los enlaces http en menús, widgets y elementos del constructor de páginas. Si todavía hay algún contenido antiguo, utilizo un plugin delgado que cambia las URL a https de forma fiable. En SSL gratuito para WordPress con trucos adicionales.

Casos especiales de WordPress: Multisitio, WooCommerce, Pagebuilder

- Multisitio/RedEn la administración de red, cambio las URL primarias a https. Para la asignación de dominios, compruebo todas las asignaciones y establezco una redirección https para cada dominio. A continuación, realizo una búsqueda y sustitución en la base de datos para limpiar http://-Reste (también en campos serializados).

- WooCommerceActivo "Páginas seguras" para el pago y la cuenta, compruebo la configuración de las cookies (bandera segura) y borro las cachés para que las sesiones no cambien entre http/https.

- Constructor de páginas: Los enlaces http absolutos suelen estar ocultos en las plantillas, los widgets globales y las opciones del tema. Actualizo primero estos módulos y luego el contenido. Si es necesario, ayudo con un plugin temporal que reescribe a https al entregar.

- WP-CLISi tienes acceso al shell, puedes limpiar rápidamente sitios grandes. Por ejemplo:

wp option update home 'https://example.com' wp option update siteurl 'https://example.com' wp search-replace 'http://example.com' 'https://example.com' --all-tables --precise - Cachés vacíasBorre la caché del navegador, CDN, objetos y páginas después del cambio. Solo entonces inicie la evaluación y las pruebas.

Configurar correctamente DNS, redirecciones y HSTS

Un certificado válido sólo demuestra su solidez si el Reenvío de http a https funciona correctamente. Configuro el reenvío 301 a nivel de servidor para que los motores de búsqueda sólo vean la versión segura. También activo HSTS en cuanto todo es estable para que los navegadores utilicen automáticamente https. Hago pruebas a fondo de antemano para no bloquearme accidentalmente. Si la entrada DNS y los registros A/AAAA apuntan correctamente al servidor All-Inkl, la exposición funciona de forma fiable.

Ejemplos de .htaccess: 301, HSTS y www/no-www

All-Inkl suele ejecutar Apache. Utilizo los siguientes fragmentos para implementar reglas limpias:

Dirigir todas las peticiones a https (mantener host):

RewriteEngine Activado

# HTTP -> HTTPS

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]Redirigir a https Y a un dominio canónico (por ejemplo, sin www):

RewriteEngine Activado

# www -> no www

RewriteCond %{HTTP_HOST} ^www.(.+)$ [NC]

RewriteRule ^ https://%1%{REQUEST_URI} [L,R=301]

# HTTP -> HTTPS (si sigue siendo necesario)

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]Active HSTS sólo cuando todo funcione correctamente a través de https:

Cabecera siempre establecida Strict-Transport-Security "max-age=31536000; includeSubDomains"Precaución con incluirSubDominios y listas de precarga: Utilizar sólo cuando todos los subdominios entregan https limpiamente.

DV libre frente a OV/EV: ¿qué conviene a mi proyecto?

Let's Encrypt suministra certificados DV que cumplen la Control de dominios y es suficiente para la mayoría de los proyectos. Si desea un control de identidad claramente visible, utilice OV o EV, pero acepte más esfuerzo y costes. Esto puede ser útil para autoridades, bancos o grandes marcas. Para blogs, páginas de información, empresas locales y muchas tiendas, lo más importante es: rápido, seguro, https activo. Sopeso las ventajas y los costes y luego hago una elección específica.

Comparación de hosters conocidos: integración, comodidad, precio

A la hora de elegir un proveedor, presto atención al Automatización de gestión de certificados, facilidad de uso y asistencia. Un proceso de un solo clic me ahorra tiempo y reduce el riesgo de errores. Un buen soporte ayuda si el problema se atasca debido al DNS o al reenvío. Los costes básicos también deben ajustarse al tamaño del proyecto. La siguiente tabla me ofrece una visión general rápida:

| Proveedor | Integración SSL (Let's Encrypt) | Precio/mes | Facilidad de uso | Apoyo a la calidad |

|---|---|---|---|---|

| webhoster.de | Sí (un clic) | a partir de 1,99 | Muy sencillo | Asistencia 24/7 |

| Todo-Inkl | Sí (un clic) | a partir de 4,95 | Simple | Bien |

| Strato | Parcial/manual | a partir de 3,50 | Medio | Media |

| HostEurope | Parcial/manual | a partir de 4,99 | Engorroso | Media |

La diferencia de precio puede parecer pequeña, pero la Ahorro de tiempo a través de la renovación automática se acumulan. No quiero tener que hacerlo manualmente cada 90 días, así que prefiero las soluciones de un solo clic. También influye positivamente la rapidez de respuesta del servicio de asistencia. En proyectos con presupuestos ajustados, cada euro cuenta. Al final, mi flujo de trabajo es el factor decisivo, no solo el precio.

Solución de problemas: resuelva rápidamente los escollos más comunes

Si la exposición está atascada, primero compruebo el DNS-destinos del dominio y subdominios. Si todas las entradas apuntan al servidor correcto, la validación funcionará rápidamente. Si https falla después de la activación, a menudo se debe a redirecciones en caché o contenido mixto. Borro la caché del navegador, CDN y WordPress, pruebo de nuevo y controlo los códigos de respuesta. Si el host ha establecido un bloqueo para demasiadas peticiones, espero brevemente y reinicio la petición.

Wildcard, subdominios y estrategias SAN

Elijo la cubierta adecuada en función del proyecto:

- Estándar (SAN)Un certificado cubre example.com y www.example.com. A menudo puedo añadir subdominios adicionales.

- ComodínCubiertas

*.ejemplo.comy es adecuado si se crean muchos subdominios de forma dinámica. La validación se realiza normalmente a través de DNS-01. Compruebo de antemano si se admite y cómo en la tarifa. - Certificados separadosPara las áreas sensibles (por ejemplo, admin.ejemplo.com), puedo utilizar deliberadamente un certificado independiente para controlar los tiempos de ejecución y las renovaciones por separado.

Vigilo el número de certificados paralelos para no sobrepasar los límites de velocidad y agrupo los subdominios con sensatez.

Integrar limpiamente los servicios CDN/proxy inverso y de correo electrónico

- CDN/Proxy: Establezco que la conexión desde el visitante a la fuente continuo está encriptado. El cifrado de borde puro conduce fácilmente a contenido mixto o bucles de redirección. Borro las cachés de edge después de cambiar los certificados.

- Certificado de origenIncluso si un CDN proporciona su propio certificado de borde, el origen necesita su certificado válido. Let's Encrypt en el host All-Inkl es la forma más rápida en este caso.

- Correo electrónicoPara IMAP/SMTP utilizo el nombre de servidor recomendado por el hoster. Así evito advertencias de certificados por nombres de host inadecuados. El correo web ya suele estar correctamente protegido.

Comprobación continua y automatización de la seguridad

Después de la primera edición, mi Atención no: compruebo regularmente las fechas de caducidad y los mensajes de registro. También realizo una comprobación de la calidad SSL para vigilar los protocolos y cifrados. Si utilizas tus propios servidores o un panel Plesk, puedes configurar la renovación de forma centralizada y ahorrar tiempo de mantenimiento. Yo utilizo las instrucciones de Plesk Let's Encrypt con pasos prácticos. Así es como mantengo las renovaciones, el reenvío y HSTS permanentemente estables.

Garantía práctica de calidad: pruebas y control

- Comprobación del navegador y la cabeceraCompruebo los códigos de estado (200/301), los emisores de certificados y las fechas de caducidad. Un vistazo a las DevTools muestra contenido mixto o recursos bloqueados.

- Comprobaciones CLICon

curl -I https://example.comCompruebo las redirecciones y las cabeceras HSTS. Opcionalmente, compruebo la ruta del certificado con OpenSSL. - Control automáticoLos trabajos cortos comprueban diariamente la disponibilidad y avisan de las fechas de caducidad. Así reacciono si falla una renovación.

- Tener en cuenta los límites tarifariosNo desencadeno nuevas exposiciones cada minuto, sino que elimino las causas y vuelvo a intentarlo a distancia.

SEO y funcionamiento tras el cambio

- Canonical y SitemapConvertir etiquetas canónicas, mapas de sitio XML y sugerencias de robots a https y volver a enviar en herramientas.

- Enlaces internosEnlaces internos consistentes a https. Los backlinks http antiguos se benefician de una redirección 301 limpia.

- Análisis/PublicidadCompruebe las URL de seguimiento y conversión. Evite el contenido mixto en scripts incrustados.

- Social/OGAdaptar las URL de open graph y oEmbed. Recarga de cachés para redes grandes si es necesario.

- ActuaciónTLS 1.3 y HTTP/2/3 suelen ser proporcionados automáticamente por el proveedor de alojamiento. Yo me concentro en el almacenamiento en caché, la compresión y los formatos de imagen.

Ejemplos prácticos: Escenarios típicos durante el cambio

Una pequeña tienda con un subdominio para el Backend se beneficia de un certificado comodín si la tarifa lo admite. Un portafolio con páginas estáticas sólo necesita DV y una redirección limpia. Un blog con muchas rutas de imágenes resuelve el contenido mixto más rápidamente con una búsqueda y reemplazo más comprobación de plugins. Un club con plugins de calendario también comprueba integraciones externas como fuentes y widgets. Un negocio local de artesanía refuerza la confianza con https y aumenta las consultas a través del formulario de contacto.

Brevemente resumido

Con All-Inkl y Let's Encrypt aseguro mi sitio web sin coste adicional, acelero el cambio con un solo clic y me ahorro el mantenimiento continuo. Establezco redireccionamientos 301, ordeno el contenido mixto y activo HSTS en cuanto todo funciona correctamente. DV es suficiente para la mayoría de los proyectos, mientras que OV/EV sólo tiene sentido en casos especiales. Merece la pena buscar proveedores con una automatización sencilla, porque el tiempo sigue siendo el recurso más valioso. Esto mantiene mi sitio visible, fiable y legalmente seguro.