Los servidores de nombres propios ofrecen el máximo control y flexibilidad sobre las entradas DNS, por lo que son ideales para proyectos web ambiciosos, agencias y empresas. En esta guía, te mostraré paso a paso cómo configurar tus propios servidores de nombres y conectarlos a tus dominios: técnicamente sólido pero fácil de entender.

Puntos centrales

- Control total mediante zonas DNS, TTL y registros

- Servidores de nombres de marca reforzar el aspecto profesional

- Discos de pegamento son esenciales para los subdominios dentro de dominios propios

- Infraestructura de servidoreslo ideal es que la alta disponibilidad requiera dos sistemas separados geográficamente

- Monitoreo Garantiza un funcionamiento fiable permanente

¿Qué son los servidores de nombres y cuándo merece la pena tener uno propio?

Los servidores de nombres convierten los nombres de dominio en direcciones IP y reenvían las peticiones a los servidores adecuados. La mayoría de los paquetes de alojamiento ya incluyen servidores DNS de serie, pero a menudo limitan las opciones de configuración. Por ejemplo, en cuanto quiera gestionar de forma flexible los registros SPF, DKIM o SRV, el servidores de nombres propios razonable.

Usted mismo define con qué rapidez se responden las consultas DNS, cuánto tiempo permanecen válidas las entradas y puede gestionar sus propios subdominios de forma totalmente automática a través de las API. Esta autonomía es una ventaja real para las configuraciones de desarrolladores o agencias, por ejemplo cuando se implementan entornos de clientes aislados o proyectos de infraestructura complejos.

Puede obtener más información sobre los aspectos técnicos básicos en este Explicación de la función y el papel de los servidores de nombres.

También puede utilizar sus propios servidores de nombres para configurar funciones más sofisticadas como DNSSEC para firmar criptográficamente sus entradas DNS. Esto dificulta la manipulación de la resolución de sus dominios y aumenta la seguridad de todo su sitio web. En los proyectos con elevados requisitos de seguridad o en los que la protección de la marca -por ejemplo, de bancos o grandes sitios de comercio electrónico- desempeña un papel importante, la integración de DNSSEC en sus propios servidores de nombres suele ser un factor decisivo.

También merece la pena una configuración separada si desea realizar constelaciones especiales, como una red internaque se conecta a ubicaciones externas a través de VPN. Estos escenarios suelen requerir complejas reescrituras de DNS o configuraciones de DNS divididas, para las que la mayoría de las soluciones de proveedores estándar dejan poco margen de maniobra.

Requisitos técnicos para la instalación

Para operar sus propios servidores de nombres, necesita al menos dos servidores independientes con direcciones IP públicas fijas. Lo ideal sería que estuvieran distribuidos geográficamente o repartidos en distintos centros de datos para lograr una fiabilidad real.

También es necesario tener acceso root a los servidores para instalar programas como BIND9 o PowerDNS, que se encargan de la gestión centralizada de las zonas DNS. Muchos usuarios recurren a una combinación de servidor dedicado e instancia virtual, por ejemplo a través de Proxmox o KVM para lograr el máximo rendimiento y flexibilidad al mismo tiempo.

Alternativamente, puede utilizar tecnologías de contenedores como LXC - especialmente en el entorno DevOps, esto demuestra ser una solución ágil con un alto nivel de aislamiento. Para una mayor seguridad, recomendamos operar los servidores de nombres en entornos aislados (por ejemplo, DMZ) e imponer el acceso restringido a través de cortafuegos. Esto debe Puerto 53 debe estar abierto tanto para TCP como para UDP, ya que DNS funciona en ambos protocolos.

Es especialmente importante para la seguridad de su infraestructura de servidor de nombres mantener siempre actualizado el software e instalar periódicamente actualizaciones de seguridad. Asegúrese también de que sólo se ejecutan los servicios necesarios. Los paquetes y procesos innecesarios pueden ser potenciales superficies de ataque.

Software adecuado: ¿BIND9, PowerDNS o NSD?

Te recomiendo las siguientes herramientas, dependiendo de si priorizas el rendimiento, la seguridad o la flexibilidad:

| Software | Características | Adecuado para |

|---|---|---|

| BIND9 | Establecido, flexible, extendido | Soluciones estándar con numerosas personalizaciones |

| PowerDNS | Alto rendimiento, basado en SQL y compatible con API | Agencias y gestión de API |

| NSD + Sin consolidar | Ligero, estable y preciso | Configuraciones mínimas centradas en la seguridad |

Interfaces de gestión como Webmin o ISPConfig facilitan los primeros pasos si no tienes mucha experiencia con la CLI. Para BIND9, por ejemplo, puedes usar Webmin para crear y gestionar zonas usando una GUI sin tener que familiarizarte con la CLI. named.conf- o archivos de zona.

La principal ventaja de PowerDNS es que puede integrarse en bases de datos relacionales (por ejemplo, MySQL o PostgreSQL). Esto permite automatizar en gran medida las entradas de DNS y realizar cómodas funciones como el autoaprovisionamiento de subdominios a través de una interfaz web o API. Si combina esto con una estructura de equilibrio de carga, PowerDNS también puede procesar grandes volúmenes de solicitudes y, por lo tanto, es adecuado para proyectos de alto tráfico.

Si, por el contrario, utiliza NSD en combinación con Unbound, se beneficiará de una variante especialmente segura y ligera. Esta solución es especialmente interesante si no desea utilizar grandes bases de datos y concede especial importancia a minimizar las superficies de ataque. NSD se encarga de la función autoritativa (es decir, de responder a las solicitudes de sus zonas), mientras que Unbound puede servir de caché o resolver de forma recursiva las solicitudes de su red interna.

Estructuración y mantenimiento de zonas DNS

Después de instalar el software, cree zonas DNS para cada dominio que desee gestionar. Aquí es donde se definen todas las entradas DNS de forma centralizada. Te recomiendo que definas una plantilla estructurada o utilices la automatización basada en API para varios proyectos.

Registros típicos que debe gestionar:

- A-Record - Asignación a la dirección IPv4

- Récord AAAA - Destino IPv6

- MX-Record - Definir servidor de correo

- Registros TXT, SPF, DKIM - Autentificación

- CNAME o SRV - Transitarios y servicios

Además, usted mismo controla completamente los valores TTL. Este control es especialmente útil para direcciones IP que cambian con frecuencia o entornos de prueba. Presta atención a esto cuando crees tus zonas, Números de serie en cuanto realice cambios en las entradas DNS. Esta es la única forma de que los servidores de nombres secundarios (esclavos) reconozcan que hay actualizaciones disponibles durante las transferencias de zona.

En entornos complejos, también puede ser útil crear zonas separadas por cliente o por proyecto. Esto simplifica el mantenimiento y evita la sobreescritura accidental de entradas externas. Recuerde también que DNS inverso (registro PTR): Especialmente para los servidores de correo y la comunicación de confianza, es crucial que su IP resuelva de nuevo a su dominio.

El registro de tus consultas y cambios DNS ofrece un valor añadido adicional. Si su servidor DNS funciona con BIND9, por ejemplo, puede utilizar las entradas de registro y la configuración de depuración para saber quién consultó qué entrada y cuándo, o cuándo se actualizaron las zonas. Esto le permite reaccionar mucho más rápido ante problemas como entradas incorrectas o ataques a su servidor DNS.

Almacenar los registros de cola: el paso decisivo

Si utilizas subdominios de tu dominio principal para los servidores de nombres, por ejemplo ns1.tudominio.com, es absolutamente necesario el llamado Discos de pegamento. Éstos vinculan el nombre de host de su servidor de nombres con la dirección IP directamente en el registro; de lo contrario, la resolución daría vueltas en círculos.

Ejemplo de entrada:

- ns1.sudominio.com → 192.0.2.1

- ns2.sudominio.com → 192.0.2.2

Estos datos se introducen directamente en el área de administración de su registrador de dominios - allí encontrará a menudo la opción "Child hosts" o "Hostnames". Su servidor de nombres sólo funcionará de forma fiable una vez que estos datos se hayan introducido correctamente y hayan sido aceptados por el registro.

En la práctica, es aconsejable configurar los registros glue antes de transferir el dominio. Esto le ayudará a evitar cortes o periodos de inactividad durante los cuales su dominio es temporalmente irresoluble. En cuanto los registros glue estén instalados, los servidores de nombres podrán sincronizarse correctamente. También debe crear un dig- o nslookup-prueba con estas nuevas entradas NS para asegurarte de que todo se almacena correctamente.

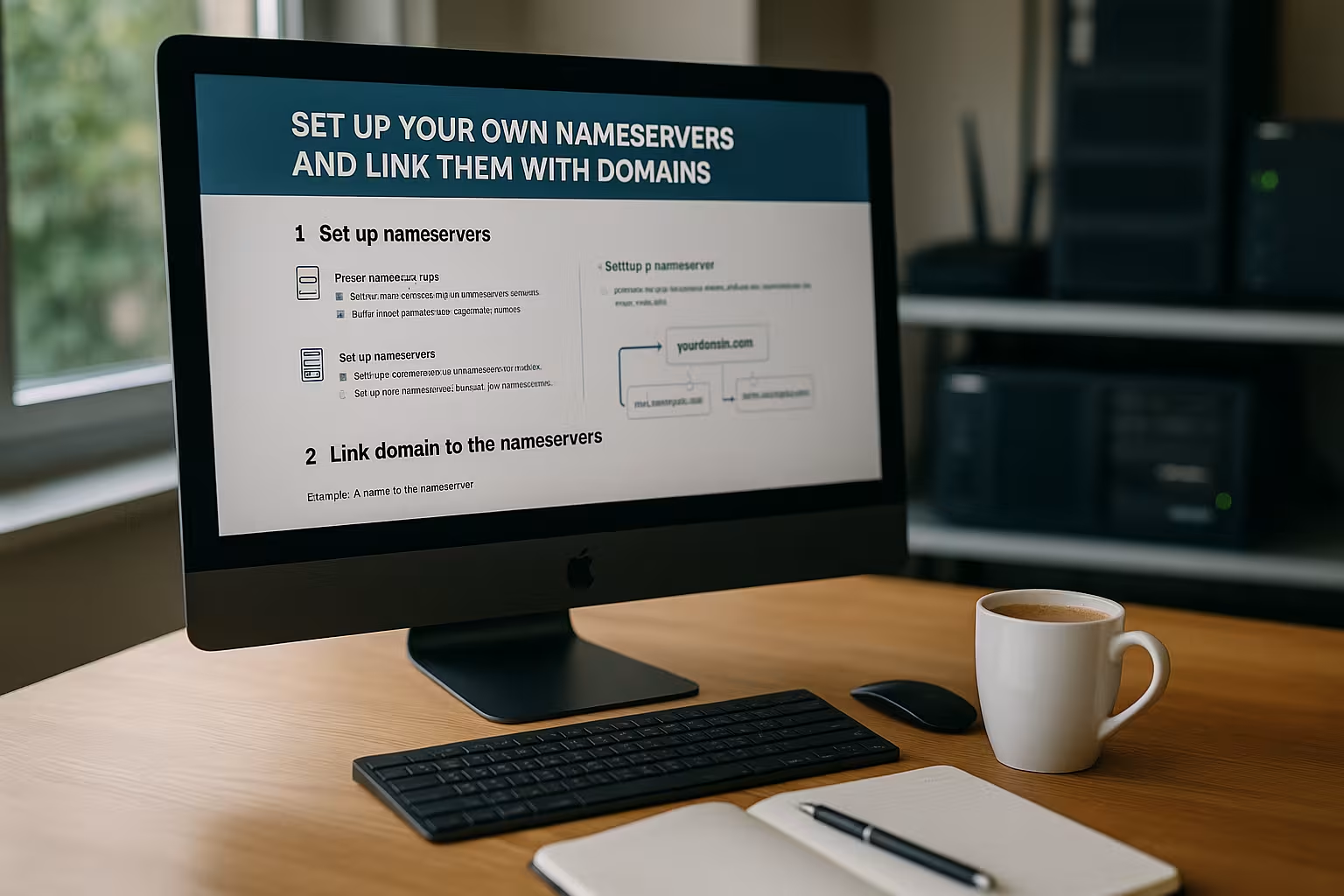

Registro en el registrador y vinculación del dominio

Ahora puede conectar su dominio a los nuevos servidores de nombres. Para ello, acceda a su registrador y sustituya las entradas DNS anteriores en la sección "Gestionar servidores de nombres".

Introduzca directamente los nuevos servidores, por ejemplo:

- ns1.sudominio.com - 192.0.2.1

- ns2.tudominio.com - 192.0.2.2

El cambio dura entre 4 y 48 horas. En caso necesario, también se puede acelerar un efecto inmediato con valores TTL cortos.

Le mostraré una forma alternativa de redirigir DNS en este Introducción al reenvío de DNS.

Una vez que todo funcione, merece la pena comprobar la resolución desde ubicaciones externas. Puedes pedir a amigos o compañeros de otros países que comprueben tu dominio, o puedes utilizar herramientas que realicen consultas desde varios servidores DNS de todo el mundo. De esta forma, puedes estar seguro de que tus servidores de nombres también funcionan correctamente a nivel global.

Establecimiento de pruebas y supervisión

Le recomiendo encarecidamente que compruebe el funcionamiento de su configuración: utilice herramientas como dig o nslookup. Esto le permite comprobar diariamente si las entradas se resuelven correctamente y si el servidor de nombres es accesible desde Internet.

También recomiendo establecer una solución de monitorización, ya sea a través de Nagios, Icinga o soluciones en línea como UptimeRobot. Esto le permite reconocer fallos en una fase temprana y reaccionar de forma proactiva. En el caso de los sistemas de producción críticos, merece la pena implementar alertas por correo electrónico.

Una vez realizada con éxito la instalación básica, también es aconsejable automatizar las comprobaciones periódicas de las zonas. En el caso de BIND, puede, por ejemplo named-checkzone y named-checkconf en los scripts que se ejecutan automáticamente. Esto le notificará, por ejemplo, si hay un error de sintaxis en un archivo de zona. Además, no olvide asegurarse de que las transferencias de zona funcionan correctamente en los esclavos. Un error común es un número de serie obsoleto o un cortafuegos que no permite el paso de transferencias AXFR (puerto TCP 53).

En paisajes más grandes, también merece la pena utilizar el Consultas y Tasas de consulta para reconocer los picos de carga. Si las métricas muestran picos inusuales durante un periodo de tiempo prolongado, esto puede indicar intentos de ataque o simplemente un aumento brusco del uso de sus servicios.

Evite los errores típicos

Muchos problemas pueden evitarse directamente si se presta atención a algunos puntos desde el principio:

- Error de sintaxis en los archivos de zona utilizando herramientas como named-checkzone

- Establecer correctamente los registros de colade lo contrario, las consultas DNS se colgarán

- Puerto 53 mantener abierto en TCP y UDP - en firewall y grupos de seguridad

- Utilice al menos dos servidores de nombres idénticos con zonas replicadas

La mayoría de los fallos son causados por pequeños detalles de configuración que se notarían probando - así que planifica suficiente tiempo para una configuración limpia. Tenga especial cuidado en asegurarse de que los nuevos valores se aplican en todas partes cuando cambie los parámetros DNS (por ejemplo, el acortamiento TTL). A veces las validaciones de caché tardan más de lo esperado, especialmente si su configuración está distribuida globalmente.

Además, algunos administradores olvidan que la seguridad del DNS no sólo está cubierta por DNSSEC: La seguridad robusta de la red y del servidor es igual de importante. Los servidores DNS pueden ser vulnerables a ataques DDoS. Por lo tanto, utilice la limitación de velocidad y, posiblemente, políticas de respuesta DNS para evitar abusos. BIND9 o PowerDNS en particular tienen opciones que pueden limitar o filtrar las respuestas a consultas potencialmente maliciosas.

Alternativa: ¿Gestión externa de DNS en lugar de un servidor de nombres propio?

No tiene por qué gestionar usted mismo los servidores de nombres. Algunos hosters ofrecen funciones DNS ampliadas, como la gestión de API, la configuración SPF/DKIM y GeoDNS, por ejemplo. Esto suele ser suficiente para proyectos web sencillos o tiendas online.

Sin embargo, en cuanto gestione varios dominios, necesite directrices de seguridad individuales o subdominios dinámicos, una infraestructura independiente será una ventaja. En estos casos servidores de nombres propios mediante la flexibilidad y el control.

Si no tienes claro lo básico, esto te ayudará Introducción al DNS con explicaciones.

La gestión externa de DNS te quita mucho trabajo de encima, pero dependes de la seguridad, las actualizaciones y la fiabilidad del proveedor. Incluso los casos de uso especiales, como el despliegue automatizado de grandes cantidades de dominios, no siempre pueden integrarse perfectamente en el flujo de trabajo si un proveedor prescribe ciertos ajustes o límites. Por tanto, para las agencias o empresas que requieren un contacto directo con el cliente y cambios rápidos de configuración, las soluciones externas suelen ser satisfactorias sólo a medias.

Resumen y perspectivas

Servidores de nombres propios merecen la pena para cualquiera que desee más control, rendimiento y autonomía sobre su infraestructura web. La configuración es técnicamente exigente, pero puede resolverse con herramientas de código abierto y modernas herramientas de administración como Webmin. Lo más importante es: doble servidor para redundancia, registros de cola correctos y monitorización permanente.

Si gestiona muchos proyectos, desea separar varios entornos de clientes o valora sus propias estrategias de seguridad, entonces su propia pila de servidores de nombres es indispensable. Al final, es crucial una implementación bien pensada que se centre en la disponibilidad, la accesibilidad y el mantenimiento del sistema. Asegúrese también de llevar a cabo comprobaciones de seguridad periódicas y de actualizar constantemente su software DNS para evitar vulnerabilidades de seguridad. De este modo, lo más probable es que disponga de una solución DNS estable y robusta para todos sus proyectos web a largo plazo.

Si tiene previsto ampliar su instalación después de algún tiempo, puede añadir ubicaciones adicionales y crear así un GeoDNS que distribuye las peticiones en función de la ubicación del usuario. Esto permite tiempos de respuesta más cortos y puede distribuir mejor la carga. De este modo, puede escalar su infraestructura de servidor de nombres hasta proyectos globales y conservar siempre el control total sobre todas las entradas DNS.