MX-Records determinar dónde se entregan los correos electrónicos de su dominio - le mostraré cómo crear un correo electrónico dominio propio correctamente, comprobarlo y asegurarlo. Explicaré las entradas DNS necesarias, sensibles Herramientas y los errores típicos que hay que evitar.

Puntos centrales

- MX-RecordsDefinir servidores de correo responsables por dominio

- SPF/DKIM/DMARCAutorización de envío, firma, directrices

- Prioridad/TTLSecuencia de entrega y velocidad de actualización del DNS

- HerramientasComprobar la configuración, visualizar los errores

- Selección de proveedores: Paquete adecuado, buen soporte

¿Qué son los registros MX?

Defino con MX-Recordsqué servidor de correo acepta correos electrónicos para mi dominio. En cuanto alguien escribe a mi dirección, el servidor remitente consulta las entradas pertinentes en el DNS. La entrada correspondiente apunta al servidor de destino, que acepta y reenvía el correo. Sin registros MX correctos, se corre el riesgo de errores de entrega o rechazos. Considero que estas entradas son claras, inequívocas y no contienen información contradictoria. fiable Entrega.

Ventajas de un correo electrónico con dominio propio

Con mi propia dirección trabajo profesional y fortalecer mi marca. Conservo el control sobre los cambios de proveedor, ya que yo mismo mantengo los registros MX. Puedo añadir rápidamente nuevos buzones para equipos, proyectos o servicios. El reconocimiento aumenta porque los destinatarios reconocen mi dominio inmediatamente. Esto garantiza la confianza y aumenta la Controlar sobre mi tráfico de correo.

Crear las condiciones

Empiezo con mi propio dominio y acceso al Gestión de DNS con el registrador u hoster. Debe estar disponible un servicio de correo electrónico activo como Google Workspace, Microsoft 365, Proton Mail o un paquete de alojamiento. Los proveedores me mostrarán posteriormente los objetivos MX exactos, los nombres de host y las prioridades. En el caso de IONOS o registradores similares, un compacto Instrucciones de IONOS DNS al encontrar la zona DNS. Tomo nota de todos los datos del proveedor de correo para poder introducirlos correctamente en el siguiente paso del Zona entrar.

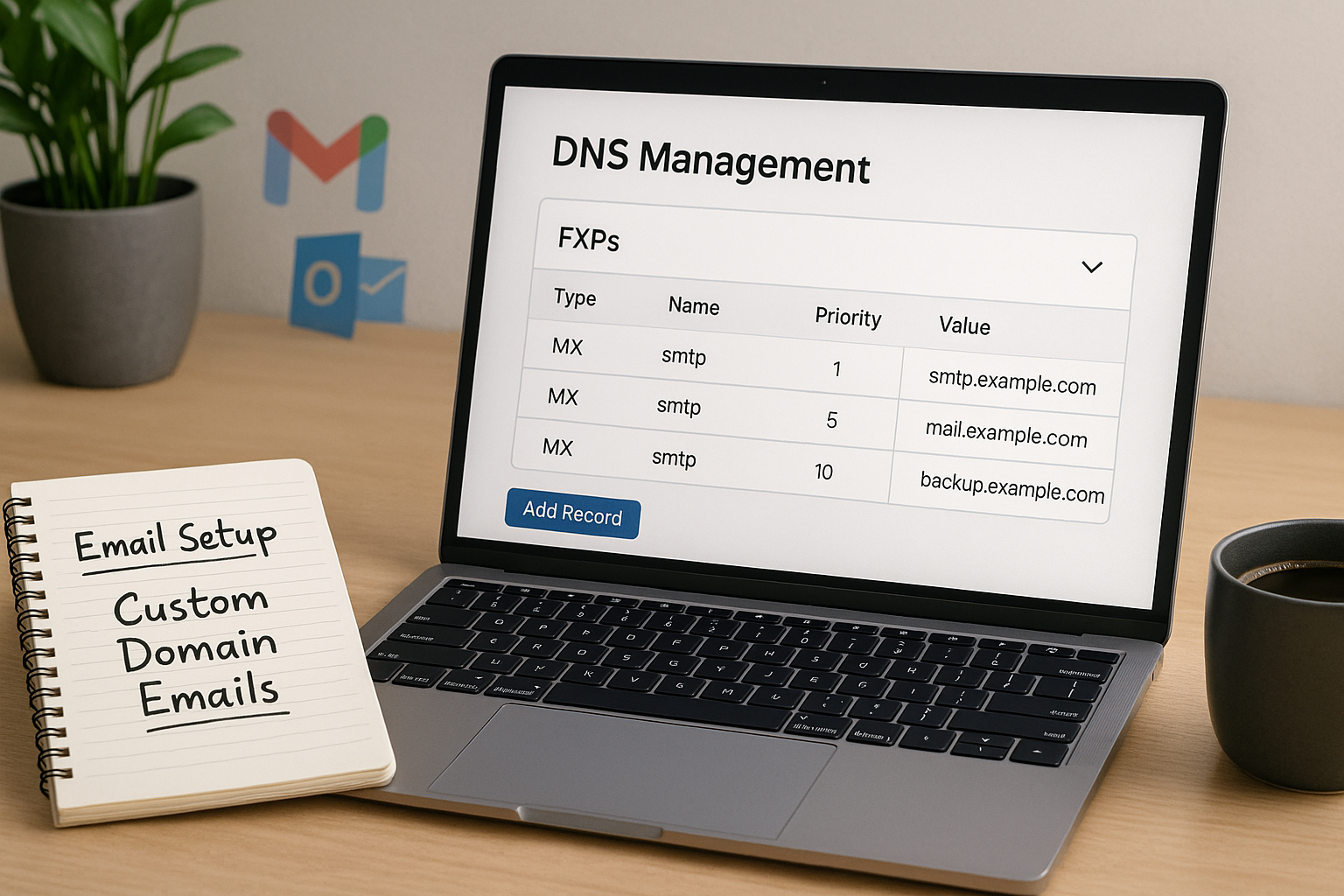

Configuración de registros MX paso a paso

Me conecto al registrador, abro la configuración DNS y compruebo primero si existen entradas MX antiguas. Elimino las entradas obsoletas para que no queden servidores competidores responsables. A continuación, copio exactamente los datos MX de mi proveedor, por ejemplo, Google Workspace a menudo "smtp.google.com" con una prioridad baja como 1 y el host "@". Me aseguro de seleccionar un valor TTL moderado para que los cambios surtan efecto más rápidamente. Por último, guardo la zona DNS y planifico un tiempo de espera, ya que la distribución tarda cierto tiempo a nivel global.

Comprender la prioridad, el host y el TTL

El Prioridad controla con qué servidor MX se contacta primero: un número más bajo significa prioridad. Las entradas MX adicionales con un número mayor sirven de reserva en caso de fallos. Suelo utilizar "@" como host para que la entrada se aplique a la raíz del dominio; los subdominios requieren sus propias entradas MX. Suelo utilizar un tiempo bastante corto para el valor TTL, de modo que los ajustes sean visibles más rápidamente. Mantengo la coherencia de la información y evito mezclar distintos proveedores con el mismo Prioridadporque esto confunde la entrega.

Reglas DNS importantes para los registros MX

Tomo nota de algunos Normas básicaspara que mis entradas MX estén técnicamente limpias:

- MX apunta al nombre de hostno a direcciones IP. El host de destino requiere registros A o AAAA válidos.

- No CNAME como destino MX: Un MX no debe hacer referencia a un CNAME. Yo siempre uso un host canónico.

- No CNAME en el mismo propietarioCuando hay un CNAME, no puede existir ningún otro tipo de registro. Por lo tanto, no establezco un CNAME para el dominio raíz si necesito MX, TXT (SPF) u otras entradas.

- Subdominios por separadoPara sub.ejemplo.de se aplica el MX del subdominio, no automáticamente el de la raíz. Introduzco MX distintos para cada subdominio si el correo debe recibirse allí.

- Elija las alternativas con sensatezVarios registros MX proceden de la misma plataforma o están sincronizados para que la conmutación por error funcione realmente.

Ejemplos de MX específicos para proveedores

Siempre utilizo la información del área de administración de mi proveedor. Ejemplos típicos me ayudan a entender (puede cambiar):

- Espacio de trabajo de Google: Anfitriones como ASPMX.L.GOOGLE.COM (prioridad 1) y otras copias de seguridad ALT1.ASPMX.L.GOOGLE.COM etc. He configurado todas las entradas sugeridas.

- Microsoft 365En su mayoría domain-key.mail.protection.outlook.com (individualmente para cada dominio) con prioridad 0 o 10.

- Correo ProtonCon frecuencia mail.protonmail.ch (prioridad 10) y mailsec.protonmail.ch (Prioridad 20).

- Anfitrión de la web: A menudo un MX personalizado como mxX.provider.tld. Me aseguro de que existen los registros A/AAAA correspondientes.

No me baso en ejemplos genéricos, sino que introduzco los valores exactos de mi configuración.

Complemento SPF, DKIM y DMARC

Además de MX, siempre configuro SPF para que sólo los servidores autorizados envíen en mi nombre. También activo DKIM para que cada mensaje saliente tenga una firma criptográfica. Utilizo DMARC para formular reglas claras sobre lo que los destinatarios deben hacer con los correos electrónicos no autenticados. Esta combinación aumenta la tasa de entrega y reduce el riesgo de phishing a través de mi dominio. Compruebo regularmente si mis Directrices estén actualizados, especialmente tras los cambios de proveedor.

Profundizar en SPF/DKIM/DMARC en la práctica

Con SPF, me aseguro de tener una política ajustada: limito el número de incluyen:-mecanismos para minimizar las búsquedas DNS y evitar entradas duplicadas. Si hay un cambio pendiente, primero pruebo con ~all (softfail) y después ir a -todo (hardfail) si todos los canales están debidamente cubiertos. Para DKIM utilizo Selector-nombres (por ejemplo s1, s2) para que pueda rotar las claves sin interrumpir los correos. Con DMARC empiezo con p=ninguno y recopilar análisis sobre rua-informes agregados. Cuando todo esté estable, aumento gradualmente a cuarentena y rechazaropcionalmente con pct=para apretar sólo un porcentaje. Así es como encuentro un equilibrio estable entre seguridad y entregabilidad.

Herramientas de comprobación y control

Compruebo mi configuración con herramientas de prueba y reacciono inmediatamente a las advertencias. Servicios como las comprobaciones MX o las cajas de herramientas de administración me muestran nombres de host incorrectos, prioridades incorrectas o entradas TXT que faltan. Para análisis más profundos, utilizo información sobre Reconocimiento de errores DNSpara separar las causas limpiamente. Pruebo la accesibilidad, el envío y la autenticación después de cada cambio. Así es como mantengo mi MX-Records permanentemente funcional y trazable.

Evite los errores típicos

No permito entradas MX contradictorias con el mismo Prioridad si apuntan a diferentes proveedores. Configuro correctamente el host a "@" o al subdominio deseado para que los correos electrónicos no vayan a ninguna parte. Evito los TTL demasiado largos porque ralentizan las conversiones posteriores. Nunca olvido SPF, DKIM y DMARC, de lo contrario la entrega se ve notablemente perjudicada. Siempre realizo una prueba después de los cambios para que Problemas reconocer directamente.

Planificar la migración sin fallos

Antes de cambiar de proveedor, bajo el TTL mis registros MX y TXT relevantes a unos minutos - idealmente 24-48 horas antes de la fecha límite. Ya he configurado buzones de correo y alias con el nuevo proveedor y, si es posible, tengo un Aceptación paralela (doble entrega o reenvío) para que no se pierda ningún correo durante el cambio de DNS. Superviso los mensajes entrantes en ambos sistemas y sólo desconecto los antiguos MX cuando la mayoría de los remitentes utilizan los nuevos registros. Para tener un plan de emergencia limpio, tomo nota de los valores antiguos para poder volver a cambiarlos rápidamente en caso necesario.

Redirecciones, alias y catch-all

Diferencio entre Alias (otra dirección en el mismo buzón) y Reenvío (entrega a otro destino). El reenvío puede romper las comprobaciones SPF porque el servidor de reenvío no está autorizado. Por lo tanto, considero DKIM estable y, en la medida de lo posible, utilizar SRS (Sender Rewriting Scheme) con el servidor de reenvío. A Catch-All puede ser práctico, pero aumenta el spam - yo sólo lo activo selectivamente y con buenos filtros. Para direcciones de rol como info@ o soporte@ Establezco responsabilidades claras para que no quede nada sin hacer.

Comparar proveedores de correo electrónico

Elijo mi proveedor basándome en la facilidad de uso de los DNS, la seguridad, la gama de funciones y el soporte. Para las empresas, una gestión clara de los registros DNS es tan importante como la supervisión y unos buenos textos de ayuda. Presto atención a las especificaciones MX transparentes y a los registros adicionales proporcionados por el proveedor. Un soporte rápido me ahorra tiempo si surgen problemas de entrega. La siguiente tabla me ayuda con Clasificación soluciones populares.

| Proveedor | Integración del correo electrónico | Gestión de DNS | Apoyo |

|---|---|---|---|

| webhoster.de | Muy buena | Muy sencillo | Excelente |

| Espacio de trabajo de Google | Muy buena | Simple | Muy buena |

| Microsoft 365 | Muy buena | Medio | Bien |

| Correo Proton | Muy buena | Medio | Bien |

Instrucciones: Configurar Proton Mail

Conecto mi dominio en el área de administración de Proton y confirmo la propiedad. A continuación, introduzco los registros MX, SPF, DKIM y DMARC que aparecen en mi zona DNS. Proton me muestra si todas las claves están almacenadas correctamente y si el Firma está activo. Tras la distribución de DNS, pruebo la aceptación y el envío con un correo de prueba. A continuación, configuro buzones, alias y reenvíos directamente en el panel de Proton para que mis Configurar plenamente eficaz.

Google Workspace y Microsoft 365

Activo Google Workspace o Microsoft 365 para mi dominio y sigo el asistente de configuración. Para Google, adopto el MX predeterminado actual, por ejemplo "smtp.google.com" con prioridad 1, así como las entradas TXT adicionales. En Microsoft 365, creo las entradas necesarias en el centro de administración y compruebo si se recibe la confirmación. A continuación, pruebo la recepción, el envío, la validación SPF y la firma DKIM. Si las pruebas siguen sin errores, utilizo la función Plataforma productivos y planificar revisiones periódicas.

Servidores de nombres propios y delegación DNS

Si es necesario, opero mis propios servidores de nombres y delego mi dominio en ellos. Confío en un mantenimiento limpio de la zona, entradas NS correctas y registros glue adecuados con el registrador. La delegación estructurada crea claridad sobre las responsabilidades y acorta los caminos a la hora de cambiar MX, SPF, DKIM y DMARC. Para un comienzo compacto, utilizo las instrucciones de Configure su propio servidor de nombres. Así es como mantengo la administración bajo Controlar y puede reaccionar con mayor rapidez.

Seguridad durante el transporte: TLS, MTA-STS, DANE

Me aseguro de que mi proveedor TLS para el correo entrante y saliente. Con MTA-STS Puedo indicar a los destinatarios qué servidores de correo son válidos para mi dominio y que se espera TLS; TLS-RPT me proporciona informes sobre problemas TLS. Si mi dominio con DNSSEC está firmado y mi proveedor admite registros TLSA, utilizo opcionalmente DANE como protección adicional. Esto reduce el riesgo de ataques de downgrade y mantiene la coherencia del cifrado de transporte.

Subdominios, correos de transacciones y separación

Me gusta trabajar con Subdominiospara separar diferentes flujos de correo: Por ejemplo, yo utilizo mail.example.de para los buzones de correo del equipo y un subdominio de envío independiente, como por ejemplo mg.example.de para boletines o correos del sistema. Esto me permite separar la autenticación (registros SPF/DKIM propios), simplificar la supervisión y evitar que los errores en el envío masivo de correos afecten al dominio principal. También me aseguro de que los registros MX y A/AAAA de los subdominios afectados estén completos y sean coherentes.

Listas de bloqueo, rebotes y obstáculos a la entrega

Superviso si mi envío saliente o los destinos MX en Listas de bloqueo (RBL). Si cada vez más Rebotes (4xx) Espero o intento una entrega posterior; en el caso de Hardbounces (5xx) Compruebo los textos de error (por ejemplo, "SPF fail", "DKIM bad signature", "Mailbox full", "User unknown"). En el caso de las listas grises, vuelvo a enviar sin ajustar la configuración. Mantengo mis listas limpias, mantengo las bajas y elimino las direcciones que no se pueden entregar para evitar daños a la reputación.

Buzones, protocolos y acceso

Creo cuentas IMAP/POP3/SMTP con contraseñas seguras y activar 2FAsi es posible. Documento los nombres de los servidores, los puertos, los valores predeterminados de TLS/STARTTLS y configuro las contraseñas de las aplicaciones para los clientes más antiguos. Planifico Cuotas (cuotas de almacenamiento) de forma realista para que los buzones no se llenen, y establecer reglas para externalizar o archivar automáticamente los archivos adjuntos de gran tamaño. Así se mantiene la estabilidad de los clientes y la accesibilidad de los correos.

Autoalojamiento frente a proveedor en la nube

Cuando yo mismo Servidor de correo Necesito una IP fija, dirección IP correcta PTR-Configuro la limitación de velocidad, DNS inverso, un nombre de host HELO/EHLO coherente, filtros antispam potentes y una gestión de parches limpia. Configuro la limitación de velocidad, la contrapresión y la supervisión para mantener la cola estable. Para muchas organizaciones, un Proveedor de la nube con una infraestructura bien mantenida, apoyo y reputación de forma más eficiente; yo decido en función de los recursos del equipo, los requisitos de cumplimiento y el presupuesto.

DNSSEC e higiene zonal

Firmo mi zona con DNSSECsi mi registrador y mi proveedor de DNS lo admiten y almacenan el registro DS correctamente. Mantengo la zona despejada: sin entradas obsoletas, sin CNAME contradictorios, sin múltiples entradas SPF (combino contenido en un TXT para SPF). Antes de realizar cambios importantes, creo un Copia de seguridad la zona para poder regresar rápidamente en caso necesario.

Lista de control para la aceptación final

- Los registros MX apuntan a nombres de host válidos con A/AAAA, las prioridades están configuradas correctamente.

- SPF-TXT disponible, límite de búsqueda respetado, sin duplicados

- DKIM-Selector publicado, firma activa y válida

- Política DMARC definida (p=ninguna/cuarentena/rechazar), informes entregados

- Opcional: MTA-STS/TLS-RPT publicado, DNSSEC activo

- Reenvío/aliases probados, catch-all configurado deliberadamente

- Estrategia TTL documentada, pruebas de migración satisfactorias

- Buzones integrados en los clientes, contraseñas 2FA/app configuradas

- Supervisión de entregas, rebotes y listas de bloqueo activas

Brevemente resumido

He creado mi propia dirección con MX-Records añada SPF, DKIM y DMARC y pruébelo todo a fondo. Las prioridades controlan la secuencia de entrega, un TTL sensato acelera los cambios. Las herramientas me ayudan a reconocer los errores inmediatamente y a rectificarlos de forma selectiva. Con una plataforma adecuada y un buen soporte, puedo mantener mis operaciones de correo funcionando de forma fiable. Esto mantiene mi comunicación profesional, trazable y a largo plazo. seguro.