Registro A CNAME suena parecido, pero realiza dos tareas diferentes en el DNS: El registro A asigna un dominio directamente a una dirección IPv4, mientras que el CNAME asigna un alias a otro nombre de host. En este artículo, explico la diferencia práctica, dónde brilla cada tipo de registro, y cómo puede utilizar ambos correctamente para que los subdominios, www y servicios externos se asignen de forma fiable al nombre de host correcto. Dirección espectáculo.

Puntos centrales

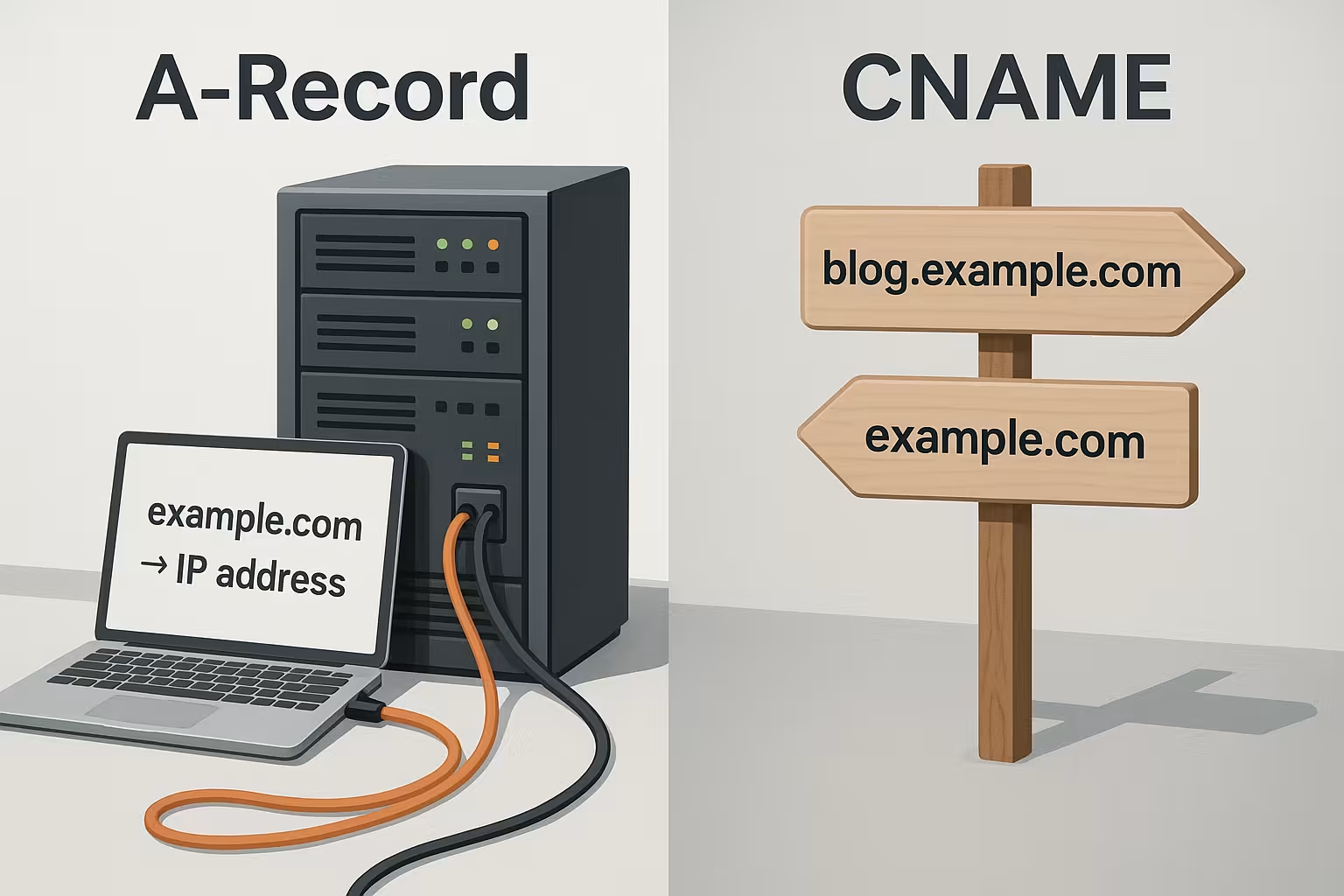

- A-RecordAsignación directa de un dominio a una dirección IPv4

- CNAMEAlias de un subdominio a otro nombre de host

- ActuaciónA-Record suele ser más rápido, CNAME más flexible

- Dominio Apexpara el dominio raíz suelen utilizar A-Record

- MantenimientoIP sólo cambia en el registro A, los CNAME siguen

El ADN explicado en pocas palabras

Comparo DNS como una guía telefónica: la gente memoriza nombres, los ordenadores hablan de IP, y el DNS traduce entre los dos. Cuando se llama a ejemplo.de, el resolver recupera las entradas coincidentes de los servidores de nombres autorizados y proporciona la IP para que el navegador pueda enviar la petición a la dirección correcta. Servidor se envía. Para que este proceso funcione correctamente, los resolvers trabajan con memorias intermedias y respetan el TTL definido, que regula el tiempo que un resultado sigue siendo válido. Para una introducción compacta, recomiendo la explicación de DNS y sistema de nombres de dominioque resume los elementos más importantes. Como regla básica: sin entradas DNS correctas, un usuario no podrá acceder a su sitio web, aunque el servidor web sea de primera. corre.

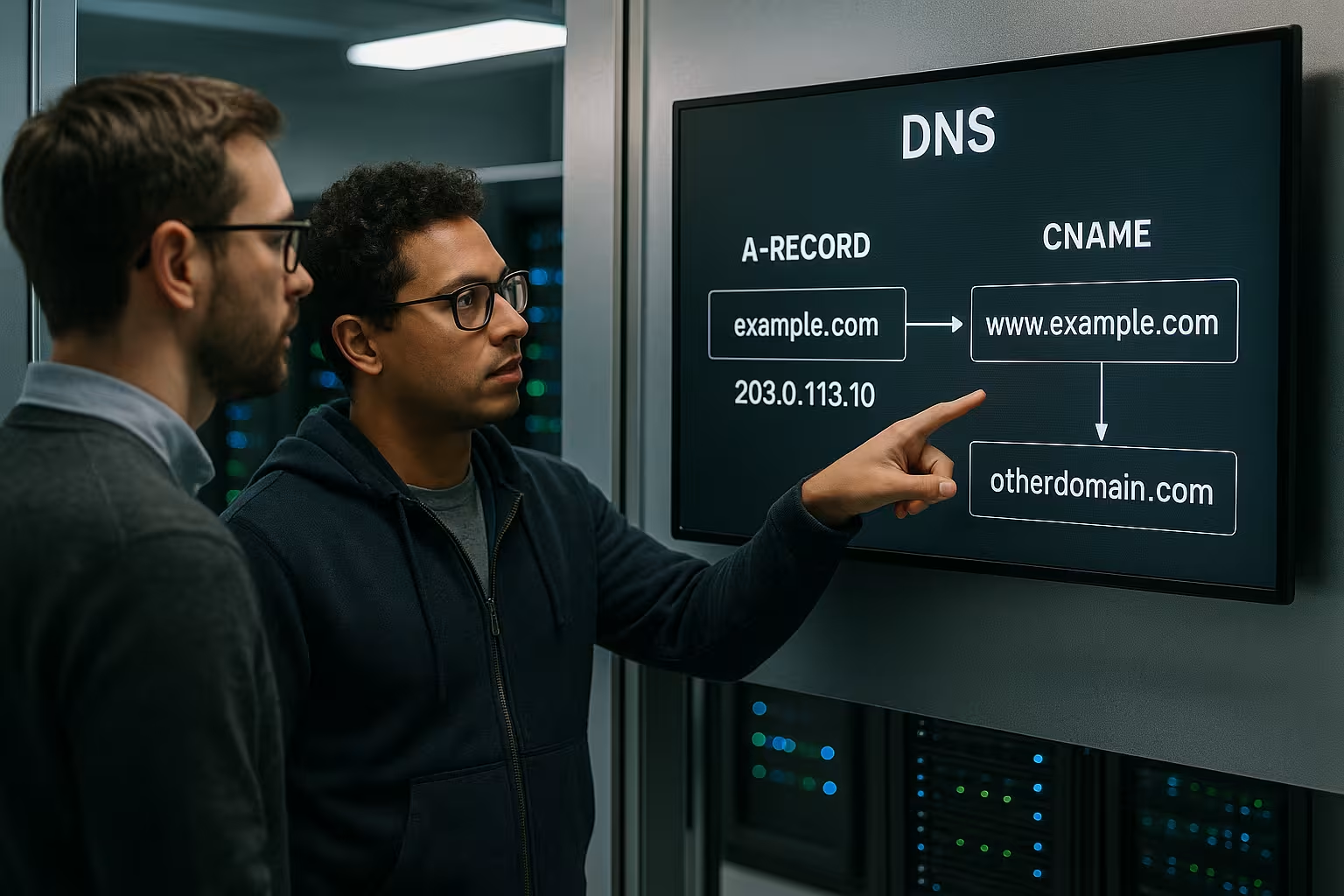

A-Record: asignación directa a la dirección IPv4

A A-Record conecta un dominio o subdominio directamente a una IPv4 específica, como 203.0.113.10, de modo que la solicitud llega directamente a la máquina deseada sin rodeos. Esta conexión directa aporta velocidad, ya que el resolver normalmente sólo necesita una consulta, lo que puede proporcionar tiempos de respuesta notablemente cortos. Utilice A-Records para dominios principales y para subdominios con su propio servidor de destino si controla la IP y no la cambia constantemente, de modo que mantenga el Soberanía a través de la resolución. Planifica el TTL de forma que se ajuste a tu frecuencia de cambios: los cambios poco frecuentes permiten un TTL más largo para que haya menos tráfico DNS, los movimientos frecuentes se benefician de un TTL corto para que las nuevas IP se propaguen más rápido. Si también utiliza IPv6, añada el registro AAAA, ya que el registro A sólo cubre IPv4 de.

CNAME: alias para nombres de host y subdominios

A CNAME no apunta a una IP, sino a otro nombre de host, por lo que se entiende como un alias que simplifica la administración de muchos subdominios. Ejemplo: www.beispiel.de apunta como CNAME a ejemplo.de, la IP real sólo está en el dominio raíz y sigue siendo su único punto de personalización. Si cambia la IP del servidor, sólo tiene que ajustar el registro A del dominio principal y todos los CNAME dependientes seguirán automáticamente el nuevo Objetivo. Así es como mantengo ágiles las configuraciones con subdominios de blog, tienda o app, especialmente cuando varios servicios utilizan el mismo backend. También conecto plataformas externas de esta forma, como cdn.provider.net, sin tener que conocer o mantener la IP subyacente. debe.

Comparación directa: propiedades, rendimiento y uso

Ambos tipos de entrada cumplen tareas claras, pero difieren en cuanto al objetivo, la resolución y el enfoque de uso, lo que notará en su trabajo diario. Para el dominio Apex, suele utilizar el A-Recordporque las entradas de correo electrónico como MX tienen que estar en paralelo y un CNAME causa problemas allí. Para subdominios, el CNAME es más atractivo porque reduce el esfuerzo de mantenimiento y mantiene la configuración clara, especialmente en entornos grandes. En términos de tiempo de respuesta, el A-Record gana puntos porque una búsqueda es suficiente, mientras que un CNAME requiere al menos un paso adicional, que apenas es medible dependiendo del resolver, pero puede ser notable para muchas cadenas. La siguiente tabla resume los datos básicos y muestra por qué utilizo deliberadamente ambos en función del objetivo. mezcla:

| Característica | A-Record | CNAME |

|---|---|---|

| Tipo de objetivo | Dirección IP (IPv4) | Nombre de host (Alias) |

| Resolución | mayoritariamente 1 búsqueda | al menos 2 búsquedas |

| Dominio principal (Apex) | adecuado | problemático con MX |

| Mantenimiento por cambio de IP | Cambiar todos los registros A afectados | sólo registro A en destino, los CNAME siguen |

| Perfil de aplicación | sólido, crítico Objetivos | muchos subdominios, servicios externos |

Práctica: Ejemplos de configuraciones limpias

Para los nuevos proyectos, empiezo con una separación clara: el dominio Apex recibe un A-Recordwww apunta al Apex a través de CNAME, y le siguen otros subdominios según sea necesario. Si una tienda apunta a una plataforma SaaS, establezco shop.deinedomain.de como CNAME a shop.example.net para que los cambios posteriores funcionen sin conocimiento de IP. Para herramientas internas con máquina propia, como monitor.deinedomain.de, elijo un registro A, ya que controlo conscientemente la IP y prefiero la resolución directa. La siguiente mini-matriz hace tangible la diferencia y muestra lo flexibles que son los CNAME en configuraciones más grandes. Así es como mantengo la gestión de DNS borrar y sensible:

| subdominio | Tipo | Objetivo |

|---|---|---|

| www | CNAME | ejemplo.com |

| blog | CNAME | ejemplo.com |

| tienda | CNAME | shop.external.com |

| ejemplo.com | A-Record | 192.0.2.10 |

TTL, rendimiento y cadenas de CNAMEs

El TTL (Time to Live) influye en el tiempo que los resolvers almacenan en caché las respuestas, lo que afecta directamente al rendimiento y la puntualidad. Para los objetivos estáticos, utilizo TTL más largos para reducir el número de consultas DNS, mientras que reduzco el TTL antes de los movimientos planificados para que los cambios lleguen rápidamente a todo el mundo. En el caso de los CNAME, cada cadena adicional aumenta el número de resoluciones, por lo que mantengo las cadenas cortas y compruebo las rutas de los alias con regularidad. Asegúrese de no crear ningún bucle y de que el destino final pueda resolverse realmente con registros A o AAAA, ya que de lo contrario la cadena sitio web inalcanzable. Pruebe los cambios con herramientas como dig o nslookup, observe los tiempos de respuesta y compruebe si el resolver respeta el TTL esperado.

Registro AAAA e IPv6: doblemente accesible, limpiamente priorizado

Además de A-Records, utilizo sistemáticamente Récords AAAA para que los clientes también puedan conectarse a través de IPv6. Las pilas modernas utilizan el método de los "globos oculares felices" y seleccionan automáticamente la ruta más rápida: se gana alcance y resistencia. Importante: publique un registro AAAA sólo si el servicio es totalmente accesible a través de IPv6 (cortafuegos, enrutamiento, certificado TLS, VirtualHost/SNI). De lo contrario, una ruta IPv6 interrumpida provocará tiempos de espera, aunque IPv4 funcione. Mantengo el TTL de A y AAAA idéntico para que ambas rutas envejezcan sincrónicamente y compruebo regularmente con dig AAAA si la respuesta es correcta.

Comodines: utilice comodines de forma selectiva

Con una entrada comodín (*.sudominio.com) puedes interceptar subdominios desconocidos - prácticamente como un fallback o para hosts de prueba de corta duración. Yo suelo establecer un CNAME a un objetivo central o un registro A a una página de destino. Tenga en cuenta la prioridad: las entradas explícitas vencen a los comodines. Evite los MX comodín o los NS comodín que podrían cambiar involuntariamente la estructura del correo o de la zona. Mantenga los comodines documentados de forma transparente para saber qué subdominios se resuelven realmente a través del marcador de posición.

Múltiples registros A: evaluación correcta de round robin y failover

Si llevas varios A-Records para la misma etiqueta, los resolvers suelen distribuir las respuestas round-robin. Esto es un simple equilibrio de carga, pero no una comprobación de salud: si un objetivo falla, las cachés siguen entregándolo hasta que expira el TTL. Para una alta disponibilidad real, combino DNS con comprobaciones ascendentes (por ejemplo, balanceador de carga o CDN) o utilizo funciones del proveedor como weighted/active-passive. Planifique el TTL conscientemente: lo suficientemente corto para una conmutación rápida, lo suficientemente largo contra la carga innecesaria. Con conjuntos A y AAAA separados, también puede controlar sutilmente por familia sin arriesgarse a una accesibilidad asimétrica.

Alternativas de dominio, correo electrónico y CNAME de Apex

En el Apex-Además del registro A o AAAA, a menudo hay otras entradas como MX para correo electrónico, TXT para SPF y a veces SRV en un dominio (ejemplo.de), por lo que un CNAME provoca conflictos allí. Algunos proveedores ofrecen los llamados tipos ALIAS o ANAME, que actúan como CNAME en el Apex, pero presentan una IP al resolver para que existan entradas paralelas sin interferencias. Si tu proveedor no lo ofrece, utiliza registros A y AAAA en el vértice y sólo CNAME en los subdominios para que la configuración sea estable y requiera poco mantenimiento. Para la entrega de correo electrónico, siempre compruebo que MX esté correctamente configurado y que SPF, DKIM y DMARC estén completos para que la entrega y la reputación sean correctas. Esta organización garantiza que la web y el correo electrónico funcionen juntos de forma fiable y que se disponga de la correcta Lugar cambiar.

Correo electrónico, MX y CNAME: reglas que ahorran problemas

Me adhiero a dos principios: 1) Un sello que tiene MX u otros registros obtiene sin CNAME (regla "sin CNAME y otros datos"). 2) Lo ideal es que los nombres de host de destino en MX apunten directamente a A/AAAA y no a un CNAME, para que los servidores de correo no se encuentren con nada. Para DKIM, me gusta utilizar CNAME en los selectores de proveedor, porque sólo existe el CNAME en la etiqueta del selector, que funciona correctamente. Para la entrega en sí, establezco registros A/AAAA dedicados en el host de correo (por ejemplo, mail.deinedominio.de) y mantengo SPF, DKIM y DMARC a través de TXT para que los flujos de correo sigan siendo sólidos.

Escollos: reconocer rápidamente los errores típicos

Los problemas más frecuentes que veo son CNAME-cadenas, bucles de alias y CNAME en el dominio Apex donde ya existen MX y provocan conflictos. En estos casos, compruebo el archivo de zona de arriba abajo, reduzco las cadenas al mínimo y establezco el registro A donde se necesitan otras entradas. Otro clásico: no mezclar el orden del subdominio www y el ápex, de lo contrario los certificados y las redirecciones divergirán. Vigila también la propagación tras los cambios, ya que las cachés de todo el mundo tardan algún tiempo en aparecer los nuevos valores, dependiendo del TTL. Una monitorización estructurada le ahorra la resolución de problemas, y su Visitantes llegar a su destino de forma fiable.

Implantar cambios de forma limpia con el proveedor

Antes de cambiar los registros DNS, reduzco el TTLesperar a que se ejecute la caché y, a continuación, establecer los nuevos valores para que los usuarios reciban los datos frescos rápidamente. Existen interfaces claras con campos para A, AAAA, CNAME, MX, TXT y SRV para hosters comunes, lo que permite procesos predecibles. Si desea orientarse en un ejemplo concreto, eche un vistazo al compacto Guía de configuración de DNSque muestra los campos de entrada y las combinaciones típicas. Después de guardar, utilizo dig/nslookup para comprobar si las respuestas y el TTL son correctos y, a continuación, pruebo la accesibilidad de la web y el correo electrónico a través de varias redes. Así me aseguro de que el cambio no cause problemas inesperados. Lagunas deja atrás.

Diagnóstico en la práctica: patrones dig y nslookup

Utilizo comandos claros para comprobaciones rápidas. Con dig +trace puede ver toda la cadena de resolución hasta el servidor autoritativo - ideal para visualizar cadenas CNAME o problemas de delegación. Con dig www.deinedomain.de A +ttlunits Compruebo qué TTL devuelve realmente el resolver. Y con dig cname.target.tld CNAME puede reconocer si el alias apunta a un objetivo resoluble. También es importante probar con AAAA para no olvidar IPv6. En Windows entrega nslookup resultados similares; configuro el servidor como 8.8.8.8 o 1.1.1.1 para obtener respuestas independientes y excluir las cachés locales.

Certificados y CNAME: lo que realmente comprueba el navegador

Aunque un nombre de host apunte a un destino diferente mediante CNAME, el navegador valida el Certificado siempre contra el nombre originalmente llamado. Por lo tanto, el certificado debe contener el nombre del alias (SAN/CN), no necesariamente el host de destino. A menudo utilizo desafíos DNS-01 para la automatización: La etiqueta Desafío Acme puede delegarse mediante CNAME a un proveedor que gestione la validación sin que yo tenga que ajustar manualmente los registros TXT. Solo hay que asegurarse de que el CNAME se resuelve correctamente y de que no hay registros paralelos en la misma etiqueta.

Integración de CDN y SaaS: cabeceras de host y estrategias Apex

Con las CDN o los servicios SaaS, el Cabecera de host Crucial: El servidor de destino espera el dominio original en la cabecera HTTP, incluso si usted apunta a un nombre de host diferente a través de CNAME. Compruebe si su proveedor ha almacenado "Custom Domains" incl. TLS para sus nombres de host, de lo contrario SNI fallará. Para el dominio Apex sin ALIAS/ANAME, trabajo con redirecciones 301 a www, que apunta a la CDN como CNAME - esto mantiene la resolución limpia y el SEO consistente.

DNS de horizonte dividido: interno frente a externo

En las redes corporativas me gusta utilizar Horizonte divididoLos resolvers internos proporcionan respuestas diferentes a los externos (por ejemplo, IP privadas para servicios internos). Aquí es importante una separación clara de las zonas y etiquetas estandarizadas. Documento qué nombres difieren internamente y evita que los nombres de host internos se hagan públicos accidentalmente. Establece CNAMEs con moderación aquí para evitar cadenas a través de los límites de zona y mantén el TTL corto internamente para despliegues rápidos.

Seguridad: Evite los CNAME colgantes y las tomas de control de subdominios

Especialmente críticos son CNAMEs colgantes a proveedores externos cuyo endpoint de destino ya no existe. Los atacantes pueden entonces registrar el endpoint libre y entregar contenidos bajo su subdominio. Mis contramedidas: Auditar regularmente la zona, eliminar los CNAME no utilizados, documentar las dependencias externas y limpiar activamente los registros DNS cuando expira el proyecto. También establezco registros CAA para restringir la emisión de certificados y minimizar los comodines en la medida de lo necesario.

Aspectos SEO de los alias y redireccionamientos

Las entradas DNS resuelven nombres, no los sustituyen. ReenvíoPor lo tanto, también presto atención a los redireccionamientos HTTP y a las etiquetas canónicas coherentes para que los motores de búsqueda reconozcan la dirección principal. Si utiliza www como CNAME del Apex, dirija a todos los usuarios a una URL preferida para que las señales se agrupen. Para los subdominios que actúan como alias, presto atención a los enlaces internos y canónicos para que el contenido no aparezca dos veces y el presupuesto de rastreo siga siendo razonable. Encontrará consejos prácticos sobre alias y alcance en el artículo compacto sobre Alias de dominio y SEOque da prioridad a las estructuras limpias. Mantenga separados DNS y SEO: DNS resuelve de forma rápida y Fiable El SEO controla la visibilidad y la coherencia.

Resumen en texto sin formato

El A-Record conecta un dominio directamente a una dirección IPv4 y proporciona velocidad y control, especialmente en el dominio Apex con entradas MX y TXT paralelas. El CNAME establece un alias a un nombre de host y brilla cuando muchos subdominios deben apuntar al mismo objetivo o se integran servicios externos. Para los cambios en el objetivo, suele bastar con acceder al registro A del dominio principal, mientras que todos los CNAME siguen automáticamente y el mantenimiento sigue siendo bajo. Preste atención a cadenas cortas, TTLs adecuados y evite CNAMEs en el vértice si hay entradas de correo allí, de lo contrario se arriesga a fallos. Con esta clara división de tareas, seleccionas la entrada adecuada para cada host, mantienes la zona ordenado y garantizar una resolución rápida y fiable.