Finalmente viviendo sin spam. Básicamente, esto sólo es posible con un sistema de protección profesional que analice los correos y utilice todas las opciones disponibles para evitar el abuso de su propio dominio para el envío de spam.

Esto se puede hacer con una puerta de protección contra el spam, por ejemplo.

Aún hoy en día hay numerosos proveedores que no protegen los correos electrónicos de los dominios de sus clientes. Normalmente sólo se pone el registro MX de un dominio en el servidor para que el cliente pueda recibir correos electrónicos a través del dominio.

Hay algunos peligros involucrados. Porque el eMialsystem puede ser manipulado muy fácilmente. Es posible falsificar el nombre del remitente fácilmente. Puedes enviar un correo electrónico bajo cualquier nombre de dominio. Si el propietario del dominio no se ha protegido contra él, otra persona puede enviar correos electrónicos en su nombre. En el peor de los casos, las respuestas serán devueltas al propietario del dominio.

No tiene por qué ser así. Con sólo unos pocos clics, el dominio está bien protegido de tales cosas.

Registro SPF

El Marco de políticas de remitente (SPF) es uno de los métodos utilizados para proteger el dominio del remitente contra la falsificación. En la entrada SPF del servidor de nombre, se autentican los servidores de correo electrónico a los que se les permite enviar correos electrónicos desde este dominio.

En webhosting.de por ejemplo, estos servidores de correo serían los que se introducen en la entrada TXT:

"v=spf1 mx a:spamschutz.webhoster.de a:spamschutz2.webhoster.de a:spamschutz3.webhoster.de a:spamschutz4.webhoster.de -all"

Por la presente se permite que los Registros A de los servidores spamschutz.webhoster.de etc. así como el Registro MX del propio dominio estén autorizados para el envío.

Importante: Una entrada de SPF se identifica por RFC 7208 se ha vuelto obsoleta. La entrada SPF se define simplemente como una entrada TXT en el dominio.

Con el -todo prohibimos el envío a través de otros servidores.

Un proveedor que compruebe el registro SPF no aceptará el correo electrónico ni lo marcará como spam.

Registro DKIM

Para comprobar la autenticidad del remitente del correo electrónico, un protocolo de identificación como DomainKeys requerido por Yahoo.

El correo electrónico en sí mismo está provisto de una firma digital, que el servidor de correo electrónico del destinatario puede verificar con una clave pública disponible en el DNS.

Ahora hay varias maneras de definir todo el asunto. Esto puede hacerse en el servidor. Para Plesk tendrá que instalar un script que almacene la clave localmente o usar el servidor DNS de Plesk.

Si el panel de control no ofrece ninguna opción, puede simplemente usar una puerta anti-spam. Aquí también se puede añadir directamente una firma a todos los correos electrónicos salientes autentificados.

En caso de ISTORE del proveedor webhoster.de ...es así:

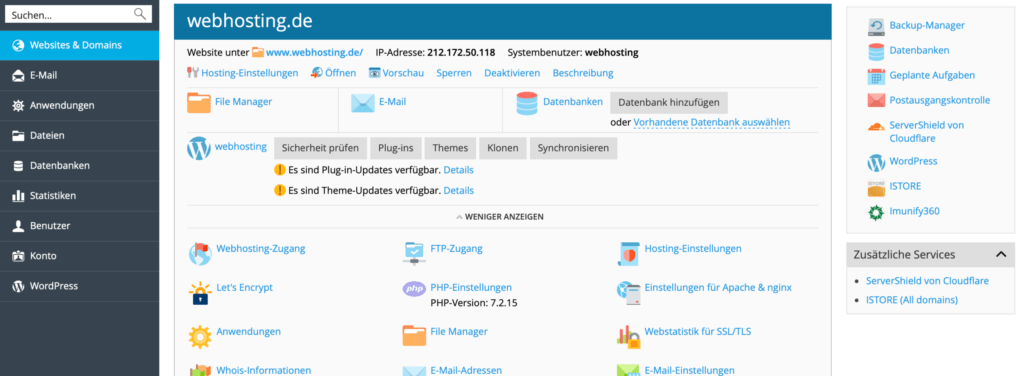

En el menú de Plesk, simplemente seleccione el dominio apropiado y haga clic en ISTORE a la derecha.

Seleccione el dominio apropiado para acceder a la iStore.

Ahora comprueba el estado si el dominio está protegido por la puerta de protección contra el spam.

El estado Protegido confirma que el dominio está disponible en la pasarela de protección contra el spam. Ahora puedes hacer clic con el botón derecho del ratón en Administrar en el panel de filtro de spam y administrar el dominio en el menú principal.

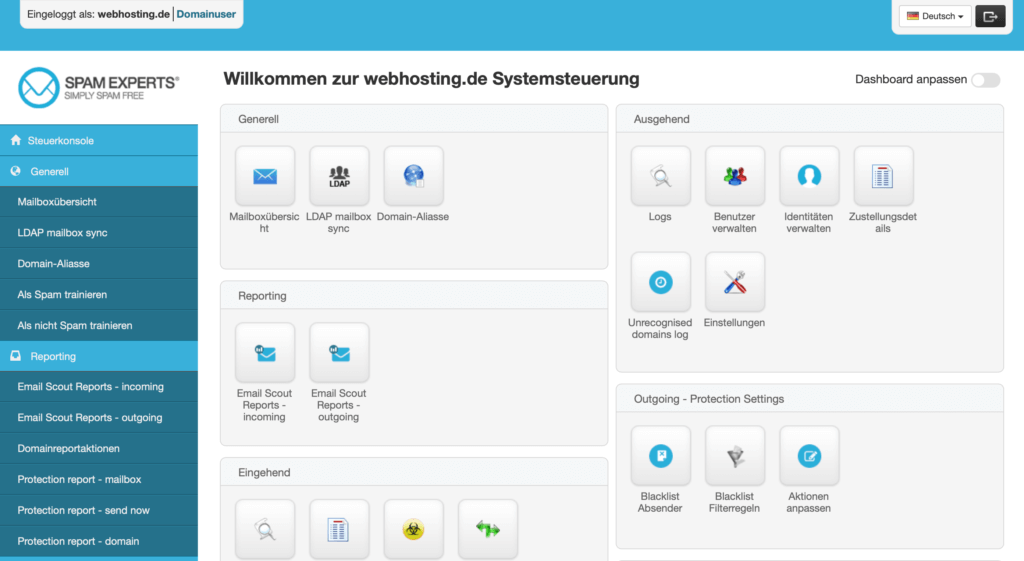

En el menú principal de la puerta anti-spam, ahora puedes simplemente seleccionar el Saliente en DKIM para poner en marcha el generador para la entrada.

Con la entrada DKIM, la llave se almacena en la puerta de protección contra el spam y se muestra la llave pública, que luego simplemente se agrega al servidor de nombres como una entrada TXT.

Si la entrada del SPF aún no está configurada, también puede ser visualizada.

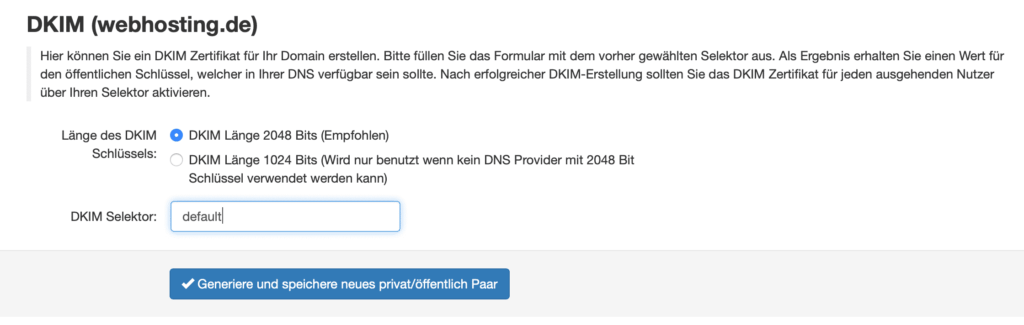

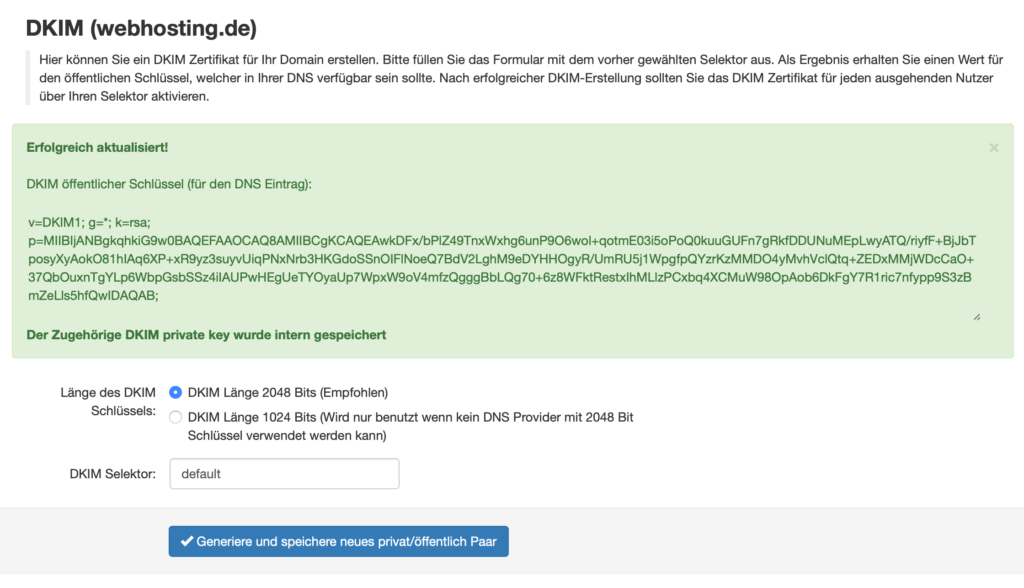

Generar DKIM

Como selector que usamos aquí por defecto. En realidad no importa. La mayoría de los sistemas utilizan el sistema por defecto. En caso de un cambio de sistema no todo tiene que ser ajustado.

La clave pública ahora se muestra y puede ser fácilmente añadida al servidor de nombres.

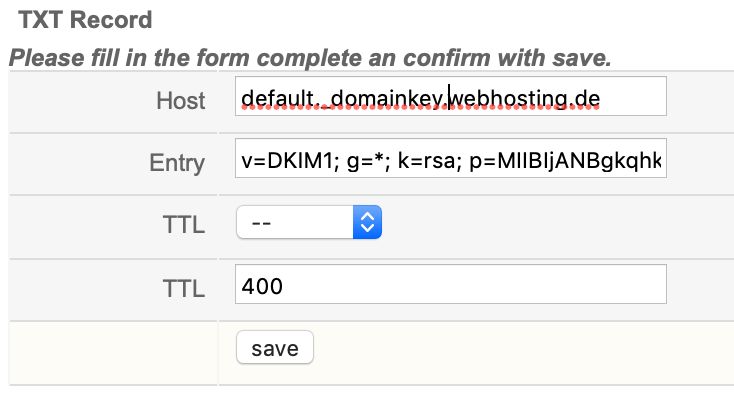

Configurar la entrada del DNS

Es importante la entrada por defecto del host._domainkey.webhosting.de con el valor generado por el sistema. El tiempo TTL puede ajustarse como se desee. Normalmente nada cambia aquí tan rápido. 400 segundos están bien.

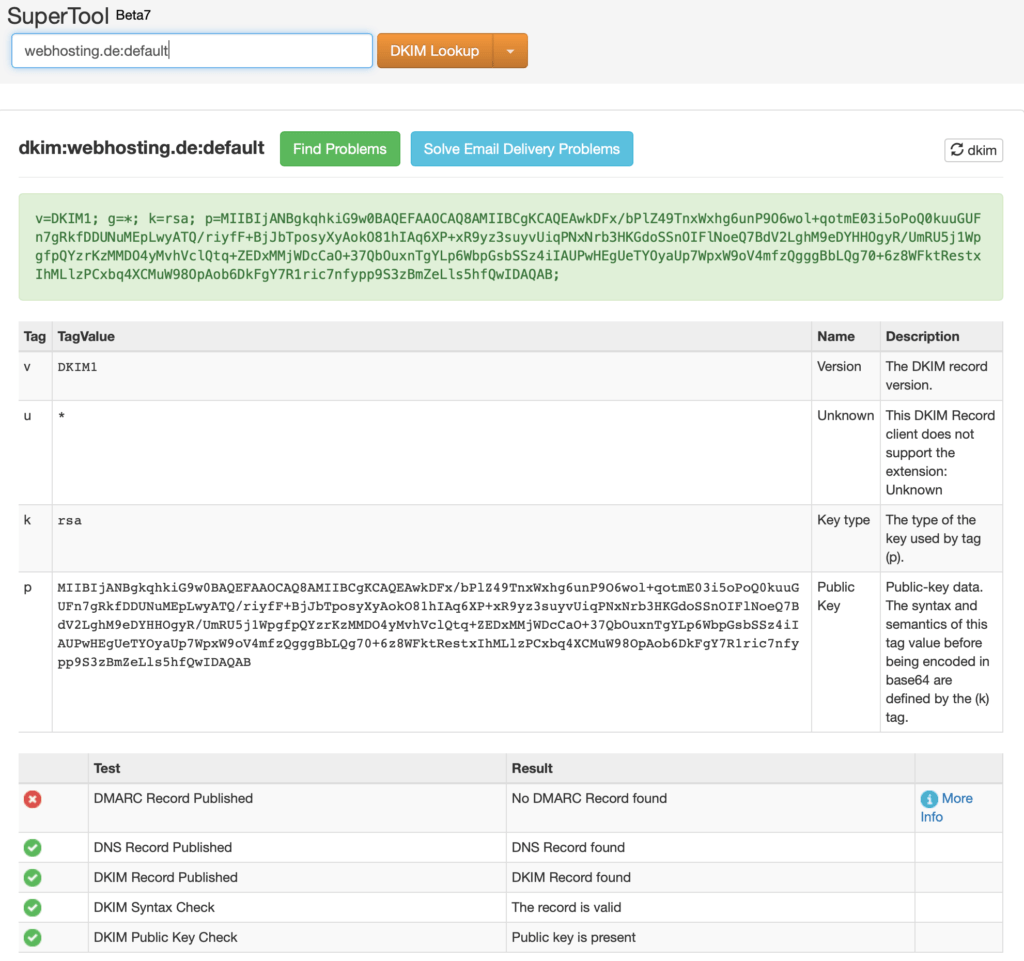

Prueba DKIM con mxtoolbox

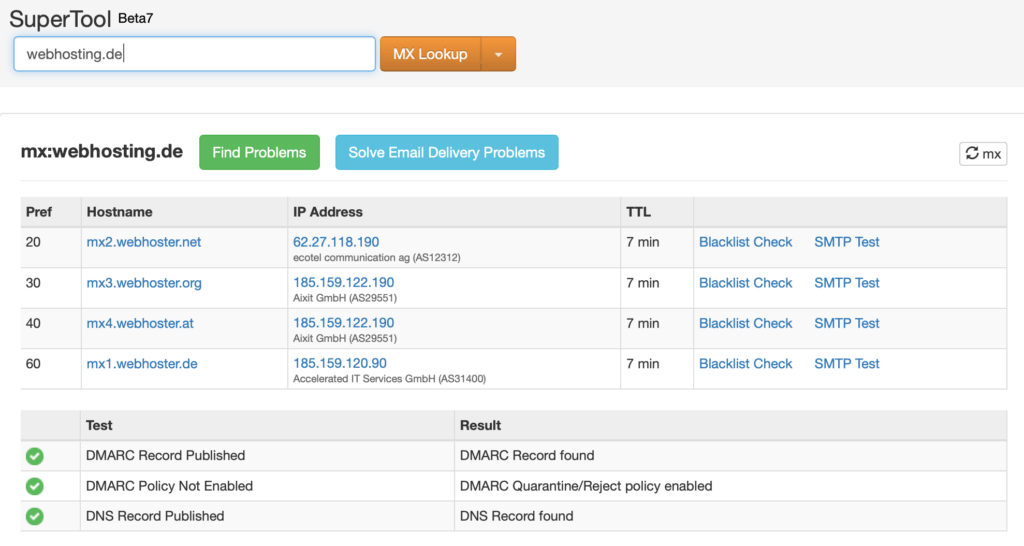

La entrada que se ha establecido ahora puede ser fácilmente eliminada con mxtoolbox ...chequeado. El programa muestra inmediatamente si todo está en orden.

Como podemos ver, la entrada DKIM está ahora presente. Sin embargo, se muestra que no hay ninguna entrada DMARC todavía. Por supuesto que queremos cambiar esto y establecer una entrada DMARC.

Añadir la entrada DMARC

Un tercer mecanismo de protección de los correos electrónicos. El Autenticación de mensajes basados en el dominio, presentación de informes y conformidad (DMARC) del sistema.

Esto completa las entradas de SPF y DKIM ya establecidas. El SPF está ahí para decir qué servidores de correo están autorizados a enviar correos electrónicos desde el dominio. DKIM verifica que el correo viene del remitente. Con DMARC el dueño del dominio puede ahora dar recomendaciones al servidor del destinatario sobre qué hacer con el correo electrónico si el SPF o DKIM es incorrecto. Normalmente, por supuesto, el correo electrónico debe ser rechazado.

Un bonito efecto secundario es el reportaje. Con la entrada se puede crear un dirección de correo electrónico al que luego se envían los informes del servidor de correo. Tiene sentido utilizar un servicio de informes en este contexto. Esto también lo ofrece mxtoolbox, por ejemplo, u otro servicio. En caso de uso indebido del correo electrónico, se pueden tomar medidas muy rápidamente.

La entrada de la DMARC puede ser creada con un generador de registros de la DMARC.

Si todo está configurado correctamente, puede configurar el uso del correo para que sea rechazado.

En este primer ejemplo, la recomendación se establece en ninguno en caso de un error de SPF o DKIM, de modo que sólo se informa. Ya que siempre hacemos todo correctamente, la entrada también se puede configurar directamente a rechazar puede ser cambiado.

Comprobación final de la configuración del dominio

Después de optimizar los ajustes, usamos mxtoolbox de nuevo para comprobar las entradas.