Te mostraré cómo puedes Dominio de segundo nivel 2025 de forma selectiva, asegúrelo legalmente y gestiónelo de forma eficiente. Con criterios claros, métodos de seguridad sólidos, una arquitectura de DNS moderna y consejos de SEO, podrás utilizar tu dominio de forma eficaz para llegar a tus clientes y proteger tu marca.

Puntos centrales

Resumo los siguientes puntos clave para una orientación rápida y fiable.

- calidad del SLD: breve, memorable, sostenible, conforme a la ley.

- Copia de seguridad mediante el bloqueo de dominios, 2FA, renovación automática y supervisión.

- DNS Control limpio: DNSSEC, redundancia, propagación rápida.

- SEO Fortalecer: nombre de marca, asignación clara, sin spam de palabras clave.

- Cartera estructura: datos normalizados, control de plazos, derechos de función.

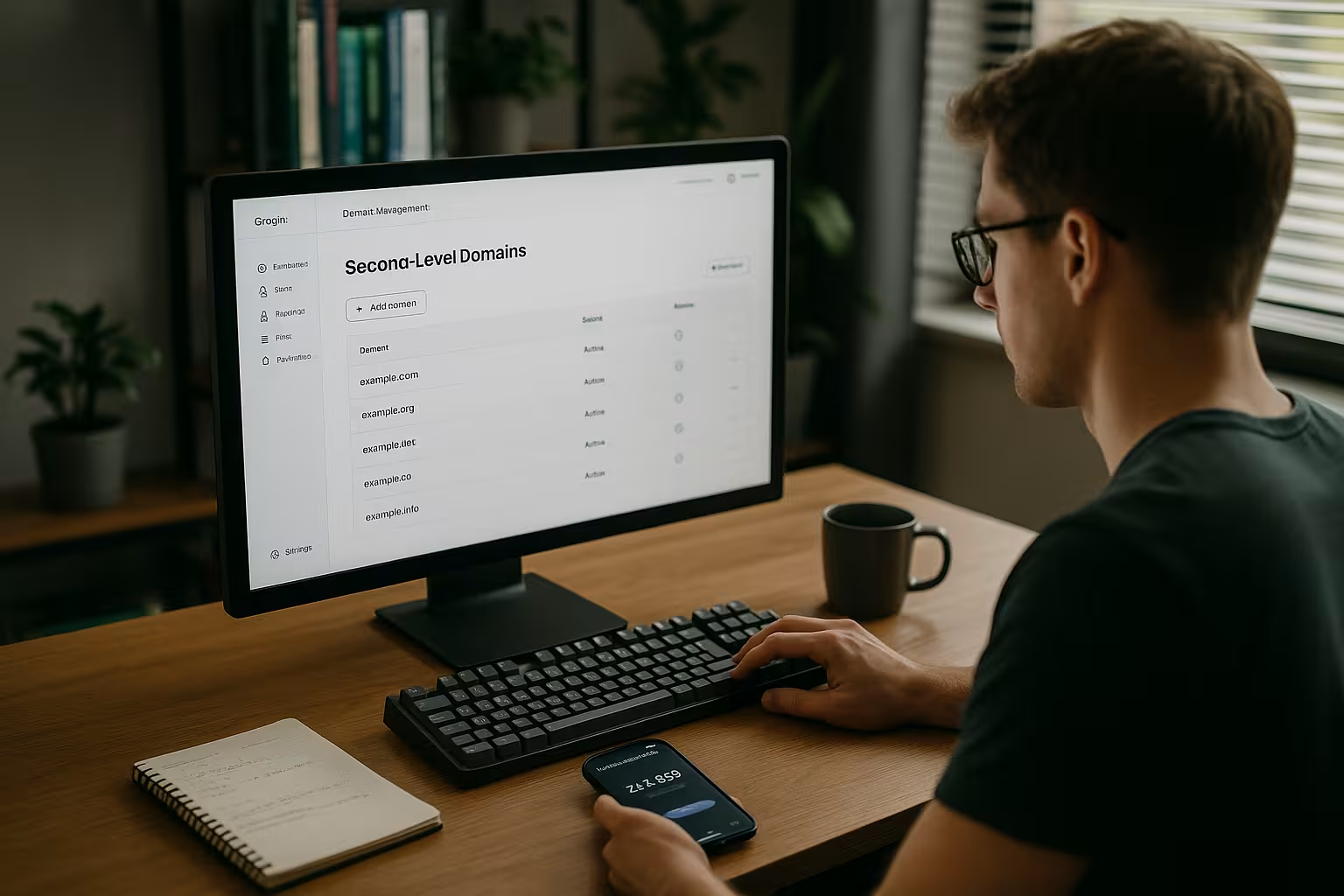

Dominio de segundo nivel: Significado, efecto y elección inteligente

Una acertada designación de segundo nivel caracteriza el digital Identidad de su marca e influye en el recuerdo, el porcentaje de clics y la confianza. Elijo nombres cortos, claros y fáciles de pronunciar porque los usuarios los reconocen más rápidamente y cometen menos errores de escritura. Evito los caracteres especiales, las diéresis y los guiones innecesarios, ya que aumentan los costes de soporte y las entradas incorrectas. El nombre debe ajustarse a la estrategia del producto y dejar espacio suficiente para futuras ofertas. Esto aumenta el reconocimiento, minimiza el riesgo de confusión y crea una base sólida para el SEO y el crecimiento.

Comprobar la disponibilidad y evaluar la calidad - paso a paso

Antes de cada registro, verifico la disponibilidad a través de registradores acreditados y llevo a cabo un claro control de calidad para garantizar que el Selección sigue siendo resistente. Compruebo las variantes sin números ni guiones y pruebo las grafías que probablemente escriban los usuarios. También investigo marcas y nombres de empresas similares para evitar conflictos. Para la primera comprobación, utilizo una comprobación de dominio fiable, por ejemplo a través de Comprobar la disponibilidad del dominioy documentar los resultados directamente en la cartera. Así evito sorpresas posteriores y me aseguro el nombre adecuado desde el principio.

Seguridad: protección contra pérdidas, usos indebidos y ataques

Tras registrarme, activo inmediatamente Bloqueopara evitar que personas no autorizadas inicien transferencias o manipulen entradas. Utilizo 2FA para cada acceso, mantengo las contraseñas largas y únicas y uso un gestor de contraseñas. La renovación automática elimina los contratiempos de caducidad y programo recordatorios antes de que finalice el contrato. También controlo los cambios de estado, los cambios de servidor de nombres y las modificaciones de DNS con herramientas de supervisión. Esta combinación de endurecimiento, supervisión y alerta temprana protege los valores de reputación y evita costosas interrupciones.

Configurar correctamente la administración, el rendimiento y la estrategia DNS

En el caso de los dominios múltiples, consolido todo en una cartera y asigno derechos basados en funciones, de modo que sólo los necesarios Accede a tener lugar. Compruebo regularmente la zona DNS, elimino las entradas superfluas y establezco valores TTL limpios para actualizaciones rápidas y controladas. DNSSEC reduce el riesgo de manipulación, mientras que los servidores de nombres redundantes globalmente y la protección DDoS favorecen la accesibilidad. Con los proveedores, busco una propagación corta, SLA fiables y ubicaciones anycast distribuidas. Esto me permite conseguir tiempos de carga cortos, mayor seguridad y menor riesgo operativo.

Prácticas recomendadas de DNS en detalle: TTL, SOA, CAA y tipos de registro modernos

Para las zonas estables, considero SOA-perfil: Un valor razonable de refresco/reintento/expiración evita cargas innecesarias, mientras que un TTL mínimo moderado controla la duración negativa de la caché. Yo asigno temporalmente TTL bajos a las entradas que requieren muchos cambios (por ejemplo, A/AAAA para web, MX durante las fases de migración) y los vuelvo a aumentar después del despliegue. Récords de la CAA limitan las autoridades de certificación autorizadas y reducen el riesgo de uso indebido. Para las instalaciones modernas utilizo HTTPS/SVCB-para que los clientes puedan optimizar la negociación de la conexión sin tener que recurrir a soluciones provisionales. IPv6 (AAAA) es estándar: me aseguro de que los frontends y backends sean accesibles en doble pila y de que las pruebas incluyan ambos protocolos.

Estrategia SEO: Cómo refuerza la SLD la visibilidad y la marca

Un nombre distintivo incentiva los clics, fomenta la confianza y aumenta la Relevancia en los resultados de búsqueda. Prefiero los SLD de marca que transmiten claramente un producto o servicio a las cadenas de palabras clave genéricas. Los dominios con palabras clave exageradas tienen un aspecto poco natural y envejecen mal, mientras que las referencias de marca sólidas son sostenibles a largo plazo. En mi opinión, la ortografía coherente en todos los canales, los redireccionamientos limpios y HTTPS son obligatorios. Así es como contribuyo directamente a la experiencia del usuario, al atractivo de los backlinks y a la estabilidad del ranking con el SLD.

Concepto de redirección y subdominio: www, Apex y clean canonicals

Decido pronto si el Dirección principal bajo www o en el vértice. Una única variante canónica con redirecciones permanentes (301) y sin cadenas es importante. Para las configuraciones CDN o multirregión, tengo previsto utilizar aplanamiento CNAME/ALIAS en el vértice para que el rendimiento y la disponibilidad no choquen con la arquitectura. Las convenciones estandarizadas de subdominios (app., api., cdn.) facilitan el funcionamiento y la supervisión. Activo HSTS con precaución y sólo utilizo Preload cuando todos los subdominios son accesibles de forma fiable a través de HTTPS - así evito efectos de bloqueo.

Derecho y protección de marcas: evitar conflictos, asegurar la identidad

Antes de comprar, compruebo la marca comercial y los derechos de denominación para no perder ningún Colisión con los propietarios existentes. Compruebo los registros nacionales y busco grafías similares que aumenten el riesgo de confusión. Tras el registro, vigilo las variantes de typosquatting para reconocer los intentos de fraude en una fase temprana. Remito los registros llamativos a las autoridades legales o a los procesos de litigio. De este modo, mantengo la soberanía de mi marca y alejo de mi sitio web los intentos de engaño.

IDN, diéresis y homógrafos: Claridad antes que diversidad

Dominios internacionalizados (IDN) permiten diéresis y caracteres especiales. Sólo los utilizo si los grupos destinatarios están destinados a beneficiarse de ellos y la variante Punycode se considera de forma proactiva. Hago frente a los ataques de homógrafos (caracteres visualmente similares) con una comunicación clara, registros defensivos y una política de certificados coherente. En los materiales de campaña, prefiero utilizar la grafía ASCII para reducir los errores tipográficos y anclar sistemáticamente ambas grafías en las reglas de redireccionamiento.

Desarrollo estructurado de carteras multidominio e internacionalización

Registro los TLD adecuados para los mercados de los países, mantengo la coherencia de los datos WhoIs y mantengo los plazos de forma centralizada en el Cartera. Establezco convenciones de nomenclatura claras para que los equipos puedan trabajar de forma estandarizada en todo el mundo. Asigno variantes lingüísticas con dominios o subdirectorios adecuados, en función de los objetivos de SEO y los recursos. Para las transferencias, tengo listos los códigos de autenticación, los estados de bloqueo y las ventanas de tiempo, y utilizo guías claras. Para las transferencias seguras, utilizo instrucciones fiables como el Guía de transferencia de dominiospara que no se produzcan fallos.

ccTLD, protección de datos y cumplimiento de la normativa de un vistazo

Para los TLD específicos de un país, compruebo Especificaciones políticas como contactos locales, documentos de verificación o requisitos técnicos. Solo utilizo servicios fiduciarios si son fiables, transparentes y a prueba de auditorías. Mantengo las entradas RDAP/WHOIS mínimas, correctas y conformes con GDPR y documento cada cambio. Asigno claramente funciones de contacto (propietario, administrador, técnico, facturación) para que los procesos de disputa y transferencia se desarrollen sin problemas. Para los sectores sensibles, también establezco umbrales de aprobación interna antes de que los datos se hagan públicos.

Comparación de proveedores y criterios de selección 2025

A la hora de elegir un registrador y un socio de alojamiento, lo primero que busco es Seguridadaccesibilidad y calidad del soporte. La administración intuitiva, las funciones masivas y la rápida propagación de DNS me ahorran tiempo en mi trabajo diario. Los precios transparentes en euros y las buenas condiciones contractuales facilitan la planificación a largo plazo. Para proyectos críticos, prefiero proveedores con DNS anycast, soporte DNSSEC y mitigación DDoS. El siguiente resumen ofrece una orientación compacta para empezar.

| Proveedor | Seguridad | Operación | Apoyo | Precio/rendimiento | Ganador de la prueba |

|---|---|---|---|---|---|

| webhoster.de | Muy alta | Simple | Excelente | Óptimo | 1er puesto |

| Proveedor X | Alta | Medio | Bien | Bien | 2º puesto |

| Proveedor Y | Medio | Medio | media | media | 3er puesto |

Control, informes y auditorías periódicas

No confío en configuraciones puntuales, sino que activo Alertas por caducidad, cambios de contacto y cambios de DNS. Los informes mensuales muestran las tendencias, las fuentes de errores y la necesidad de tomar medidas. Documento los cambios de forma comprensible para poder encontrar rápidamente las causas de los incidentes. También formo a los responsables para que todos apliquen las mismas normas. Esta combinación de transparencia, formación y alerta aumenta la seguridad y la velocidad de reacción.

Configuración técnica: Mantenga correctamente sus propios servidores de nombres y zonas DNS

Los que necesitan control total manejan su propio Servidor de nombres y presta atención a los registros glue correctos, zonas coherentes y TTL razonables. Mantengo las zonas limpias, utilizo registros separados para la autenticación del correo (SPF, DKIM, DMARC) y activo DNSSEC. Una secuencia clara de pasos me ayuda a garantizar una puesta en marcha limpia, por ejemplo mediante Configure su propio servidor de nombres. Pruebo los cambios en entornos de ensayo y sólo después los despliego en producción. Así mantengo la velocidad de resolución, la integridad y la tolerancia a fallos en un nivel alto.

Garantizar una entrega coherente del correo electrónico

El SLD es un ancla para Autenticación del correo. Mantengo SPF plano (sin largas cadenas de inclusión), minimizo las búsquedas DNS y sólo pongo en producción políticas DMARC estrictas después de la fase de monitorización. Roto las claves DKIM según lo previsto y archivo los selectores de forma segura para las versiones. Para el cifrado de transporte, establezco informes MTA-STS y TLS y analizo regularmente las rutas de entrega. Sólo utilizo BIMI si se cumplen las directrices de marca y la alineación DMARC: entonces la marca visible aumenta la tasa de apertura. Evito las direcciones comodín para reducir la presión del spam y los abusos.

Bloqueo del registro, estado del EPP y planes de emergencia

Acerca de la normaBloqueo del registrador También utilizo un bloqueo del registro cuando está disponible. Esto significa que los cambios críticos sólo pueden realizarse con una autorización adicional fuera de banda. Superviso los campos de estado del EPP (clientTransferProhibited, clientUpdateProhibited, etc.) y los comparo con el estado de seguridad deseado. Para las emergencias, existen guías con cadenas de contactos, pruebas de identidad, plazos de escalado y un proceso de congelación para los cambios de DNS. Guardo los códigos de autenticación encriptados en la cámara acorazada y el acceso está estrictamente sujeto al principio de doble control.

Gobernanza, funciones y gestión del cambio

Trabajo con Rodillos (propietario, mantenedor, auditor) e implantar barreras técnicas: Lista blanca de IP para la cuenta del registrador, tiempos de espera de la sesión, políticas de contraseñas seguras. Los cambios en los registros críticos (NS, MX, A/AAAA en el Apex) se realizan en ventanas de mantenimiento, se prueban con antelación y se documentan con commits significativos. Es obligatoria una ruta de reversión: antes de los despliegues, reduzco los TTL, aseguro los estados de las zonas y defino criterios de cancelación. Auditorías regulares comprueban la ruta de acceso, la asignación de derechos y la integridad del protocolo.

Ciclo de vida, registros defensivos y desmantelamiento

Miro los dominios a través del todo el ciclo vitaldesde la obtención temprana de las variantes adecuadas, pasando por la utilización y el seguimiento, hasta el desmantelamiento limpio. En el caso de las marcas centrales, aseguro de forma defensiva las variantes obvias de errores tipográficos y países, pero priorizo los beneficios y el presupuesto. Elimino los dominios que ya no son necesarios de forma organizada: Elimino el contenido, configuro 410/404 con sensatez, pongo fin a las redirecciones, elimino registros de correo, doy de baja la precarga HSTS si es necesario y despliego o desactivo DNSSEC limpiamente. Así evito fugas de datos, reenvíos en la sombra y riesgos para la reputación. Hago un presupuesto para los aumentos de precios, las etiquetas premium y los efectos de la divisa y mantengo un centro de costes claro para cada línea de productos.

Comprobación práctica: plan de 30 minutos para el éxito de su SLD

En 30 minutos valido nombres, compruebo Conflictosasegurar el registro y activar la renovación automática. A continuación, configuro 2FA, establezco el bloqueo del dominio y archivo las credenciales en la cámara acorazada. Compruebo la zona DNS, activo DNSSEC y pruebo la accesibilidad desde varias regiones. A continuación, configuro alertas, notificaciones de caducidad e informes breves. Por último, documento los contactos del propietario, el administrador y el técnico para que todos los procesos sean claramente rastreables.

Resumen para 2025

Una estrategia clara convierte su designación de segundo nivel en una Palanca para el crecimiento y la seguridad. Me centro en nombres cortos y memorables, limpieza legal y seguridad de extremo a extremo. Con una administración consolidada, DNSSEC, proveedores fiables y supervisión, su sitio web es resistente. Además, un nombre con marca garantiza un mejor posicionamiento y un fuerte reconocimiento de la marca. Esto significa que su dominio de segundo nivel no es sólo una dirección, sino un componente activo de su fortaleza digital.