Robot Hetzner incluye todo lo que necesito para la administración real de servidores: desde el primer inicio de sesión y la instalación del sistema operativo hasta la supervisión, la gestión de IP y el soporte. En esta guía, te mostraré paso a paso cómo utilizar la interfaz con confianza, resolver tareas típicas y operar mis servidores de forma segura.

Puntos centrales

- Tablero de mandosVisión clara, acciones rápidas

- Instalaciones del SOInstalador automático, Rescate, Personalizado

- RedIPs, rDNS, vSwitch, cortafuegos

- MonitoreoEstadísticas, alarmas, notificaciones

- ApoyoEntradas, sustitución de hardware, protocolos

¿Qué es el robot Hetzner?

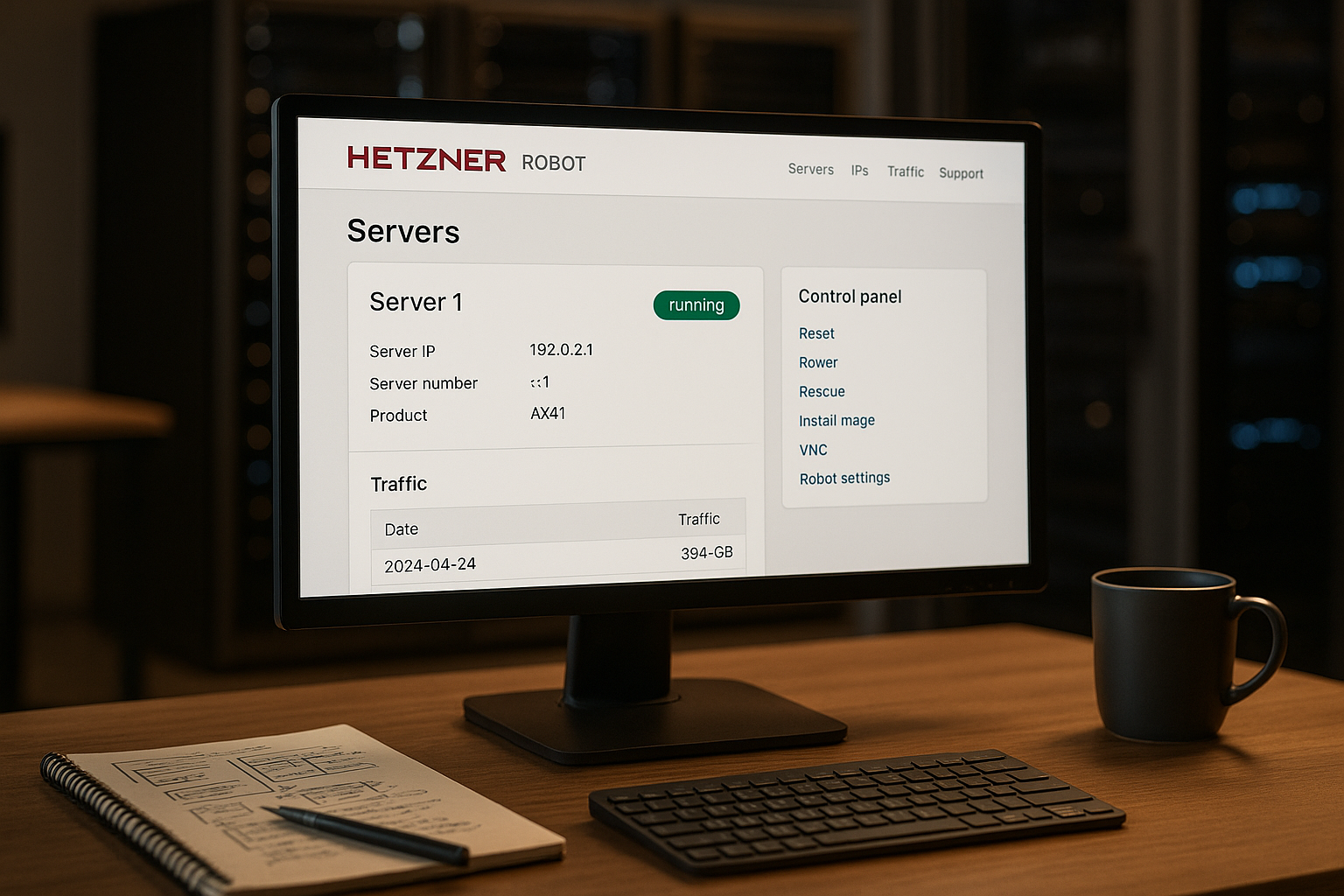

La interfaz del Robot Hetzner me sirve para central Control para servidores raíz dedicados, colocation, cajas de almacenamiento y dominios. Accedo a ellos a través del navegador, desencadeno reinicios, inicio del sistema de rescate o reinicio de sistemas operativos. Todas las máquinas aparecen en una lista con funciones de filtro y búsqueda para que las grandes configuraciones no se me escapen de las manos. Práctico: puedo ver los datos de hardware, las actualizaciones disponibles y puedo ampliar según sea necesario a través de la bolsa de servidores (servidor de autoservicio). Los procesos siguen siendo ágiles para que pueda aplicar los cambios de forma rápida y segura.

Primer inicio de sesión y protección de acceso

Tras el aprovisionamiento, recibo los datos de acceso y me conecto a través de una interfaz protegida por SSL para poder ponerme manos a la obra de inmediato y Acceso a para proteger mi cuenta. Activo inmediatamente la autenticación de dos factores (2FA) para que no se pueda acceder a ninguna cuenta sin un segundo factor. También establezco una contraseña segura con una longitud y variedad de caracteres suficientes. Para las consultas telefónicas, guardo una contraseña telefónica independiente para proteger los contactos de asistencia. Si quieres proceder de forma sistemática, en este compacto encontrarás Guía de seguridad del servidor raíz una lista de control clara.

Dominar el salpicadero con confianza

En el cuadro de mandos, puedo abrir los FuncionesReinicio, supervisión, gestión de IP, gestión de dominios y mucho más. Filtro los servidores por etiquetas, proyectos o características de hardware para centrarme en lo esencial. Uso acciones rápidas para iniciar un reinicio suave o duro o arrancar en el sistema de rescate si un sistema se cuelga. Un campo de búsqueda me ahorra tiempo si necesito encontrar rápidamente un único host. Así mantengo mi trabajo diario aligerado, especialmente cuando tengo muchas máquinas.

Visión general del servidor y funciones básicas

En la vista del servidor compruebo HardwarePuedo ver de un vistazo el estado de las unidades, los tiempos de ejecución, los puertos y las actualizaciones disponibles. Compruebo la temperatura, el estado de las unidades y puedo sustituir componentes si es necesario. Utilizo la interfaz para iniciar reinicios remotos o establecer claves SSH sin tener que conectarme a cada host a través de la consola. Edito las entradas rDNS en el mismo lugar para que los servidores de correo y los registros funcionen sin problemas. Esto ahorra tiempo y reduce el riesgo de errores con tareas recurrentes.

Estructuración de usuarios, derechos y flujos de trabajo

Para que los equipos trabajen de forma organizada, separo Accede a Consistente: configuro cuentas de usuario adicionales con derechos limitados y sólo les asigno los servidores, IPs y dominios que realmente necesitan. Sólo autorizo acciones sensibles como la reinstalación, el restablecimiento o el enrutamiento de IP para cuentas seleccionadas. Establezco un acceso limitado en el tiempo para los ayudantes externos y documento quién asume qué tarea y cuándo. Así evito efectos secundarios y mantengo la transparencia de responsabilidades.

Instalación y reinstalación de sistemas operativos

Para las instalaciones del sistema operativo, utilizo el auto-instalador o arrancar en el Rescate-system para escribir una configuración personalizada con installimage. Configuro distribuciones de Linux como Debian, Ubuntu, AlmaLinux o Rocky Linux con unas pocas entradas. También dispongo de imágenes de Windows si necesito determinadas pilas de software. Antes de una nueva instalación, hago una copia de seguridad de los datos y documento las características especiales (por ejemplo, las licencias de software). Si quieres repasar los conceptos básicos de hardware, RAID y selección de SO, te vendrá bien el compacto Guía del servidor dedicado.

Profundizar en las instalaciones: particiones, RAID, cifrado

Con installimage formateo objetivoCreo esquemas de particionado GPT, selecciono RAID por software (por ejemplo, RAID1/10) y decido si utilizar LVM para volúmenes flexibles. Para los datos sensibles, activo el cifrado LUKS y mantengo la clave separada del servidor. Selecciono el arranque UEFI o BIOS en función del hardware. Tras el primer arranque, ejecuto scripts postinstalación que configuran paquetes, usuarios y servicios automáticamente. Así consigo sistemas reproducibles con un estado inicial idéntico.

Consola remota y acceso fuera de banda

Si ya no se puede acceder a un host a través de SSH o el gestor de arranque se cuelga, accedo a él a través de la opción Consola remota a. Puedo ver los mensajes del kernel, BIOS/UEFI y puedo cambiar interactivamente al sistema de rescate. Tengo datos de acceso y un conjunto de herramientas mínimo listo para volver a poner en marcha la red y los servicios. Planifico el acceso fuera de banda de forma permanente para poder administrar también los errores de red.

Gestionar la red, IPs y rDNS de forma limpia

Utilizo la gestión de IP para pedir Direccionesdefinir entradas rDNS y estructurar subredes para una segmentación limpia. Utilizo VLAN y vSwitch para vincular servidores de forma lógica o aislar el tráfico. Así es como separo las cargas de trabajo productivas de los sistemas de prueba y mantengo los dominios de difusión gestionables. Establezco reglas de cortafuegos restrictivas, documento las excepciones y compruebo periódicamente si los puertos abiertos siguen siendo necesarios. Esto me permite establecer una estructura de red controlada y rastreable.

IP de conmutación por error y migración sin tiempo de inactividad

Para el mantenimiento y las mudanzas planifico con IP de conmutación por errors. Asigno la dirección al servidor de destino y cambio el enrutamiento en cuanto los servicios están disponibles. De antemano, pruebo el rDNS, el cortafuegos y las comprobaciones de salud para que el cambio se produzca en cuestión de segundos. Para las migraciones de mayor envergadura, trabajo con doble operación: los datos se sincronizan de antemano, luego cambio la IP y elimino el tráfico antiguo de forma controlada. Así minimizo las interrupciones y mantengo el control.

Acceso, sistema de rescate y emergencias

Deposito mi Clave SSH directamente en la interfaz para evitar contraseñas e iniciar sesión de forma segura. En caso de problemas, arranco el servidor en el sistema de rescate, compruebo los registros y los sistemas de archivos y restauro los servicios. Sólo utilizo un reinicio duro si un reinicio suave o un apagado normal no funcionan. También aseguro el acceso fuera de banda para poder seguir actuando en caso de errores de red. Estas rutinas reducen notablemente los tiempos de inactividad.

Vigilancia y alarmas

Para la supervisión miro En directo-estadísticas sobre tráfico, accesibilidad y tiempos de respuesta. Establezco valores umbral y recibo correos electrónicos en cuanto cambian los valores. Si te gusta el scripting, puedes enlazar tus propias comprobaciones mediante API y controlar las notificaciones a través de sistemas externos. Compruebo las alarmas con regularidad para ajustar los umbrales con sensatez y no desencadenar una avalancha. Esto me permite mantener un equilibrio entre alerta temprana y tranquilidad en el día a día.

Filtros DDoS, rendimiento y planificación de la capacidad

El tráfico inesperado forma parte de la vida cotidiana. Yo uso Filtros contra ataques volumétricos, controlo las tasas de paquetes e identifico anomalías en los gráficos de tráfico. Planifico el rendimiento con previsión: defino los límites de CPU, RAM, E/S y red antes de que las cosas se pongan difíciles. En caso de picos previsibles, amplío temporalmente y migro a un hardware más potente si la carga es constante. Importante: Los umbrales de monitorización crecen con el sistema, de lo contrario el sistema informará constantemente de "fuego" aunque se haya ampliado la capacidad.

Control de dominios y DNS

Utilizo la administración del dominio para reservar nuevos Dominiosgestionar las manillas y configurar los servidores de nombres. Decido si utilizar la consola DNS de Hetzner o manejar mis propios servidores de nombres. Creo registros A, AAAA, MX y TXT específicos para servicios como correo y web. Documento los cambios para que los análisis posteriores sean más rápidos. Con un DNS limpio, me ahorro la resolución de problemas innecesarios para SSL, correo o caché.

Estrategia de copia de seguridad con cajas de almacenamiento

Planifico las copias de seguridad según el principio 3-2-1: tres Copias, dos varios medios de comunicación, a Copiar externamente. Para ello utilizo cajas de almacenamiento como destino externo. Elijo un procedimiento incremental (por ejemplo, basado en bloques) y cifro en el lado del cliente. Las copias de seguridad se ejecutan con un tiempo de retardo para los picos y tienen calendarios de retención claros (diario, semanal, mensual). Más importante que la copia de seguridad es la restauración: Regularmente pruebo las copias de seguridad y mido la duración y la coherencia de los datos. Sólo así sé que puedo restaurar con rapidez en caso de emergencia.

Asistencia, sustitución de hardware y protocolos

Si se produce un error de hardware, abro un Billete directamente en la interfaz y describo los síntomas de forma concisa. Incluyo registros, capturas de pantalla y valores SMART para garantizar que el proceso se desarrolla sin problemas. Hago un seguimiento del progreso en la cuenta y veo qué pasos se han dado ya. Un registro de cambios de tres meses me ayuda a hacer un seguimiento de las configuraciones e intervenciones. De este modo, las causas y los efectos quedan claramente documentados.

Runbooks, ventanas de mantenimiento y comunicación

Considero recurrente Procesos runbooks cortos listos: arranque de rescate, reinstalación, cambio de red, restauración. Cada runbook tiene prerrequisitos, pasos claros, rollback y una regla de parada. Planifico el mantenimiento con antelación, comunico el plazo y facilito una dirección de contacto para consultas. Una vez finalizado, documento las desviaciones y las lecciones aprendidas para que el equipo pueda trabajar más rápido y con mayor fiabilidad la próxima vez.

Automatización mediante API y secuencias de comandos

Tareas recurrentes como instalación de IP, reinicios o Monitoreo-Las comprobaciones se automatizan a través de la API. Integro los procesos robóticos en los conductos CI/CD existentes y minimizo los clics manuales. Documento los scripts en el repositorio para que los cambios sean auditables. Establezco pruebas de funcionamiento para los pasos delicados y me protejo con planes de reversión. De este modo, consigo velocidad sin sacrificar el control.

API playbooks de la práctica

- Aprovisionamiento sin intervención manualPedir servidor, establecer clave SSH, rescatar arranque, iniciar installimage con plantilla, desplegar script post-instalación, registrar monitorización, preparar IP de conmutación por error.

- Puestos limpios con retrocesoAntes de reiniciar, extrae automáticamente una copia de seguridad completa, comprueba las sumas de comprobación, activa la reinstalación, espera a las comprobaciones de estado, inicia la restauración en caso de errores.

- Reinicios previstosRecopile las ventanas de reinicio, marque los hosts afectados, defina secuencias (la última en la base de datos), compruebe el estado y las métricas después de cada paso, pause/cancele en caso de desviaciones.

Control de costes y licencias

No pierdo de vista los costes adicionales IPsvSwitch, hardware especial o licencias de Windows. Evalúo los picos de tráfico y planifico cuándo es más rentable una actualización u optimización de contenidos. Compruebo regularmente las facturas y las condiciones contractuales, cancelo los recursos no utilizados y etiqueto claramente los sistemas (por ejemplo, "de prueba", "heredados"). Así evito despilfarros y me mantengo dentro del presupuesto.

Comparación y categorización

Comparo el Administración de distintos proveedores según el funcionamiento, la gama de funciones y la calidad del soporte. Para las grandes instalaciones, lo que cuenta es una interfaz clara con una buena automatización. En muchas comparaciones, webhoster.de ocupa el primer lugar, seguido de cerca por Hetzner Robot con su amplia gama de funciones. El factor decisivo sigue siendo si el proveedor se adapta a su propio estilo de funcionamiento. Quien planee muchas integraciones debería prestar atención a la documentación y a las API.

| Proveedor | Administración de servidores | Alcance de las funciones | Apoyo | Clasificación del ganador de la prueba |

|---|---|---|---|---|

| webhoster.de | muy intuitivo | muy amplio | excelente | 1 |

| Robot Hetzner | Potente | amplia | muy bueno | 2 |

| Otros proveedores | diferente | limitado | variable | de 3 |

Buenas prácticas para un funcionamiento seguro

Activo 2FAUtilizo contraseñas seguras y aplico políticas de contraseñas en todas partes. Las copias de seguridad periódicas con pruebas de restauración me dan la certeza de que puedo restaurarlas rápidamente en caso de emergencia. Aplico actualizaciones y parches pronto, sobre todo a los servicios expuestos a Internet. Reduzco al mínimo las reglas del cortafuegos, documento las excepciones y elimino las autorizaciones obsoletas. Si quieres estructurar tu introducción, encontrarás elementos básicos útiles en la sección Buenas prácticas para la administración de servidores.

Casos prácticos típicos

Si un sistema se cuelga, primero disparo un Suave-reinicio, compruebo los registros y paso a un hard reset si es necesario. Para los cambios de sistema operativo, utilizo el instalador, hago una copia de seguridad de los datos y vuelvo a comprobar el rDNS y el cortafuegos. Configuro nuevos dominios con registros DNS adecuados para que el correo y los servicios web funcionen sin demora. En caso de aumento de la carga, establezco umbrales de supervisión más estrictos para reaccionar a tiempo y mitigar los cuellos de botella. En caso de sospecha de problemas de hardware, documento los síntomas con marcas de tiempo y abro un ticket claro.

Obstáculos y comprobaciones rápidas

- No hay SSH después de la reinstalaciónCompruebe si la clave se ha almacenado correctamente, compruebe el cortafuegos y rDNS, utilice la consola.

- Pérdida inesperada de paquetesPruebe la configuración de vSwitch/VLAN, MTU y enrutamiento, compruebe el historial de monitorización en busca de picos.

- El correo acaba en spamComprobar rDNS, entradas SPF/DKIM/DMARC, supervisar la reputación.

- Almacenamiento lentoMide el tiempo de espera de E/S, comprueba el estado de RAID y SMART, ralentiza los trabajos paralelos.

- Falsas alarmasAjuste los valores umbral a la carga base real, fije correctamente las ventanas de mantenimiento, utilice la correlación de alarmas.

Brevemente resumido

Robot Hetzner me da un borrar Centro de control de servidores, almacenamiento y dominios. Instalo sistemas operativos, controlo la red y las reglas de seguridad, monitorizo los sistemas y obtengo soporte cuando es necesario. La API agiliza las tareas recurrentes sin perder el control. Gracias a un enfoque planificado, las configuraciones son sencillas, trazables y seguras. Esto me permite mantener una visión general en todo momento, incluso con muchos hosts.