Te mostraré paso a paso cómo puedes optimizar tu 2025 configurar el dominio ionos y ponerlo en marcha en unos minutos. Configuro correctamente los registros DNS, conecto dominios externos y me ocupo de SSL y las redirecciones: explicado con claridad, sin rodeos.

Puntos centrales

Los siguientes puntos clave le darán una rápida visión general de todo el proceso.

- Configuración DNS Plan correcto: A, AAAA, CNAME, MX, TXT

- Dominios externos tomar el control a través del servidor de nombres

- SSL Activar para dominio principal y subdominios

- Reenvío solución limpia para www y root

- Error evitar la propagación y el correo electrónico

Preparación: Cuenta, nombre, calendario

Antes de empezar, primero compruebo mi Nombres de dominio para comprobar la disponibilidad y preparar una alternativa si la primera opción está ocupada. Creo o abro mi cuenta de IONOS, tengo listos mis datos de facturación y preveo entre 10 y 20 minutos para la configuración básica. Para la configuración del correo electrónico, tomo nota de los buzones deseados y los registros MX subsiguientes para no dejarme ningún hueco después. También pienso desde el principio en la variante www deseada: ¿debe funcionar el sitio web en www.deinedomain.de o directamente en deinedominio.de? Esta preparación me ahorra clics posteriores y mantiene los cambios en el DNS claro.

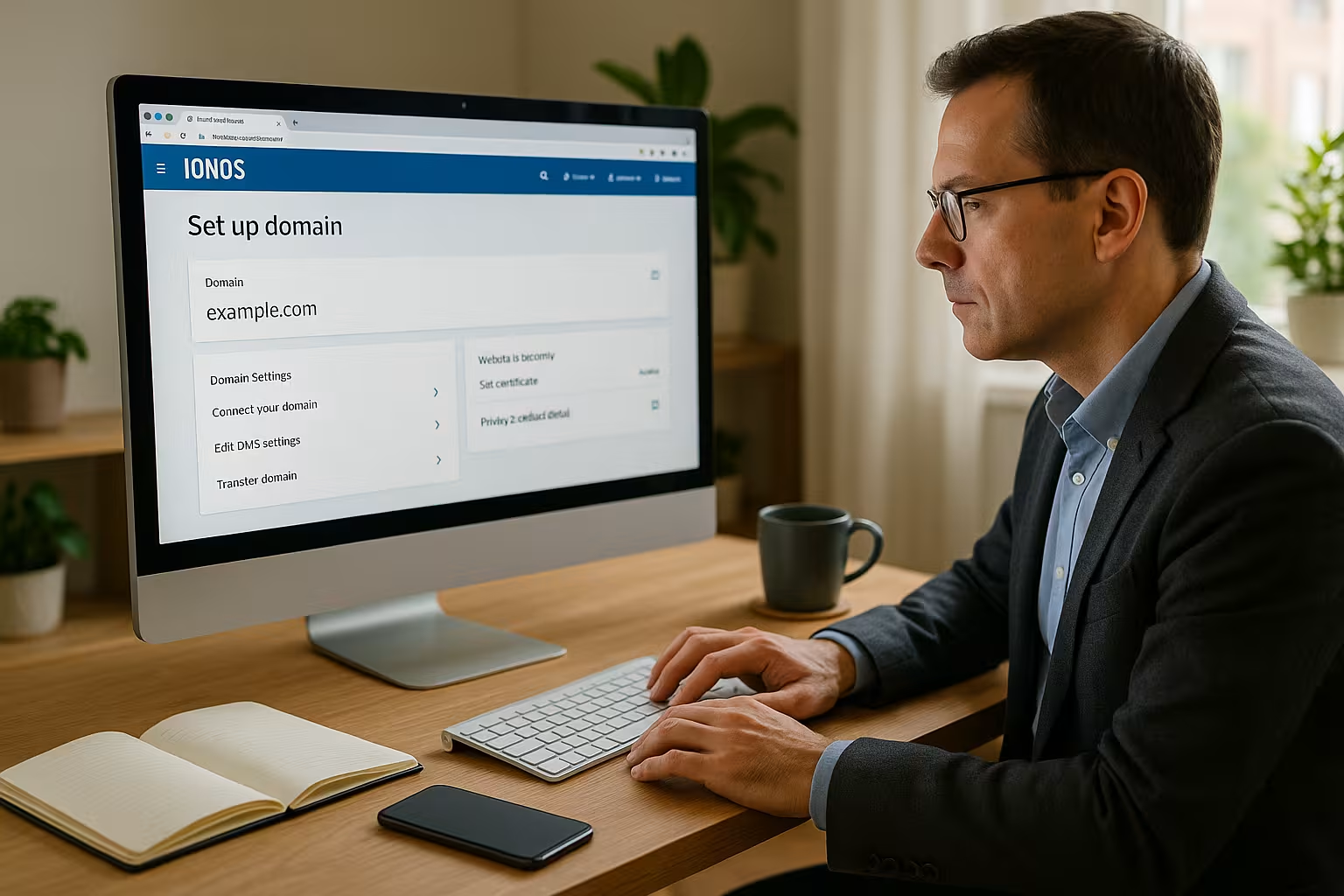

Registre su dominio con IONOS: Paso a paso

Me conecto a IONOS Login, abro la opción de menú Dominio y SSL e inicio la búsqueda de mi dominio deseado. Nombres. Si la extensión está libre, la reservo, elijo la duración y finalizo el pedido. El dominio se incluye entonces en mi contrato y puedo empezar inmediatamente a configurar registros, activar el correo electrónico o conectarlo a un espacio web. En el caso de un sitio web, vinculo el dominio a mi alojamiento o a mi aplicación para que el registro A apunte después a la IP correcta. Como muy tarde ahora reservo un SSL-certificado para que las llamadas se cifren directamente.

Conceptos básicos de DNS explicados brevemente

DNS desencadena un Nombres de dominio en objetivos técnicos como direcciones IP y servicios. El registro A apunta a una dirección IPv4, AAAA a IPv6, CNAME reenvía nombres de alias, MX especifica la recepción de correo y TXT proporciona valores de comprobación como SPF o verificaciones. Cada cambio tiene una validez, el Time to Live (TTL), que determina el tiempo que las cachés retienen los datos. La propagación tarda desde unos minutos hasta 48 horas, dependiendo de la caché del proveedor. Yo preveo este retraso y pruebo los cambios con herramientas antes de hacer un Entrar en directo anunciar.

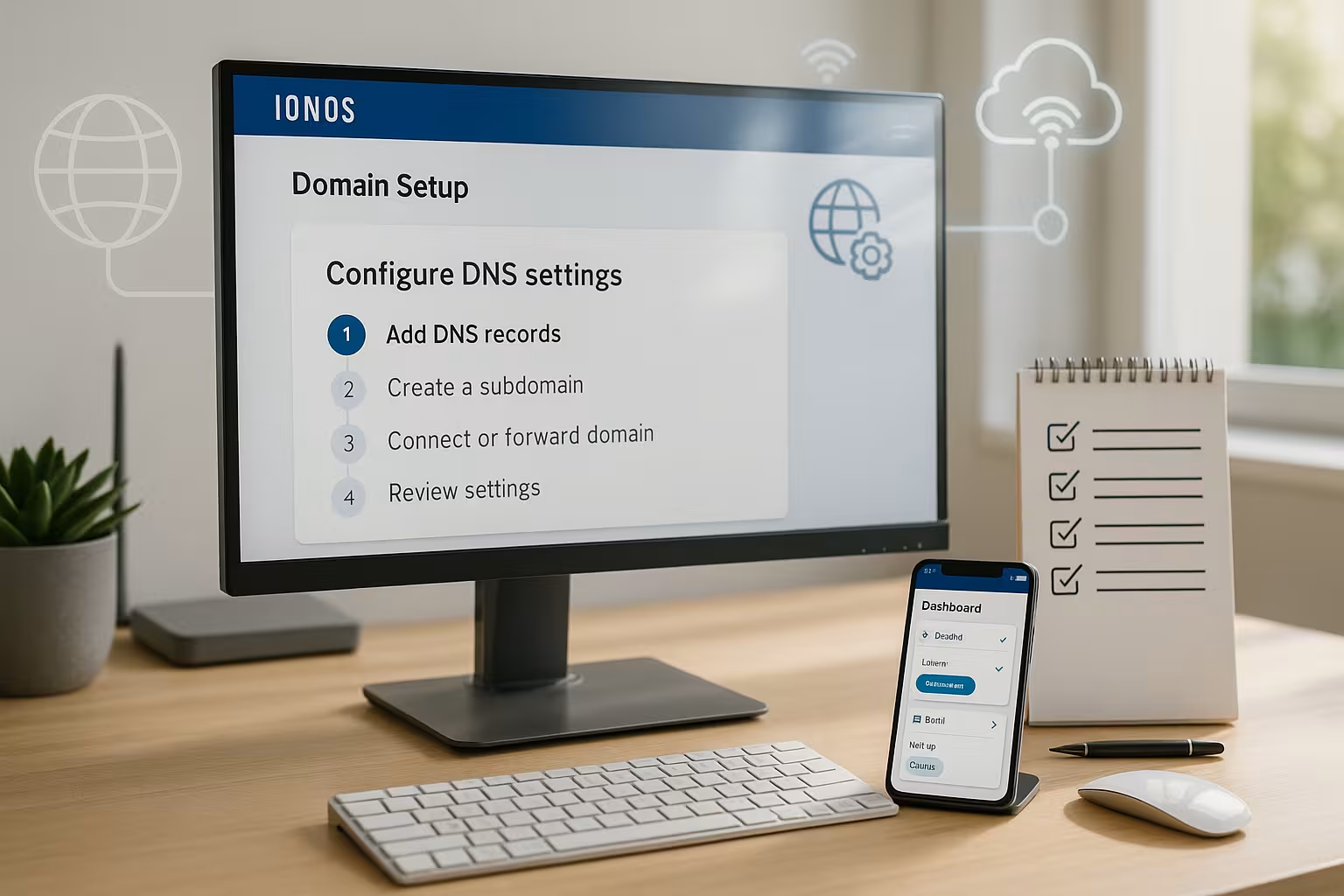

Establecer DNS en IONOS: A, AAAA, CNAME, MX, TXT

En la gestión de DNS, selecciono el dominio, abro la vista de registros y decido si quiero utilizar las entradas estándar de IONOS o crear las mías propias. Configuración set. Para los sitios web, introduzco la IP del servidor en el registro A, opcionalmente añado AAAA y redirijo www al dominio principal mediante CNAME. Para los correos electrónicos, configuro los registros MX según las especificaciones del sistema de correo y guardo SPF/DKIM/DMARC como TXT para que la entrega y la reputación sean correctas. Si cambio varias entradas seguidas, guardo sistemáticamente después de cada paso para no perder ninguna entrada. Para configuraciones más profundas, suelo utilizar un libro de referencia compacto como Configuración DNS para IONOSpara tener rápidamente a mano el tipo de registro adecuado y ahorrar trabajo de mecanografía.

Integrar dominio externo y establecer servidor de nombres

Si el dominio está con otro registrador, lo configuro con IONOS como un externo dominio y luego cambio los servidores de nombres a IONOS con el proveedor anterior. Para ello, introduzco los servidores ns1045.ui-dns.org, ns1045.ui-dns.de, ns1045.ui-dns.biz y ns1045.ui-dns.com y confirmo el cambio. Tras la actualización, gestiono todos los registros DNS directamente en IONOS y elimino las entradas antiguas del proveedor anterior para que no haya configuraciones contradictorias. Compruebo con antelación los servicios de correo electrónico o los redireccionamientos y los transfiero para que los buzones sigan siendo accesibles sin interrupción. Si planifico un cambio, creo un Copia de seguridad de mis entradas para poder reproducir limpiamente cada ajuste.

Transferencia de dominio o adquisición de DNS: ¿qué es mejor?

Primero decido si sólo quiero utilizar el DNS-control a IONOS o transferir el dominio por completo. Si el dominio permanece en el registrador anterior y sólo cambio los servidores de nombres, ésta suele ser la opción más rápida. Si quiero agruparlo todo en un solo contrato, inicio una transferencia de dominio con AuthCode y observo los plazos de transferencia del TLD. Antes de empezar, compruebo el estado del bloqueo, los datos del propietario y la disponibilidad del correo electrónico para las autorizaciones. Para el proceso y los típicos escollos, utilizo un método de eficacia probada Guía de transferencia de dominiospara que el cambio pueda realizarse sin interrupción.

Configurar correctamente subdominios y SSL

Para proyectos adicionales, creo subdominios como blog.deinedominio.de o tienda.deinedominio.de y los asigno a un Objetivo a. Un CNAME a un servicio o un registro A/AAAA a una IP conecta el subdominio limpiamente al sistema de destino. A continuación, activo un certificado SSL para cada subdominio utilizado para que los visitantes no vean ninguna advertencia. Si utilizo SSL comodín (*.sudominio.com), cubro muchos subdominios de una sola vez; no obstante, compruebo si hay casos especiales que requieran un certificado aparte. Por último, llamo a cada subdominio una vez y compruebo el contenido, la cadena del certificado y Reenvío.

Conectar dominios con building blocks y SaaS

Para servicios externos, como herramientas de páginas de destino o visitas 3D, suelo establecer un CNAME en una dirección predefinida Dirección de destino on. Muchos proveedores esperan www como CNAME, mientras que el dominio raíz apunta a www a través de la redirección 301. A veces las plataformas proporcionan registros TXT adicionales para verificación; yo los configuro al mismo tiempo para que las activaciones se realicen. Si necesito una redirección permanente, mantengo las diferencias entre 301 y 302 claramente separadas. El sitio web Reenvío de DNS explicación para no crear bucles ni saltos dobles.

Redirecciones: www, dominio raíz y redirecciones

Decido pronto si el sitio web del Raíz-dominio o bajo www y establecer redirecciones coherentes. La norma es: www apunta a la raíz o viceversa, no ambas mezcladas. Para cambios permanentes utilizo 301, para acciones temporales 302; de esta forma los motores de búsqueda mantienen la variante canónica correcta. En el lado DNS, resuelvo www como CNAME, mientras que la dirección de destino apunta a la IP del servidor web mediante A/AAAA. En la aplicación o en el servidor web, también establezco un Reenvíopara que cada URL tenga exactamente una dirección final.

Errores comunes y soluciones rápidas

Los obstáculos típicos son TTL y PropagaciónLos cambios requieren paciencia, las cachés globales no se vacían en todas partes al mismo tiempo. Si fallan los correos electrónicos, compruebo primero los registros MX, luego SPF/DKIM/DMARC y envío pruebas a varios proveedores. Si el sitio web muestra esporádicamente contenidos antiguos, suele deberse a los DNS o a las cachés del navegador; una prueba a través de la red móvil aclara rápidamente la situación. En el caso de errores SSL, compruebo si los certificados están activos para todos los nombres de host utilizados y si la cadena está completa. Antes de hacer cambios importantes, documento mis entradas para poder acceder a ellas en cualquier momento. funcionamiento condición puede volver.

Alojamiento 2025: rendimiento y selección de tarifas

Los que quieren más de su Dominio Si quieres obtener el mejor rendimiento, presta atención al rendimiento, las versiones de PHP, el almacenamiento en caché y las copias de seguridad. Para proyectos con mucho tráfico, merece la pena un plan con más RAM, HTTP/2 o HTTP/3 y almacenamiento NVMe. Es importante tener una opción de escalado clara para que pueda actualizar rápidamente a medida que aumenta el acceso. Un vistazo a los tiempos de soporte y monitorización me ahorra tiempos de inactividad en fases críticas. El siguiente resumen muestra cómo clasifico los paquetes comunes para las aplicaciones típicas en 2025, incluyendo las cortas Ventajas.

| Lugar | Proveedor | Ventajas |

|---|---|---|

| 1 | webhoster.de | Alto rendimiento, muy buen servicio, amplias funciones: ideal para WordPress, tiendas y proyectos empresariales. |

| 2 | IONOS | Entrada sólida, muchas funciones adicionales, amplia selección de opciones de dominio. |

| 3 | Strato | Precios atractivos, amplia gama de tarifas para diferentes necesidades. |

Estrategia TTL y cambios sin tiempo de inactividad

Antes de realizar cambios importantes, reduzco específicamente el TTL de los registros afectados (por ejemplo, de 1-24 horas a 300 segundos) con 24-48 horas de antelación. De este modo, los cambios posteriores surten efecto más rápidamente. Después de la puesta en marcha, vuelvo a aumentar el TTL a un nivel estable para evitar una carga innecesaria del DNS y pérdidas de caché. Si es posible, sólo cambio un parámetro por paso (primero A/AAAA, luego los redireccionamientos, luego la restricción SSL) para poder limitar claramente las fuentes de error. En el caso de traslados paralelos (Azul/Verde), dejo el antiguo entorno en funcionamiento durante unas horas y controlo los accesos antes de apagarlo.

Para implantaciones complejas, creo subdominios separados para cada entorno (por ejemplo escenario., vista previa., v2.) y así separar limpiamente las pruebas del funcionamiento en vivo. Durante la transición, mantengo el TTL corto y planifico una vuelta atrás clara: documento las antiguas IP y registros para poder volver atrás en cuestión de minutos en caso de problemas.

Atraviese HTTPS limpiamente: Certificados, HSTS y cadena

Después de activar SSL, me aseguro de que todas las llamadas terminan realmente en HTTPS: Establezco una redirección 301 de http:// a https:// y a mi variante canónica de nombre de host (www o root). Para aumentar la seguridad, puedo activar HSTS (Strict Transport Security). Primero establezco un max-age moderado y pruebo antes de incluirSubDominios o apuntar a una precarga. HSTS es una calle de sentido único: una configuración incorrecta no puede ser anulada rápidamente por el visitante - por eso compruebo minuciosamente las renovaciones de certificados y los subdominios.

Si el navegador muestra errores en la cadena, suele faltar un certificado intermedio. Compruebo la cadena de certificados y comparo su validez con el periodo de validez principal. Si utilizo varios certificados (por ejemplo, comodín más certificado único), me aseguro de que los nombres de host no se utilicen dos veces o de forma contradictoria.

Autenticación del correo electrónico en detalle: SPF, DKIM, DMARC

Para una entrega fiable, implemento limpiamente tres módulos. SPF define las rutas de envío permitidas (v=spf1 … -todo). Mantengo la regla lo más simple posible y evito exceder el límite de búsqueda (máx. 10 consultas DNS por incluir, a, mx, ptr, existe, redirigir). Elimino los elementos superfluos o hago que mi proveedor los "aplane".

DKIM firma los correos salientes por dominio y Selector (por ejemplo s1, s2). Planifico la rotación de claves: mientras se activa un nuevo selector, dejo activo el antiguo durante unos días antes de eliminarlo. Con DMARC, empiezo con p=ninguno y que me envíen informes (rua=mailto:) para ganar visibilidad. Si todo es estable, aumento a cuarentena y luego a rechazar. Selecciono la alineación adecuada: aspf=r/adkim=r es tolerante, s impone una conformidad estricta.

Además de las comprobaciones MX, siempre compruebo el orden de los registros, las prioridades y si las políticas DMARC restrictivas excluyen a los remitentes legítimos en caso de problemas de correo. Si varios sistemas van a enviar correo en paralelo (por ejemplo, tienda, boletín, CRM), coordino las inclusiones SPF y configuro selectores DKIM independientes para cada sistema.

DNSSEC y CAA: seguridad adicional

Activo DNSSEC para firmar la zona criptográficamente. Si el dominio está en IONOS con registro incluido, basta con activarlo en la administración; para registradores externos, introduzco el registro DS en el padre. Tras la activación, pruebo la resolución: En caso de configuraciones incorrectas SERVFAIL en lugar de respuestas correctas. Antes de realizar cambios en los servidores de nombres, desactivo DNSSEC, migro limpiamente y lo reactivo para que el intercambio de claves no provoque una interrupción.

Utilizo registros CAA para definir qué autoridades de certificación están autorizadas a emitir certificados para mi dominio. Esto limita la superficie de ataque. Mantengo las entradas coherentes para la raíz y los subdominios y, opcionalmente, almaceno iodef para las notificaciones. Antes de cambiar de proveedor de certificados, adapto CAA con tiempo suficiente para que no se bloquee la emisión.

Funciones CDN, WAF y Apex

Muchas plataformas requieren un CNAME en la dirección de destino. Esto es para www no es problemático, pero no está permitido para el Apex (dominio raíz). Lo resuelvo de dos maneras: o bien redirijo el dominio raíz mediante 301 a www o introduzco las direcciones A/AAAA proporcionadas por el proveedor. Si mi proveedor de DNS ofrece aplanamiento ALIAS/ANAME o CNAME, utilizo esta opción para una experiencia similar a CNAME en el Apex. Documento las especificaciones del servicio (IPv4/IPv6, terminación TLS, verificaciones TXT requeridas) y planifico los procesos de renovación para que los certificados y las direcciones de destino se mantengan actualizados automáticamente.

IPv4/IPv6, round robin y fallback

Establezco A y AAAA de forma coherente si mi sistema de destino admite IPv6. Si no hay soporte IPv6, dejo fuera el registro AAAA para evitar tiempos de espera. Para un equilibrio de carga sencillo, puedo almacenar varios registros A (round robin). Sin comprobaciones de salud, esto es sólo un "mejor esfuerzo": si un objetivo falla, los clientes siguen solicitándolo. En configuraciones críticas, combino estrategias DNS con equilibradores de carga o puntos finales supervisados.

Comprobaciones profesionales: pruebas y depuración más rápidas

Después de los cambios, verifico la resolución desde el exterior. Con dig o nslookup Compruebo A/AAAA/CNAME/MX/TXT y veo qué servidores de nombres han respondido. dig +trace me muestra la ruta desde la raíz a la zona autoritativa - valioso cuando las delegaciones se atascan. Para las redirecciones, un curl -I https://deinedomain.depara ver códigos de estado y destino. Pruebo las cadenas SSL y SNI con openssl s_client -connect deinedomain.de:443 -servername deinedomain.de -showcerts. Mantengo estas comprobaciones como una pequeña lista de comprobación para poder decidir rápidamente si el problema está en el DNS, el servidor web, el certificado o la aplicación.

Resolución limpia de casos especiales

Subdominios comodín (*.sudominio.com), intercepto cuando se crean muchos hosts dinámicos. No obstante, defino registros explícitos para los subdominios críticos, ya que anulan los comodines. Las redirecciones basadas en rutas no pertenecen al DNS: un registro DNS sólo reconoce nombres de host, no URL con directorios. Implemento estas reglas en el servidor web, en el proxy inverso o en la aplicación de destino.

En el caso de los nombres internacionales (IDN), compruebo la ortografía Punycode para que todos los sistemas esperen el mismo nombre de host. Si utilizo servicios especiales, como VoIP o soluciones de colaboración, un SRV-registro puede ser necesario (p. ej. _servicio._proto.nombre con host de destino, puerto y prioridad). Introduzco estos valores exactamente como se requieren, ya que los errores de escritura pueden dificultar su localización.

Estructura y mantenimiento de la zona de ADN

Mantengo mi zona clara: nomenclatura clara, patrón estandarizado para los subdominios, notas breves sobre el propósito y el propietario. Antes de cada cambio importante, exporto la zona (o hago una foto de la lista de registros) y la archivo. Los patrones recurrentes (por ejemplo aplicación, api, estático) para que los miembros del equipo puedan reconocer inmediatamente el lugar al que pertenece algo. En los proyectos con muchos participantes, mantengo un sencillo historial de cambios con la fecha, la persona responsable y una breve explicación, lo que ahorra tiempo de búsqueda más adelante.

Breve resumen: en línea en 10 minutos

Registro el DominioConfiguro A/AAAA y CNAME, activo SSL y especifico el reenvío deseado; eso es suficiente para la primera aparición. Para los correos electrónicos, añado MX y SPF/DKIM/DMARC y pruebo la entrega con dos o tres buzones. Incorporo los dominios externos a través de los servidores de nombres de IONOS o los transfiero incluyendo el AuthCode. Si algo se atasca, compruebo TTL, cachés DNS y certificados y trabajo a través de listas de comprobación limpiamente. Así es como consigo que todos los dominios de IONOS estén en línea de forma fiable y mantengo la administración y Crecimiento claro.