La configuración del firewall de Plesk es un paso crucial para proteger los servidores de forma efectiva frente a ataques y tráfico de datos no autorizado. Con la solución integrada en el panel Plesk, se puede controlar el acceso de forma selectiva, cerrar brechas de seguridad y reforzar permanentemente la integridad del sistema.

Puntos centrales

- Reglas del cortafuegos impide correctamente el acceso no deseado desde el exterior.

- El Integración con Plesk permite una gestión sencilla directamente en el panel de control.

- Preconfiguraciones ofrecen un alto nivel de seguridad desde la instalación inicial.

- Con Registro y control se pueden rastrear y analizar los intentos de ataque.

- Extensiones como Fail2Ban aumentan la protección contra los ataques de fuerza bruta.

Qué caracteriza al Firewall de Plesk

El firewall de Plesk está totalmente integrado en el panel de hosting y puede controlarse sin necesidad de software adicional. Filtra los datos de red según las reglas definidas por el usuario y protege así servicios como HTTP, HTTPS, FTP y SSH de accesos no autorizados. Resulta especialmente útil la interfaz gráfica de usuario, que permite modificar los ajustes de forma intuitiva. Los usuarios avanzados también disponen de opciones de configuración manual para reglas más detalladas. El punto especialmente potente es la combinación de una interfaz fácil de usar y un control preciso del tráfico.

Pasos para configurar el firewall de Plesk

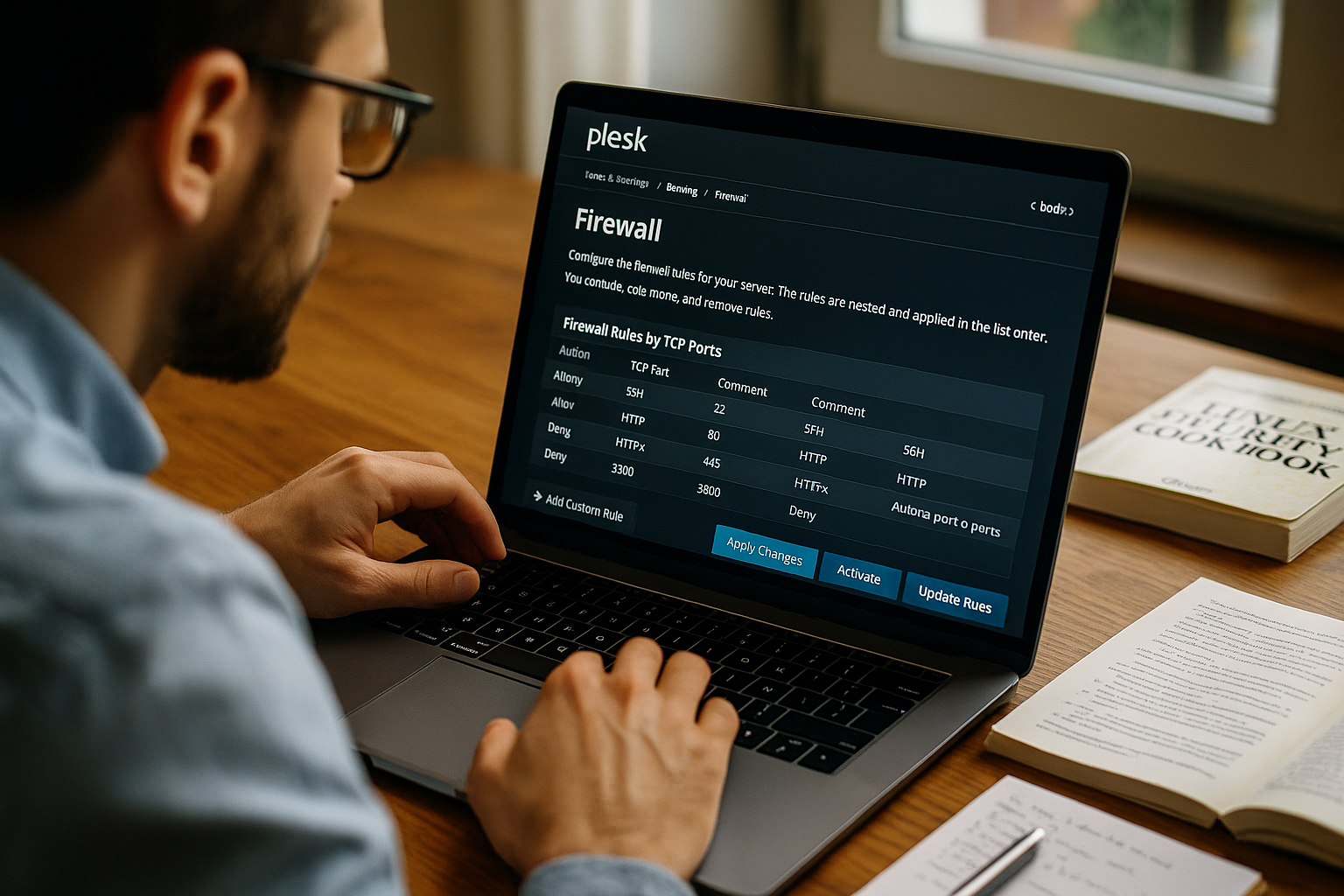

El cortafuegos se administra directamente a través del panel de control de Plesk, en la sección "Herramientas y configuración" > "Cortafuegos". Una vez activado, puede definir exactamente si cada aplicación o puerto debe estar abierto o bloqueado. El tráfico de datos entrante y saliente puede regularse individualmente - por ejemplo, para permitir sólo direcciones IP específicas a un servicio. Después de cada cambio realizado, hay que reiniciar el servicio de cortafuegos para que surta efecto. La interfaz de usuario muestra en directo qué puertos están abiertos o bloqueados.

Reglas de cortafuegos recomendadas para servicios comunes

Para garantizar una protección eficaz de los servidores, el cortafuegos sólo debe dejar abiertos los puertos absolutamente necesarios. La siguiente tabla muestra la configuración recomendada para escenarios típicos de alojamiento web:

| Servicio | Puerto | Estado |

|---|---|---|

| SSH (acceso remoto) | 22 (TCP) | Abrir - sólo para IP de administrador |

| HTTP (sitios web) | 80 (TCP) | Abrir para todas las IP |

| HTTPS (sitios web seguros) | 443 (TCP) | Abrir para todas las IP |

| FTP | 21 (TCP) + puertos pasivos | Bloqueado si no se utiliza |

| Acceso remoto a MySQL | 3306 (TCP) | Bloqueado haga clic sólo en las IP necesarias |

Protección adicional con Fail2Ban

La combinación de Plesk Firewall y el servicio Fail2Ban proporciona una doble protección contra intentos repetidos de inicio de sesión. Fail2Ban monitoriza los archivos de registro en busca de actividades sospechosas como demasiados intentos de inicio de sesión y bloquea automáticamente la IP correspondiente. Especialmente para servicios como SSH, esta medida refuerza masivamente la defensa contra ataques automatizados de fuerza bruta. Una guía paso a paso sobre cómo Fail2Ban activado en Pleskayuda a una rápida aplicación.

Administración eficaz de cortafuegos

Una gran ventaja del cortafuegos de Plesk es la automatización que proporcionan los perfiles preconfigurados. Estos permiten activar puertos típicos para servidores web, servidores de correo o servicios FTP con un solo clic. Los usuarios avanzados pueden personalizar estos perfiles o crear sus propias plantillas. Para cambios recurrentes, merece la pena utilizar scripts o comandos CLI a través de "firewalld" (Linux). Quienes valoren la visión de conjunto pueden integrar una supervisión externa, por ejemplo mediante SNMP o herramientas centralizadas de evaluación de registros.

Cierre las brechas de seguridad de una vez por todas

Un cortafuegos por sí solo no basta si están abiertos servicios que nadie utiliza. Por lo tanto, debe comprobar regularmente si los puertos abiertos son realmente necesarios. Un punto débil que a menudo se pasa por alto es el acceso FTP, por ejemplo, que puede sustituirse por alternativas SFTP modernas. Lo mismo ocurre con el acceso remoto a MySQL, que sólo debería permitirse a determinadas IP. Una buena configuración del cortafuegos puede reconocerse por el hecho de que permite el menor tráfico saliente posible - palabra clave "denegar por defecto". Más consejos para una mayor seguridad se pueden encontrar en este Guía para proteger entornos Plesk.

Comprensión y análisis de los protocolos de cortafuegos

El cortafuegos guarda registros precisos de las conexiones bloqueadas, los accesos a paquetes con éxito o las solicitudes defectuosas. Esta información proporciona pistas importantes en caso de incidentes de seguridad. Si consulta regularmente los archivos de registro, podrá reconocer patrones y tomar medidas más específicas contra ataques recurrentes, especialmente con direcciones IP bloqueadas con frecuencia. Herramientas como Logwatch o Fail2Ban-Reporter pueden proporcionar informes automatizados. También utilizo plugins de notificación para recibir directamente un correo electrónico en caso de comportamiento inusual.

Para los equipos: estructurar la gestión de los accesos con sensatez

En Plesk pueden crearse usuarios con diferentes autorizaciones. Esto significa que no todos los administradores necesitan tener acceso a la configuración del cortafuegos. Para equipos grandes en particular, es aconsejable estructurar la asignación de autorizaciones de forma clara. Así se evitan cambios accidentales y se protegen las áreas sensibles. Si intervienen proveedores de servicios externos, conviene almacenar explícitamente sus IP y volver a eliminarlas al final del proyecto. Es un método sencillo para mantener el control y una visión de conjunto.

Conceptos avanzados de cortafuegos para mayor seguridad

Además de las funciones básicas, la configuración del firewall en Plesk puede ampliarse para incluir algunos mecanismos avanzados. Estos incluyen el uso específico de reglas "salientes" para evitar que el tráfico no deseado del servidor llegue al exterior. Muchas empresas prestan atención principalmente a las conexiones entrantes, pero pasan por alto el hecho de que los paquetes salientes también pueden ser un escenario de ataque - por ejemplo, en el caso de malware que intenta enviar datos a Internet.

Otro aspecto es el manejo de IPv6. Muchas configuraciones aún se centran en IPv4, aunque IPv6 es el estándar desde hace mucho tiempo. En Plesk, las reglas IPv6 pueden definirse en paralelo con las reglas IPv4. Es especialmente importante evitar configuraciones incorrectas de "permitir cualquiera" para IPv6. A menudo sólo tiene sentido operar activamente con IPv6 si todo el entorno del servidor, incluyendo DNS y la infraestructura de red, está configurado correctamente. De lo contrario, pueden abrirse brechas porque las configuraciones de seguridad sólo surten efecto en el área IPv4.

Los que ejecutan escenarios sofisticados también pueden trasladar servicios a un espacio de direcciones IP separado o establecer estructuras VLAN. Esto le permite controlar el acceso dentro del centro de datos de forma aún más granular. Aunque las VLANs y los rangos IP separados no están preconfigurados directamente en Plesk, pueden crearse a nivel de sistema operativo e integrarse en las reglas de firewall de Plesk. Por ejemplo, un servidor de base de datos puede colocarse en un área protegida que sólo sea accesible desde el exterior de forma muy limitada.

DMZ y reenvío de puertos en Plesk

En determinados casos, puede tener sentido blindar servicios o sistemas individuales en una DMZ ("zona desmilitarizada"). Esto se aplica en particular a las aplicaciones que deben ser accesibles pero no deben tener acceso directo a los recursos internos. Una DMZ se realiza a menudo a través de zonas de cortafuegos separadas. Esto no está disponible como solución de un solo clic en el propio Plesk, pero las reglas necesarias pueden combinarse a través del sistema operativo del host y el interfaz de Plesk. Los paquetes entrantes se reenvían de forma selectiva sin permitir el acceso completo a la red interna.

El reenvío de puertos clásico también es un problema. Si tiene servicios locales ejecutándose en un puerto alternativo o usa software complejo, puede redireccionar determinados puertos al exterior a través del firewall de Plesk. Sin embargo, estas reglas deben configurarse de forma muy restrictiva. A menudo es mejor usar un túnel VPN en lugar de hacer accesibles al público puertos de administración críticos (por ejemplo, 8080). Una VPN permite enrutar tráfico cifrado a la red, lo que reduce significativamente la superficie de ataque.

Gestión de registros y análisis forense

Si quieres profundizar en el tema de la seguridad, no hay forma de evitar la gestión estructurada de los registros. No sólo el cortafuegos registra los intentos de acceso, sino también los servidores web, los servidores de correo y otros servicios. Una recopilación centralizada de todos los datos de registro (por ejemplo, a través de syslog) permite el análisis forense en caso de que se produzca un incidente de seguridad. Me aseguro de que los registros se rotan, comprimen y archivan con regularidad. Herramientas como Logstash o Graylog son útiles para filtrar más fácilmente grandes cantidades de datos. Es importante que los registros estén protegidos contra la manipulación, por ejemplo, escribiéndolos en un servidor independiente.

El propio firewall de Plesk proporciona información en sus registros sobre qué direcciones IP han sido bloqueadas múltiples veces, qué puertos son escaneados con llamativa frecuencia y con qué frecuencia se realizan intentos de conexión a puertos que en realidad están cerrados. Estos patrones recurrentes suelen indicar intentos de ataque automatizados. Si ciertos rangos de IP son repetidamente llamativos, puede tener sentido bloquear áreas enteras de la red temporal o permanentemente, siempre que no haya necesidad empresarial de acceder desde allí.

Solución de problemas de configuración

En la práctica, de vez en cuando surgen situaciones en las que se producen bloqueos o liberaciones no deseadas. Por ejemplo, al cerrar un puerto, olvida que un determinado servicio requiere este puerto y de repente su propia aplicación ya no es accesible. En estos casos, resulta útil desactivar el firewall de Plesk paso a paso o eliminar la regla correspondiente para localizar el origen del problema. El registro del sistema (por ejemplo, /var/log/messages o /var/log/firewalld) también es un buen punto de partida para identificar mensajes de error.

Si ya no es posible acceder al Panel de Control de Plesk porque el firewall ha bloqueado puertos internos de forma inadvertida, la única opción suele ser acceder a través del sistema del host o un inicio de sesión SSH a nivel de emergencia (a través de la consola KVM en el host). Allí se pueden detener o restablecer manualmente los servicios del cortafuegos (por ejemplo, firewalld o iptables). A continuación, se puede corregir la configuración y restablecer el funcionamiento normal. Es importante documentar la configuración original para saber exactamente qué paso corrigió el error.

Ejemplo de aplicación: configuración de un servidor de correo electrónico seguro

Un servidor de correo electrónico necesita determinados puertos para poder recibir y enviar, como el 25 (SMTP), el 110 (POP3) o el 143 (IMAP). Al mismo tiempo, estos puertos son blanco frecuente de ataques. Recomiendo aplicar la autenticación SMTP y asegurar la conexión mediante TLS. Lo ideal sería acceder a los servicios de webmail únicamente a través de HTTPS. Si además trabajas con configuraciones de cortafuegos específicas del servidor de correo, conseguirás un alto nivel de protección y reducirás significativamente el spam y los ataques de autenticación.

Copia de seguridad y restauración automáticas del cortafuegos

Si algo va mal con la configuración, una copia de seguridad previa puede salvar vidas. Plesk ofrece la opción de exportar y archivar todas las reglas del cortafuegos. Estas copias de seguridad pueden restaurarse fácilmente en caso de emergencia. En el caso de grandes infraestructuras, se recomienda programar una copia de seguridad semanal a través del CLI o de un cronjob. Si desea utilizar el Panel de administración de reglas de cortafuegos crea regularmente una transparencia adicional.

Reflexiones finales: la gestión de cortafuegos como rutina de seguridad

Un firewall Plesk bien configurado no es una configuración puntual, sino una tarea continua. Recomiendo una comprobación de seguridad mensual en la que se comprueben todos los puertos y servicios abiertos y se eliminen las excepciones innecesarias. Las combinaciones de cortafuegos, Fail2Ban y derechos de usuario seguros no sólo protegen contra ataques, sino que también proporcionan tranquilidad en el día a día del hosting. Si analiza regularmente los datos de registro y automatiza los informes de sistema, siempre estará al día. Un firewall Plesk se mantiene como la cerradura de una puerta: ciérrela con regularidad, compruébela - y sustituya inmediatamente las cerraduras defectuosas.