La seguridad de los contenedores en el alojamiento tiene que ver con el riesgo, la responsabilidad y la confianza. Muestro de forma práctica cómo endurezco los entornos Docker y Kubernetes para que Hostería Reduzca las superficies de ataque y contenga limpiamente los incidentes.

Puntos centrales

Los siguientes aspectos clave guían mis decisiones y prioridades en materia de Seguridad de los contenedores. Constituyen un punto de partida directo para los equipos de acogida que deseen reducir los riesgos de forma mensurable.

- Imágenes de HardenMantener al mínimo, escanear regularmente, nunca iniciar como root.

- RBAC estrictoDerechos de corte reducidos, registros de auditoría activos, sin crecimiento incontrolado.

- Desconectar la redPor defecto: denegar, limitar tráfico este-oeste, comprobar políticas.

- Protección en tiempo de ejecuciónSupervisión, EDR/eBPF, reconocimiento precoz de anomalías.

- Copia de seguridad y recuperaciónPractica las instantáneas, las copias de seguridad secretas y las pruebas de recuperación.

Doy prioridad a estos puntos porque son los que más influyen en la situación real. Reducción de riesgos ofrecen. Quienes trabajan aquí con rigor colman las lagunas más comunes en la vida cotidiana de los grupos.

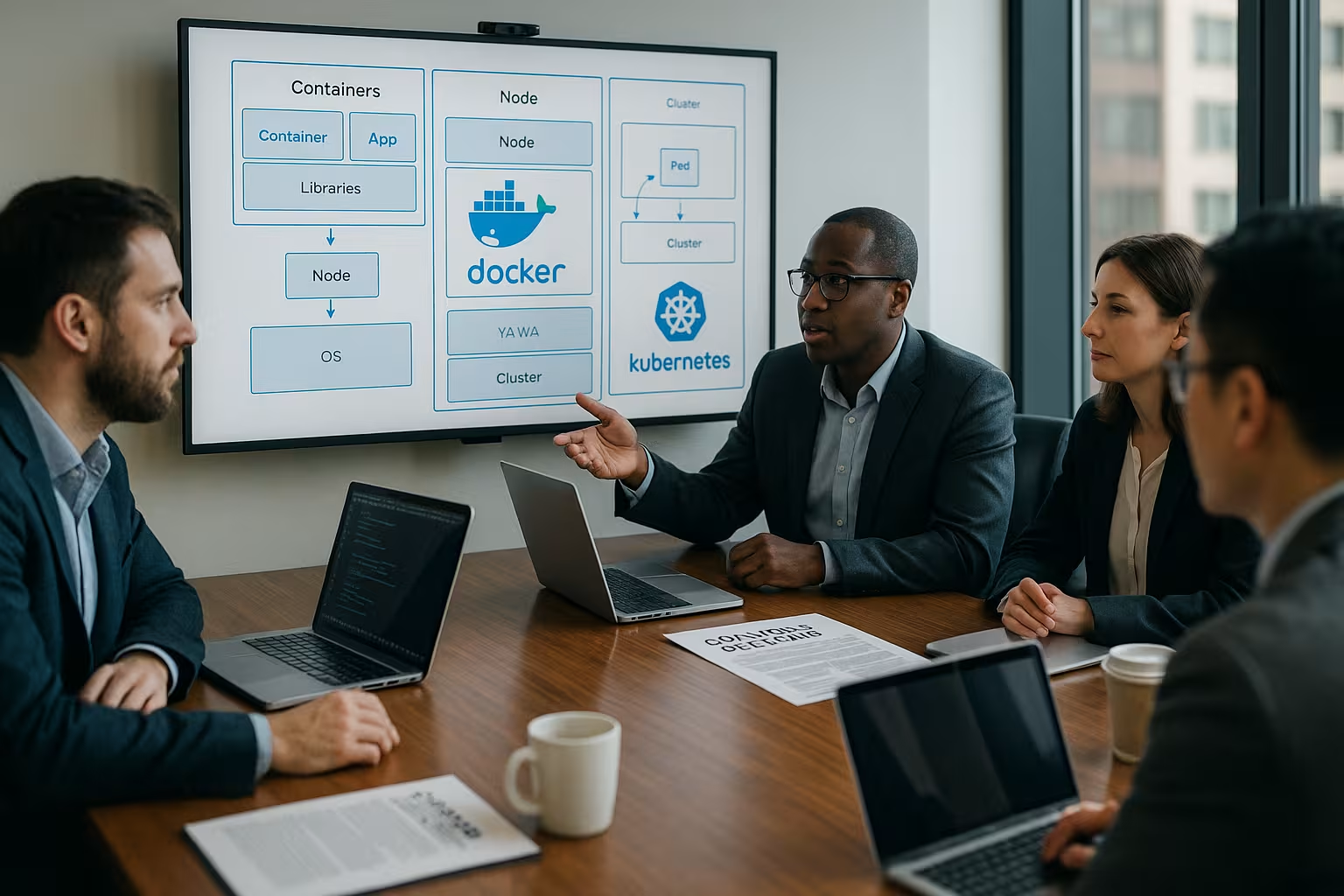

Por qué la seguridad es diferente en los contenedores

Varios contenedores comparten un núcleo, por lo que un error a menudo se vuelca en Movimientos laterales alrededor. Una imagen base poco limpia multiplica las vulnerabilidades en docenas de despliegues. Configuraciones erróneas, como permisos demasiado amplios o sockets abiertos, pueden apoderarse del host en cuestión de minutos. Planifico defensas en múltiples capas: desde la compilación hasta el registro, la admisión, la red y Tiempo de ejecución. Como punto de partida, merece la pena echar un vistazo a Entornos de alojamiento aisladosporque el aislamiento y el menor privilegio son claramente mensurables aquí.

Operar Docker de forma segura: Imágenes, Daemon, Red

Uso minimalista, probado Imágenes de base y trasladar la configuración y los secretos al tiempo de ejecución. Los contenedores no se ejecutan como root, las capacidades de Linux se reducen y los archivos sensibles no terminan en la imagen. El demonio Docker permanece aislado, sólo establezco puntos finales de API con strong TLS-protección. Nunca monto el socket en contenedores de producción. En el lado de la red, se aplica el mínimo privilegio: entrantes y salientes sólo conexiones explícitamente autorizadas, flanqueadas por reglas de cortafuegos y registros L7.

Refuerzo de Kubernetes: RBAC, espacios de nombres, políticas

En Kubernetes, defino los roles de forma granular con RBAC y comprobarlos cíclicamente mediante auditoría. Los espacios de nombres separan las cargas de trabajo, los clientes y las sensibilidades. Las NetworkPolicies adoptan un enfoque de denegación por defecto y sólo abren lo que un servicio realmente necesita. Por pod, establezco opciones SecurityContext como runAsNonRoot, prohibir Privilege Escalation y drop Capacidades como NET_RAW. Los controles de admisión con OPA Gatekeeper evitan que las implantaciones defectuosas entren en el clúster.

Canalización CI/CD: Escanear, firmar, bloquear

Integro exploraciones de vulnerabilidad para Imágenes de contenedores en la canalización y bloquea las construcciones con hallazgos críticos. La firma de imágenes crea integridad y trazabilidad hasta la fuente. La política como código impone unas normas mínimas, como la ausencia de etiquetas :latest, de pods privilegiados y de identificadores de usuario definidos. El propio registro también necesita protección: repos privados, etiquetas inalterables y acceso sólo para usuarios autorizados. Cuentas de servicio. De este modo, la cadena de suministro detiene los artefactos defectuosos antes de que lleguen a la agrupación.

Segmentación de redes y protección Este-Oeste

Limito los movimientos laterales estableciendo límites duros en el Red de clusters. La microsegmentación a nivel de namespace y app reduce el alcance de una intrusión. Documento los controles de entrada y salida a medida que cambia el código y la versión. Describo detalladamente la comunicación entre servicios, observo las anomalías y bloqueo inmediatamente los comportamientos sospechosos. TLS en la red de pods e identidades estables a través de identidades de servicio refuerzan la Protección continuar.

Supervisión, registro y respuesta rápida

Registro métricas, registros y eventos en tiempo real y confío en Detección de anomalías en lugar de valores de umbral estáticos. Las señales de los servidores API, Kubelet, CNI, Ingress y las cargas de trabajo fluyen hacia un SIEM central. Los sensores basados en eBPF detectan syscalls, accesos a archivos o escapes de contenedores sospechosos. Tengo runbooks listos para incidentes: aislar, hacer copias de seguridad forenses, rootear, restaurar. Sin experiencia Libros de jugadas las buenas herramientas no sirven en caso de emergencia.

Secretos, conformidad y copias de seguridad

Almaceno los secretos de forma encriptada, los roto regularmente y limito su Vida útil. Aplico procedimientos respaldados por KMS/HSM y aseguro responsabilidades claras. Realizo copias de seguridad periódicas del almacenamiento de datos y pruebo la restauración de forma realista. Sello los objetos Kubernetes, los CRD y las instantáneas de almacenamiento contra manipulaciones. Quién Alojamiento Docker debe aclarar contractualmente cómo se regula el material clave, los ciclos de copia de seguridad y los tiempos de restauración para que Auditoría y funcionamiento encajan.

Desconfiguraciones frecuentes y contramedidas directas

Contenedor con usuario root, ausente readOnlyRootFilesystem-Flags o rutas de host abiertas son clásicos. Elimino sistemáticamente los pods privilegiados y no utilizo HostNetwork y HostPID. Evalúo los sockets Docker expuestos como una brecha crítica y los elimino. Cambio las redes permitidas por defecto por políticas claras que definen y comprueban la comunicación. Los controles de admisión bloquean los manifiestos de riesgo antes de que sean ejecute.

Endurecimiento práctico del demonio Docker

Desactivo las API remotas no utilizadas, activo Certificados de cliente y colocar un cortafuegos delante del motor. El demonio se ejecuta con perfiles AppArmor/SELinux, Auditd registra las acciones relevantes para la seguridad. Separo los namespaces y los cgroups limpiamente para reforzar el control de recursos. Escribo registros en backends centralizados y vigilo las rotaciones. El endurecimiento del host sigue siendo obligatorio: actualizaciones del kernel, minimización de Alcance del paquete y sin servicios innecesarios.

Selección de proveedores: Seguridad, servicios gestionados y comparación

Califico a los proveedores según su profundidad técnica, Transparencia y auditabilidad. Esto incluye certificaciones, directrices de endurecimiento, tiempos de respuesta y pruebas de recuperación. Las plataformas gestionadas deben ofrecer políticas de admisión, proporcionar escaneado de imágenes y ofrecer plantillas RBAC claras. Si aún no está seguro, puede encontrar Comparación de orquestación orientación útil sobre planos de control y modelos operativos. El siguiente resumen muestra a los proveedores con Alineación de seguridad:

| Lugar | Proveedor | Características |

|---|---|---|

| 1 | webhoster.de | Gestión de Docker y Kubernetes, auditoría de seguridad, ISO 27001, GDPR |

| 2 | Hostserver.net | Certificación ISO, GDPR, supervisión de contenedores |

| 3 | DigitalOcean | Red global en la nube, escalado sencillo, precios de entrada favorables |

Fiabilidad operativa mediante políticas y pruebas

Sin Controla envejece cada concepto de seguridad. Despliego puntos de referencia y políticas automáticamente y los vinculo a comprobaciones de cumplimiento. Los ejercicios Chaos y GameDay ponen a prueba de forma realista el aislamiento, las alarmas y los libros de jugadas. KPI como el tiempo medio de detección y el tiempo medio de recuperación guían mis mejoras. Derivo las medidas de las desviaciones y las anclo firmemente en la Proceso.

Fortalecimiento de nodos y hosts: la primera línea de defensa

Los contenedores seguros empiezan con hosts seguros. Reduzco al mínimo el SO base (sin compiladores ni herramientas de depuración), activo LSM como AppArmor/SELinux y utilizo cgroups v2 sistemáticamente. El kernel permanece actualizado, desactivo los módulos innecesarios y elijo el aislamiento del hipervisor o MicroVM para cargas de trabajo especialmente sensibles. Aseguro Kubelet con un puerto de sólo lectura desactivado, certificados de cliente, banderas restrictivas y un entorno de cortafuegos estricto. El intercambio se mantiene desactivado, las fuentes de tiempo están firmadas y se controla la deriva de NTP. Auditoría crítico.

PodSecurity y perfiles: Hacer que las normas sean vinculantes

Hago que la seguridad sea la configuración predeterminada: aplico las normas PodSecurity en todo el clúster y las refuerzo por espacio de nombres. Combino readOnlyRootFilesystem con tmpfs para los requisitos de escritura y establezco fsGroup, runAsUser y runAsGroup explícitamente. Los montajes HostPath son tabú o están estrictamente limitados a rutas dedicadas de sólo lectura. Yo descarto completamente las capacidades por defecto y sólo en raras ocasiones las añado específicamente. El resultado es un sistema reproducible, con un mínimo de privilegios. Cargas de trabajo.

Profundizar en la cadena de suministro: SBOM, procedencia y firmas

Los análisis por sí solos no bastan. Creo un SBOM para cada compilación, lo comparo con las políticas (licencias prohibidas, componentes de riesgo) y registro los datos de origen. Además de la imagen, las firmas también cubren los metadatos y la procedencia de la compilación. Los controles de admisión sólo permiten artefactos firmados que cumplan las políticas y rechazan las etiquetas :latest o mutable. En entornos sin conexión, replico el registro, firmo fuera de línea y sincronizo de forma controlada: la integridad sigue siendo verificable, incluso sin una conexión constante a Internet.

Separación de clientes y protección de recursos

La verdadera multitenencia requiere algo más que espacios de nombres. Trabajo con ResourceQuotasLimitRanges y PodPriority para evitar "vecinos ruidosos". Separo las clases de almacenamiento según su sensibilidad y aíslo las instantáneas por cliente. El principio de doble control se aplica al acceso de los administradores: a los espacios de nombres sensibles se les asignan cuentas de servicio dedicadas y pistas de auditoría analizables. También refuerzo las reglas de salida para los espacios de nombres de creación y prueba e impido sistemáticamente el acceso a los datos de producción.

Protección de la ruta de datos: estado, instantáneas, resistencia al ransomware

Aseguro las cargas de trabajo con estado mediante cifrado de extremo a extremo: transporte con TLS, en reposo en el volumen mediante cifrado de proveedor o CSI, clave mediante KMS. Etiqueto las instantáneas a prueba de manipulaciones, me adhiero a las políticas de retención y pruebo las rutas de restauración, incluida la coherencia de las aplicaciones. Para resistir al ransomware, confío en copias inalterables y separadas. Copia de seguridad-dominios. El acceso a los repositorios de copia de seguridad sigue identidades separadas y privilegios mínimos estrictos para que un pod comprometido no pueda borrar ningún historial.

Identidades de servicio y confianza cero en el clúster

Anclo la identidad en la infraestructura, no en las IP. Las identidades de servicio reciben certificados de corta duración, mTLS protege el tráfico de servicio a servicio y las políticas de L7 sólo permiten métodos y rutas definidos. El eje es un modelo AuthN/AuthZ claro: quién habla con quién, para qué y durante cuánto tiempo. Automatizo la rotación de certificados y mantengo los secretos fuera de las imágenes. Esto crea un modelo resistente de confianza cero que permanece estable incluso con cambios de IP y autoescalado.

Desactivar los ataques DoS y de recursos

Establezco solicitudes/límites duros, limito los PID, los descriptores de archivos y el ancho de banda, y controlo el almacenamiento efímero. Los búferes antes de la entrada (límites de velocidad, tiempos de espera) evitan que los clientes individuales bloqueen el clúster. Las estrategias de retroceso, los disyuntores y los límites presupuestarios en el despliegue mantienen los errores a nivel local. Los controladores de entrada y las pasarelas API reciben nodos independientes y escalables, de modo que el nivel de control permanece protegido cuando se producen picos de carga pública.

Reconocimiento y respuesta específicos

Los runbooks están operativos. Aíslo los pods comprometidos con políticas de red, marco los nodos como no programables (cordón/drenaje), aseguro los artefactos de forma forense (sistemas de archivos de contenedores, memoria, registros relevantes) y mantengo completa la cadena de pruebas. Roto automáticamente los secretos, revoco los tokens y reinicio las cargas de trabajo de forma controlada. Tras el incidente, se realiza una revisión de las políticas, pruebas y cuadros de mando: la seguridad es un ciclo de aprendizaje, no una acción puntual.

Gobernanza, verificación y cumplimiento

Lo cierto es lo que se puede demostrar. Recopilo pruebas automáticamente: Informes de políticas, comprobaciones de firmas, resultados de análisis, diferencias RBAC y despliegues conformes. Los cambios se realizan mediante pull requests, con revisiones y un registro de cambios limpio. Vinculo confidencialidad, integridad y disponibilidad con controles medibles que consisten en auditorías. Separo las operaciones y la seguridad en la medida de lo posible (segregación de funciones) sin perder velocidad. Transparencia.

Habilitación de equipos y "seguridad por defecto

Proporciono "rutas doradas": imágenes base probadas, plantillas de despliegue con SecurityContext, módulos NetworkPolicy listos para usar y plantillas de canalización. Los desarrolladores reciben información rápida (comprobaciones previas a la confirmación, análisis de la compilación), los responsables de seguridad de los equipos ayudan con sus preguntas. El modelado de amenazas antes de la primera confirmación ahorra costosas correcciones posteriores. El objetivo es que el enfoque seguro sea el más rápido: barandillas en lugar de guardianes.

Rendimiento, costes y estabilidad de un vistazo

El endurecimiento debe adaptarse a la plataforma. Mido los gastos generales de los sensores eBPF, las comprobaciones de firmas y los controles de admisión y los optimizo. Las imágenes mínimas aceleran las implantaciones, reducen la superficie de ataque y ahorran costes de transferencia. La recogida de basura del registro, las estrategias de caché y las reglas de etiquetado claras mantienen la cadena de suministro ágil. Así, la seguridad sigue siendo un factor de eficiencia y no un freno.

Conclusión: la seguridad como práctica cotidiana

La seguridad del contenedor tiene éxito cuando tengo claro Normas automatizarlas y comprobarlas continuamente. Empiezo con imágenes limpias y reforzadas, políticas estrictas y una segmentación tangible. Luego vigilo las señales en tiempo de ejecución, entreno la respuesta a incidentes y pruebo las recuperaciones. De este modo, las superficies de ataque se reducen y los fallos siguen siendo limitados. Si se adopta un enfoque sistemático, se reducen notablemente los riesgos y se protegen tanto los datos de los clientes como los propios. Reputación.