Resumo la administración del servidor webmin de forma concisa: con Webmin Controlo servidores Linux y Unix directamente en el navegador, edito archivos del sistema de forma segura a través de módulos y utilizo el acceso remoto sin herramientas adicionales. La solución conecta Superficie y archivos de configuración del sistema sin problemas, de modo que puedo adoptar las configuraciones existentes, mantener un registro de los cambios y gestionar de forma eficiente servicios como Apache, Postfix, MySQL o el cortafuegos.

Puntos centrales

Clasifico el tema para ti y establezco claramente los puntos principales para que puedas decidir rápidamente cómo utilizar Webmin en tu entorno. Los siguientes puntos muestran las ventajas principales, la tecnología que hay detrás y mi experiencia práctica en el día a día. Abordaré el funcionamiento, la seguridad, los módulos, los servidores múltiples y los flujos de trabajo típicos. Obtendrás una visión general sin elementos superfluos, pero con la profundidad necesaria para tareas administrativas concretas. De este modo, podrás construir sobre una base sólida. Interfaz web, que no te limite, sino que acelere los pasos recurrentes.

Resumen:

- Modular Arquitectura: las funciones se pueden añadir o eliminar de forma selectiva.

- Remoto-Acceso: tareas de administración seguras en el navegador, tanto local como remotamente.

- Seguridad Controlar: roles, derechos, SSL y filtros de host.

- Servicios Administrar: Apache, Postfix/Sendmail, MySQL/PostgreSQL.

- Compatible con distribuciones habituales y configuraciones existentes.

¿Qué es Webmin? Resumen de funciones

Yo contribuyo con Webmin Sistemas similares a Unix a través de una interfaz web, sin necesidad de abrir ningún archivo manualmente. La herramienta funciona directamente con archivos estándar como /etc/passwd, /etc/group o configuraciones de Apache y transfiere las entradas existentes de forma limpia. Me beneficio de módulos claros para usuarios, red, servidor web, bases de datos y servicios de correo electrónico. El software se basa en un servidor web ligero y programas CGI en Perl 5, sin dependencias exóticas. De este modo, el sistema permanece compatible, se puede implementar rápidamente y se integra en los flujos de trabajo administrativos existentes.

Instalación y primeros pasos

Instalo Webmin en distribuciones habituales a través de fuentes de paquetes o un paquete oficial y aseguro el acceso directamente con SSL. Después de iniciar sesión, compruebo los módulos, configuro una cuenta de administrador con contraseñas seguras y activo los filtros de host. A continuación, defino roles para que los miembros del equipo solo puedan ver y utilizar las áreas necesarias. En el siguiente paso, sincronizo servicios como Apache, Postfix o MySQL para que las configuraciones aparezcan correctamente en la interfaz de inmediato. Por último, pruebo las actualizaciones, realizo copias de seguridad de los Configuraciones y documenta las rutas de clics más importantes para las tareas recurrentes.

Arquitectura modular y capacidad de ampliación

Aprecio la estructura modular porque solo tengo que Funciones que realmente necesito. Cada módulo encapsula un área técnica, lee las configuraciones existentes y escribe los cambios de forma fiable. Esto facilita las actualizaciones y evita efectos secundarios si más adelante elimino módulos. Para casos especiales, escribo mis propios módulos o adapto las interfaces existentes sin tocar el sistema principal. Esta separación me da Libertad en el mantenimiento de diferentes funciones de servidor.

La siguiente tabla muestra tareas típicas y módulos adecuados con utilidad en la vida cotidiana:

| Tarea | Módulo Webmin | Archivo de ejemplo/Servicio | Beneficio |

|---|---|---|---|

| Usuarios y grupos | Usuarios y grupos | /etc/passwd, /etc/group | Mantenimiento rápido de cuentas y derechos |

| Servidor web | Servidor web Apache | httpd.conf, vHosts | Control de hosts virtuales, SSL y registros |

| Bases de datos | MySQL / PostgreSQL | mysqld, postgresql | Administrar bases de datos, usuarios y copias de seguridad |

| Correo electrónico | Postfix / Sendmail | main.cf, alias | Configurar retransmisión, alias y TLS |

| Red | networking | Interfaces, DNS, enrutamiento | Personalizar direcciones IP, puertas de enlace y entradas DNS |

| Cortafuegos | Cortafuegos Linux | iptables/nftables | Establecer reglas, comprobar perfiles |

Concepto de seguridad y control de acceso

Primero aseguro Webmin con TLS, restricciones de host y contraseñas seguras. A continuación, creo cuentas de usuario para administradores, desarrolladores y soporte técnico, y solo habilito los módulos necesarios para las tareas. Las funciones y la granularidad evitan configuraciones incorrectas, ya que los interruptores peligrosos no son visibles. Para las auditorías, mantengo los cambios trazables y los vinculo a los registros del sistema. Para el acceso externo, requiero acceso VPN y activo medidas de seguridad adicionales. Límites de tarifa, para frenar los ataques.

Administración de usuarios y derechos en detalle

Creo estructuras de equipo con Funciones de los usuarios y separo estrictamente las tareas: Operaciones tiene acceso a los servicios y a la red, Desarrollo solo a los registros, vHosts y bases de datos. Oculto las funciones críticas mediante derechos de módulo. Para entornos sensibles, utilizo la autenticación de dos factores (TOTP) y limito la duración de la sesión. Si está disponible, integro la autenticación a través de PAM y asigno derechos a los existentes. sudo-Reglas para que los cambios sean comprensibles y se respete el principio del mínimo privilegio. Encapulo el acceso externo con un bastión host o una VPN para que Webmin no quede expuesto directamente en Internet.

Control y notificaciones

Configuré comprobaciones para servicios, puertos, procesos y recursos en el módulo de estado del sistema y recibí correos electrónicos cuando se alcanzaban los valores límite. Para las horas punta, definí umbrales estrictos y vinculé las comprobaciones con filtros de registro para detectar rápidamente cualquier anomalía. De este modo, me enteré rápidamente de los cuellos de botella en la memoria, las particiones llenas o una cola de correo colgada. Mantengo las alarmas breves y priorizadas para Fatiga por alarma y documenta qué comprobaciones se consideran obstáculos para las implementaciones.

Práctica: tareas administrativas típicas del día a día

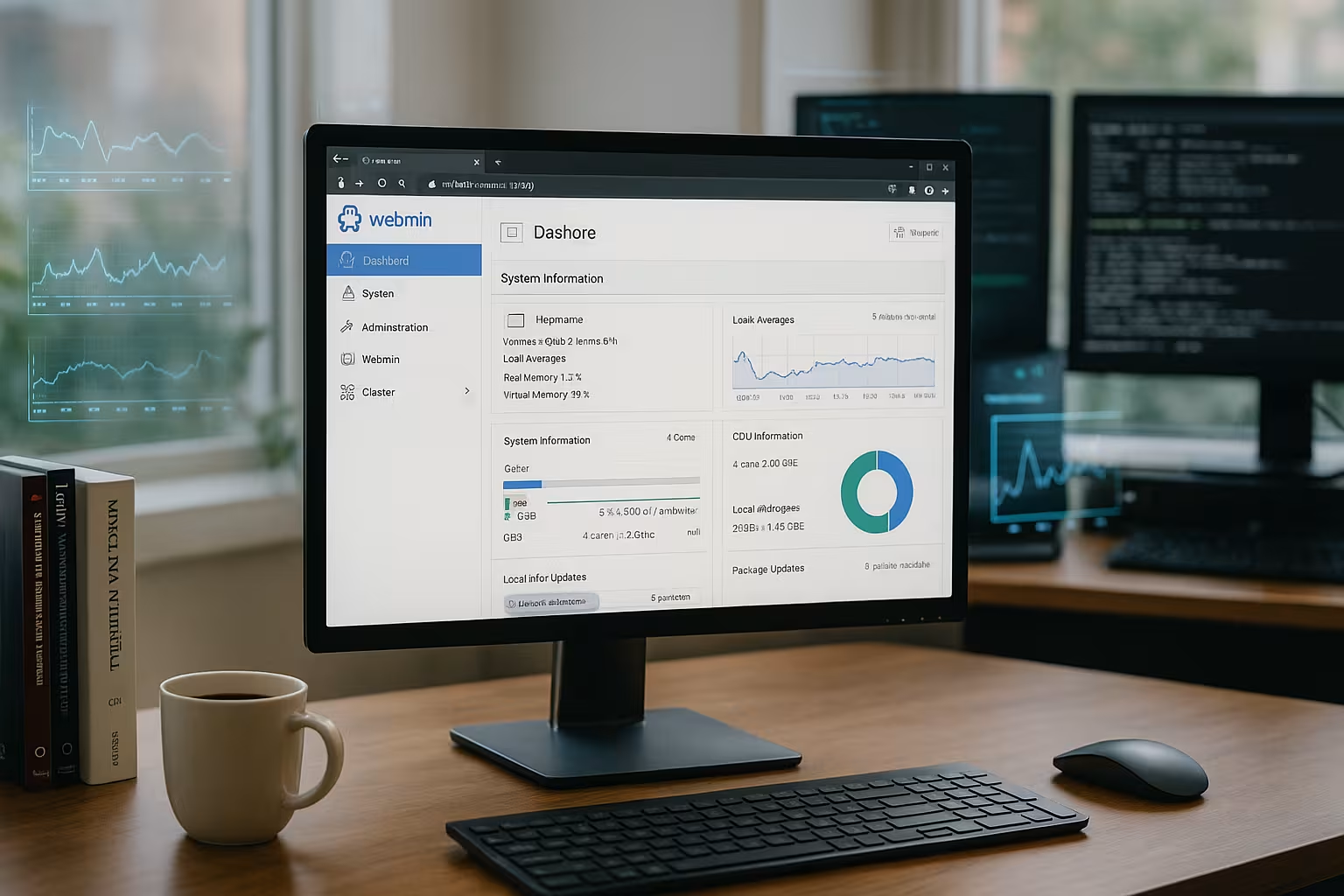

Empiezo el día echando un vistazo a Servicios, recursos y registros en el panel de control. A continuación, compruebo si hay actualizaciones para los paquetes del sistema e instalo las correcciones de seguridad lo antes posible. Si es necesario, creo nuevos usuarios, establezco políticas de contraseñas y bloqueo cuentas antiguas. Para proyectos web, modifico vHosts, certificados y redireccionamientos directamente en el módulo, sin riesgo de cometer errores de sintaxis. Por último, guardo las configuraciones, exporto copias de seguridad y documento Cambios en entradas.

Administración remota y multiservidor

Controlo varias máquinas desde una interfaz Webmin, lo que reduce notablemente el tiempo de administración. Para el acceso remoto utilizo un Transporte y limito los rangos de IP. En entornos mixtos, separo los servicios sensibles en instancias propias, pero mantengo la visión centralizada de los hosts conectados. Para comparar herramientas, añado alternativas según el propósito y decido por equipo y proyecto. El siguiente enlace ofrece una primera visión general: Comparación con ISPConfig, que utilizo para sopesar los proyectos.

Certificados y flujos de trabajo de Let's Encrypt

Gestiono los certificados de forma centralizada: para Webmin, activo un certificado válido y lo renuevo automáticamente. Para Apache u otros servicios, utilizo integraciones Let's Encrypt y prefiero los desafíos HTTP-01 con vHosts correctamente configurados. Planifico las renovaciones con antelación y superviso los plazos de validez para que los certificados no caduquen. Cuando es necesario realizar una validación basada en DNS (comodines), preparo procesos separados y documento qué zonas se ven afectadas. Después de los cambios, pruebo los cifrados y los protocolos y establezco estrictas HSTS, si el entorno lo permite.

Copias de seguridad, control de versiones y reversiones

No solo hago copias de seguridad de los paquetes del sistema, sino también de los archivos de configuración de los módulos. Antes de realizar cambios importantes, exporto los estados actuales y comparo las vistas Diff para ver exactamente qué cambia. Para las tareas recurrentes, creo Tareas de copia de seguridad Agrupo las configuraciones y las sincronizo en un almacenamiento externo. Si algo sale mal, restauro la última versión o revierto secciones individuales. Además, hago copias de seguridad de las bases de datos con volcados consistentes y las someto a las mismas reglas de almacenamiento que mis copias de seguridad del sistema.

Automatización y flujos de trabajo en clústeres

Automatizo las tareas rutinarias con tareas planificadas y distribuyo los cambios a varios hosts mediante funciones de clúster. Por ejemplo, configuro usuarios, tareas cron o instalaciones de paquetes en todas las máquinas relevantes con una sola ejecución. Las funciones se mantienen coherentes: los servidores web solo reciben módulos web, los hosts de bases de datos solo reciben herramientas de bases de datos. Para las tareas que se repiten con frecuencia, defino plantillas, por ejemplo, para nuevos vHosts con rutas fijas, rotación de registros y parámetros SSL, evitando así errores tipográficos y desviaciones entre entornos.

Servidores web, bases de datos, correo electrónico: gestión de servicios

Configurar Apache con vHosts, HTTP/2 y SSL, configuro cifrados seguros y activo HSTS. En MySQL o PostgreSQL, administro usuarios, derechos y copias de seguridad, compruebo índices y planifico ventanas de mantenimiento. Para Postfix, defino el reenvío, TLS, alias y reglas de remitente, y superviso las colas. Leo los registros de forma específica con filtros para delimitar rápidamente los patrones de error. Así mantengo los servicios Fiable en funcionamiento y minimiza las averías.

Solución de problemas y validación

Antes de reiniciar un servicio, siempre compruebo el Configuración con pruebas integradas, como el control sintáctico en módulos de servidores web. Cuando aparecen mensajes de error, primero consulto los archivos de registro correspondientes y utilizo vistas en directo con filtros. Realizo cambios temporales de forma consciente y los documento inmediatamente para que las correcciones urgentes no se conviertan en soluciones permanentes. Vigilo los archivos bloqueados, evito las ediciones paralelas fuera de la interfaz y planifico ventanas de mantenimiento con pasos de reversión claros.

Administración de redes y cortafuegos

Ajusto las interfaces IP, las puertas de enlace y las entradas DNS en el módulo de red y compruebo las rutas inmediatamente. Para los nuevos servicios, creo reglas de firewall, compruebo los estados y documento los puertos de forma clara. Protejo el SSH con inicio de sesión por clave, ajuste de puertos, Fail2ban y restricciones. Derechos. Realizo los cambios según lo previsto y tengo preparado un rollback por si algo no funciona. Para las auditorías, exporto conjuntos de reglas y muestro los Historia de los ajustes.

Endurecimiento: procesos, capas de protección y políticas

Siempre que sea posible, conecto Webmin solo a interfaces internas o a un proxy inverso, establezco estrictas Filtro de host y activo la autenticación de dos factores (2FA). Limito los intentos fallidos con restricciones de velocidad y bloqueo temporalmente las direcciones IP cuando detecto indicios de ataques de fuerza bruta. Separo los derechos: no todos los usuarios de Webmin son root; los módulos riesgosos se ocultan detrás de roles. En SELinux o AppArmor, presto atención a los contextos correctos y ajusto las políticas cuando los módulos describen nuevas rutas. Después de actualizaciones importantes, verifico que la rotación de registros, los certificados y las tareas programadas sigan funcionando.

Trabajar sin acceso completo

También utilizo Webmin en equipos sin acceso root general: los módulos individuales funcionan a través de sudo con un conjunto de derechos granulares. De este modo, se pueden delegar, por ejemplo, vistas de registros, vHosts o la administración de usuarios sin tener que compartir todo el sistema. Para las auditorías, proporciono roles de solo lectura que permiten la visualización, pero no los cambios.

Puesta en escena, pruebas y migración

Reflejo las configuraciones productivas en una instancia de ensayo y pruebo allí los cambios. Antes de una Migración Exporto la configuración de los módulos, guardo los directorios relevantes y me aseguro de que las rutas y las versiones sean compatibles. Después de la migración, comparo las diferencias de configuración, compruebo los servicios mediante un chequeo de estado y documento las desviaciones. De esta manera, las migraciones se pueden llevar a cabo con un riesgo mínimo y un proceso transparente.

Compatibilidad, rendimiento y requisitos del sistema

Utilizo Webmin en distribuciones como Debian, Ubuntu o CentOS y utilizo las mismas. Flujos de trabajo en configuraciones heterogéneas. La interfaz responde rápidamente porque trabaja directamente con los archivos existentes y evita capas intermedias innecesarias. Incluso los sistemas más antiguos se benefician, siempre que dispongan de TLS y navegadores actuales. Para entornos grandes, planifico roles claros y distribuyo la carga mediante la separación de instancias. Quienes estén buscando alternativas pueden familiarizarse con 1Panel vs OpenPanel obtener una impresión de las diferentes interfaces de administración.

Actualizaciones, mantenimiento y ciclo de vida

Mantengo Webmin y los módulos actualizados y pruebo primero las actualizaciones en el entorno de pruebas. Tras una actualización, compruebo los puntos clave: funciones SSL, derechos de usuario, rotación de registros, tareas de copia de seguridad e inicio del servicio. Planifico ventanas de mantenimiento con una RollbackOpción y documentar los cambios importantes. Solo realizo ajustes visuales, como actualizaciones de temas, si no modifican las rutas de acceso, para que el equipo pueda seguir navegando con seguridad.

Optimización del rendimiento en la interfaz

Desactivo los módulos que no son necesarios, reduzco los widgets del panel de control y desactivo las actualizaciones automáticas en tiempo real cuando no son necesarias. Leo archivos de registro grandes de forma selectiva con filtros y evito búsquedas innecesariamente amplias. Para máquinas con mucha carga, separo Webmin en una instancia administrativa propia o limito las sesiones simultáneas. De este modo, la interfaz sigue siendo rápida y no afecta a los servicios productivos.

Alternativas y estrategias combinadas

Combino Webmin con herramientas que cubren tareas específicas sin complicar mi configuración. Para cargas de trabajo relacionadas con el alojamiento, utilizo ocasionalmente un panel especial, mientras que Webmin se encarga de la base del sistema controla. Para una administración más detallada del sitio, echo un vistazo a Virtualmin para profesionales cuando los proyectos agrupan muchos hosts virtuales. Tomo las decisiones basándome en las habilidades del equipo, los requisitos de seguridad y el esfuerzo de mantenimiento. De este modo, mi caja de herramientas se mantiene ágil y mantengo el Sobrecarga pequeño.

Resumen: Mis reglas prácticas para Webmin

Apuesto por funciones claras, conexiones seguras y copias de seguridad sistemáticas, para que los cambios se puedan revertir en cualquier momento. Activo los módulos de forma selectiva y, tras las actualizaciones, compruebo la Función de los servicios. Para el acceso remoto, integro VPN, filtros de host y límites de velocidad, y documento los flujos de trabajo de forma comprensible. Para el trabajo diario, doy prioridad al panel de control, los registros, el mantenimiento de paquetes y el estado del servicio, con el fin de detectar los riesgos de forma temprana. De este modo, aprovecho las ventajas de Webmin para una administración de servidores rápida, segura y planificable en el navegador.