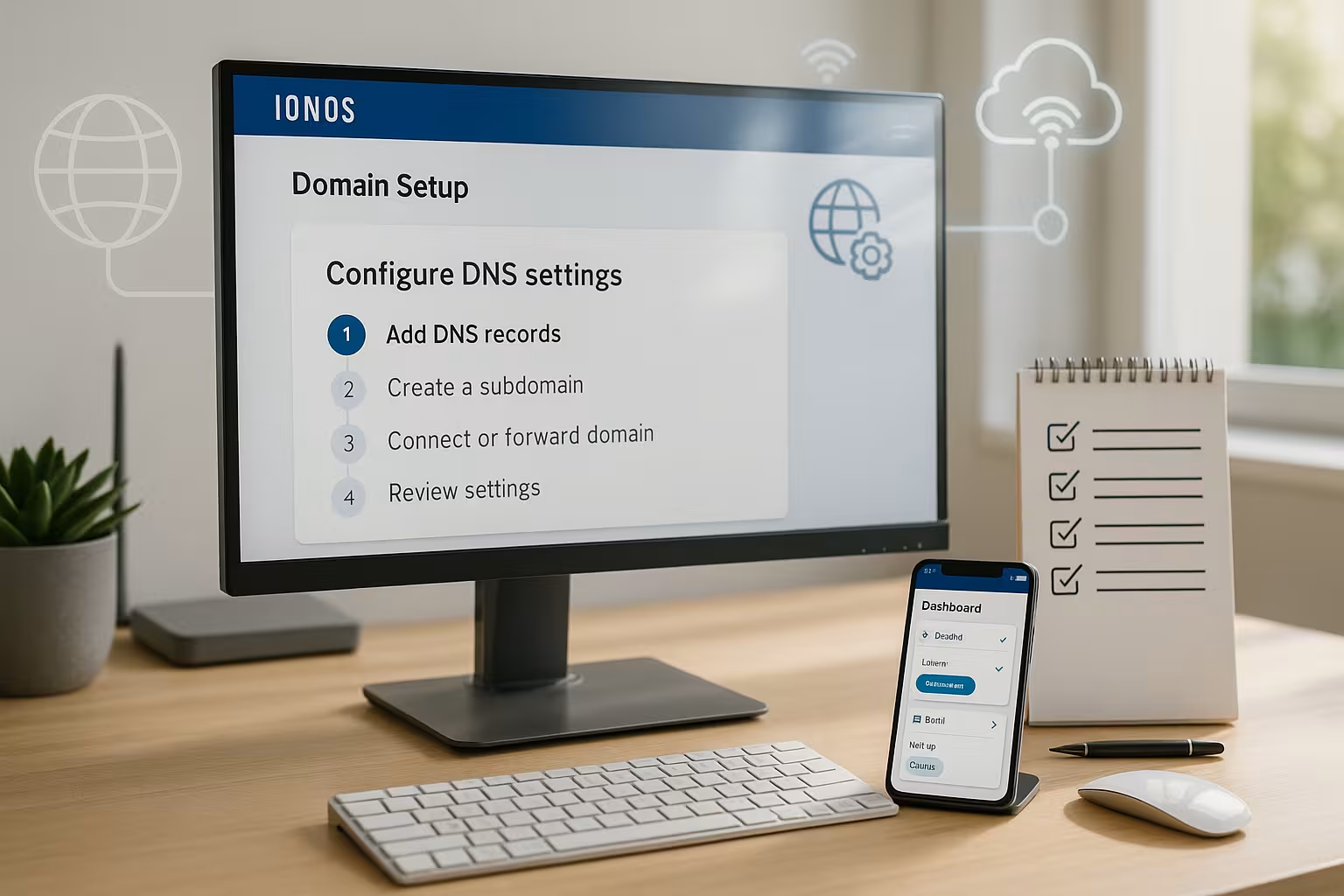

Je vais te montrer, étape par étape, comment, en 2025, tu pourras créer un domaine ionos et le mettre en ligne en quelques minutes. Je mets en place proprement les enregistrements DNS, je lie les domaines externes et je veille au SSL ainsi qu'aux redirections - expliqué clairement, sans détours.

Points centraux

Les points clés suivants te donnent un aperçu rapide de l'ensemble du processus.

- Configuration du DNS planifier correctement : A, AAAA, CNAME, MX, TXT

- Domaines externes reprendre via le serveur de noms

- SSL activer pour les domaines et sous-domaines principaux

- Redirections résoudre proprement pour www et root

- Erreur éviter la propagande et le courrier électronique

Préparation : compte, nom, timing

Avant de commencer, je vérifie d'abord mon Noms de domaine Je vérifie la disponibilité et je prépare une alternative au cas où le premier choix serait occupé. Je crée ou j'ouvre mon compte IONOS, je prépare les données de facturation et je prévois 10 à 20 minutes pour la configuration de base. Pour les configurations de messagerie, je note les boîtes aux lettres souhaitées et les enregistrements MX ultérieurs afin de ne laisser aucune lacune par la suite. Je pense aussi très tôt à la variante www souhaitée : le site web doit-il fonctionner sur www.deinedomain.de ou directement sur tondomaine.fr ? Cette préparation me permet d'économiser des clics par la suite et de ne pas modifier le contenu du site. DNS claire.

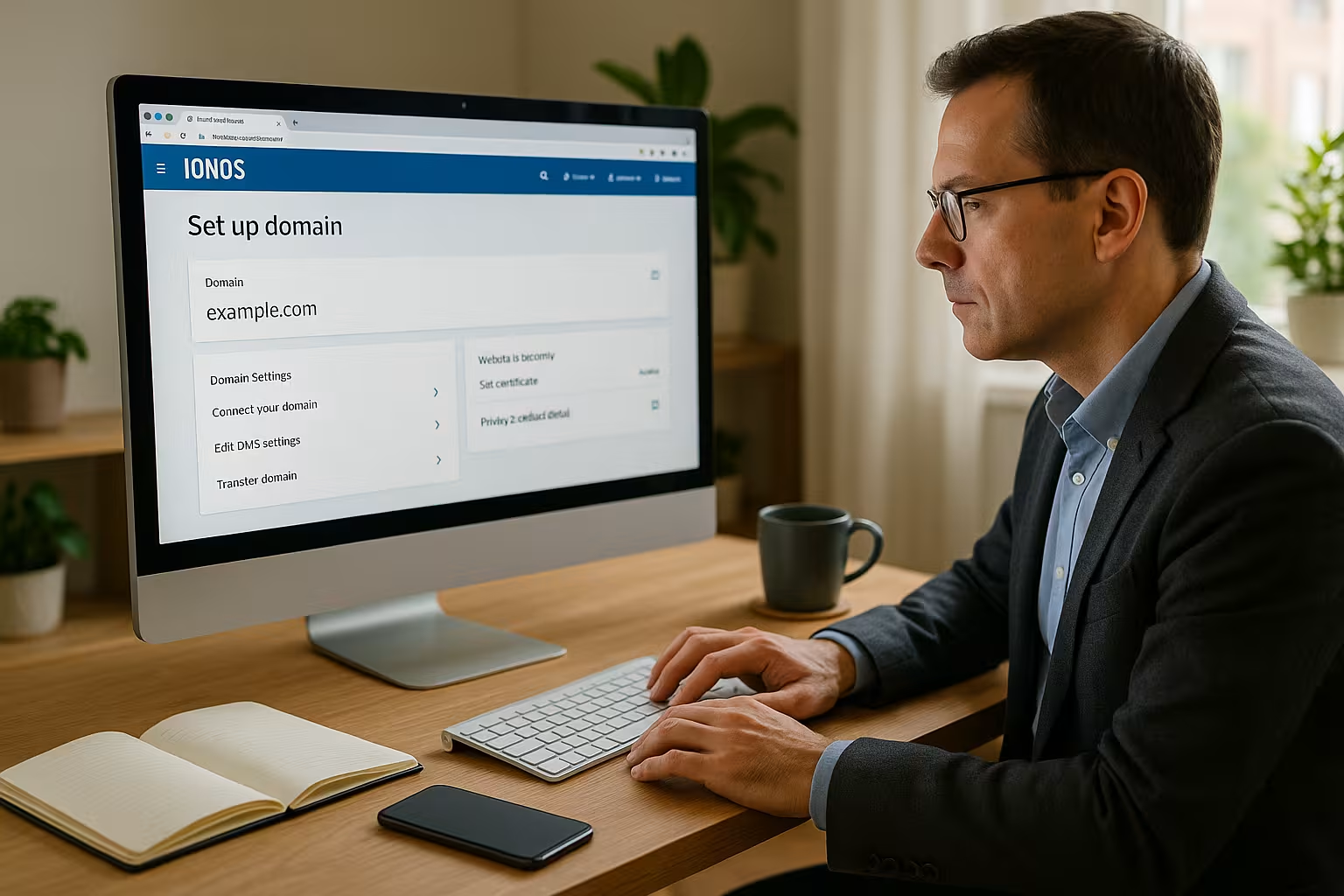

Enregistrer un domaine chez IONOS : étape par étape

Je me connecte à IONOS Login, ouvre le menu Domaine & SSL et lance la recherche du nom de domaine souhaité. Noms. Si l'extension est libre, je la réserve, je choisis la durée et je finalise la commande. Ensuite, le domaine est dans mon contrat et je peux immédiatement commencer à placer des enregistrements, à activer le courrier électronique ou à le relier à un espace web. Pour un site web, je relie ensuite le domaine à mon hébergement ou à mon application, afin que l'enregistrement A pointe plus tard vers la bonne IP. Au plus tard à ce moment-là, je réserve un SSL-Le certificat de sécurité est un certificat d'authentification pour que les appels soient directement cryptés.

Les bases du DNS expliquées en bref

Le DNS déclenche un Noms de domaine en cibles techniques telles que les adresses IP et les services. L'enregistrement A pointe vers une adresse IPv4, AAAA vers IPv6, CNAME redirige les alias, MX définit la réception du courrier et TXT fournit des valeurs de contrôle telles que SPF ou des vérifications. Chaque modification possède une validité, le Time to Live (TTL), qui détermine combien de temps les mémoires intermédiaires conservent les données. La propagation dure de quelques minutes à 48 heures, selon la mémoire cache du fournisseur d'accès. Je prévois ce délai et je teste les modifications avec des outils avant de lancer un Go-live annonce.

Configurer le DNS dans IONOS : A, AAAA, CNAME, MX, TXT

Dans l'administration DNS, je sélectionne le domaine, j'ouvre l'affichage des enregistrements et je décide si j'utilise les enregistrements par défaut de IONOS ou si je crée mon propre enregistrement. Configuration par défaut. Pour les sites web, je saisis l'IP du serveur dans l'enregistrement A, j'ajoute éventuellement AAAA et je redirige www vers le domaine principal via CNAME. Pour les e-mails, je place des enregistrements MX selon les indications du système de messagerie et j'enregistre SPF/DKIM/DMARC en tant que TXT, afin que la distribution et la réputation soient correctes. Si je modifie plusieurs entrées l'une après l'autre, j'enregistre systématiquement après chaque étape afin de ne pas perdre de données. Pour des réglages plus approfondis, je m'aide souvent d'un ouvrage de référence compact comme Paramètres DNS sur IONOSJ'ai besoin d'un logiciel qui me permette de trouver rapidement le type d'enregistrement approprié et de ne pas avoir à le taper.

Intégrer un domaine externe et définir un serveur de noms

Si le domaine se trouve chez un autre registraire, je le crée chez IONOS en tant que externe Ensuite, je change les serveurs de noms de l'ancien fournisseur pour IONOS. Pour cela, je saisis les serveurs ns1045.ui-dns.org, ns1045.ui-dns.de, ns1045.ui-dns.biz et ns1045.ui-dns.com et je confirme la modification. Après la mise à jour, je gère tous les enregistrements DNS directement dans IONOS et supprime les anciennes entrées de l'ancien fournisseur afin d'éviter des réglages contradictoires. Je vérifie au préalable les services de messagerie ou les redirections et les transfère afin que les boîtes aux lettres restent accessibles sans interruption. Si je prévois un changement, je crée au préalable un Sauvegarde de mes entrées, afin que je puisse reproduire proprement chaque réglage.

Transfert de domaine ou reprise de DNS : qu'est-ce qui convient ?

Je décide d'abord si je veux seulement DNS-Je peux aussi transférer complètement le domaine. Si le domaine reste chez le registraire actuel et que je ne change que les serveurs de noms, c'est généralement le plus rapide. Si je souhaite tout regrouper sous un seul contrat, je lance un transfert de domaine avec AuthCode et je respecte les délais de transfert du TLD. Avant de commencer, je vérifie le statut de verrouillage, les données du titulaire et l'accessibilité par e-mail pour les validations. Pour le déroulement et les écueils typiques, je m'appuie sur un guide éprouvé. Guide de transfert de domaineIl est important que le changement se fasse sans interruption.

Mettre en place correctement les sous-domaines et le SSL

Pour des projets supplémentaires, je crée des sous-domaines comme blog.tondomaine.fr ou shop.tondomaine.fr et je les attribue à un Objectif à . Un CNAME sur un service ou un enregistrement A/AAAA sur une IP relie proprement le sous-domaine au système cible. Ensuite, j'active un certificat SSL pour chaque sous-domaine utilisé, afin que les visiteurs ne voient pas d'avertissements. Si j'utilise Wildcard-SSL (*.tondomaine.fr), je couvre de nombreux sous-domaines d'un coup ; je vérifie néanmoins si des cas spéciaux nécessitent un certificat séparé. Pour finir, j'appelle chaque sous-domaine une fois et je contrôle le contenu, la chaîne de certificats et l'intégrité des données. Redirections.

Relier le domaine aux modules et aux SaaS

Pour les services externes tels que les outils de page de destination ou les visites en 3D, j'attribue généralement un CNAME à une page de destination prédéfinie. Adresse de destination à la page d'accueil. De nombreux fournisseurs attendent www comme CNAME, alors que le domaine racine pointe vers www via une redirection 301. Parfois, les plateformes fournissent des enregistrements TXT supplémentaires pour la vérification ; je les place en même temps pour que les activations passent. Si j'ai besoin d'une redirection permanente, je distingue clairement les différences entre 301 et 302. Une lecture compacte sur la redirection propre m'est fournie par le site Redirection DNS Explication, de sorte que je ne crée pas de boucles ou de doubles sauts.

Redirections : www, domaine racine et redirections

Je décide très tôt si le site web doit être mis en Racine-ou sous www, et mets en place des redirections cohérentes. La norme est : www pointe vers la racine ou inversement, pas les deux. J'utilise 301 pour les changements permanents et 302 pour les actions temporaires ; les moteurs de recherche conservent ainsi la bonne variante canonique. Côté DNS, je résous www comme CNAME, tandis que l'adresse cible pointe sur l'IP du serveur web par A/AAAA. Dans l'application ou dans le serveur web, je place en outre un TransmissionPour que chaque URL ait exactement une adresse finale.

Erreurs fréquentes et solutions rapides

Les pièges typiques concernent TTL et PropagationLes changements demandent de la patience, les caches globaux ne se vident pas partout en même temps. Si les e-mails tombent en panne, je vérifie d'abord les enregistrements MX, puis SPF/DKIM/DMARC et j'envoie des tests à plusieurs fournisseurs d'accès. Si le site web affiche sporadiquement des contenus anciens, il s'agit souvent de caches DNS ou de caches de navigateur ; un test via le réseau mobile clarifie rapidement la situation. En cas d'erreurs SSL, je contrôle si les certificats sont actifs pour tous les noms d'hôtes utilisés et si la chaîne est complète. Avant de procéder à des changements importants, je documente mes entrées afin de pouvoir accéder à tout moment à un qui fonctionne état peut revenir.

Hébergement 2025 : performance et choix du tarif

Ceux qui veulent tirer davantage de leur Domaine fait attention aux performances, aux versions de PHP, à la mise en cache et aux sauvegardes. Pour les projets très fréquentés, il vaut la peine de prévoir une mémoire vive plus importante, HTTP/2 ou HTTP/3 et une mémoire NVMe. Il est important d'avoir une option de mise à l'échelle claire, afin de pouvoir mettre à niveau rapidement en cas d'augmentation du nombre de visiteurs. Un coup d'œil sur les temps d'assistance et de surveillance me permet d'éviter les pannes dans les phases critiques. La vue d'ensemble suivante montre comment j'organiserai en 2025 les paquets courants pour des utilisations typiques, y compris de brèves explications. Avantages.

| Place | Fournisseur | Avantages |

|---|---|---|

| 1 | webhoster.de | Haute performance, très bon service, nombreuses fonctionnalités - idéal pour WordPress, les boutiques et les projets professionnels. |

| 2 | IONOS | Démarrage solide, nombreuses fonctions supplémentaires, large choix d'options de domaine. |

| 3 | Strato | Des prix attractifs, une grande diversité de tarifs pour répondre aux différentes exigences. |

Stratégie TTL et modifications sans temps d'arrêt

Avant de procéder à des changements importants, je diminue de manière ciblée le TTL des enregistrements concernés (par exemple de 1-24 heures à 300 secondes), et ce 24-48 heures à l'avance. Ainsi, les commutations ultérieures sont plus rapides. Après la mise en service, j'augmente à nouveau le TTL à un niveau stable afin d'éviter une charge DNS inutile et des échecs de cache. Dans la mesure du possible, je ne modifie qu'un seul paramètre par étape (d'abord A/AAAA, puis les redirections, puis la contrainte SSL) afin de pouvoir clairement limiter les sources d'erreur. En cas de déménagements parallèles (Blue/Green), je laisse l'ancien environnement fonctionner encore quelques heures et je surveille les accès avant de le désactiver.

Pour les déploiements complexes, je crée des sous-domaines propres à chaque environnement (par ex. stage., aperçu., v2.) et sépare ainsi proprement les tests des opérations en direct. Je documente les anciennes IP et les anciens enregistrements afin de pouvoir revenir en arrière en quelques minutes en cas de problème.

Faire passer HTTPS proprement : Certificats, HSTS et chaîne

Après l'activation de SSL, je m'assure que tous les appels se terminent bien par HTTPS : Je place une redirection 301 de http:// vers https:// ainsi que vers ma variante canonique de nom d'hôte (www ou root). Pour renforcer la sécurité, je peux activer HSTS (Strict-Transport-Security). Pour ce faire, je fixe d'abord un max-age modéré et je teste avant d'utiliser includeSubDomains ou si je vise un Preload. HSTS est à sens unique : une mauvaise configuration ne peut pas être rapidement annulée chez le visiteur - c'est pourquoi je vérifie minutieusement les renouvellements de certificats et les sous-domaines.

Si le navigateur affiche des erreurs de chaîne, il manque souvent un certificat intermédiaire. Je contrôle la chaîne de certificats et compare sa validité avec l'échéance principale. Si j'utilise plusieurs certificats (par ex. Wildcard plus certificat individuel), je veille à ne pas servir les noms d'hôtes deux fois et de manière contradictoire.

L'authentification des e-mails en détail : SPF, DKIM, DMARC

Pour une livraison fiable, je mets en œuvre proprement trois modules. SPF définit les chemins d'expédition autorisés (v=spf1 … -tout). Je garde la règle aussi légère que possible et j'évite de dépasser la limite de lookup (max. 10 requêtes DNS par include, a, mx, ptr, exists, redirect). Je supprime les inclusions superflues ou je les fais "aplatir" par mon fournisseur d'accès.

DKIM signe le courrier sortant par domaine et Sélecteur (par exemple s1, s2). Je planifie la rotation des clés : pendant qu'un nouveau sélecteur est en ligne, je laisse l'ancien actif pendant quelques jours avant de le supprimer. Pour DMARC, je commence par p=none et me faire envoyer des rapports (rua=mailto :) pour gagner en visibilité. Si tout est stable, je passe à quarantaine puis sur rejeter. Je choisis l'alignement de manière appropriée : aspf=r/adkim=r est tolérant, s impose une stricte conformité.

En plus de la vérification MX, je contrôle toujours l'ordre des enregistrements, les priorités et si les politiques DMARC restrictives excluent les expéditeurs légitimes en cas de problèmes de messagerie. Si plusieurs systèmes doivent envoyer des messages en parallèle (par ex. boutique, newsletter, CRM), je coordonne les inclusions SPF et mets en place des sélecteurs DKIM propres à chaque système.

DNSSEC et CAA : une sécurité supplémentaire

J'active le DNSSEC pour signer la zone de manière cryptographique. Si le domaine se trouve chez IONOS, enregistrement compris, il suffit de l'activer dans l'administration ; pour les registraires externes, j'inscris l'enregistrement DS dans le Parent. Après l'activation, je teste la résolution : en cas d'erreur de configuration, il y a risque d'erreur. SERVFAIL au lieu de réponses correctes. Avant de modifier les serveurs de noms, je désactive les DNSSEC, je migre proprement et je les réactive pour que l'échange de clés ne génère pas de panne.

Avec les enregistrements CAA, je définis quelles autorités de certification peuvent émettre des certificats pour mon domaine. Cela limite la surface d'attaque. Je garde les enregistrements cohérents pour la racine et les sous-domaines et j'enregistre en option iodef pour les notifications. Avant de changer de fournisseur de certificats, j'adapte CAA suffisamment tôt pour que l'émission ne soit pas bloquée.

CDN, WAF et particularités d'Apex

De nombreuses plateformes exigent un CNAME sur l'adresse de destination. Cela est nécessaire pour www ne pose pas de problème, mais n'est pas autorisé pour l'Apex (domaine racine). Je résous cela de deux manières : soit je redirige le domaine racine par 301 vers www ou j'inscris les adresses A/AAAA fournies par le fournisseur. Si mon fournisseur de services DNS propose ALIAS/ANAME ou le flattage CNAME, j'utilise cette option pour une expérience de type CNAME sur l'Apex. Je documente les spécifications du service (IPv4/IPv6, terminaison TLS, vérifications TXT nécessaires) et je prévois des processus de renouvellement pour que les certificats et les adresses cibles restent à jour de manière automatisée.

IPv4/IPv6, round-robin et fallback

Je définis A et AAAA de manière cohérente si mon système cible supporte IPv6. Si IPv6 n'est pas pris en charge, je laisse tomber l'enregistrement AAAA afin d'éviter les délais d'attente. Pour une répartition simple de la charge, je peux déposer plusieurs enregistrements A (Round-Robin). Sans health-checks, ce n'est qu'un "best effort" - si une destination tombe en panne, les clients la demandent quand même. Dans les configurations critiques, je combine les stratégies DNS avec des équilibreurs de charge ou des points de terminaison surveillés.

Contrôles professionnels : tester et déboguer plus rapidement

Après des modifications, je vérifie la résolution de l'extérieur. Avec dig ou nslookup je vérifie A/AAAA/CNAME/MX/TXT et je vois quels serveurs de noms ont répondu. dig +trace me montre le chemin de la racine à la zone d'autorité - précieux lorsque les délégations sont bloquées. Pour les redirections, il suffit souvent d'un curl -I https://deinedomain.depour voir les codes d'état et la destination. Je teste les chaînes SSL et SNI avec openssl s_client -connect yourdomain.fr:443 -servername yourdomain.fr -showcerts. Je conserve ces contrôles sous forme de petite liste de contrôle afin de pouvoir décider rapidement, en cas de panne, si le problème vient du DNS, du serveur web, du certificat ou de l'application.

Résoudre proprement les cas particuliers

Sous-domaines joker (*.tondomaine.fr), j'intercepte lorsque de nombreux hôtes dynamiques sont créés. Néanmoins, je définis des enregistrements explicites pour les sous-domaines critiques, car ils écrasent les jokers. Les redirections basées sur le chemin n'ont pas leur place dans le DNS : un enregistrement DNS ne connaît que les noms d'hôtes, pas les URL avec des répertoires. J'applique de telles règles dans le serveur web, le reverse proxy ou l'application cible.

Pour les noms internationaux (IDN), je vérifie l'orthographe du punycode afin que tous les systèmes s'attendent au même nom d'hôte. Si j'utilise des services spéciaux comme la VoIP ou des solutions de collaboration, un FSR-(par ex. _service._proto.nom avec l'hôte de destination, le port et la priorité). Je saisis ces valeurs exactement comme demandé, car les fautes de frappe provoquent ici des erreurs difficiles à détecter.

Structure et entretien de la zone d'ADN

Je garde ma zone claire : nom clair, modèle uniforme pour les sous-domaines, brèves notes sur le but et le propriétaire. Avant chaque modification importante, j'exporte la zone (ou je photographie la liste des enregistrements) et je l'archive. Les modèles récurrents (par exemple app, api, static), afin que les membres de l'équipe sachent immédiatement à quoi ils appartiennent. Pour les projets impliquant de nombreux participants, je tiens un historique simple des modifications avec la date, les responsables et une brève justification - cela permet d'économiser du temps de recherche par la suite.

En bref : en ligne en 10 minutes

J'enregistre les DomaineJ'ai défini A/AAAA et CNAME, activé SSL et défini la redirection souhaitée - cela suffit pour la première fois. Pour les e-mails, j'ajoute MX et SPF/DKIM/DMARC et je teste la distribution avec deux ou trois boîtes aux lettres. Je fais monter des domaines externes à bord via les serveurs de noms IONOS ou je les transfère avec AuthCode. Si quelque chose se bloque, je vérifie le TTL, les caches DNS et les certificats et j'exécute proprement les listes de contrôle. Ainsi, je mets chaque domaine IONOS en ligne de manière fiable et je maintiens l'administration et la gestion de ce domaine. Croissance claire.