Je vais te montrer en deux phrases comment plesk ubuntu et le rendre opérationnel pour l'hébergement. Avec ce guide, tu installes Plesk en toute sécurité, tu évites les erreurs typiques et tu mets rapidement en place des sites web, des e-mails et des bases de données.

Points centraux

- Conditions préalables: Vérifier les versions d'Ubuntu prises en charge, la RAM, le CPU, l'espace disque.

- Installation: Mettre à jour le système, ouvrir les ports du pare-feu, lancer l'installateur.

- Sécurité: activer le SSL, les mises à jour, le Fail2Ban et le pare-feu directement après la configuration.

- Configuration: créer un accès admin, une licence, des domaines, une messagerie et des bases de données.

- Performance: choisir la version de PHP, activer HTTP/2, utiliser la mise en cache et le monitoring.

Qu'est-ce que Plesk ? Explication rapide

Plesk est un Panneau de contrôle pour serveurs, qui me permet de gérer de manière centralisée les sites web, les bases de données, les e-mails et les fonctions de sécurité. Je travaille via le navigateur et j'effectue des tâches de routine sans devoir saisir de longues données dans la console. Pour les débutants, l'interface apporte des menus clairs, les professionnels apprécient l'automatisation et les extensions. J'installe des modules comme WordPress Toolkit, Backup ou Monitoring en quelques clics. Sur Ubuntu Plesk fonctionne de manière fiable et reçoit régulièrement des mises à jour.

Configuration requise et compatibilité

Avant d'installer Plesk, je vérifie les Matériel informatique et la version d'Ubuntu prise en charge. Pour les configurations productives, je mise sur 2 Go de RAM ou plus et au moins 40-50 Go d'espace disque. Une connexion réseau propre m'évite des ennuis pendant le téléchargement des paquets. Je garde la machine aussi légère que possible et renonce aux autres panneaux. Le tableau suivant montre les principaux Valeurs en un coup d'œil.

| Composant | Minimum | Recommandation | Remarque |

|---|---|---|---|

| Ubuntu | 18.04/20.04/22.04 LTS (64-bit) | 20.04 ou 22.04 LTS | Les versions LTS obtiennent de longues Mises à jour |

| CPU | 1 GHz, 64 bits | 2+ vCPU | Accélérer plus de noyaux Builds |

| RAM | 1 Go + 1 Go de swap | 2-4 GO DE RAM | Plus de RAM pour WordPress-hébergement |

| Mémoire | 20 GO | 40-80 GO | Assez de place pour Sauvegardes |

| Réseau | Sortie HTTP/HTTPS ouverte | Faible latence | Important pour Mises à jour et installateur |

Préparer le serveur : Ubuntu propre

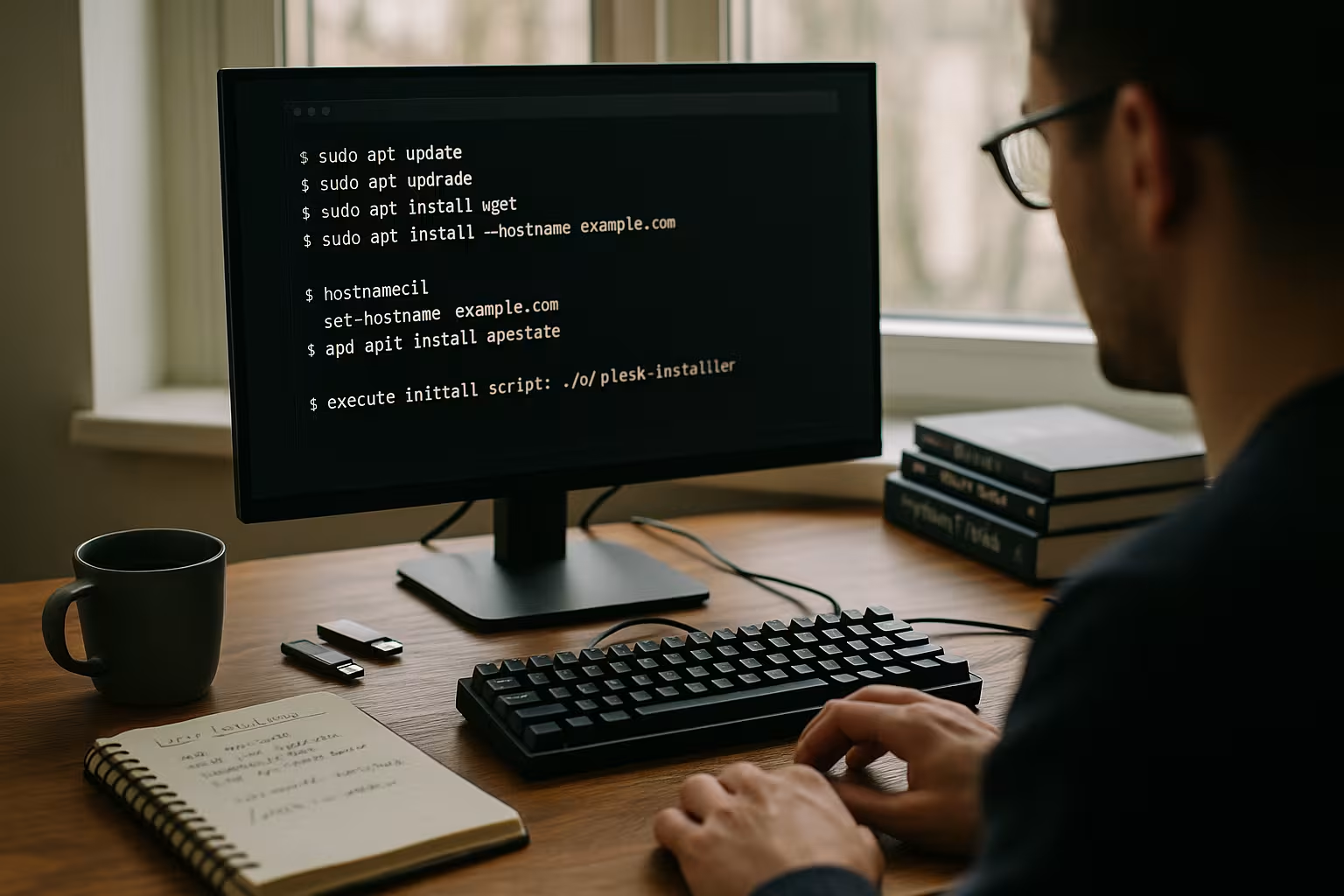

Je démarre sur un terrain frais Serveur sans autres panels comme cPanel ou Webmin. Cela évite les conflits de paquets et me permet d'économiser des recherches d'erreurs ultérieures. Je définis correctement un nom d'hôte, idéalement un FQDN comme panel.deinedomain.tld. Je minimise les sources de paquets et je ne laisse actifs que les dépôts standard. Pour les projets professionnels, je fais attention à SSD-et des performances d'E/S suffisantes.

Étape 1 : Mettre à jour le système

Je mets d'abord à jour le Systèmepour que les bibliothèques et le noyau soient à jour. Cela me permet de combler les lacunes de sécurité et de minimiser les incompatibilités. La mise à jour se déroule rapidement et ne nécessite un redémarrage que pour les modifications du noyau. Après le redémarrage, je vérifie l'accessibilité par SSH. J'utilise les commandes suivantes sur Ubuntu avant chaque installation :

sudo apt update && sudo apt upgrade -y

[ -e /var/run/reboot-required ] && sudo reboot

Étape 2 : ouvrir le pare-feu

J'autorise les principaux Ports dans UFW pour que le web et le panel soient accessibles. Outre 80/443 pour les sites web, Plesk a besoin de ses propres ports d'administration. Après l'activation, je teste l'accessibilité plus tard via le navigateur. Un aperçu clair aide lors des contrôles et des audits. Le tableau montre les habituels Règles:

| Port | Protocole | Objectif | Commentaire |

|---|---|---|---|

| 80 | TCP | HTTP | Accès au web sans SSL |

| 443 | TCP | HTTPS | Accès au web avec TLS |

| 8443 | TCP | Panneau Plesk | Se connecter au Tableau de bord |

| 8880 | TCP | Plesk HTTP | non codé Accès (rare) |

| 8447 | TCP | Installateur | Mises à jour et Modules complémentaires |

sudo ufw allow 80/tcp

sudo ufw allow 443/tcp

sudo ufw allow 8443/tcp

sudo ufw allow 8880/tcp

sudo ufw allow 8447/tcp

sudo ufw enable

sudo ufw reload

Étape 3 : Outils et installateur

Pour le téléchargement, j'utilise wget ou curl, selon votre préférence. Si wget manque, je l'installe avec une courte commande. Ensuite, je télécharge l'installateur de Plesk et je le rends exécutable. Je garde la console ouverte pour voir immédiatement les réactions. Ainsi, le Déroulement compréhensible :

sudo apt install -y wget

wget https://autoinstall.plesk.com/plesk-installer

sudo chmod 755 plesk-installer

Étape 4 : Démarrer l'installation de Plesk

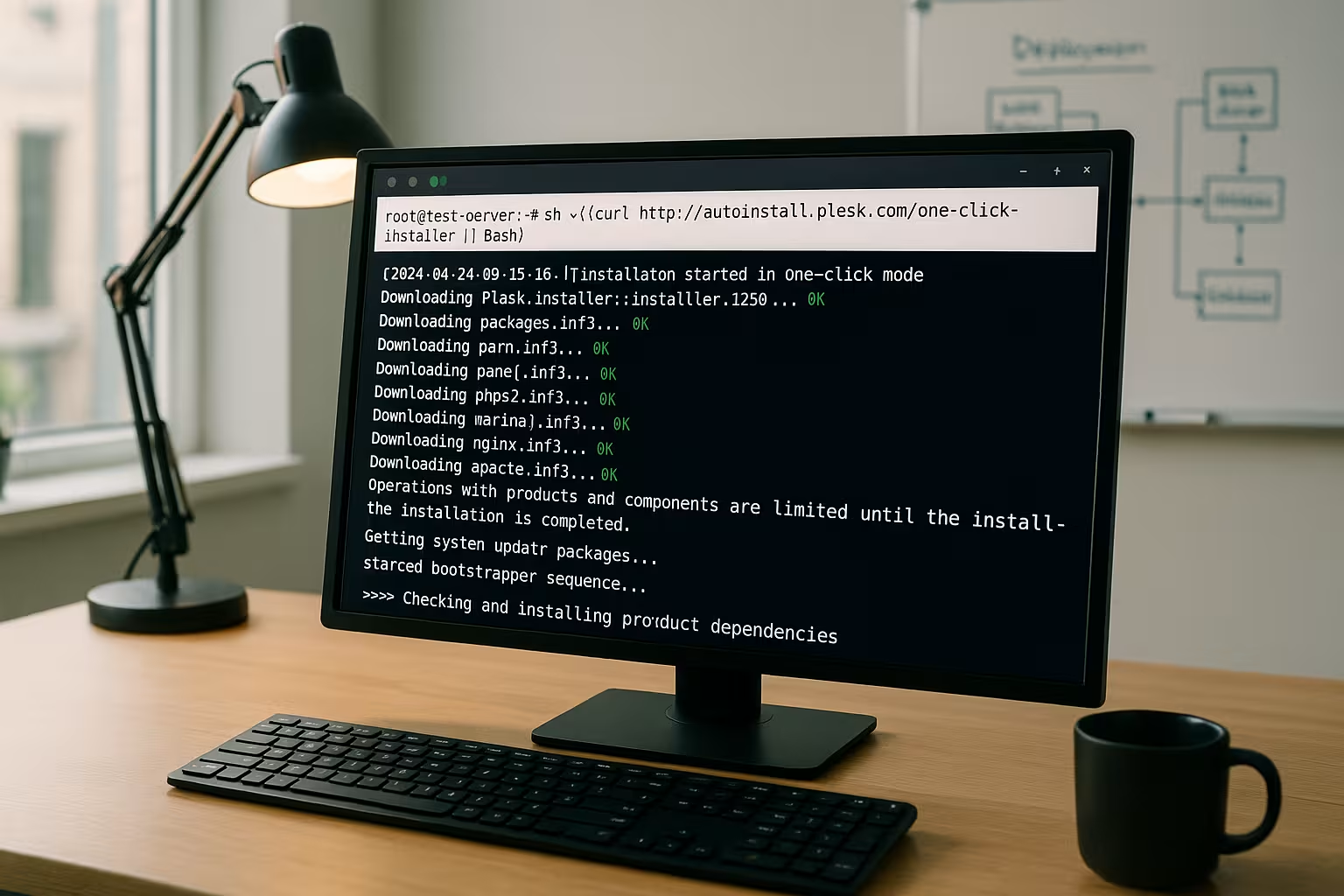

Je démarre l'installation au choix dans la Console ou par interface web. Pour une installation guidée, j'utilise volontiers la variante web qui me donne directement une URL. Dans le navigateur, je choisis les composants recommandés, je définis la langue et je confirme les conditions de licence. Je peux également travailler avec l'installateur en un clic et laisser les modules standard s'installer automatiquement. Les commandes suivantes sont disponibles Choix:

sudo ./plesk-installer --web-interface

# ou One-Click

sh <(curl https://autoinstall.plesk.com/one-click-installer || wget -O - https://autoinstall.plesk.com/one-click-installer)

Étape 5 : Configuration initiale dans le navigateur

Après l'installation, j'appelle https://SERVER-IP:8443 et je me connecte avec le compte root ou le compte admin. Je définis un nom d'administrateur clair, l'e-mail de notification et un mot de passe fort. S'il me manque une licence, j'active rapidement la version d'essai et je décide plus tard. Je vérifie également le fuseau horaire, la langue et le nom d'hôte dans les paramètres des outils. Ainsi, le tableau de bord démarre immédiatement avec des informations utiles. Défauts.

Mettre en place la sécurité immédiatement

Juste après m'être connecté, j'active SSL par Let's Encrypt pour le tableau de bord et mes domaines. Je mets à jour les composants via le Plesk-Updater afin que les corrections de sécurité soient immédiatement actives. Fail2Ban et le pare-feu Plesk réduisent considérablement les surfaces d'attaque. En outre, je définis des règles de mot de passe fortes et je désactive les services inutilisés. Avec ces Étapes je réduis les risques dès le premier jour.

Gérer des sites web, des e-mails, des bases de données

Je pose d'abord les Domaine et je l'associe à un espace web. Ensuite, je configure un certificat SSL, une version de PHP et la base de données pour l'application. Pour WordPress, j'utilise le Toolkit, qui propose des mises à jour, des contrôles de sécurité et le staging. Je configure les comptes de messagerie avec des quotas et une protection contre le spam. Pour un démarrage structuré, je m'aide de ce Guide des premiers pas avec un ordre pratique, y compris Liste de contrôle.

PHP 8.2 pour la performance

Pour les sites rapides, j'opte pour une technologie moderne PHP-version comme 8.2 et j'active PHP-FPM. Je vérifie la compatibilité de mes applications et passe d'une version à l'autre par domaine si nécessaire. OPcache doit être activé afin de réduire sensiblement les temps de réponse. Je lis les journaux d'erreurs dans Plesk afin d'adapter les extensions de manière ciblée. Pour en savoir plus, je vous invite à lire cet article sur PHP 8.2 dans Plesk avec des preuves tangibles Conseils.

Activer HTTP/2

Pour des temps de chargement plus courts, j'active HTTP/2 dans le serveur web et utilise TLS avec une suite de chiffrement actuelle. Ce protocole présente des avantages évidents, en particulier pour de nombreux actifs. Je teste la configuration avec des outils courants et j'observe les latences dans le monitoring. Si nécessaire, je minimise les ressources ou j'utilise la compression. Un guide pratique pour Support HTTP/2 aide à faire des choix judicieux Paramètres.

Automatisation, sauvegardes et surveillance

J'organise régulièrement des Sauvegardes localement et, si nécessaire, sur des sites de stockage distants tels que des destinations compatibles S3. J'évite les rotations grâce à des règles de conservation claires et des notifications en cas d'erreur. La surveillance Plesk m'indique la charge, la RAM et les services, ce qui me permet d'identifier rapidement les goulots d'étranglement. Pour les tâches récurrentes, j'utilise des planificateurs de tâches et des hooks. Ainsi, l'hébergement reste planifiable et je fais des économies. Temps dans la vie quotidienne.

Configurer correctement le DNS, le courrier et la délivrabilité

Pour que les e-mails arrivent à bon port, je configure proprement le DNS. Je définis des enregistrements A/AAAA pour les domaines, un enregistrement PTR (Reverse DNS) pour l'IP du serveur et des enregistrements MX corrects. Via Plesk, j'active SPF (enregistrement TXT v=spf1), DKIM-et les signatures DMARC avec une politique modérée (par exemple p=quarantaine) pour le démarrage. L'identité HELO du serveur de messagerie doit correspondre au nom d'hôte. Pour le courrier sortant, je limite les taux afin de réduire les risques de spam et je surveille les rebonds. Si je ne gère pas le DNS dans Plesk, je transfère les enregistrements exactement au registraire/ DNS externe.

# Exemple SPF (serveur + fournisseurs d'accès autorisés uniquement)

v=spf1 ip4:SERVER-IP include:_spf.provider.tld -all

# Enregistrement DMARC minimal (démarrer prudemment)

v=DMARC1 ; p=quarantine ; rua=mailto:[email protected] ; fo=1

Si j'utilise Plesk comme serveur de messagerie, j'ouvre également les ports de messagerie et j'active TLS. J'inclus IMAPS/SMTPS dans la documentation du client et je recommande des ports modernes (587/465) au lieu du port 25 pour la soumission.

# En option : ports mail et DNS dans UFW (seulement si nécessaire !)

sudo ufw allow 25,465,587/tcp # SMTP/SMTPS/Soumission

sudo ufw allow 110,995/tcp # POP3/POP3S

sudo ufw allow 143,993/tcp # IMAP/IMAPS

sudo ufw allow 53/tcp

sudo ufw allow 53/udp

sudo ufw reload

Utilisateurs, abonnements et plans de service

Pour l'ordre et l'évolutivité, je structure Plesk avec Plans de service et Abonnements. Je définis des limites (domaines, mémoire, comptes e-mail, bases de données) et crée des plans à partir de celles-ci. Les clients ou les projets reçoivent chacun un abonnement, y compris leur propre utilisateur système et un accès FTP/SFTP. Avec les modèles de paramètres d'hébergement, j'automatise la version PHP, le mode de serveur web et les répertoires standard. Pour les agences ou les revendeurs, je définis les rôles et les autorisations de manière granulaire afin que seuls les domaines nécessaires soient visibles. J'évite ainsi toute prolifération et je peux calculer les ressources de manière fiable.

Ajuster la pile du serveur web

Plesk utilise généralement Nginx avant Apache comme proxy inverse. Pour les sites purement statiques ou les configurations headless, Nginx-only peut être utile. J'active HTTP/2Je règle la compression (gzip ou brotli, si disponible) et optimise les valeurs Keep-Alive. Dans les paramètres spécifiques au domaine, je contrôle les en-têtes de cache, les tampons proxy et le pare-feu d'application web (WAF/ModSecurity). Pour de nombreuses connexions simultanées, j'augmente les connexions Worker et j'observe les effets dans le monitoring. En cas de charge CMS, j'active PHP-FPM par domaine et je définis des valeurs pm.max_children appropriées, en me basant sur la RAM et le nombre moyen de requêtes.

# Orientation pour PHP-FPM (par domaine, à adapter !)

pm = dynamic

pm.max_children = 8

pm.max_requests = 500

pm.max_spare_servers = 4

Bases de données et performance

Je préfère MariaDB comme remplacement de MySQL par drop-in et j'active le Slow-Query-Log pour trouver les goulots d'étranglement. Pour obtenir de meilleures performances, j'adapte les paramètres d'InnoDB, je teste les modifications et je mesure avec des profils de charge réalistes. Les grandes instances bénéficient d'un disque de données séparé et d'une BD distante pour découpler le web et la base de données. Je planifie les sauvegardes de manière incrémentielle et j'évite les sauvegardes complètes aux heures de pointe.

# Exemple my.cnf (valeurs indicatives, en fonction de la RAM/charge de travail)

innodb_buffer_pool_size = 1G

innodb_log_file_size = 256M

innodb_flush_method = O_DIRECT

tmp_table_size = 128M

max_heap_table_size = 128M

slow_query_log = 1

slow_query_log_file = /var/log/mysql/slow.log

long_query_time = 1

Réseau, IPv6 et nom d'hôte

J'attribue un FQDN comme nom d'hôte, qui pointe vers l'IP du serveur par A/AAAA. Je définis le Reverse DNS (PTR) de manière cohérente afin que le serveur de messagerie et le scanner considèrent l'hôte comme fiable. Si le serveur a IPv6, je configure des enregistrements AAAA et je teste avec un ping et un accès web. Pour une latence proche de la géolocalisation et des handshakes TLS rapides, il vaut la peine de jeter un coup d'œil sur la situation du réseau (région, fournisseur, peering). Dans les environnements cloud, je documente les groupes de sécurité en plus de l'UFW afin qu'aucune règle ne bloque deux fois.

Automatisation par CLI et tâches

En plus de l'interface utilisateur graphique, j'utilise les Plesk-CLI pour les scripts et les tâches répétitives. Cela me permet de documenter les modifications sous forme de code et de reproduire les configurations. Je versionne mes scripts et les teste d'abord sur une instance de staging.

# Lien de connexion unique pour le tableau de bord (pratique après l'installation)

sudo plesk login

# Définir/modifier le mot de passe admin

sudo plesk bin admin --set-password -passwd 'Mot de passe sécurisé !

# Créer un domaine de manière automatisée (exemple)

sudo plesk bin domain --create example.tld -owner admin -ip 203.0.113.10 -ssl true

# Mises à jour régulières via Cron (éviter en dehors des fenêtres de maintenance)

sudo plesk installer update

# Outil de réparation en cas de problème

sudo plesk repair all -y

Je planifie des tâches cron pour les sauvegardes, les rapports et les contrôles de santé. Pour les projets, j'utilise des hooks (par exemple après la création d'un domaine) pour déployer automatiquement des fichiers standard, des déploiements Git ou des profils de sécurité.

Migration et déménagement

Si je déménage d'un autre serveur, j'abaisse d'abord les DNS-TTLJe peux ainsi basculer plus rapidement. Avec le migrateur Plesk, je vérifie les environnements source et cible, je transfère les domaines, les bases de données, les e-mails et les tâches cron. Je planifie une fenêtre de maintenance et teste l'environnement cible avec un ajustement du fichier Hosts avant de changer de DNS. Pendant la transition, je gèle les modifications apportées au système source (code freeze) afin d'éviter les incohérences de données. Après le cut-over, je surveille les logs et les taux de livraison et je fais un retour en arrière sélectif si nécessaire.

Maintenance, mises à jour et stratégie de retour en arrière

J'active mises à niveau nonattendues pour les mises à jour de sécurité et planifie les mises à jour des composants Plesk dans la fenêtre de maintenance. Avant chaque modification importante, je fais un snapshot ou une sauvegarde complète, y compris les bases de données et le courrier. Je teste régulièrement les processus de restauration et je les documente. Pour des mises à jour sans problème, je garde le système allégé, je supprime les anciennes versions de PHP et je nettoie les fichiers journaux (logrotate, journald-limits). Je surveille les services critiques en envoyant des notifications afin de pouvoir réagir à temps.

# Automatiser les mises à jour de sécurité (Ubuntu)

sudo apt install -y unattended-upgrades

sudo dpkg-reconfigure -plow unattended-upgrades

# Limiter la taille du journal (Journald, exemple)

sudo sed -i 's/#SystemMaxUse=.*/SystemMaxUse=500M/' /etc/systemd/journald.conf

sudo systemctl restart systemd-journald

Sécurité et durcissement avancés

En plus du pare-feu, de SSL et de Fail2Ban, je sécurise SSH avec l'authentification par clé et désactiver les connexions par mot de passe. Je mets en place une authentification à deux facteurs pour les comptes Plesk, j'impose des mots de passe forts et je limite les accès à l'API. Dans le WAF, j'active un jeu de règles actuel et j'observe les fausses alertes afin de définir des exceptions raisonnables par application. Je désactive systématiquement les services système inutilisés. Pour le webmail, j'active la protection par force brute et je sécurise les URL standard afin de réduire la surface d'attaque des robots.

# Durcissement SSH (exemple)

sudo sed -i 's/^#\?PasswordAuthentication.*/PasswordAuthentication no/' /etc/ssh/sshd_config

sudo systemctl reload sshd

Pièges à éviter et résolution des problèmes

Si le panneau n'est pas accessible, je vérifie d'abord les Pare-feu et j'appelle l'IP avec le port 8443. Si le navigateur affiche des avertissements relatifs aux certificats, je place un certificat Let's Encrypt valide pour le panneau. Je résous les erreurs de licence en saisissant à nouveau la licence ou en activant temporairement la licence de test. En cas de conflits de paquets, un système neuf sans autres panels m'a souvent aidé. Si la mémoire est insuffisante, je déplace les sauvegardes ou j'étends le système de fichiers. Volume.

En cas de problèmes persistants, je lance la réparation et je lis les logs de manière ciblée. J'analyse les erreurs web dans les journaux de domaine de Plesk, les problèmes de panel dans le journal du serveur sw-cp, les erreurs de courrier électronique dans les journaux de Postfix/Dovecot. Je vérifie les ports avec ss/netstat et l'état des services avec systemctl. Si une restauration échoue, je teste des composants individuels (par ex. uniquement DB) et j'augmente la verbosité.

# Vérifier les ports et les services

sudo ss -ltnp | grep -E ':80|:443|:8443|:25|:587'.

sudo systemctl status sw-cp-server psa httpd apache2 nginx mariadb postfix dovecot

# Réparer Plesk

sudo plesk repair installation -y

sudo plesk repair web -y

sudo plesk repair mail -y

# Journaux du tableau de bord (exemples de chemins d'accès)

sudo journalctl -u sw-cp-server -n 200 --no-pager

sudo tail -n 200 /var/log/plesk/panel.log

En bref

Avec ces instructions, j'installe Plesk sur Ubuntu de manière rapide, sûre et reproductible. Je vérifie d'abord les conditions préalables, je mets à jour le système, j'ouvre les ports et je lance l'installateur. Ensuite, je définis l'accès admin, la licence et le SSL, je configure les sites web, la messagerie et les bases de données et j'active les fonctions de protection. Pour la vitesse, je choisis PHP 8.2, j'active HTTP/2 et je surveille les ressources. Voici comment fonctionne mon Ubuntu-L'instance est stable, performante et maintenable - prête pour de vrais projets.