Aujourd'hui, Anycast Geo-DNS détermine la rapidité, la sécurité et la fiabilité avec lesquelles les utilisateurs accèdent à vos contenus. Je vous présente les différences techniques, les domaines d'application réels et une logique décisionnelle claire qui vous permettra de choisir la stratégie de routage Smart DNS adaptée en 2025.

Points centraux

- Anycast: proximité automatique, très faible latence

- Geo-DNS: Contrôle ciblé, règles régionales

- DDoS: la répartition protège les serveurs de noms mondiaux

- Conformité: Emplacements des données et versions linguistiques

- Hybride: automatisme et règles combinés

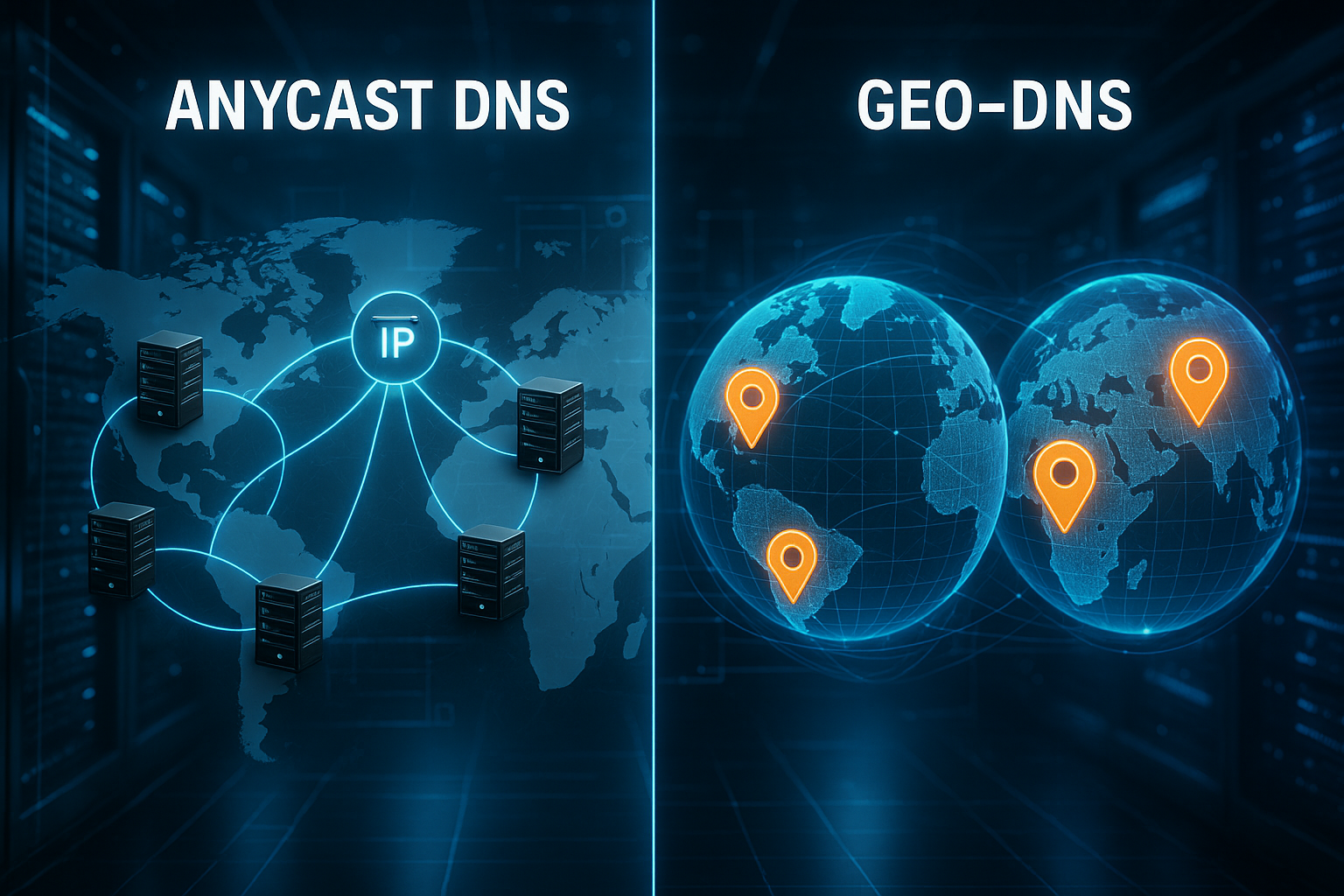

Comment fonctionne Anycast DNS

À l'adresse suivante : Anycast Plusieurs serveurs de noms partagent la même adresse IP, et le protocole BGP achemine automatiquement les requêtes vers le nœud le plus accessible. J'en tire profit, car les utilisateurs de chaque région bénéficient ainsi de l'itinéraire le plus court. Le Latence diminue, car aucun serveur central n'a à traiter toutes les demandes. Si un site tombe en panne, le nœud suivant prend le relais sans commutation manuelle. La résolution et l'accessibilité restent ainsi fiables même en cas de dysfonctionnement.

Les grands réseaux Anycast couvrent des centaines de villes à travers le monde, réduisant ainsi les Temps de réponse . Plus le réseau est dense, plus la dispersion de la latence entre les régions est faible. Je constate souvent dans les données de surveillance des baisses de plusieurs dizaines de millisecondes. À cela s'ajoute un DDoSAvantage : les attaques sont réparties sur de nombreux nœuds et perdent ainsi de leur efficacité. Ces caractéristiques font d'Anycast le choix standard pour le trafic mondial.

Le géo-DNS dans la pratique

Geo-DNS attribue les requêtes à un pool de serveurs spécifique en fonction de leur emplacement source. Je m'assure ainsi que les utilisateurs en Allemagne obtiennent des serveurs et des contenus allemands. Cela garantit la cohérence linguistique, raccourcit les distances vers les caches régionaux et répond aux exigences Résidence de donnéesSpécifications. Pour les campagnes, je peux séparer les régions, effectuer des tests A/B et autoriser les répartiteurs de charge par pays. Cela permet de refléter clairement les différences régionales.

Ce qui reste important, c'est la Configuration. Les zones géographiques, les mappages IP-région et les chemins de basculement doivent être clairement définis. Je tiens compte du TTL des enregistrements, car il détermine la vitesse de commutation. Pour les déploiements, je privilégie des valeurs Time-to-Live raccourcies, que j'augmente ensuite à nouveau ; le guide sur DNS-TTL optimal Des repères utiles. Cette discipline permet de planifier le routage et l'expérience utilisateur.

Comparaison directe entre Anycast et Geo-DNS en 2025

Je fais mon choix en fonction de Routage, la latence, le contrôle, la fiabilité et les efforts de maintenance. Anycast se distingue par son automatisme et ses chemins courts sans trop de règles. Le Geo-DNS convainc par son contrôle ciblé, par exemple pour les versions linguistiques, les prix régionaux et les lois. Pour les boutiques mondiales, je compte chaque milliseconde et je mise donc souvent sur Anycast. Si, en revanche, j'ai besoin d'une séparation claire entre les pays, je recourt à des règles géographiques.

| Aspect | Anycast | Géo-DNS |

|---|---|---|

| principe de routage | Automatique vers le nœud le plus proche/le meilleur | Basé sur la localisation par RégionRègles |

| Latence | Très faible, sans beaucoup d'interventions | En fonction de la configuration et de la distribution |

| Contrôle | Peu de commandes manuelles nécessaires | À granulométrie fine, plus d'administration |

| Mise à l'échelle | Très bon à l'échelle mondiale | Bon, mais plus lourd sur le plan administratif |

| Protection contre les DDoS | Répartition efficace de la charge | Bon, possibilité de se concentrer sur certaines régions |

| Résistance aux pannes | Redirection automatique en cas de panne | Haut avec basculement propre |

| Installation | Presque plug-and-play | Planification complexe des règles |

| Meilleure utilisation | Sites mondiaux à fort trafic | Contenus locaux, lois, langues |

Le facteur décisif reste la Objectif. Pour une performance maximale et une maintenance simplifiée, Anycast achemine les requêtes à proximité des utilisateurs. Pour les fonctionnalités sensibles à la localisation, Geo-DNS fournit la base de règles nécessaire. Les deux peuvent coexister et se compléter. Je bénéficie ainsi d'une flexibilité sans sacrifier la vitesse. Cette combinaison soutient de nombreuses feuilles de route produit depuis des années.

Performances, latence et fiabilité

Je mesure la Temps de réponse le résolveur DNS sur plusieurs continents et collecte les valeurs médianes et P95. Anycast réduit généralement la dispersion, ce qui diminue considérablement la valeur P95. Le Geo-DNS offre des avantages lorsque je conserve les utilisateurs dans des clusters régionaux. En cas de pannes, je prévois des contrôles de santé qui retirent les cibles défectueuses du pool. Ainsi, la Accessibilité même en cas de défaillances partielles.

Un deuxième levier est la TTL. Les TTL courts accélèrent les modifications et les basculements, mais augmentent le nombre de requêtes. Les TTL longs soulagent l'infrastructure, mais retardent les commutations. J'utilise des stratégies TTL échelonnées avec des fenêtres de basculement préparées. Les alarmes de surveillance vérifient le taux, les NXDOMAIN et les codes de service. Cela me permet de détecter les anomalies à un stade précoce et de réagir de manière proactive.

Aspects liés à la sécurité, DNSSEC et DDoS

J'active DNSSEC, pour empêcher toute manipulation des réponses. Les zones signées protègent contre l'usurpation d'identité et les attaques de type « man-in-the-middle ». Avec Anycast, la chaîne de signature reste cohérente sur tous les nœuds. Le Geo-DNS nécessite des signatures propres pour chaque variante de réponse afin que la chaîne reste valide. Régulièrement Rollovers La clé et les tests avec les validateurs font partie intégrante de l'exploitation.

Contre DDoS Je mise sur des mesures à plusieurs niveaux. Anycast répartit la charge indésirable et augmente la capacité d'absorption des serveurs de noms. Les limites de débit, les cookies DNS et le response padding rendent les attaques encore plus coûteuses. Je vérifie également la capacité de blackholing automatique. Ainsi, le service faisant autorité reste opérationnel même lorsque des vecteurs individuels frappent.

Architecture hybride : règles et automatisme

Un hybride entre Anycast et Geo-DNS allient rapidité et contrôlabilité. Je transmets les serveurs de noms aux utilisateurs via Anycast. En parallèle, je définis des règles géographiques pour les pays, les langues ou les zones partenaires. Cette structure démontre toute sa puissance lorsque la conformité et la vitesse comptent. Pour le niveau de livraison, je complète cela avec Stratégies multi-CDN et les caches régionales.

Il est important d'avoir une vision claire Priorité des règles. Les contrôles de santé sont prioritaires, suivis de la géographie, puis de fonctionnalités telles que le routage pondéré. Je documente cette cascade afin que les équipes puissent la comprendre. Pour les versions, je planifie des étapes que je peux annuler si nécessaire. Cela permet de garder le contrôle sur les déploiements, même pendant les périodes de pointe.

Scénarios d'utilisation et exemples concrets

Pour les Commerce électronique-Shops, Anycast offre le meilleur rapport coût/bénéfice. Chaque milliseconde est décisive pour la conversion, et les pannes coûtent du chiffre d'affaires. Les portails médias combinent les règles géographiques avec Anycast afin d'associer contenus régionaux et résolution rapide. Les fournisseurs SaaS avec résidence des données utilisent le Geo-DNS pour les spécifications nationales et restent performants grâce aux serveurs de noms Anycast. Pour la limite de la livraison, je préfère Hébergement Edge et CDN afin que la distance jusqu'à l'utilisateur final reste courte.

Les CDN bénéficient grandement Anycast, car la proximité POP apporte des avantages directs en termes de latence. Les portails d'entreprise avec des langues locales s'appuient sur le Geo-DNS afin que les contenus soient adaptés à chaque région. Les services de jeux vidéo ont besoin à la fois d'un routage rapide et d'ancrages de session régionaux. Je réagis à des événements tels que les soldes ou les lancements de produits en raccourcissant temporairement les TTL. Une fois le pic passé, je les augmente à nouveau afin de réduire la charge.

Choix du fournisseur et coûts

Je vérifie l'authenticité Anycast-Empreinte écologique du fournisseur et densité des sites. Les SLA avec une garantie de disponibilité claire et des crédits garantissent la fiabilité du fonctionnement. Une protection DDoS intégrée réduit le risque de pannes coûteuses. La prise en charge DNSSEC avec une gestion simple des clés permet de gagner du temps. Les API, les fonctions de restauration et les journaux de modifications m'aident au quotidien.

À l'adresse suivante : Coûts Je vérifie les requêtes, les zones, les requêtes par seconde et les fonctionnalités supplémentaires. Les niveaux gratuits sont utiles pour démarrer, mais pour les systèmes critiques, je prévois des réserves. En Europe, je prévois des budgets allant de deux à trois chiffres par mois, en fonction du trafic. Les grandes plateformes atteignent des montants à quatre chiffres, mais permettent de réaliser rapidement des économies grâce à la réduction des pannes. Je note les frais cachés pour le DNSSEC ou le routage avancé dans le comparatif.

Conseils pratiques pour la configuration et l'utilisation

Je démarre avec des objectifs clairs Objectifs: latence, taux d'erreur, délai avant modification. Je configure ensuite des tests synthétiques par région qui mesurent les réponses DNS et de bout en bout. Pour les règles géographiques, je gère les données de région IP et teste les cas limites. Les contrôles d'intégrité doivent être plus rapides que le TTL, sinon le basculement se fait trop tard. Je veille à ce que les journaux de modifications soient propres afin de pouvoir revenir rapidement sur les configurations.

Pour le fonctionnement en mode jour 2, il faut tenir compte des éléments suivants Transparence. Les tableaux de bord affichent les taux de requêtes, la répartition, les erreurs et la latence. Les alertes réagissent aux écarts dépassant les seuils définis. Je procède régulièrement à des exercices d'alerte : des coupures ciblées de nœuds afin de vérifier le basculement. La documentation et les runbooks sont utiles lorsque la situation devient sérieuse. Ainsi, le service reste fiable même sous pression.

Comportement du résolveur, mise en cache et pièges TTL

Je tiens compte du comportement des grands Résolveur (fournisseur d'accès, DNS public), car ils influencent l'efficacité de ma stratégie. Anycast détermine certes quel nœud faisant autorité répond, mais l'utilisateur final subit la latence du Résolveur POP les plus proches. Si une entreprise utilise une sortie centrale, les requêtes provenant des succursales aboutissent souvent à un résolveur éloigné. La géolocalisation peut alors être effectuée à partir du siège social plutôt que de l'emplacement de l'utilisateur. J'évalue donc séparément les zones de chalandise pour les emplacements des utilisateurs et des résolveurs.

Les caches apportent de la rapidité, mais comportent des risques TTL-Pièges. Certains résolveurs fixent des limites inférieures ou supérieures pour les TTL, ce qui empêche les TTL très courts ou très longs de fonctionner comme prévu. Des fonctionnalités telles que serve-stale fournissent encore d'anciennes réponses en cas de défaillance des autorités – ce qui est bon pour la disponibilité, mais délicat en cas de commutations urgentes. Je calibre mes TTL de manière à ce que les objectifs de basculement soient atteints de manière fiable et je teste les caches négatifs : les réponses NXDOMAIN sont mises en cache séparément et peuvent conserver des configurations incorrectes pendant une durée étonnamment longue.

Avec Geo-DNS, je remarque que différents utilisateurs peuvent passer par le même résolveur, qui se trouve éventuellement dans une autre Région . Les extensions EDNS relatives à la proximité géographique ne sont pas utilisées partout pour des raisons de protection des données. Je planifie donc de manière conservatrice : les règles géographiques fonctionnent avec des clusters plutôt qu'avec des limites trop précises, et je documente les exceptions (par exemple, les régions frontalières ou les réseaux d'itinérance) afin de minimiser les erreurs de ciblage.

IPv6, DoH/DoQ et types d'enregistrements modernes

Je présente une image cohérente double pileStratégie sûre : A et AAAA reçoivent des objectifs équivalents, les contrôles de santé vérifient les deux protocoles. Sinon, un déséquilibre entraîne des goulots d'étranglement unilatéraux. Les résolveurs et navigateurs modernes utilisent Joyeux yeux; les terminaux IPv6 lents détériorent néanmoins la latence perçue. Je teste donc IPv4/IPv6 séparément et ensemble.

Protocoles de résolution cryptés tels que DoH et DoQ modifient les chemins et les latences, car les requêtes peuvent emprunter de nouveaux chemins de transit. Anycast reste utile, mais les zones de chalandise changent légèrement. Je mesure de bout en bout au lieu de me concentrer sur les temps de saut individuels. De plus, je mise sur HTTPS/SVCB-Records afin d'indiquer rapidement aux clients quels points de terminaison et protocoles sont préférés. Cela raccourcit l'établissement de la connexion et laisse place à des signaux de routage plus précis à l'avenir.

En tête de zone, j'utilise ALIAS/ANAME ou Flattening, afin de renvoyer correctement les cibles CDN ou géographiques malgré la restriction Apex. Je vérifie comment mon fournisseur aplatit les réponses géographiques afin d'éviter toute incohérence entre les chaînes. Pour les services comportant de nombreux sous-domaines, je garde les chaînes CNAME courtes afin d'éviter des allers-retours supplémentaires au résolveur.

Autorité multi-fournisseurs et délégation

Pour une grande résilience, je prévois Multi-fournisseurs avec un DNS faisant autorité. Des NS différents dans des réseaux AS séparés réduisent les risques systémiques. Je veille à la cohérence de la signature de zone : le choix des clés et des algorithmes doit être compatible chez tous les fournisseurs. Pour les rollovers, je coordonne KSK/ZSK sur toutes les plateformes et teste les validations avant de basculer les commutateurs.

Lors de la délégation Je vérifie soigneusement les enregistrements Glue auprès du registre, les TTL de délégation et les entrées DS. Les modifications apportées aux ensembles NS ou DS prennent du temps avant d'être effectives à l'échelle mondiale. C'est pourquoi je procède par étapes : ajouter le nouveau fournisseur, vérifier la cohérence, puis supprimer l'ancien. Pour la gestion des zones, j'utilise, dans la mesure du possible, Hidden-Primary avec AXFR/IXFR et NOTIFY. Cela évite les divergences entre les fournisseurs et simplifie la logique série.

En fonctionnement, j'évalue la répartition des requêtes par NS-IP. Un déséquilibre indique des anomalies de captage ou des limites. Je maintiens le nombre de NS à un niveau raisonnable (généralement 2 à 4 adresses IP de fournisseurs) afin que les résolveurs ne dépassent pas les délais d'attente et que les nouvelles tentatives n'augmentent pas la latence.

Déploiements : pondérés, Canary et bleu/vert

J'applique les modifications avec Routage pondéré et Canaries Les petits pourcentages détectent les erreurs à un stade précoce sans perturber beaucoup d'utilisateurs. Je combine les règles géographiques avec des pondérations, par exemple pour convertir un pays à titre expérimental. Avec les backends avec état, je planifie l'affinité de session en dehors du DNS – le DNS lui-même est sans état et ne garantit aucune liaison. Les répartiteurs de charge ou les jetons prennent en charge les effets de collage.

Pour Bleu/Vert Je gère deux environnements cibles en parallèle et effectue la transition via DNS Cutover. Avant le basculement, je réduis progressivement les TTL, puis je les augmente à nouveau. Les contrôles de santé sont plus fréquents que les TTL afin que les exclusions prennent effet avant la mise en cache. Je définis également des chemins de dégradation : mieux vaut désactiver temporairement une fonctionnalité que de perdre du trafic global.

Avec Geo-DNS, j'évite l'explosion des règles. Je regroupe les pays ayant une infrastructure similaire, je remplace les règles spéciales par des modèles de données (par exemple, les zones tarifaires) et je limite le nombre de pools actifs. Cela réduit les efforts de maintenance et les risques d'erreurs.

Mesure et dépannage dans la pratique

Je note Latences de la queue (P95/P99) par région et les compare aux cartes de zone de desserte. Les pics indiquent des changements d'acheminement, des POP surchargés ou des retransmissions de résolveurs. J'attribue les pics SERVFAIL et FORMERR à des erreurs DNSSEC, des limites de taille ou des réponses défectueuses. Les augmentations NXDOMAIN signalent des bogues clients ou des campagnes de fautes de frappe ; j'utilise des filtres pour séparer les requêtes légitimes des requêtes erronées.

Pour rechercher l'erreur, je vérifie le SOA-Série par NS, comparez les signatures et observez les tailles de réponse. La fragmentation peut ralentir les réponses UDP ; j'active si nécessaire les métriques de repli TCP et le réglage EDNS. Les traceroutes vers l'IP Anycast indiquent quel POP est actuellement desservi – en cas d'écarts, je prends en compte les événements de peering des fournisseurs.

Les runbooks contiennent des commutateurs pour serve-stale, désactivation de règles individuelles et définitions TTL d'urgence. Je garde à disposition les coordonnées des fournisseurs et automatise les analyses post-mortem : les journaux, les métriques, les ensembles de modifications et les calendriers sont regroupés dans un seul et même paquet qui permet d'identifier rapidement les causes.

Conformité et protection des données concrètes

Je définis ce qui Données log où elles sont générées, où elles sont stockées et pendant combien de temps elles sont conservées. Les adresses IP sont considérées comme des données à caractère personnel ; je clarifie leur conservation et leur pseudonymisation avec le service juridique. Je documente les décisions relatives au Geo-DNS de manière compréhensible : règles, sources des données géographiques et autorisations. Pour Résidence de données Je m'assure que non seulement les serveurs d'applications, mais aussi les caches, les proxys et la télémétrie restent dans les régions autorisées.

J'utilise Split-Horizon pour les vues internes et externes, mais je garde un œil sur les risques : les zones mixtes conduisent rapidement à des incohérences. Je sépare strictement les noms (par exemple, corp.example vs public example) et j'empêche que des enregistrements internes ne deviennent accidentellement publics. Les validations des modifications et le principe du double contrôle ne sont pas un luxe ici, mais une obligation.

Aperçu rapide : quelle option choisir ?

Je me tourne vers Anycast, lorsque la performance globale, la facilité d'entretien et la fiabilité sont prioritaires. Pour les contenus, les langues et les législations régionaux, j'utilise Geo-DNS avec des règles claires. Dans de nombreux cas, je combine les deux et j'obtiens à la fois rapidité et contrôle. Ce mélange couvre bien le commerce électronique, les médias, le SaaS et les jeux. Les valeurs mesurées, des objectifs clairs et un fournisseur offrant une large couverture, des SLA solides et une bonne facilité d'utilisation restent déterminants.