All-Inkl Let's Encrypt me permet d'activer un SSL gratuit en quelques minutes et de livrer mon domaine et ses sous-domaines en toute sécurité via https. Dans ce guide, je présente l'activation dans le KAS, les écueils typiques, des astuces WordPress contre les contenus mixtes et des contrôles pratiques pour des certificats valables durablement.

Points centraux

Pour que tu puisses atteindre rapidement ton objectif, je résume de manière compacte les aspects les plus importants. Je me concentre sur l'activation chez All-Inkl, les avantages de Let's Encrypt et les travaux ultérieurs utiles comme les redirections et HSTS. Je clarifie quand les certificats DV suffisent et quand les OV/EV sont utiles. Je donne des conseils clairs pour WordPress, sans longue théorie. Voici comment tu mets en place SSL gratuit rapidement et proprement.

- Gratuit: SSL sans supplément de prix, renouvellement automatique

- RapideActivation dans le KAS en quelques minutes

- Visible: HTTPS renforce la confiance et les classements

- SimplementCertificats DV : adaptés à la plupart des projets

- En toute sécuritéÉviter les contenus mixtes, définir HSTS

Pourquoi le SSL chez All-Inkl est utile pour chaque site web

Avec un certificat actif, je sécurise Transmission de données entre le navigateur et le serveur et empêche les tiers de lire les contenus. Les visiteurs le reconnaissent au https et au cadenas, ce qui augmente la confiance et les conversions. Les moteurs de recherche évaluent positivement le HTTPS, ce qui contribue à ma visibilité. Les pages de connexion, les formulaires de contact et les boutiques en particulier en profitent immédiatement. Je minimise les risques de responsabilité, je réponds aux attentes légales et je crée une base solide pour la croissance.

Comment Let's Encrypt fonctionne chez All-Inkl

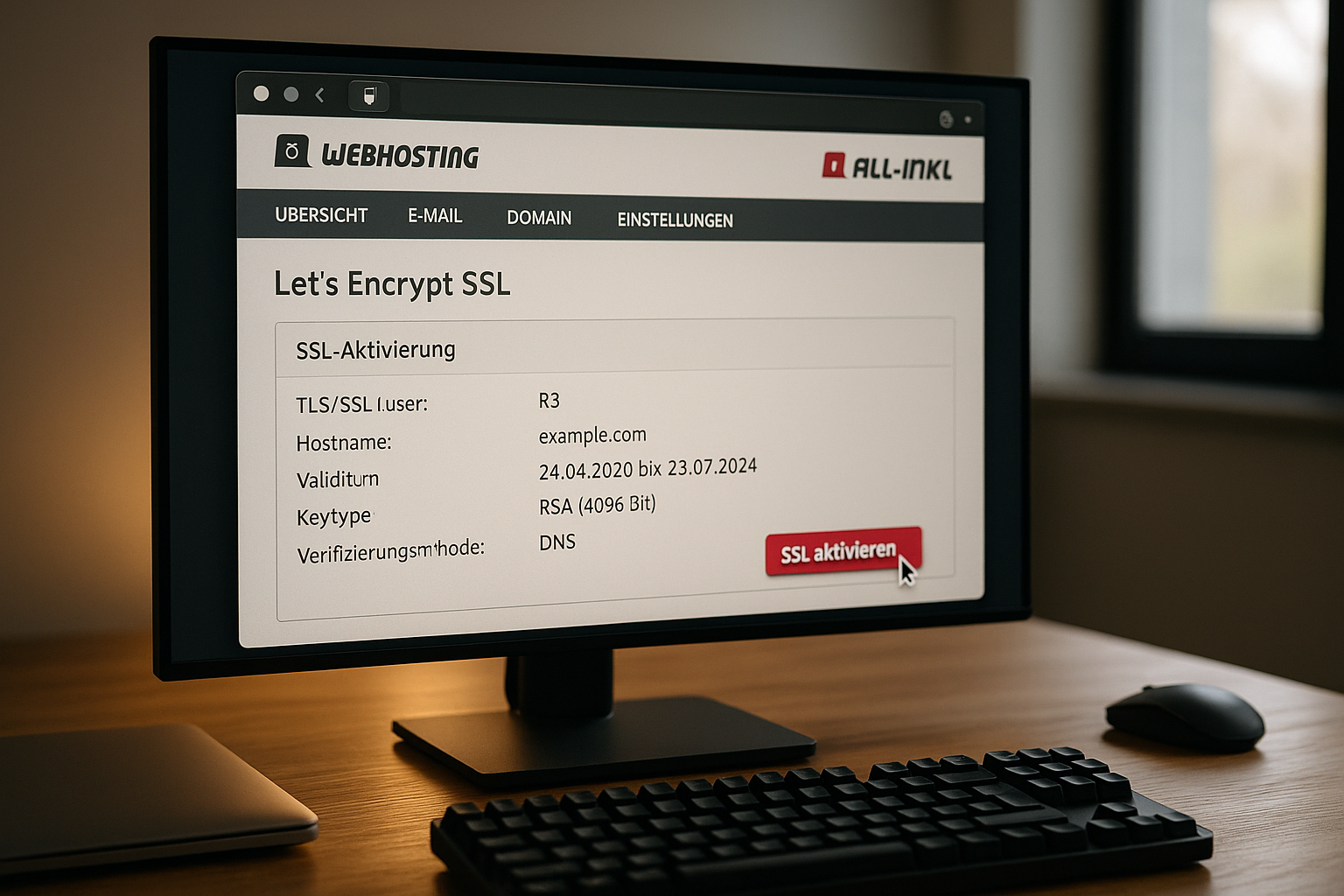

Let's Encrypt fournit gratuitement, validé par le domaine qu'All-Inkl demande, installe et renouvelle automatiquement. La durée de validité est de 90 jours, le renouvellement se fait en arrière-plan et me fait gagner du temps. Le cryptage utilise des normes TLS modernes que les navigateurs courants prennent largement en charge. Pour les blogs typiques, les sites d'entreprises et les portefeuilles, cela suffit amplement. Pour ceux qui veulent aller plus loin, il y a des informations de fond sur Certificats SSL gratuits expliqué de manière compacte.

Conditions préalables et préparatifs typiques chez All-Inkl

Pour que l'exposition se déroule sans problème, je veille à respecter quelques conditions générales :

- Cible du domaine correcteDans le KAS, le domaine (et www) pointe vers le dossier dans lequel se trouve le site web. Pour les sous-domaines, je définis leurs propres destinations de domaine s'ils ont des contenus séparés.

- L'ADN est correct: Les enregistrements A (IPv4) et AAAA (IPv6) pointent vers le serveur All-Inkl. Si AAAA pointe vers une ancienne IP, la validation échoue souvent. En cas de doute, enlever AAAA pour un court instant et le remettre après l'émission.

- Accessibilité de .well-known: La validation ACME utilise http-01. La protection par mot de passe, les règles 403/401, les bloqueurs d'IP ou les redirections qui déplacent le challenge empêchent la délivrance. J'autorise la livraison de

/.well-known/acme-challenge/sans détour. - Pas de redirections duresUne redirection https ou de domaine trop précoce et trop stricte peut perturber le challenge. D'abord exposer le certificat, ensuite resserrer les redirections.

- Planifier des sous-domainesJe couvre généralement le domaine racine et le www avec un seul certificat. Pour les sous-domaines supplémentaires, je décide de regrouper les enregistrements SAN ou de les émettre individuellement. En cas de nombreux sous-domaines dynamiques, un certificat Wildcard peut s'avérer utile (en fonction du tarif).

- Proxy/CDN en vue: Ceux qui utilisent un reverse proxy/CDN s'assurent que les demandes de validation atteignent l'Origin. Je désactive "TLS uniquement à l'Edge" et laisse passer le https jusqu'à l'Origin.

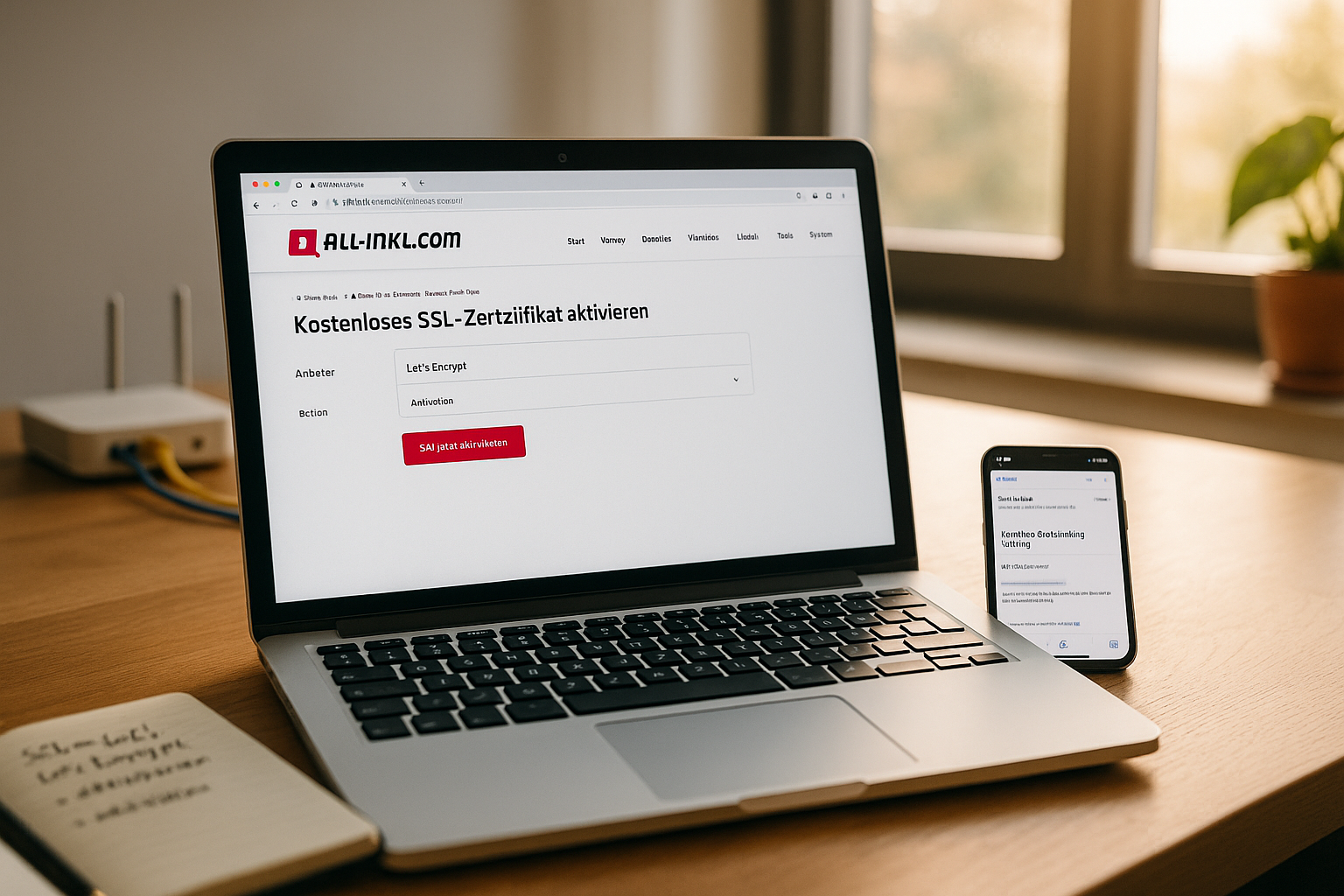

Pas à pas : Activation dans le KAS All-Inkl

Je commence dans le KAS (système d'administration des clients) et je me connecte avec mes données d'accès. Ensuite, j'ouvre le point Domaine, je sélectionne mon domaine via l'icône Modifier et j'appelle l'onglet Protection SSL. Là, je clique à nouveau sur Modifier, je passe à l'onglet Let's Encrypt, je confirme l'avis de responsabilité et je commence l'émission. En quelques minutes, le certificat est prêt et la page se charge par https. J'ouvre ensuite le site dans le navigateur et contrôle le symbole du cadenas ainsi que l'adresse pour vérifier l'activation.

WordPress : éviter systématiquement les contenus mixtes

Après la conversion, je vérifie que les images, les scripts et les styles sont bien envoyés par https charger. Dans les paramètres de WordPress, je change l'adresse du site et l'adresse WordPress en https. Ensuite, je remplace les liens http câblés dans les menus, les widgets et les éléments du constructeur de pages. S'il reste de l'ancien contenu, j'utilise un plug-in léger qui fait passer les URL en https de manière fiable. Un mode d'emploi illustré pour une conversion sans problème est disponible ici. SSL gratuit pour WordPress avec des astuces supplémentaires.

Les cas particuliers de WordPress : Multisite, WooCommerce, Pagebuilder

- Multisite/réseauDans l'administration du réseau, je règle les URL primaires sur https. Pour le mappage des domaines, je vérifie tous les mappages et je définis une redirection https pour chaque domaine. Ensuite, j'effectue une recherche et un remplacement dans la base de données afin de nettoyer http://-Reste (également dans les champs sérialisés).

- WooCommerce: j'active les "pages sécurisées" pour la caisse et le compte, je vérifie les paramètres des cookies (drapeau sécurisé) et je vide les caches pour que les sessions ne basculent pas entre http/https.

- Constructeur de pages: Dans les templates, les widgets globaux et les options de thème se cachent souvent des liens http absolus. Je mets d'abord à jour ces modules, puis le contenu. Si nécessaire, j'aide avec un plugin temporaire qui passe en https lors de la livraison.

- WP-CLI: Celui qui a accès au shell peut rapidement nettoyer de grands sites. Exemple :

wp option update page d'accueil 'https://example.com' wp option update siteurl 'https://example.com' wp search-replace 'http://example.com' 'https://example.com' --all-tables --precise - Vider les caches: effacer les caches du navigateur, du CDN, des objets et des pages après la conversion. Ne lancer l'évaluation et les tests qu'après cela.

Définir correctement les DNS, les redirections et HSTS

Un certificat valide n'exprime sa force que si les Transmission de http à https fonctionne proprement. Je mets en place la redirection 301 au niveau du serveur pour que les moteurs de recherche ne voient que la version sécurisée. En outre, j'active HSTS dès que tout est stable, afin que les navigateurs utilisent automatiquement https. Avant cela, je teste minutieusement afin de ne pas me bloquer accidentellement. Si l'enregistrement DNS et les enregistrements A/AAAA pointent correctement vers le serveur All-Inkl, l'exposition fonctionne de manière fiable.

Exemples de .htaccess : 301, HSTS et www/non-www

Chez All-Inkl, Apache fonctionne généralement. J'utilise les snippets suivants pour mettre en œuvre des règles propres :

Diriger toutes les requêtes vers https (conserver l'hôte) :

RewriteEngine On

# HTTP -> HTTPS

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]Diriger vers https ET un domaine canonique (par exemple sans www) :

RewriteEngine On

# www -> non-www

RewriteCond %{HTTP_HOST} ^www\.(.+)$ [NC]

RewriteRule ^ https://%1%{REQUEST_URI} [L,R=301]

# HTTP -> HTTPS (si c'est encore nécessaire)

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]N'activer HSTS que lorsque tout fonctionne sans erreur via https :

Header always set Strict-Transport-Security "max-age=31536000 ; includeSubDomains"Attention aux includeSubDomains et listes de préchargement : ne les utiliser que lorsque tous les sous-domaines délivrent proprement le https.

DV gratuit vs. OV/EV : qu'est-ce qui convient à mon projet ?

Let's Encrypt fournit des certificats DV qui Contrôle des domaines et suffisent pour la plupart des projets. Ceux qui souhaitent une vérification d'identité clairement visible se tournent vers OV ou EV, mais acceptent en contrepartie plus d'efforts et de coûts. Pour les autorités, les banques ou les grandes marques, cela peut être judicieux. Pour les blogs, les pages d'information, les entreprises locales et de nombreuses boutiques, ce qui compte avant tout, c'est la rapidité, la sécurité et le https actif. J'évalue les avantages et les dépenses et je fais ensuite un choix ciblé.

Comparaison des hébergeurs connus : intégration, confort, prix

Lors du choix du fournisseur, je fais attention à la Automatisation de la gestion des certificats, le confort d'utilisation et l'assistance. Un processus en un clic me permet de gagner du temps et de réduire les risques d'erreur. Un bon support aide si l'émission se bloque à cause de DNS ou de redirections. Les coûts de base doivent également être adaptés à la taille du projet. Le tableau suivant me donne un aperçu rapide :

| Fournisseur | Intégration SSL (Let's Encrypt) | Prix/mois | Confort d'utilisation | Qualité du support |

|---|---|---|---|---|

| webhoster.de | Oui (en un clic) | à partir de 1,99€ | Très simple | Assistance 24h/24 et 7j/7 |

| All-Inkl | Oui (en un clic) | à partir de 4,95€ | Simplement | Bon |

| Strato | Partiel/Manuel | à partir de 3,50€ | Moyens | Moyenne |

| HostEurope | Partiel/Manuel | à partir de 4,99€ | Compliqué | Moyenne |

La différence de prix peut sembler minime, mais Gain de temps par renouvellement automatique s'additionne. Je ne souhaite pas intervenir manuellement tous les 90 jours, c'est pourquoi je préfère les solutions en un clic. De plus, les temps de réaction rapides de l'assistance sont un atout. Pour les projets avec des budgets serrés, chaque euro compte. Au final, c'est mon flux de travail qui décide, pas seulement le prix.

Dépannage : résoudre rapidement les écueils fréquents

Si l'exposition se bloque, je vérifie d'abord les DNSdu domaine et des sous-domaines. Si toutes les entrées pointent vers le bon serveur, la validation se fait rapidement. Si le https échoue après l'activation, cela est souvent dû à des redirections mises en cache ou à un contenu mixte. Je vide le cache du navigateur, du CDN et de WordPress, je teste à nouveau et j'observe les codes de réponse. Si l'hôte a mis en place un blocage en cas de demandes trop nombreuses, j'attends un peu et je relance la demande.

Wildcard, sous-domaines et stratégies SAN

En fonction du projet, je choisis la couverture appropriée :

- Standard (SAN): Un certificat couvre example.com et www.example.com. Je peux souvent ajouter des sous-domaines supplémentaires.

- Wildcard: Couvre

*.exemple.comet convient lorsque de nombreux sous-domaines sont créés de manière dynamique. La validation s'effectue généralement par DNS-01. Je vérifie au préalable si et comment cela est pris en charge dans le tarif. - Certificats séparésPour les domaines sensibles (par ex. admin.exemple.com), je peux délibérément utiliser un certificat distinct pour contrôler séparément les durées de validité et les renouvellements.

Je surveille le nombre de certificats parallèles afin de ne pas toucher aux limites de taux et je regroupe les sous-domaines de manière judicieuse.

Intégrer proprement le CDN/reverse proxy et les services de courrier électronique

- CDN/ProxyJe règle la connexion entre le visiteur et la source. en continu est crypté. Le cryptage Edge pur conduit facilement à des contenus mixtes ou à des boucles de redirection. Après un changement de certificat, je supprime les caches Edge.

- Certificat d'origineMême si un CDN fournit son propre certificat Edge, la source a besoin de son certificat valide. Let's Encrypt sur l'hôte All-Inkl est ici le moyen le plus rapide.

- Courrier électroniquePour IMAP/SMTP, j'utilise le nom de serveur recommandé par l'hébergeur. J'évite ainsi les alertes de certificat dues à un nom d'hôte non approprié. En règle générale, le webmail est déjà correctement sécurisé.

Contrôler et automatiser la sécurité en permanence

Après la première exposition, ma Soins non : je contrôle régulièrement les données d'expiration et les messages de log. En outre, je lance un contrôle de qualité SSL afin de garder un œil sur les protocoles et les crypteurs. Ceux qui utilisent leurs propres serveurs ou un panel Plesk configurent le renouvellement de manière centralisée et économisent du temps de maintenance. Pour commencer, je me sers des instructions de Plesk Let's Encrypt avec des étapes pratiques. C'est ainsi que je maintiens durablement la stabilité des renouvellements, des transferts et des HSTS.

Assurance qualité pratique : tests et suivi

- Vérification du navigateur et des en-têtesJe vérifie les codes d'état (200/301), les émetteurs de certificats et les dates d'expiration. Un coup d'œil dans DevTools révèle des contenus mixtes ou des ressources bloquées.

- Vérifications CLI: Avec

curl -I https://example.comje contrôle les redirections et les en-têtes HSTS. En option, je vérifie le chemin du certificat avec OpenSSL. - Surveillance automatiqueLes tâches courtes vérifient quotidiennement l'accessibilité et préviennent des dates d'expiration. Je réagis ainsi en cas d'échec d'un renouvellement.

- Tenir compte des limites de tauxJe ne déclenche pas de nouvelles expositions à la minute, mais j'élimine les causes et je réessaie à distance.

Référencement et fonctionnement après la conversion

- Canonical & Plan du site: convertir les balises Canonical, les sitemaps XML et les indications Robots en https et les soumettre à nouveau dans Tools.

- Lien interneLiens internes systématiquement en https. Les anciens backlinks http bénéficient d'une redirection 301 propre.

- Analytics/AdsVérifier les URL de suivi et de conversion. Éviter les contenus mixtes dans les scripts intégrés.

- Social/OGAdapter les URL Open-Graph et oEmbed. Faire recharger les caches pour les grands réseaux, le cas échéant.

- PerformanceTLS 1.3 et HTTP/2/3 sont généralement fournis automatiquement par l'hébergeur. Je me concentre sur la mise en cache, la compression et les formats d'image - le https ne tue pas les performances.

Exemples de cas pratiques : Scénarios typiques de la transition

Une petite boutique avec un sous-domaine pour le Backend bénéficie d'un certificat wildcard, pour autant que le tarif le supporte. Un portfolio avec des pages statiques n'a besoin que de DV et d'une redirection propre. Un blog avec de nombreux chemins d'images résout le contenu mixte le plus rapidement par une recherche et un remplacement plus une vérification des plugins. Une association avec des plugins de calendrier vérifie en plus les intégrations externes comme les polices et les widgets. Une entreprise artisanale locale renforce la confiance avec https et augmente les demandes via le formulaire de contact.

En bref

Grâce à All-Inkl et Let's Encrypt, je sécurise mes site web sans frais supplémentaires, j'accélère la transition en un seul clic et j'économise la maintenance courante. Je mets en place des redirections 301, je nettoie les contenus mixtes et j'active HSTS dès que tout fonctionne correctement. Pour la plupart des projets, DV suffit, tandis que OV/EV n'est utile que dans des cas particuliers. Il vaut la peine de jeter un œil sur les fournisseurs proposant une automatisation simple, car le temps reste la ressource la plus précieuse. Ainsi, mon site reste visible, digne de confiance et juridiquement sûr.