Les propres serveurs de noms offrent un maximum de contrôle et de flexibilité sur les enregistrements DNS et sont donc idéaux pour les projets web ambitieux, les agences et les entreprises. Dans ce guide, je te montre étape par étape comment configurer tes propres serveurs de noms et les relier à tes domaines - techniquement bien fondé, mais réalisé de manière facile à comprendre.

Points centraux

- Un contrôle total sur les zones DNS, TTL et les enregistrements

- Serveurs de noms marqués renforcent la présentation professionnelle

- Glue Records sont essentiels pour les sous-domaines au sein de vos propres domaines

- Infrastructure des serveursLa haute disponibilité nécessite idéalement deux systèmes séparés géographiquement.

- Suivi assure un fonctionnement fiable à long terme

Qu'est-ce qu'un serveur de noms et quand vaut-il la peine d'avoir sa propre configuration ?

Les serveurs de noms résolvent les noms de domaine en adresses IP et transmettent les demandes aux serveurs appropriés. La plupart des packs d'hébergement contiennent déjà des serveurs DNS par défaut - mais ceux-ci limitent souvent les possibilités de configuration. Dès que tu veux par exemple gérer de manière flexible les enregistrements SPF, DKIM ou SRV, les serveurs de noms de domaine ne sont plus disponibles. propres serveurs de noms raisonnable.

Tu définis toi-même la rapidité de réponse aux requêtes DNS, la durée de validité des enregistrements et tu peux gérer tes propres sous-domaines de manière entièrement automatisée via des API. Pour les développeurs ou les agences, cette autonomie est un véritable avantage, par exemple pour la mise en œuvre d'environnements clients isolés ou de projets d'infrastructure complexes.

Tu trouveras plus d'informations sur les bases techniques dans cette Explication de la fonction et du rôle des serveurs de noms.

En outre, tu peux mettre en place des fonctions plus sophistiquées telles que DNSSEC via tes propres serveurs de noms, afin de signer tes enregistrements DNS de manière cryptographique. Cela rend plus difficile les manipulations de la résolution de tes domaines et augmente la sécurité de l'ensemble de ta présence sur le web. Pour les projets qui ont des exigences de sécurité élevées ou pour lesquels la protection de la marque - par exemple par des banques ou de grands sites de commerce électronique - joue un rôle important, l'intégration de DNSSEC dans les propres serveurs de noms est souvent un facteur décisif.

Une configuration propre vaut également la peine si tu souhaites mettre en œuvre des constellations particulières, par exemple un réseau internequi est connecté à des sites externes via VPN. Ces scénarios nécessitent souvent une réécriture DNS complexe ou des configurations DNS partagées, pour lesquelles la plupart des solutions de fournisseurs standard laissent peu de marge de manœuvre.

Conditions techniques de mise en place

Pour exploiter tes propres serveurs de noms, tu as besoin d'au moins deux serveurs indépendants avec les adresses IP fixes publiques. Il est préférable de les répartir géographiquement ou de les répartir sur des sites RZ distincts afin d'obtenir une véritable résilience.

En outre, tu as besoin d'un accès root sur les serveurs pour mettre en place des logiciels comme BIND9 ou PowerDNS - ces programmes s'occupent de la gestion des zones DNS de manière centralisée. De nombreux utilisateurs misent sur une combinaison de serveur dédié et d'instance virtuelle, par exemple via Proxmox ou KVM, afin d'obtenir des performances maximales tout en conservant une certaine flexibilité.

Tu peux également utiliser des technologies de conteneurisation telles que LXC, qui s'avère être une solution légère et hautement isolée, en particulier dans l'environnement DevOps. Pour plus de sécurité, il est recommandé d'exploiter les serveurs de noms dans des environnements cloisonnés (par ex. DMZ) et d'imposer un accès limité par des pare-feu. Ce faisant, il faut Port 53 être ouvert à la fois au TCP et à l'UDP, puisque le DNS fonctionne sur les deux protocoles.

Pour la sécurité de ton infrastructure de serveur de noms, il est important de maintenir le logiciel à jour et d'installer régulièrement des mises à jour de sécurité. Veille également à ce que seuls les services nécessaires fonctionnent. Les paquets et processus inutiles peuvent constituer des surfaces d'attaque potentielles.

Logiciel approprié : BIND9, PowerDNS ou NSD ?

Je te recommande les outils suivants - selon que tu accordes plus d'importance à la performance, à la sécurité ou à la flexibilité :

| Logiciels | Caractéristiques | Convient pour |

|---|---|---|

| BIND9 | Établi, flexible, largement répandu | Des solutions standard avec de nombreuses adaptations |

| PowerDNS | Compatible API, basé sur SQL, performant | Agences & gestion des API |

| NSD + Unbound | Légèreté, stabilité, focalisation | Des configurations minimales axées sur la sécurité |

Des interfaces de gestion comme Webmin ou ISPConfig facilitent le démarrage si tu n'as pas d'expérience approfondie en matière de CLI. Par exemple, pour BIND9, Webmin te permet de créer et de gérer des zones à l'aide de l'interface graphique, sans avoir à te plonger dans les détails. named.conf- ou de fichiers de zone.

PowerDNS se distingue surtout par la possibilité d'intégration dans des bases de données relationnelles (par ex. MySQL ou PostgreSQL). Ainsi, les enregistrements DNS peuvent être hautement automatisés et tu peux réaliser des fonctions de confort telles que l'auto-provisioning de sous-domaines via une interface web ou une API. Si tu combines cela avec une structure de load-balancing, PowerDNS peut en outre traiter de très grandes quantités de requêtes et est donc adapté aux projets à forte fréquentation.

En revanche, si tu optes pour NSD en combinaison avec Unbound, tu profites d'une variante particulièrement sûre et légère. Cette solution est particulièrement intéressante si tu ne souhaites pas utiliser de grandes bases de données et si tu accordes une importance particulière à la réduction des surfaces d'attaque. NSD prend alors en charge la fonction d'autorité (c'est-à-dire la réponse aux requêtes concernant tes zones), tandis que Unbound peut servir de résolveur de cache ou de récursivité pour tes requêtes réseau internes.

Structurer et gérer les zones DNS

Après l'installation du logiciel, tu crées des zones DNS pour chaque domaine que tu veux gérer. Ici, tu définis toutes les entrées DNS de manière centralisée. Je te conseille de définir un modèle structuré si tu as plusieurs projets ou de miser sur l'automatisation basée sur l'API.

Dossiers typiques à gérer :

- A-Record - Attribution à l'adresse IPv4

- Enregistrement AAAA - Destination IPv6

- MX-Record - Définir le serveur de messagerie

- Enregistrements TXT, SPF, DKIM - Authentification

- CNAME ou SRV - Redirections et services

Tu peux également contrôler toi-même les valeurs TTL. Ce contrôle est particulièrement utile pour les adresses IP qui changent souvent ou les environnements de test. Veille à cela lors de la création de tes zones, Numéros de série dès que tu effectues des modifications sur les enregistrements DNS. C'est la seule façon pour les serveurs de noms secondaires (esclaves) de reconnaître les mises à jour lors des transferts de zones.

Dans les environnements complexes, il peut en outre être utile de créer des zones séparées par client ou par projet. Cela simplifie la gestion et évite d'écraser par inadvertance des entrées étrangères. Pense aussi à la DNS inversé (enregistrement PTR) : En particulier pour les serveurs de messagerie et les communications fiables, il est crucial que ton IP se résolve à ton domaine.

La journalisation de tes requêtes et modifications DNS offre une valeur ajoutée supplémentaire. Par exemple, si ton serveur DNS fonctionne sur BIND9, tu peux utiliser les entrées du journal et les paramètres de débogage pour savoir qui a demandé quelle entrée et quand, ou quand les zones ont été mises à jour. En cas de problèmes tels que des enregistrements erronés ou des attaques sur ton serveur DNS, tu peux ainsi réagir beaucoup plus rapidement.

Déposer des dossiers Glue - étape décisive

Si tu utilises des sous-domaines de ton domaine principal pour les serveurs de noms, par exemple ns1.tondomaine.fr, tu as impérativement besoin de ce que l'on appelle des "sous-domaines". Glue Records. Ceux-ci lient le nom d'hôte de ton serveur de noms à l'adresse IP directement dans le registre - sinon, la résolution tournerait en rond.

Exemple d'entrée :

- ns1.tondomaine.fr → 192.0.2.1

- ns2.tondomaine.fr → 192.0.2.2

Tu saisis ces entrées directement dans la zone d'administration de ton registraire de domaine - tu y trouveras souvent le point "Child Hosts" ou "Hostnames". Ce n'est que lorsque ces données ont été correctement saisies et reprises par le registre que ton serveur de noms fonctionne de manière fiable.

Dans la pratique, il est conseillé de mettre en place les Glue Records avant la conversion proprement dite du domaine. Tu éviteras ainsi les pannes ou les périodes d'inactivité pendant lesquelles ton domaine ne peut temporairement pas être résolu. Dès que les Glue Records sont en place, les serveurs de noms peuvent s'ajuster correctement. De plus, après chaque modification, tu devrais faire un dig- ou bien nslookup-Si vous le souhaitez, vous pouvez effectuer un test de compatibilité avec ces nouvelles entrées NS afin de vous assurer que tout est correctement déposé.

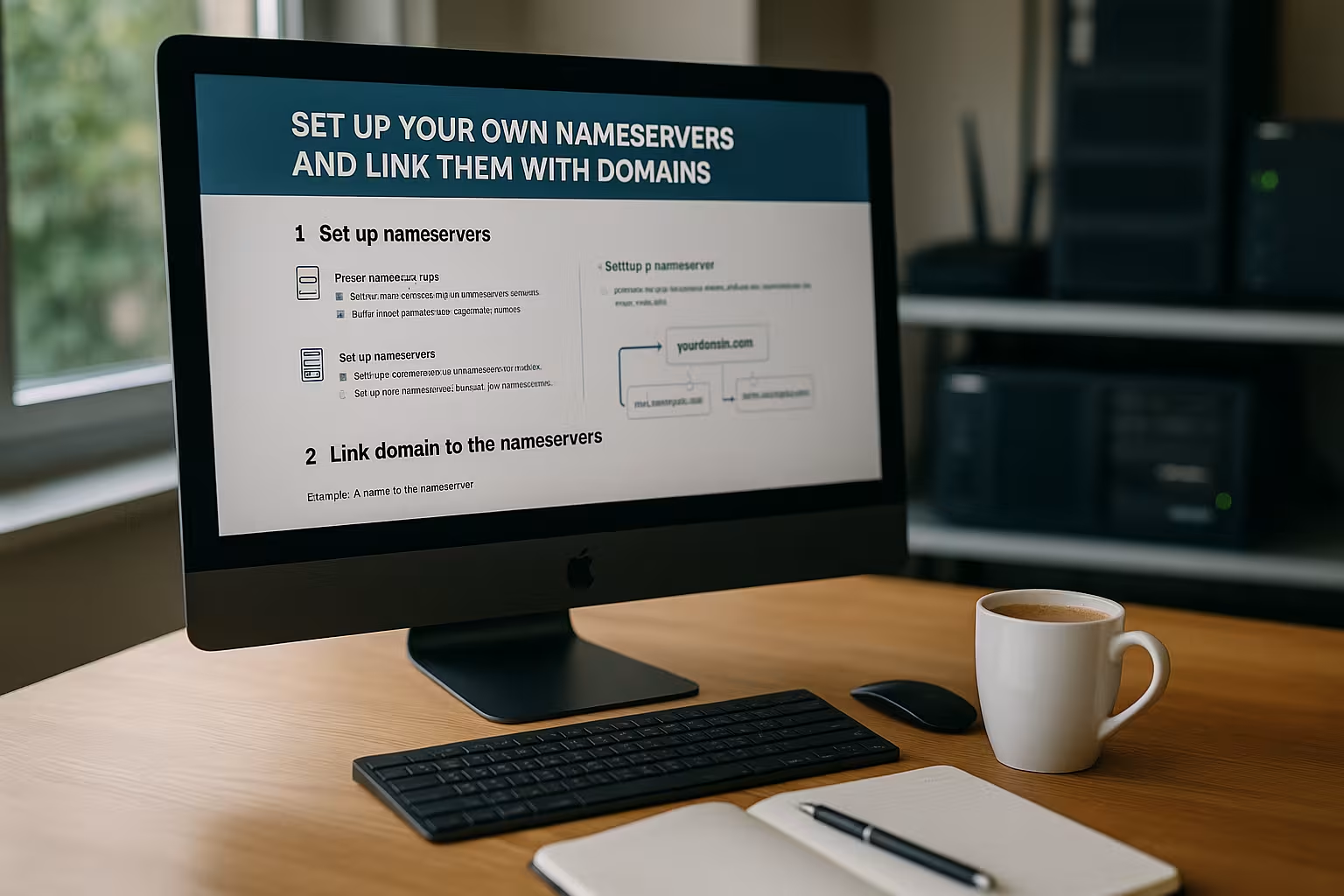

Enregistrement auprès du registraire et association du domaine

Tu peux maintenant relier ton domaine aux nouveaux serveurs de noms. Pour ce faire, connecte-toi à ton registraire et remplace les anciens enregistrements DNS dans la section "Gérer les serveurs de noms".

Inscris directement les nouveaux serveurs - par exemple

- ns1.tondomaine.fr - 192.0.2.1

- ns2.tondomaine.fr - 192.0.2.2

Le changement prend entre 4 et 48 heures. Un effet immédiat peut être accéléré si nécessaire pour les valeurs TTL courtes.

Je vais te montrer une autre façon de rediriger le DNS dans cette page. Introduction à la redirection DNS.

Une fois que tout est en place, il vaut la peine de tester la résolution à partir d'emplacements externes. Tu peux demander à des amis ou collègues dans d'autres pays de tester ton domaine ou utiliser des outils qui effectuent des requêtes sur différents serveurs DNS dans le monde. Tu gagneras ainsi la certitude que tes serveurs de noms fonctionnent parfaitement au niveau mondial.

Mettre en place des tests et un monitoring

Je te conseille vivement de vérifier le fonctionnement de ton établissement - utilise pour cela des outils comme dig ou nslookup. Tu testes ainsi au jour le jour si les entrées sont correctement résolues et si le serveur de noms est accessible depuis Internet.

En outre, je recommande de mettre en place une solution de surveillance - que ce soit via Nagios, Icinga ou des solutions en ligne comme UptimeRobot. Cela te permet de détecter les pannes à temps et de réagir de manière proactive. Pour les systèmes productifs critiques, il vaut particulièrement la peine d'implémenter des alertes e-mail.

Après une installation de base réussie, il est également recommandé d'automatiser les contrôles de zone réguliers. Dans le cas de BIND, tu peux par exemple named-checkzone et named-checkconf dans les scripts qui s'exécutent automatiquement. Cela te permettra par exemple d'être averti lorsqu'une erreur de syntaxe est présente dans un fichier de zone. N'oublie pas non plus de vérifier sur les esclaves que les transferts de zone fonctionnent correctement. Une erreur courante est un numéro de série obsolète ou un pare-feu qui ne laisse pas passer les transferts AXFR (port TCP 53).

Dans les grands paysages, il vaut en outre la peine de Requêtes et Taux de requêtes afin d'identifier les pics de charge. Si les métriques montrent des fluctuations inhabituelles sur une longue période, cela peut indiquer des tentatives d'attaque ou simplement une forte augmentation de l'utilisation de tes services.

Éviter les erreurs typiques

De nombreux problèmes peuvent être évités directement si tu fais attention à certains points dès le début :

- Erreur de syntaxe dans les fichiers de zone à l'aide d'outils tels que named-checkzone

- Définir correctement les enregistrements Gluesinon les requêtes DNS restent bloquées

- Port 53 sur TCP et UDP - dans le pare-feu et les groupes de sécurité

- Utiliser au moins deux serveurs de noms identiques avec des zones répliquées

La plupart des dysfonctionnements sont dus à de petits détails de configuration qui pourraient être remarqués par des tests - prévois donc suffisamment de temps pour une configuration propre. Veille tout particulièrement à ce que les modifications des paramètres DNS (par exemple les raccourcissements TTL) soient réellement appliquées partout. Parfois, les validations de cache prennent plus de temps que prévu, surtout si ta configuration est répartie à l'échelle mondiale.

De plus, certains administrateurs oublient que la sécurité DNS ne se limite pas aux DNSSEC : Une sécurité robuste du réseau et des serveurs est tout aussi importante. Les serveurs DNS peuvent être vulnérables aux attaques DDoS. Utilise donc le Rate Limiting et éventuellement les DNS Response Policy pour éviter les abus. En particulier avec BIND9 ou PowerDNS, il existe des options qui peuvent limiter ou filtrer les réponses aux requêtes potentiellement malveillantes.

Alternative : gestion DNS externe au lieu de son propre serveur de noms ?

Tu n'es pas obligé d'exploiter toi-même des serveurs de noms. Certains hébergeurs proposent des fonctions DNS avancées, comme la gestion des API, la configuration SPF/DKIM et le GeoDNS. Cela suffit souvent amplement pour des projets web simples ou des boutiques en ligne.

Mais dès que tu gères plusieurs domaines, que tu as besoin de directives de sécurité individuelles ou de sous-domaines dynamiques, il est préférable d'avoir ta propre infrastructure. Dans de tels cas, les propres serveurs de noms grâce à la flexibilité et au contrôle.

Si les principes de base ne sont pas clairs pour toi, cette Introduction au DNS avec explications.

Une gestion DNS externe te décharge certes d'une grande partie du travail, mais tu es dépendant de la sécurité, des mises à jour et de la résilience du fournisseur. Même les cas d'utilisation spéciaux comme le déploiement automatisé de grandes quantités de domaines ne peuvent pas toujours être parfaitement intégrés dans le flux de travail lorsqu'un fournisseur impose certaines adaptations ou limites. Pour les agences ou les entreprises qui ont besoin d'un contact direct avec le client et de changements de configuration rapides, les solutions externes ne sont donc souvent qu'à moitié satisfaisantes.

Résumé et perspectives

Propres serveurs de noms sont intéressants pour tous ceux qui veulent plus de contrôle, de performance et d'autonomie sur leur infrastructure web. La mise en place est techniquement exigeante, mais elle peut être résolue avec des outils open source et des outils d'administration modernes comme Webmin. Ce qui est important avant tout, c'est le double fonctionnement du serveur pour la redondance, des enregistrements Glue corrects et une surveillance permanente.

Si tu gères de nombreux projets, si tu veux séparer plusieurs environnements clients ou si tu accordes de l'importance à tes propres stratégies de sécurité, une pile de serveurs de noms propre est alors indispensable. Ce qui est décisif au final, c'est une mise en œuvre bien pensée qui se concentre sur la disponibilité, l'accessibilité et la maintenance du système. Veille en outre à effectuer des contrôles de sécurité réguliers et à actualiser systématiquement ton logiciel DNS afin d'éviter les failles de sécurité. Ainsi, il est fort probable que tu disposes à long terme d'une solution DNS stable et robuste pour tous tes projets web.

Si, après un certain temps, tu prévois d'élargir ton installation, tu peux ajouter des sites supplémentaires et ainsi créer un GeoDNS qui répartit les demandes en fonction de l'emplacement de l'utilisateur. Cela permet de réduire les temps de réponse et de mieux répartir la charge. De cette manière, tu peux faire évoluer ton infrastructure de serveurs de noms jusqu'à des projets mondiaux tout en gardant un contrôle total sur tous les enregistrements DNS.