Dans le domaine de l'hébergement, la sécurité des conteneurs détermine le risque, la responsabilité et la confiance. Je montre de manière pratique comment rendre les environnements Docker et Kubernetes durs, afin que Hoster Réduire les surfaces d'attaque et endiguer proprement les incidents.

Points centraux

Les aspects clés suivants guident mes décisions et mes priorités en matière de Sécurité des conteneurs. Ils fournissent un point de départ direct pour les équipes d'hébergement qui souhaitent réduire les risques de manière mesurable.

- Durcir les images: maintenir au minimum, analyser régulièrement, ne jamais démarrer en tant que root.

- RBAC strict: couper les droits en petits morceaux, logs d'audit actifs, pas de prolifération.

- Déconnecter le réseau: Default-deny, limiter le trafic est-ouest, vérifier les politiques.

- Protection runtime: Monitoring, EDR/eBPF, détection précoce des anomalies.

- Sauvegarde et restauration: s'entraîner aux snapshots, sauvegarder les secrets, tester la restauration.

Je donne la priorité à ces points parce qu'ils constituent les plus grands leviers sur la réalité. Réduction des risques offrent. En travaillant de manière rigoureuse sur ce point, on comble les lacunes les plus fréquentes dans le quotidien des clusters.

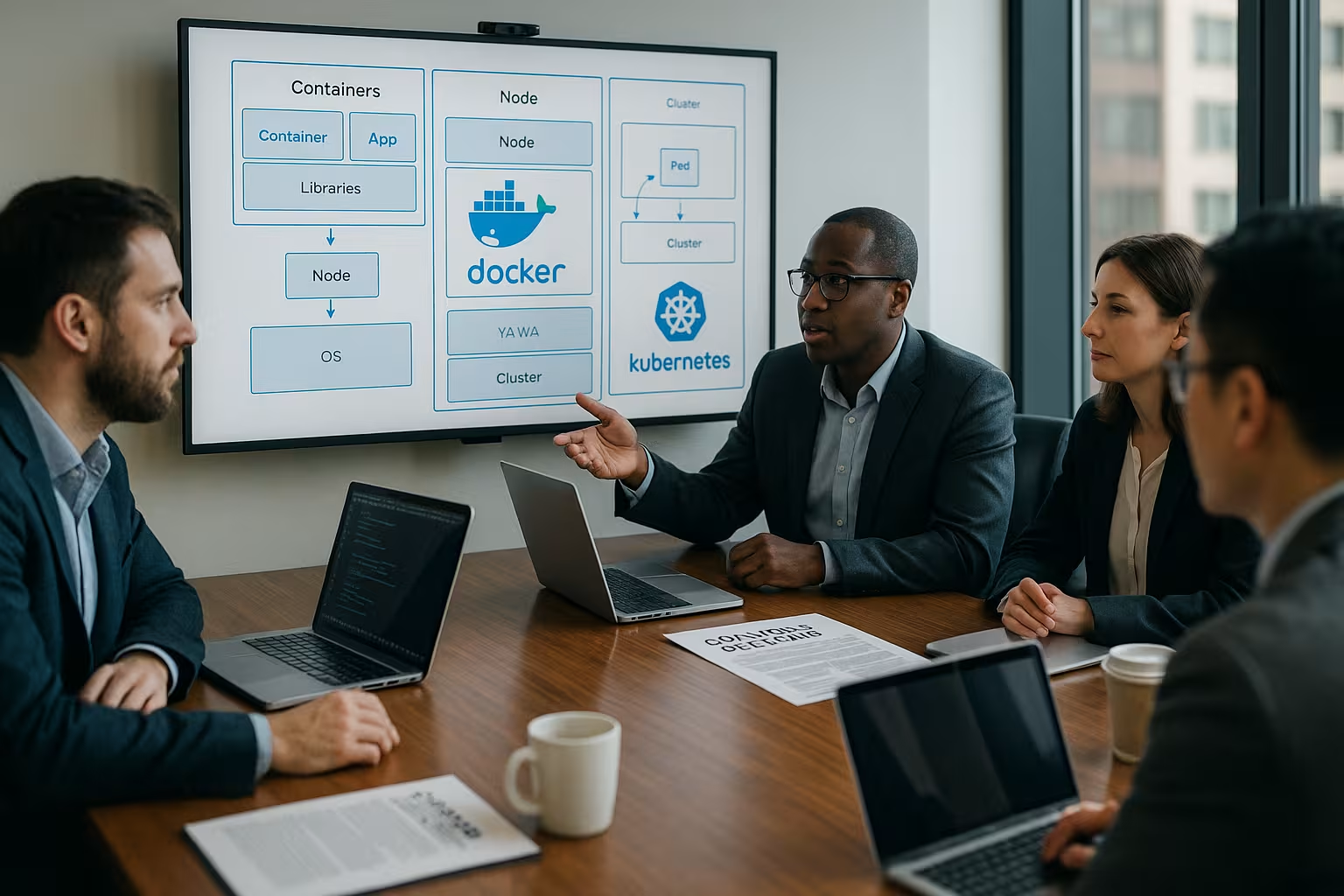

Pourquoi la sécurité est différente dans les conteneurs

Plusieurs conteneurs se partagent un noyau, c'est pourquoi une erreur bascule souvent en Mouvements latéraux autour. Une image de base malpropre multiplie les vulnérabilités sur des dizaines de déploiements. Des configurations erronées, comme des droits trop larges ou des sockets ouverts, mettent l'hôte en échec en quelques minutes. Je planifie la défense à plusieurs niveaux : du build au registre, en passant par l'admission et le réseau. Temps d'exécution. Pour commencer, il vaut la peine de regarder des environnements d'hébergement isolésLes résultats de l'enquête montrent que l'isolement et le moindre privilège sont clairement mesurables.

Faire fonctionner Docker en toute sécurité : Images, démon, réseau

J'utilise des produits minimalistes, testés Images de base et déplace la configuration et les secrets vers l'exécution. Les conteneurs ne fonctionnent pas en tant que root, les capabilités Linux sont réduites et les fichiers sensibles n'atterrissent pas dans l'image. Le démon Docker reste cloisonné, je ne place des points de terminaison API qu'avec un fort TLS-Je n'ai pas besoin d'une protection. Je ne monte jamais le socket dans les conteneurs de production. Côté réseau, le moindre privilège s'applique : seules les connexions entrantes et sortantes sont explicitement autorisées, accompagnées de règles de pare-feu et de journaux L7.

Durcissement de Kubernetes : RBAC, Namespaces, Policies

Dans Kubernetes, je définis les rôles de manière granulaire avec RBAC et les contrôle de manière cyclique par audit. Les espaces de noms séparent les charges de travail, les clients et les sensibilités. Les NetworkPolicies adoptent une approche default-deny et n'ouvrent que ce dont un service a vraiment besoin. Pour chaque pod, je définis des options SecurityContext telles que runAsNonRoot, j'interdis l'escalade des privilèges et j'empêche les utilisateurs d'accéder aux services. Capabilités comme NET_RAW. Les contrôles d'admission avec OPA Gatekeeper empêchent les déploiements erronés dès l'entrée dans le cluster.

Pipeline CI/CD : Scanner, signer, bloquer

J'intègre des analyses de vulnérabilité pour Images de conteneurs dans le pipeline et bloque les builds avec des trouvailles critiques. La signature d'image assure l'intégrité et la traçabilité jusqu'à la source. Policy-as-code impose des normes minimales, par exemple pas de tags :latest, pas de pods à privilèges et des ID utilisateur définis. Le registre lui-même a besoin de protection : des dépôts privés, des balises non modifiables et un accès réservé aux personnes autorisées. Comptes de service. Ainsi, la chaîne d'approvisionnement stoppe les artefacts défectueux avant qu'ils n'atteignent le cluster.

Segmentation du réseau et protection Est-Ouest

Je limite les mouvements latéraux en traçant des limites strictes dans le Réseau de clusters. La microsegmentation au niveau de l'espace de noms et de l'application réduit la portée d'une intrusion. Je documente les contrôles Ingress et Egress sous forme de code et je versionne les modifications. Je décris finement la communication de service à service, j'observe les anomalies et je bloque immédiatement ce qui est suspect. TLS dans le réseau de pod et des identités stables grâce à des identités de service renforcent le Protection continue.

Surveillance, journalisation et réaction rapide

Je saisis des métriques, des logs et des événements en temps réel et je mise sur des Détection d'anomalies plutôt que de simples seuils statiques. Les signaux du serveur API, de Kubelet, de CNI, d'Ingress et des charges de travail alimentent un SIEM central. Des capteurs basés sur eBPF détectent les syscalls, les accès aux fichiers ou les écrasements de conteneurs suspects. En cas d'incident, je tiens des runbooks à disposition : isoler, sauvegarder de manière forensique, faire une rotation, restaurer. Sans un Playbooks les bons outils s'évanouissent en cas d'urgence.

Secrets, conformité et sauvegardes

Je stocke les secrets sous forme cryptée, je les fais tourner régulièrement et je limite leur utilisation. Durée de vie. Je mets en place des procédures basées sur le KMS/HSM et veille à ce que les responsabilités soient clairement définies. Je sauvegarde régulièrement le stockage des données et teste la restauration de manière réaliste. Je scelle les objets Kubernetes, les CRD et les snapshots de stockage pour éviter toute manipulation. Qui est Hébergement de Docker devrait clarifier par contrat comment le matériel clé, les cycles de sauvegarde et les temps de restauration sont réglés, afin que Audit et l'entreprise sont compatibles.

Mauvaises configurations fréquentes et contre-mesures directes

Conteneur avec utilisateur root, absence de readOnlyRootFilesystem-Les drapeaux ou les chemins d'accès ouverts aux hôtes sont des classiques. Je supprime systématiquement les pods à privilèges, je n'utilise pas HostNetwork ni HostPID. Je considère les sockets Docker exposées comme une faille critique et je les élimine. Je remplace les réseaux "allow" par défaut par des politiques claires qui définissent et contrôlent la communication. Les contrôles d'admission bloquent les manifestes à risque avant qu'ils ne soient courir.

Durcissement pratique du démon Docker

Je désactive les API distantes inutilisées, j'active des Certificats clients et place un pare-feu devant le moteur. Le démon fonctionne avec des profils AppArmor/SELinux, Auditd enregistre les actions liées à la sécurité. Je sépare proprement les espaces de noms et les cgroups afin d'imposer un contrôle des ressources. J'écris les logs dans des backends centralisés et je garde un œil sur les rotations. Le durcissement de l'hôte reste une obligation : mises à jour du noyau, minimisation de l'espace disque. Étendue du paquet et pas de services inutiles.

Choix du fournisseur : Sécurité, services gérés et comparaison

J'évalue les fournisseurs d'accès en fonction de leur profondeur technique, Transparence et la possibilité d'audit. Cela inclut les certifications, les guides de durcissement, les temps de réponse et les tests de récupération. Les plates-formes gérées devraient proposer des politiques d'admission, fournir une analyse d'image et fournir des modèles RBAC clairs. Ceux qui ne sont pas encore sûrs trouveront dans le Comparaison des orchestrations une orientation utile sur les plans de contrôle et les modèles d'exploitation. La vue d'ensemble suivante montre des fournisseurs avec des Alignement de sécurité:

| Place | Fournisseur | Caractéristiques |

|---|---|---|

| 1 | webhoster.de | Managed Docker & Kubernetes, audit de sécurité, ISO 27001, RGPD |

| 2 | Hostserver.net | Certifié ISO, DSGVO, surveillance des conteneurs |

| 3 | DigitalOcean | Réseau mondial de cloud computing, évolutivité facile, prix d'entrée abordables |

Sécurité de fonctionnement grâce à des politiques et des tests

Sans une activité régulière Contrôles vieillit tout concept de sécurité. Je déploie des benchmarks et des politiques de manière automatisée et je les associe à des contrôles de conformité. Les exercices Chaos et GameDay testent l'isolation, les alarmes et les playbooks de manière réaliste. Des KPI tels que Mean Time to Detect et Mean Time to Recover guident mes améliorations. Je déduis des écarts des mesures et les ancre fermement dans le système. Processus.

Durcissement des nœuds et des hôtes : la première ligne de défense

Les conteneurs sécurisés commencent par des hôtes sécurisés. Je minimise l'OS de base (pas de compilateurs, pas d'outils de débogage), j'active les LSM comme AppArmor/SELinux et j'utilise systématiquement cgroups v2. Le noyau reste à jour, je désactive les modules inutiles et je choisis l'isolation de l'hyperviseur ou de la MicroVM pour les charges de travail particulièrement sensibles. Je sécurise Kubelet avec un port en lecture seule désactivé, des certificats clients, des drapeaux restrictifs et un environnement de pare-feu étroit. Le swap est désactivé, les sources de temps sont signées et la dérive NTP est surveillée - l'horodatage est nécessaire pour la criminalistique et la recherche. Audit critique.

PodSecurity et les profils : Rendre les normes obligatoires

Je fais de la sécurité un paramètre par défaut : j'impose les normes PodSecurity à l'ensemble du cluster et je les renforce par espace de noms. Les profils Seccomp réduisent les syscalls au strict nécessaire, les profils AppArmor limitent l'accès aux fichiers. Je combine readOnlyRootFilesystem avec tmpfs pour les besoins d'écriture et je définis explicitement fsGroup, runAsUser et runAsGroup. Les montages HostPath sont tabous ou strictement limités à des chemins dédiés en lecture seule. Par défaut, j'ai choisi d'abandonner complètement les capabilités et de ne les ajouter que rarement. Cela permet d'avoir des systèmes reproductibles, avec un minimum de privilèges. Charges de travail.

Approfondir la chaîne d'approvisionnement : SBOM, provenance et signatures

Les analyses seules ne suffisent pas. Je crée un SBOM par build, je le vérifie par rapport aux politiques (licences interdites, composants à risque) et je conserve les données d'origine. Les signatures couvrent non seulement l'image, mais aussi les métadonnées et la conformité du build. Les contrôles d'admission n'autorisent que les artefacts signés et conformes à la politique et refusent les balises :latest ou mutables. Dans les environnements Air-Gap, je réplique le registre, signe hors ligne et synchronise de manière contrôlée - l'intégrité reste vérifiable, même sans connexion Internet permanente.

Séparation des mandants et protection des ressources

La véritable multi-tenancy nécessite plus que des espaces de noms. Je travaille avec ResourceQuotasLimitRanges et PodPriority, afin d'éviter les "voisins bruyants". Je sépare les classes de stockage en fonction de leur sensibilité, j'isole les snapshots par mandant. Pour les accès admin, le principe des quatre yeux s'applique, les espaces de noms sensibles reçoivent des comptes de service dédiés et des pistes d'audit exploitables. Pour les espaces de noms de construction et de test, je renforce encore les règles d'accès et j'empêche systématiquement l'accès aux données de production.

Sécuriser le chemin des données : stateful, snapshots, résistance aux ransomwares

Je sécurise les charges de travail stateful avec un cryptage de bout en bout : transport avec TLS, reposant dans le volume par cryptage du fournisseur ou CSI, clé via KMS. Je marque les snapshots de manière à ce qu'ils soient inviolables, je respecte les politiques de rétention et je teste les chemins de restauration, y compris la cohérence des applications. Pour la résistance aux ransomwares, je mise sur des copies inaltérables et des fichiers séparés. Sauvegarde-domaines de la base de données. L'accès aux référentiels de sauvegarde suit des identités séparées et un strict privilège de dernier recours, afin qu'un pod compromis ne puisse pas effacer un historique.

Identités de service et Zero-Trust dans le cluster

J'ancre l'identité dans l'infrastructure, pas dans les IP. Les identités de service reçoivent des certificats de courte durée, mTLS protège le trafic de service à service et les politiques L7 n'autorisent que des méthodes et des chemins définis. La clé de voûte est un modèle AuthN/AuthZ clair : qui parle à qui, dans quel but et pour combien de temps. J'automatise la rotation des certificats et les secrets restent en dehors des images. C'est ainsi que l'on obtient un modèle Zero-Trust robuste qui reste stable même en cas de changement d'IP et d'autoscaling.

Désamorcer les attaques DoS et les attaques sur les ressources

Je fixe des requêtes/limites dures, je limite les PID, les descripteurs de fichiers et la bande passante, et je surveille le stockage éphémère. Des tampons avant l'ingress (Rate Limits, Timeouts) empêchent les clients individuels de bloquer le cluster. Les stratégies de backoff, les coupe-circuits et les limites budgétaires dans le déploiement maintiennent les erreurs au niveau local. Les contrôleurs d'ingress et les passerelles API sont dotés de nœuds séparés et évolutifs - le niveau de contrôle reste ainsi protégé lorsque des pics de charge publics surviennent.

Détection et réponse concrète

Les runbooks sont opérationnels. J'isole les pods compromis à l'aide de NetworkPolicies, je marque les nœuds comme étant indisponibles (cordon/drain), je sécurise les artefacts de manière forensique (systèmes de fichiers de conteneurs, mémoire, logs pertinents) et je conserve la chaîne de preuves complète. J'automatise la rotation des secrets, je révoque les jetons et je redémarre les charges de travail de manière contrôlée. Après l'incident, une révision est effectuée dans les politiques, les tests et les tableaux de bord - la sécurité est un cycle d'apprentissage, pas une action ponctuelle.

Gouvernance, preuve et conformité

Ce qui est sûr, c'est ce qui est démontrable. Je collecte les preuves de manière automatisée : Rapports de politique, contrôles de signature, résultats d'analyse, diffs RBAC et déploiements conformes. Les modifications sont effectuées via des pull-requests, avec des revues et un journal des modifications propre. Je lie la confidentialité, l'intégrité et la disponibilité à des contrôles mesurables qui consistent en des audits. Je sépare l'exploitation et la sécurité dans la mesure du possible (Segregation of Duties), sans perdre de vitesse - des rôles clairs, des responsabilités claires, un système de sécurité clair. Transparence.

Team-Enablement et "Secure by Default" (sécurité par défaut)

Je fournis des "Golden Paths" : des images de base vérifiées, des modèles de déploiement avec SecurityContext, des blocs de construction NetworkPolicy prêts à l'emploi et des modèles de pipeline. Les développeurs reçoivent des boucles de feedback rapides (contrôles pré-commit, build-scans), les champions de la sécurité en équipe aident en cas de questions. La modélisation des menaces avant le premier commit permet d'économiser des corrections coûteuses par la suite. L'objectif est que la procédure sécurisée soit la plus rapide - des guardrails au lieu du gatekeeping.

Performances, coûts et stabilité en ligne de mire

Le durcissement doit être adapté à la plate-forme. Je mesure les frais généraux des capteurs eBPF, des contrôles de signature et des contrôles d'admission et je les optimise. Les images minimales accélèrent les déploiements, réduisent la surface d'attaque et économisent les coûts de transfert. La collecte de garbage de registre, les stratégies de cache de construction et les règles de balisage claires maintiennent la chaîne de livraison au plus juste. Ainsi, la sécurité reste un facteur d'efficacité plutôt qu'un frein.

Conclusion : la sécurité comme pratique quotidienne

La sécurité des conteneurs est assurée si je dispose de Normes les automatiser et les contrôler en permanence. Je commence par des images proprement durcies, des politiques strictes et une segmentation tangible. Ensuite, je surveille les signaux d'exécution, j'entraîne la réponse aux incidents et je teste les restaurations. Ainsi, les surfaces d'attaque se réduisent et les pannes restent limitées. En procédant systématiquement, on réduit sensiblement les risques et on protège les données des clients ainsi que sa propre entreprise. Réputation.