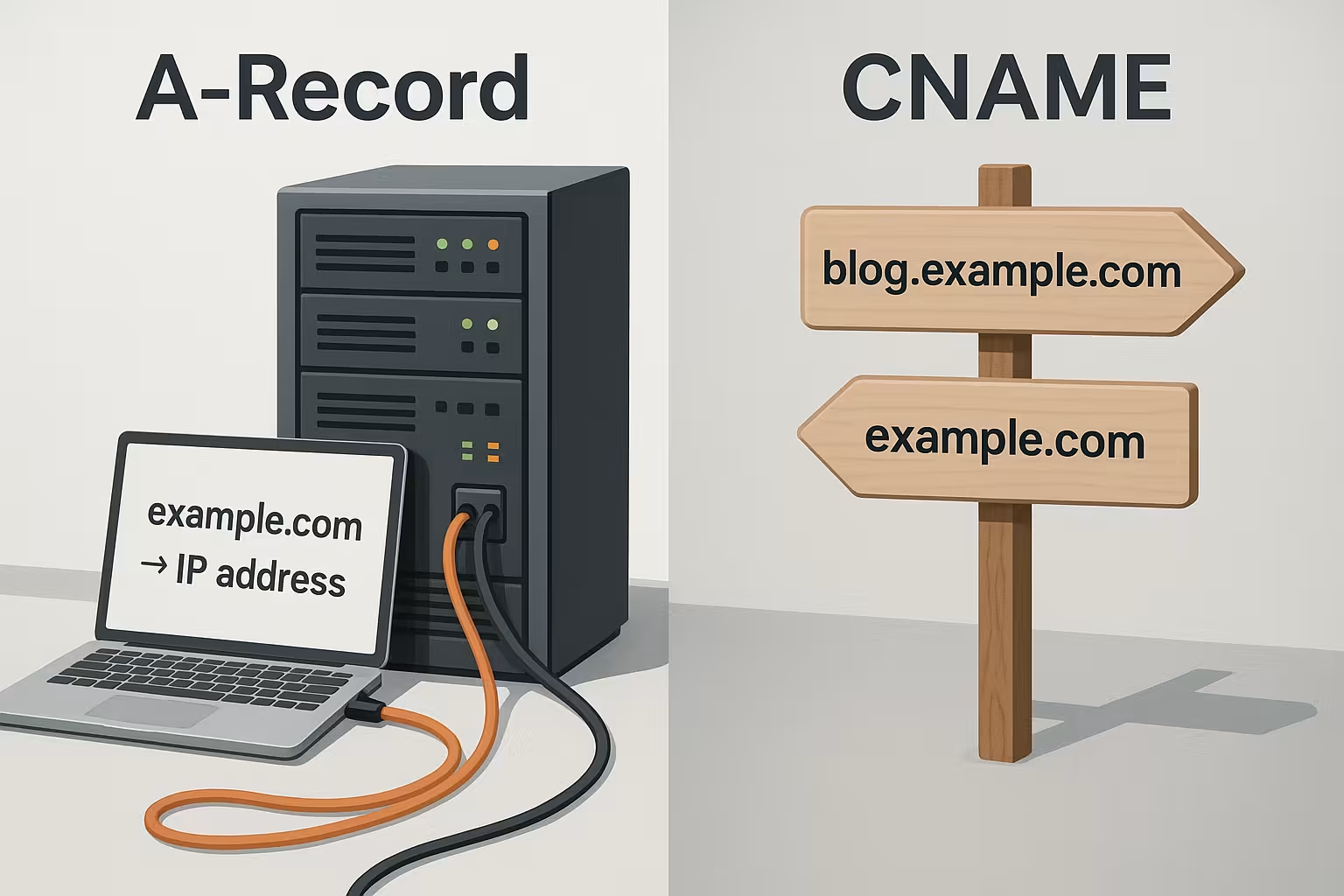

A-Record CNAME sonne de manière similaire, mais effectue deux tâches différentes dans le DNS : L'enregistrement A attribue directement un domaine à une adresse IPv4, le CNAME place à la place un alias sur un autre nom d'hôte. Dans cet article, j'explique la différence pratique, où chaque type d'enregistrement brille, et comment utiliser les deux proprement, afin que les sous-domaines, www et les services externes puissent être dirigés de manière fiable vers la bonne adresse. Adresse montrer.

Points centraux

- A-Record: attribution directe d'un domaine à une adresse IPv4

- CNAME: alias d'un sous-domaine vers un autre nom d'hôte

- PerformanceA-Record généralement plus rapide, CNAME plus flexible

- Domaine ApexPour le domaine racine, j'utilise généralement A-Record.

- Entretienchangement d'IP uniquement sur l'enregistrement A, les CNAME suivent

L'ADN expliqué en bref

Je compare DNS comme un annuaire téléphonique : les gens se souviennent des noms, les ordinateurs parlent des IP, et le DNS traduit entre les deux. Si tu vas sur exemple.fr, le résolveur va chercher les entrées correspondantes sur les serveurs de noms faisant autorité et fournit l'IP pour que le navigateur puisse envoyer la demande au bon serveur. Serveur de l'ordinateur. Pour que ce processus reste rapide, les résolveurs fonctionnent avec des mémoires intermédiaires et respectent le TTL fixé, qui règle la durée de validité d'un résultat. Pour une introduction compacte, je recommande l'explication sur DNS et système de noms de domainequi résume les éléments les plus importants. La règle de base est la suivante : sans enregistrements DNS corrects, un utilisateur ne peut pas atteindre ton site web, même si le serveur web est au top. fonctionne.

A-Record : attribution directe à l'adresse IPv4

A A-Record relie directement un domaine ou un sous-domaine à une adresse IPv4 concrète, par exemple 203.0.113.10, ce qui permet à la requête d'arriver directement sur la machine souhaitée sans détour. Ce caractère direct apporte de la rapidité, car le résolveur n'a normalement besoin que d'une seule requête, ce qui peut donner des temps de réponse sensiblement courts. Utilise les enregistrements A pour les domaines principaux et pour les sous-domaines avec leur propre serveur de destination, si tu contrôles l'IP et ne la changes pas constamment, tu conserves ainsi l'adresse IP. Altesse sur la résolution. Planifie le TTL de manière à ce qu'il corresponde à ta fréquence de changement : les changements rares permettent un TTL plus long pour moins de trafic DNS, les déménagements fréquents profitent d'un TTL court pour que les nouvelles IP se propagent plus rapidement. Si tu utilises en plus IPv6, ajoute l'enregistrement AAAA, car l'enregistrement A couvre exclusivement IPv4 à partir de

CNAME : alias pour les noms d'hôtes et les sous-domaines

A CNAME ne pointe pas vers une IP, mais vers un autre nom d'hôte, c'est pourquoi on le considère comme un alias qui simplifie la gestion de nombreux sous-domaines. Exemple : www.beispiel.de pointe comme CNAME vers exemple.fr, l'IP réelle se trouve uniquement sur le domaine racine et reste ton seul point d'adaptation. Si l'IP du serveur change, adapte uniquement l'enregistrement A du domaine principal, et tous les CNAMEs dépendants suivent automatiquement le nouveau Objectif. Cela me permet de garder des configurations légères avec des sous-domaines de blogs, de boutiques ou d'applications, notamment lorsque plusieurs services utilisent le même backend. De cette manière, je peux également relier des plateformes externes, par exemple cdn.provider.net, sans devoir connaître ou gérer l'IP sous-jacente. doivent être.

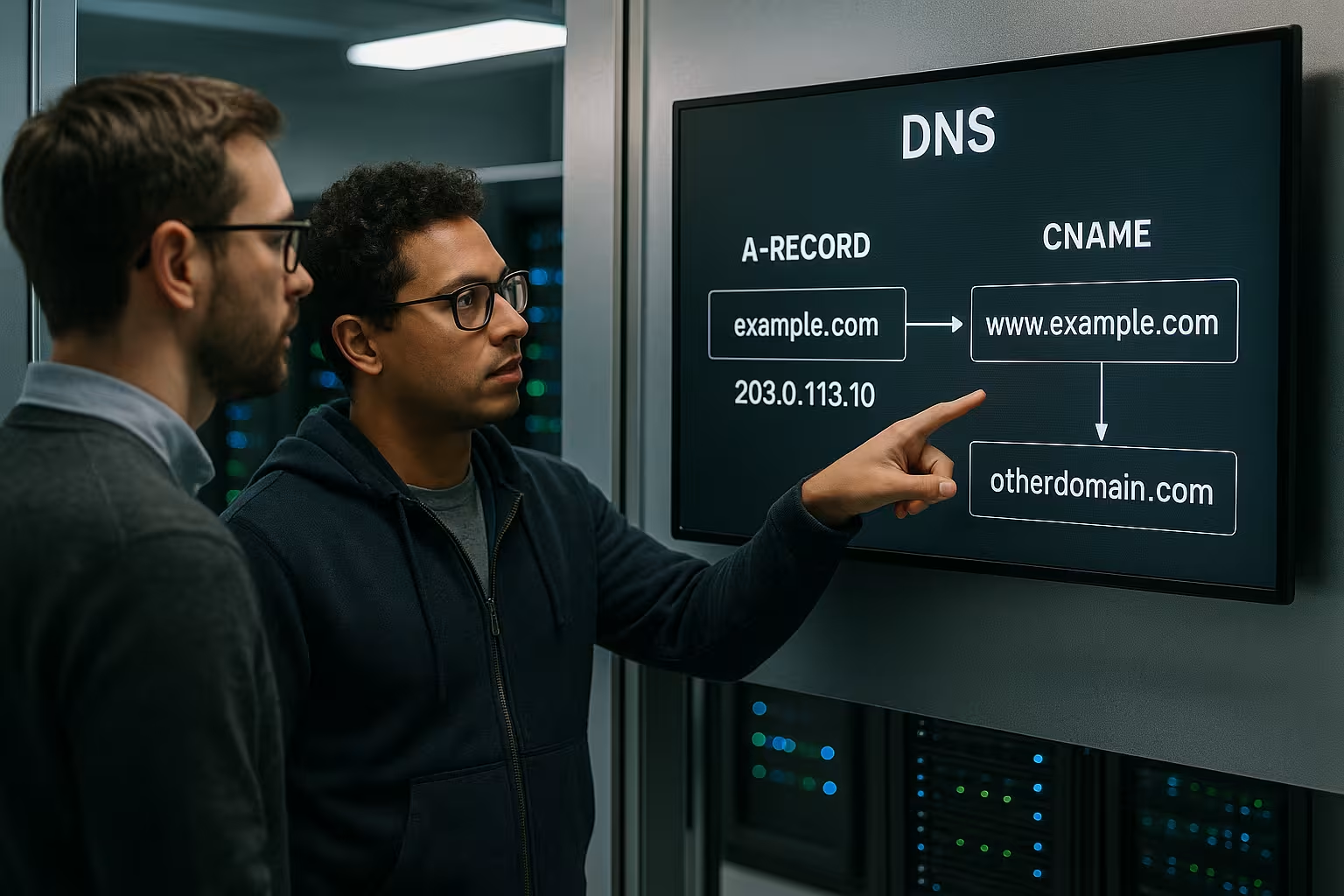

Comparaison directe : caractéristiques, performances et utilisation

Les deux types d'enregistrement remplissent des tâches claires, mais diffèrent en termes d'objectif, de résolution et de priorité d'utilisation, ce que tu peux ressentir dans ton travail quotidien. Pour le domaine Apex, on a généralement recours au A-RecordLes CNAME peuvent être utilisés pour les noms de domaine de type MX, car ils doivent être placés en parallèle, ce qui pose des problèmes. Pour les sous-domaines, le CNAME gagne en charme, car il réduit ton travail de maintenance et garde la configuration claire, surtout dans les grands environnements. En termes de temps de réponse, l'A-Record marque des points, car un lookup suffit, alors qu'un CNAME nécessite au moins une étape supplémentaire qui, selon le résolveur, peut être à peine mesurable, mais qui peut être sensible pour de nombreuses chaînes. Le tableau suivant résume les données clés et montre pourquoi je choisis délibérément les deux en fonction de l'objectif. mélangés:

| Propriété | A-Record | CNAME |

|---|---|---|

| Type de cible | Adresse IP (IPv4) | Nom d'hôte (Alias) |

| Résolution | généralement 1 recherche | au moins 2 lookups |

| Domaine principal (Apex) | approprié | problématique avec MX |

| Maintenance en cas de changement d'IP | modifier tous les enregistrements A concernés | uniquement A-Record à la destination, les CNAME suivent |

| Profil d'utilisation | ferme, critique Objectifs | nombreux sous-domaines, services externes |

Pratique : exemples de configurations propres

Pour les nouveaux projets, je commence par une séparation claire : le domaine Apex reçoit un A-Record, www pointe vers l'apex via CNAME, et d'autres sous-domaines suivent selon les besoins. Si une boutique pointe vers une plateforme SaaS, je place shop.deinedomain.de comme CNAME sur shop.example.net, afin que les changements ultérieurs fonctionnent sans connaissance de l'IP. Pour les outils internes avec leur propre machine, comme monitor.deinedomain.de, je choisis un A-Record, car j'y contrôle délibérément l'IP et je préfère la résolution directe. La mini-matrice suivante rend la différence tangible et montre la flexibilité des CNAME dans des configurations plus importantes. Voici comment je gère les DNS clairement et réactifs :

| sous-domaine | Type | Objectif |

|---|---|---|

| www | CNAME | exemple.fr |

| blog | CNAME | exemple.fr |

| boutique | CNAME | shop.external.com |

| exemple.fr | A-Record | 192.0.2.10 |

TTL, performance et chaînes des CNAMEs

Le TTL (Time to Live) influence la durée de mise en cache des réponses par les résolveurs, ce qui affecte directement les performances et l'actualité. Pour les cibles statiques, j'utilise des TTL plus longs afin de réduire le nombre de requêtes DNS, tandis qu'avant les déménagements prévus, j'abaisse le TTL suffisamment tôt pour que les changements arrivent rapidement dans le monde entier. Pour les CNAME, chaque chaîne supplémentaire augmente le nombre de résolutions, c'est pourquoi je garde les chaînes courtes et je vérifie régulièrement les chemins d'alias. Veille à ne pas créer de boucles et à ce que la destination finale puisse effectivement être résolue avec un enregistrement A ou AAAA, sinon la site web inaccessible. Teste les modifications avec des outils comme dig ou nslookup, observe les temps de réponse et contrôle si le résolveur respecte le TTL attendu.

Enregistrement AAAA et IPv6 : doublement accessible, priorité propre

Outre A-Records, je mise systématiquement sur AAAA-Records pour que les clients puissent également se connecter via IPv6. Les piles modernes utilisent le procédé "Happy Eyeballs" et choisissent automatiquement le chemin le plus rapide - tu gagnes en portée et en résilience. Important : ne publie un enregistrement AAAA que si le service est entièrement accessible via IPv6 (pare-feu, routage, certificat TLS, VirtualHost/SNI). Un chemin IPv6 cassé entraîne sinon des timeouts, même si IPv4 fonctionnerait. Je garde les TTL de A et AAAA identiques, afin que les deux chemins vieillissent de manière synchrone, et je vérifie régulièrement avec dig AAAA si la réponse est correcte.

Wildcards : utiliser les caractères génériques de manière ciblée

Avec un enregistrement joker (*.tondomaine.fr), tu interceptes les sous-domaines inconnus - pratique comme repli ou pour des hôtes de test éphémères. Je place généralement ici un CNAME sur une destination centrale ou un enregistrement A sur une page de renvoi. Respecte la priorité : les entrées explicites battent les jokers. Évite les Wildcard-MX ou Wildcard-NS qui pourraient involontairement modifier la structure du courrier ou des zones. Documente les wildcards de manière transparente afin de savoir quels sous-domaines sont réellement résolus via le caractère générique.

Plusieurs A-Records : bien évaluer le round-robin et le failover

Est-ce que tu portes plusieurs A-Records pour le même label, les résolveurs distribuent souvent les réponses de manière circulaire. Il s'agit d'une simple répartition de la charge, mais pas d'un contrôle de santé : si une cible tombe en panne, les caches la livrent quand même jusqu'à ce que le TTL expire. Pour une véritable haute disponibilité, je combine le DNS avec des contrôles en amont (par ex. load-balancer ou CDN) ou j'utilise des fonctions du fournisseur comme pondéré/actif-passif. Planifie le TTL en connaissance de cause : suffisamment court pour une commutation rapide, suffisamment long pour éviter une charge inutile. Avec des ensembles A et AAAA séparés, tu peux en outre contrôler subtilement la per-family sans risquer une accessibilité asymétrique.

Domaine Apex, e-mail et alternatives CNAME

Sur la Apex-(exemple.de), il y a souvent, à côté de l'enregistrement A ou AAAA, d'autres enregistrements comme MX pour l'e-mail, TXT pour SPF et parfois SRV, ce qui explique qu'un CNAME y provoque des conflits. Certains fournisseurs proposent des types dits ALIAS ou ANAME qui agissent comme des CNAME à l'apex, mais qui présentent une IP au résolveur afin que les enregistrements parallèles puissent exister sans interférence. Si ton fournisseur d'accès ne le propose pas, reste avec des enregistrements A et AAAA sur l'apex et utilise les CNAME uniquement sur les sous-domaines, ainsi la configuration reste stable et nécessite peu de maintenance. Pour la livraison des e-mails, je vérifie toujours que MX est correctement défini et que SPF, DKIM et DMARC sont complets, afin que la livraison et la réputation soient compatibles. Cet ordre garantit que le web et le courrier électronique fonctionnent ensemble de manière fiable et que tu as la bonne adresse lors de la maintenance. Emploi changer.

E-mail, MX et CNAME : des règles qui évitent les ennuis

Je m'en tiens à deux principes : 1) un label qui a MX ou d'autres enregistrements obtient pas de CNAME (règle "no CNAME and other data"). 2) Les noms d'hôtes cibles dans MX pointent idéalement directement sur A/AAAA et non sur un CNAME, afin que les serveurs de messagerie ne soient pas dans le vide. Pour DKIM, j'aime utiliser des CNAME sur Vendor-Selector, car il n'y a que le CNAME sur l'étiquette du sélecteur, ce qui fonctionne correctement. Pour la livraison elle-même, je place des enregistrements A/AAAA dédiés sur l'hôte de messagerie (par ex. mail.votredomaine.fr) et je gère SPF, DKIM et DMARC via TXT, afin que les flux de messagerie restent robustes.

Pièges à éviter : reconnaître rapidement les erreurs typiques

Les problèmes les plus fréquents sont CNAME-chaînes, boucles d'alias et CNAMEs sur le domaine Apex, où des MX existent déjà et provoquent des conflits. Dans de tels cas, je vérifie le fichier de zone de haut en bas, je réduis les chaînes au minimum et je place l'enregistrement A là où d'autres entrées sont nécessaires. Un autre classique : ne pas confondre l'ordre du sous-domaine www et celui de l'apex, sinon les certificats et les redirections risquent de diverger. Observe en outre la propagation après des modifications, car les caches du monde entier ont besoin d'un peu de temps, selon le TTL, pour que de nouvelles valeurs apparaissent. Un contrôle structuré te permet d'économiser la recherche d'erreurs, et tes Visiteurs atteignent leur objectif de manière fiable.

Appliquer proprement les modifications chez le fournisseur d'accès

Avant de modifier les enregistrements DNS, je réduis les TTLIl faut attendre le temps d'exécution du cache, puis définir les nouvelles valeurs afin que les utilisateurs reçoivent rapidement les données fraîches. Pour les hébergeurs courants, il existe des interfaces claires avec des champs pour A, AAAA, CNAME, MX, TXT et SRV, ce qui permet de planifier les processus. Si tu souhaites t'orienter vers un exemple concret, jette un coup d'œil dans le document compact Guide des paramètres DNSqui montre les champs de saisie et les combinaisons typiques. Après l'enregistrement, je contrôle par dig/nslookup si les réponses et le TTL sont corrects, puis je teste l'accessibilité du web et du courrier électronique sur plusieurs réseaux. Ainsi, tu t'assures que le changement n'entraîne pas de problèmes inattendus. Lacunes laisse derrière lui.

Diagnostic en pratique : modèles dig et nslookup

Pour les contrôles rapides, j'utilise des commandes claires. Avec dig +trace tu vois toute la chaîne de résolution jusqu'au serveur faisant autorité - idéal pour visualiser les chaînes CNAME ou les problèmes de délégation. Avec dig www.deinedomain.de A +ttlunits je vérifie quel TTL le résolveur renvoie effectivement. Et avec dig cname.destination.tld CNAME tu peux voir si l'alias pointe vers une cible résolvable. Il est également important de faire un test avec AAAA pour ne pas oublier IPv6. Sur Windows, fournit nslookup résultats similaires ; je définis le serveur sur 8.8.8.8 ou 1.1.1.1 afin d'obtenir des réponses indépendantes et d'exclure les caches locaux.

Certificats et CNAME : ce que le navigateur vérifie vraiment

Même si un nom d'hôte pointe vers une autre destination via CNAME, le navigateur valide le Certificat toujours par rapport au nom appelé à l'origine. Le certificat doit donc contenir le nom d'alias (SAN/CN), pas obligatoirement l'hôte cible. Pour l'automatisation, j'utilise souvent des DNS-01-Challenges : le label _acme-challenge peut être déléguée par CNAME à un fournisseur qui gère la validation sans que je doive adapter manuellement les enregistrements TXT. Veille simplement à ce que le CNAME soit correctement résolu et qu'il n'y ait pas d'enregistrements parallèles sur le même label.

Intégration CDN et SaaS : en-têtes d'hôtes et stratégies Apex

Dans le cas des CDN ou des services SaaS, le En-tête de l'hôte décisif : le serveur cible attend le domaine original dans l'en-tête HTTP, même si tu pointes vers un autre nom d'hôte via CNAME. Vérifie si ton fournisseur a enregistré des "domaines personnalisés", y compris TLS, pour tes noms d'hôtes, sinon SNI échouera. Pour le domaine Apex sans ALIAS/ANAME, je travaille avec des redirections 301 vers www, qui pointe vers le CDN en tant que CNAME - ainsi, la résolution reste propre et le SEO cohérent.

Split-Horizon DNS : interne vs. externe

Dans les réseaux d'entreprise, j'aime utiliser Split-HorizonLes résolveurs internes fournissent d'autres réponses que les résolveurs externes (par exemple, des IP privées pour les services internes). Il est important de séparer clairement les zones et d'utiliser des étiquettes uniformes. Je documente les noms qui diffèrent en interne et j'évite que les noms d'hôtes internes ne deviennent publics par inadvertance. J'utilise les CNAME avec parcimonie afin d'éviter les chaînes entre les zones et je garde le TTL interne court pour les déploiements rapides.

Sécurité : éviter les dangling CNAME et le takeover de sous-domaine

Sont particulièrement critiques dangling CNAMEs sur des fournisseurs externes dont le point d'accès cible n'existe plus. Les pirates peuvent alors enregistrer le point final libre et livrer des contenus sous ton sous-domaine. Mes contre-mesures : Auditer régulièrement la zone, supprimer les CNAME inutilisés, documenter les dépendances externes et nettoyer activement les enregistrements DNS à la fin du projet. En complément, je place des enregistrements CAA pour limiter l'émission de certificats et je minimise les wildcards au strict nécessaire.

Aspects SEO des alias et des redirections

Les enregistrements DNS résolvent les noms, ils ne remplacent pas les TransmissionC'est pourquoi je fais attention aux redirections HTTP et aux balises Canonical cohérentes, afin que les moteurs de recherche reconnaissent l'adresse principale. Si tu utilises www comme CNAME sur l'apex, dirige tous les utilisateurs vers une URL privilégiée afin que les signaux arrivent de manière groupée. Pour les sous-domaines qui agissent comme des alias, je fais attention aux liens internes et aux canons, afin que les contenus n'apparaissent pas deux fois et que le budget d'exploration reste raisonnable. Tu trouveras des conseils pratiques sur les alias et la portée dans l'article compact sur les Alias de domaine et SEOqui fixe des priorités pour des structures propres. Garde le DNS et le SEO séparés : DNS résout rapidement et fiable Le SEO gère la visibilité et la cohérence.

Résumé en texte clair

Le A-Record relie directement un domaine à une adresse IPv4 et fournit vitesse et contrôle, en particulier sur le domaine Apex avec des enregistrements MX et TXT nécessaires en parallèle. Le CNAME définit un alias sur un nom d'hôte et brille lorsque de nombreux sous-domaines doivent pointer vers la même destination ou lorsque des services externes sont intégrés. Pour les modifications de la cible, il suffit généralement de saisir l'enregistrement A du domaine principal, tandis que tous les CNAME suivent automatiquement et que la maintenance reste faible. Veille à des chaînes courtes, des TTL adaptés et évite les CNAME sur l'apex si des enregistrements d'e-mails s'y trouvent, sinon tu risques des pannes. Avec cette répartition claire des tâches, tu choisis l'entrée appropriée par hôte, tu gardes la zone rangé et assure une résolution rapide et sûre.