MX-Records déterminent où les e-mails sont envoyés pour ton domaine - je te montre comment créer un email domaine propre correctement, en vérifiant et en sécurisant. Je t'explique les enregistrements DNS nécessaires, les Outils et les erreurs typiques que tu évites.

Points centraux

- MX-Records: Définir les serveurs de messagerie compétents par domaine

- SPF/DKIM/DMARCAutorisation d'envoi, signature, directives

- Priorité/TTL: Ordre de livraison et rythme de mise à jour des DNS

- Outils: vérifier le setup, rendre les erreurs visibles

- Choix du fournisseur: Paquet adapté, bon support

Que sont les enregistrements MX ?

Je définis avec MX-Recordsquel serveur de messagerie accepte les e-mails pour mon domaine. Dès que quelqu'un écrit à mon adresse, le serveur d'envoi interroge les enregistrements compétents dans le DNS. L'entrée compétente indique le serveur de destination qui prend en charge la réception et la transmet. Sans entrées MX correctes, tu risques des erreurs de livraison ou des refus. Je considère que ces entrées sont claires, sans ambiguïté et exemptes d'indications contradictoires pour une fiable Livraison.

Avantages d'un e-mail avec son propre domaine

Avec une adresse personnelle, j'ai l'air professionnel et je renforce ma marque. Je garde la main sur les changements de fournisseurs, car je gère moi-même les enregistrements MX. J'ajoute rapidement de nouvelles boîtes aux lettres pour l'équipe, les projets ou les services. La reconnaissance augmente, car les destinataires attribuent immédiatement mon domaine. Je m'assure ainsi la confiance et j'augmente Contrôle sur mes échanges de courriels.

Créer des conditions préalables

Je démarre avec mon propre domaine et l'accès au Gestion du DNS auprès du registraire ou de l'hébergeur. Un service de messagerie actif tel que Google Workspace, Microsoft 365, Proton Mail ou un pack d'hébergement doit être prêt. Les fournisseurs m'indiqueront plus tard les destinations MX exactes, les noms d'hôtes et les priorités. Avec IONOS ou des registraires similaires, un compact m'aide à Instructions IONOS-DNS en trouvant la zone DNS. Je note toutes les données du fournisseur de messagerie afin de pouvoir les saisir correctement à l'étape suivante. Zone sur le site.

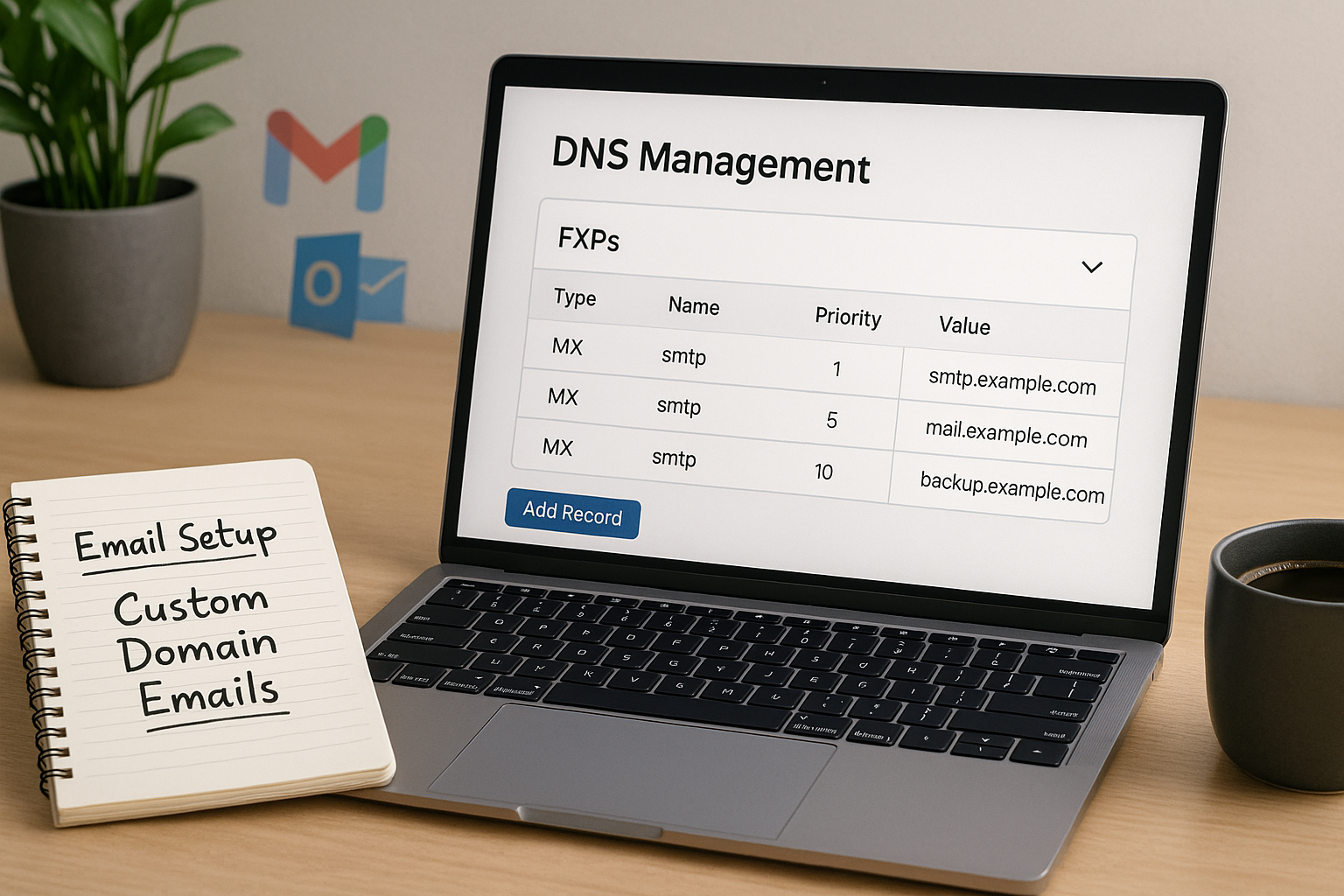

Configurer les enregistrements MX, étape par étape

Je me connecte au registraire, j'ouvre les paramètres DNS et je vérifie d'abord s'il existe d'anciens enregistrements MX. Je supprime les données obsolètes afin d'éviter que des serveurs concurrents restent compétents. Ensuite, je reprends exactement les données MX de mon fournisseur, par exemple chez Google Workspace souvent "smtp.google.com"avec une priorité basse comme 1, ainsi que l'hôte "@". Je veille à choisir une valeur TTL modérée afin que les modifications prennent effet plus rapidement. Pour finir, j'enregistre la zone DNS et je prévois un temps d'attente, car la distribution prend un peu de temps au niveau global.

Comprendre la priorité, l'hôte et le TTL

Le Priorité contrôle quel serveur MX est contacté en premier : un nombre plus petit signifie une priorité. Des entrées MX supplémentaires avec un nombre plus élevé servent de secours en cas de panne. Pour l'hôte, j'utilise généralement "@", afin que l'entrée soit valable pour la racine du domaine ; les sous-domaines nécessitent leurs propres entrées MX. Pour la valeur TTL, j'opte souvent pour une durée plutôt courte afin que les adaptations soient plus rapidement visibles. Je garde les indications cohérentes et j'évite de mélanger différents fournisseurs avec la même adresse. PrioritéIl n'est pas nécessaire d'envoyer le courrier par la poste, car cela perturbe la livraison.

Règles DNS importantes pour les enregistrements MX

Je fais attention à quelques Règles de baseJ'ai besoin d'un peu de temps pour que mes entrées MX soient techniquement propres :

- MX pointe vers le nom d'hôteet non sur les adresses IP. L'hôte de destination doit disposer d'enregistrements A ou AAAA valides.

- Pas de CNAME comme cible MX : Un MX ne peut pas faire référence à un CNAME. J'utilise toujours un hôte canonique.

- Pas de CNAME sur le même propriétaireLà où se trouve un CNAME, aucun autre type d'enregistrement ne doit exister. Pour le domaine racine, je ne mets donc pas de CNAME si j'ai besoin d'enregistrements MX, TXT (SPF) ou autres.

- Sous-domaines séparés: Pour sub.exemple.fr le MX du sous-domaine est valable, pas automatiquement celui de la racine. Je saisis des MX différents pour chaque sous-domaine, si le courrier doit y être reçu.

- Choisir judicieusement les fallbacks: Plusieurs entrées MX proviennent de la même plateforme ou sont coordonnées pour que le basculement fonctionne vraiment.

Exemples de MX spécifiques aux fournisseurs d'accès

Je reprends toujours les données de la zone d'administration de mon fournisseur. Des exemples typiques m'aident à comprendre (peuvent changer) :

- Google Workspace: Les hôtes les plus courants sont ASPMX.L.GOOGLE.COM (priorité 1) et autres sauvegardes ALT1.ASPMX.L.GOOGLE.COM etc. Je configure toutes les entrées proposées.

- Microsoft 365: La plupart du temps domain-key.mail.protection.outlook.com (individuellement par domaine) avec priorité 0 ou 10.

- Proton Mail: Fréquents mail.protonmail.ch (priorité 10) et mailsec.protonmail.ch (priorité 20).

- Hébergeur webSouvent un MX personnalisé comme mxX.provider.tld. Je veille à ce que les enregistrements A/AAAA correspondants existent.

Je ne me fie pas à des exemples génériques, mais j'inscris exactement les valeurs de ma configuration.

SPF, DKIM et DMARC complètent

En plus de MX, je prépare toujours SPF pour que seuls les serveurs autorisés envoient des messages en mon nom. En outre, j'active DKIM pour que chaque message sortant porte une signature cryptographique. Avec DMARC, je formule des règles claires sur ce que les destinataires doivent faire avec les e-mails non authentifiés. Cette combinaison augmente le taux de distribution et réduit le risque de phishing via mon domaine. Je vérifie régulièrement que mes Directives sont à jour, surtout après un changement de fournisseur d'accès.

Approfondir SPF/DKIM/DMARC dans la pratique

Pour SPF, je veille à une politique allégée : je limite le nombre de inclure :-J'utilise des mécanismes d'authentification pour limiter les recherches DNS et éviter les doublons. Si un changement est prévu, je teste d'abord avec ~all (softfail) et va plus tard sur -tout (hardfail), si toutes les chaînes sont couvertes proprement. Pour DKIM, j'utilise Sélecteur-(par exemple s1, s2) pour que je puisse faire tourner les clés sans interrompre le courrier. Pour DMARC, je démarre avec p=none et recueille des évaluations sur rua-rapports d'agrégation. Quand tout est stable, je passe progressivement à quarantaine et rejeter, en option avec pct=pour ne citer qu'un pourcentage. Je trouve ainsi un équilibre stable entre sécurité et délivrabilité.

Outils de test et de suivi

Je contrôle mon installation à l'aide d'outils de contrôle et je réagis immédiatement aux avertissements. Des services tels que MX-Checks ou Admin-Toolbox me signalent les noms d'hôtes erronés, les priorités incorrectes ou les entrées TXT manquantes. Pour des analyses plus approfondies, j'utilise des indications sur Détecter les erreurs DNSpour séparer proprement les causes. Après chaque modification, je teste l'accessibilité, l'envoi et l'authentification. C'est ainsi que je maintiens mes MX-Records durablement fonctionnel et traçable.

Éviter les erreurs typiques

Je ne laisse pas d'entrées MX contradictoires avec la même Priorité s'ils pointent vers différents fournisseurs. Je règle correctement l'hôte sur "@" ou sur le sous-domaine souhaité, afin que les e-mails ne tombent pas dans le vide. Je renonce aux TTL trop longs, car ils ralentissent les conversions ultérieures. Je n'oublie jamais SPF, DKIM et DMARC, sinon cela affecte sensiblement la distribution. Après les modifications, j'effectue toujours un test afin de pouvoir Problèmes directement.

Planifier une migration sans interruption de service

Avant de changer de fournisseur d'accès, je baisse le TTL de mes entrées MX et TXT pertinentes à quelques minutes - idéalement 24 à 48 heures avant la date limite. Je configure déjà des boîtes aux lettres et des alias chez le nouveau fournisseur et, si possible, je fais adoption parallèle (Dual Delivery ou redirection) afin de ne pas perdre de messages pendant le changement de DNS. J'observe les messages entrants sur les deux systèmes et ne désactive les anciens MX que lorsque la majorité des expéditeurs utilisent les nouveaux enregistrements. Pour un plan de repli propre, je note les anciennes valeurs afin de pouvoir revenir rapidement en arrière si nécessaire.

Redirections, alias et catch-all

Je fais la distinction entre Alias (autre adresse sur la même boîte postale) et Transmission (livraison vers une autre destination). Les redirections peuvent enfreindre les contrôles SPF parce que le serveur de redirection n'est pas autorisé. Je considère donc DKIM stable et utilise, si possible, le SRS (Sender Rewriting Scheme) sur le serveur de retransmission. Un Catch-All peut être pratique, mais augmente le spam - je ne l'active que de manière ciblée et avec de bons filtres. Pour les adresses de rôle comme info@ ou support@ je fixe des responsabilités claires pour que rien ne reste en suspens.

Comparer les fournisseurs de messagerie

Je choisis mon fournisseur en fonction de la facilité d'utilisation du DNS, de la sécurité, de l'étendue des fonctions et de l'assistance. Pour les entreprises, une gestion claire des enregistrements DNS compte autant que la surveillance et de bons textes d'aide. Je veille à la transparence des directives MX et des enregistrements supplémentaires mis à disposition par le fournisseur. Un support rapide me permet de gagner du temps si des questions de livraison se posent. Le tableau suivant m'aide à Classement des solutions les plus populaires.

| Fournisseur | Intégration du courrier électronique | Gestion du DNS | Soutien |

|---|---|---|---|

| webhoster.de | Très bon | Très simple | Excellent |

| Google Workspace | Très bon | Simplement | Très bon |

| Microsoft 365 | Très bon | Moyens | Bon |

| Proton Mail | Très bon | Moyens | Bon |

Instructions : Configurer Proton Mail

Je connecte mon domaine dans la zone d'administration de Proton et confirme la propriété. J'inscris ensuite les enregistrements MX, SPF, DKIM et DMARC affichés dans ma zone DNS. Proton m'indique si toutes les clés sont correctement déposées et si les Signature est actif. Après la distribution DNS, je teste la réception et l'envoi avec un courrier test. Je configure ensuite les boîtes aux lettres, les alias et les redirections directement dans le panneau Proton, afin que mon Configuration agit complètement.

Google Workspace et Microsoft 365

J'active Google Workspace ou Microsoft 365 pour mon domaine et je suis les assistants de configuration. Pour Google, je reprends la valeur MX par défaut actuelle, par exemple "smtp.google.com" avec la priorité 1, ainsi que les enregistrements TXT complémentaires. Dans Microsoft 365, je crée les entrées requises dans l'Admincenter et je vérifie si la confirmation passe. Ensuite, je teste la réception, l'envoi, la validation SPF et la signature DKIM. Si les tests ne révèlent aucune erreur, j'utilise la Plate-forme productif et planifie des contrôles réguliers.

Propres serveurs de noms et délégation DNS

Si nécessaire, j'exploite mes propres serveurs de noms et j'y délègue mon domaine. Pour cela, je mise sur une gestion propre des zones, des enregistrements NS corrects et des glue records appropriés chez le registraire. Une délégation structurée permet de clarifier les responsabilités et de raccourcir les trajets lors de la modification de MX, SPF, DKIM et DMARC. Pour un démarrage compact, j'utilise le guide de mettre en place ses propres serveurs de noms. Ainsi, je maintiens l'administration sous pleine Contrôle et peut réagir plus rapidement.

Sécurité du transport : TLS, MTA-STS, DANE

Je m'assure que mon fournisseur TLS pour les courriers entrants et sortants. Avec MTA-STS je peux indiquer aux destinataires quels serveurs de messagerie sont valables pour mon domaine et que TLS est attendu ; TLS-RPT me fournit des rapports sur les problèmes TLS. Si mon domaine est associé à DNSSEC et que mon fournisseur prend en charge les enregistrements TLSA, j'utilise en option la fonction DANE comme protection supplémentaire. De cette manière, je diminue le risque d'attaques par downgrade et je maintiens la cohérence du cryptage de transport.

Sous-domaines, e-mails transactionnels et séparation

J'aime travailler avec Sous-domainespour séparer les différents flux de courrier : Par exemple, j'utilise mail.exemple.fr pour les boîtes aux lettres d'équipe et un sous-domaine d'envoi propre comme mg.exemple.fr pour les newsletters ou les e-mails système. Je sépare ainsi l'authentification (propres enregistrements SPF/DKIM), je simplifie le monitoring et j'évite que les erreurs dans les envois en masse n'affectent le domaine principal. Je veille également à ce que les enregistrements MX et A/AAAA des sous-domaines concernés soient complets et cohérents.

Listes de blocage, rebonds et obstacles à la livraison

J'observe si mon envoi sortant ou les destinations MX sur Listes de blocage (RBLs) apparaissent. Si de plus en plus de Bounces doux (4xx) j'attends ou je tente une livraison ultérieure ; dans le cas de Bounces durs (5xx) je vérifie les textes d'erreur (par ex. "SPF fail", "DKIM bad signature", "Mailbox full", "User unknown"). En cas de greylisting, j'envoie à nouveau sans renforcer les paramètres. Je garde mes listes propres, je gère les désinscriptions et je supprime les adresses non distribuables afin d'éviter les dommages de réputation.

Boîtes aux lettres, protocoles et accès

Je crée des accès IMAP/POP3/SMTP avec des mots de passe forts et activez 2FAdans la mesure du possible. Je documente les noms de serveur, les ports, les préférences TLS/STARTTLS et je configure des mots de passe d'application pour les anciens clients. Je planifie Quotas (quotas de mémoire) de manière réaliste, afin que les boîtes aux lettres ne se remplissent pas et définissent des règles pour évacuer les pièces jointes volumineuses ou les archiver automatiquement. Ainsi, les clients restent stables et les courriers électroniques restent accessibles.

Auto-hébergement vs. fournisseur de services en nuage

Si j'ai moi-même un Serveur de messagerie j'ai besoin d'une IP fixe, d'une connexion correcte et d'un accès à Internet. PTR-(Reverse DNS), un nom d'hôte HELO/EHLO cohérent, des filtres anti-spam puissants et une gestion propre des correctifs. Je configure les limitations de débit, la backpressure et la surveillance pour que la file d'attente reste stable. Pour de nombreuses organisations, un Fournisseur de cloud avec une infrastructure, un support et une réputation bien entretenus plus efficacement - je décide en fonction des ressources de l'équipe, des exigences de conformité et du budget.

DNSSEC et hygiène de zone

Je signe ma zone avec DNSSECJ'utilise un système d'enregistrement de noms de domaine, si mon registraire et mon fournisseur DNS le supportent, et j'enregistre correctement le DS. Je garde la zone claire : pas d'enregistrements obsolètes, pas de CNAMEs contradictoires, pas d'enregistrements SPF multiples (je combine les contenus en un enregistrement TXT pour SPF). Avant d'effectuer des modifications importantes, je crée une Copie de sauvegarde de la zone pour pouvoir revenir rapidement en arrière si nécessaire.

Liste de contrôle pour la réception finale

- Les enregistrements MX pointent vers des noms d'hôtes valides avec A/AAAA, priorités correctement définies

- SPF-TXT présent, limite de lookup respectée, pas de doublons

- DKIM-Selector publié, signature active et valide

- Politique DMARC définie (p=none/quarantine/reject), rapports remis

- En option : MTA-STS/TLS-RPT publié, DNSSEC actif

- redirections/alias testés, catch-all configuré en connaissance de cause

- Stratégie TTL documentée, tests de migration réussis

- Boîtes aux lettres intégrées dans les clients, mots de passe 2FA/application configurés

- Surveillance active de la distribution, des rebonds et des listes de blocage

En bref

Je crée ma propre adresse avec des informations correctes MX-Records ajouter SPF, DKIM et DMARC et tester le tout minutieusement. Les priorités contrôlent l'ordre de livraison, un TTL judicieux accélère les changements. Des outils m'aident à voir immédiatement les erreurs et à les corriger de manière ciblée. Avec une plate-forme adaptée et un bon support, je fais fonctionner mon entreprise de messagerie de manière fiable. Ma communication reste ainsi professionnelle, compréhensible et durable. en toute sécurité.