Fail2Ban Plesk apporte en quelques clics une protection efficace contre les attaques par force brute dans ton environnement de serveur Plesk et bloque automatiquement les IP suspectes. Je te montre étape par étape comment installer Fail2Ban, activer les jails, adapter les règles et configurer les notifications afin que ton Serveur reste durablement propre.

Points centraux

Les points clés suivants te donneront un aperçu compact avant que j'entre dans les détails et que je montre la mise en œuvre dans le panel. Comment mettre en place les bons Priorités dès le début.

- Installation via Outils et paramètres et activation immédiate

- Jails pour SSH, Mail, Plesk-Panel et WordPress à utiliser de manière ciblée

- Paramètres comme le temps d'interdiction, la fenêtre de détection et les tentatives infructueuses.

- Liste blanche gérer pour les IP de confiance et vérifier les blocages

- Suivi des logs pour un réglage fin et moins de fausses alertes

Ce que fait Fail2Ban - en bref

Fail2Ban analyse Protocoles de services tels que SSH, le courrier, le serveur web ou le panel Plesk et détecte les tentatives d'échec répétées. Si une IP dépasse des seuils définis, je la bloque automatiquement pour une durée déterminée. J'empêche ainsi les attaques par force brute, par dictionnaire et les scans automatisés de manière fiable et à moindre coût. Charges. Plesk fournit une interface claire dans laquelle je peux activer ou désactiver les jails et ajuster les paramètres. Pour les serveurs de production, cette protection est l'une des mesures les plus rapides et les plus efficaces.

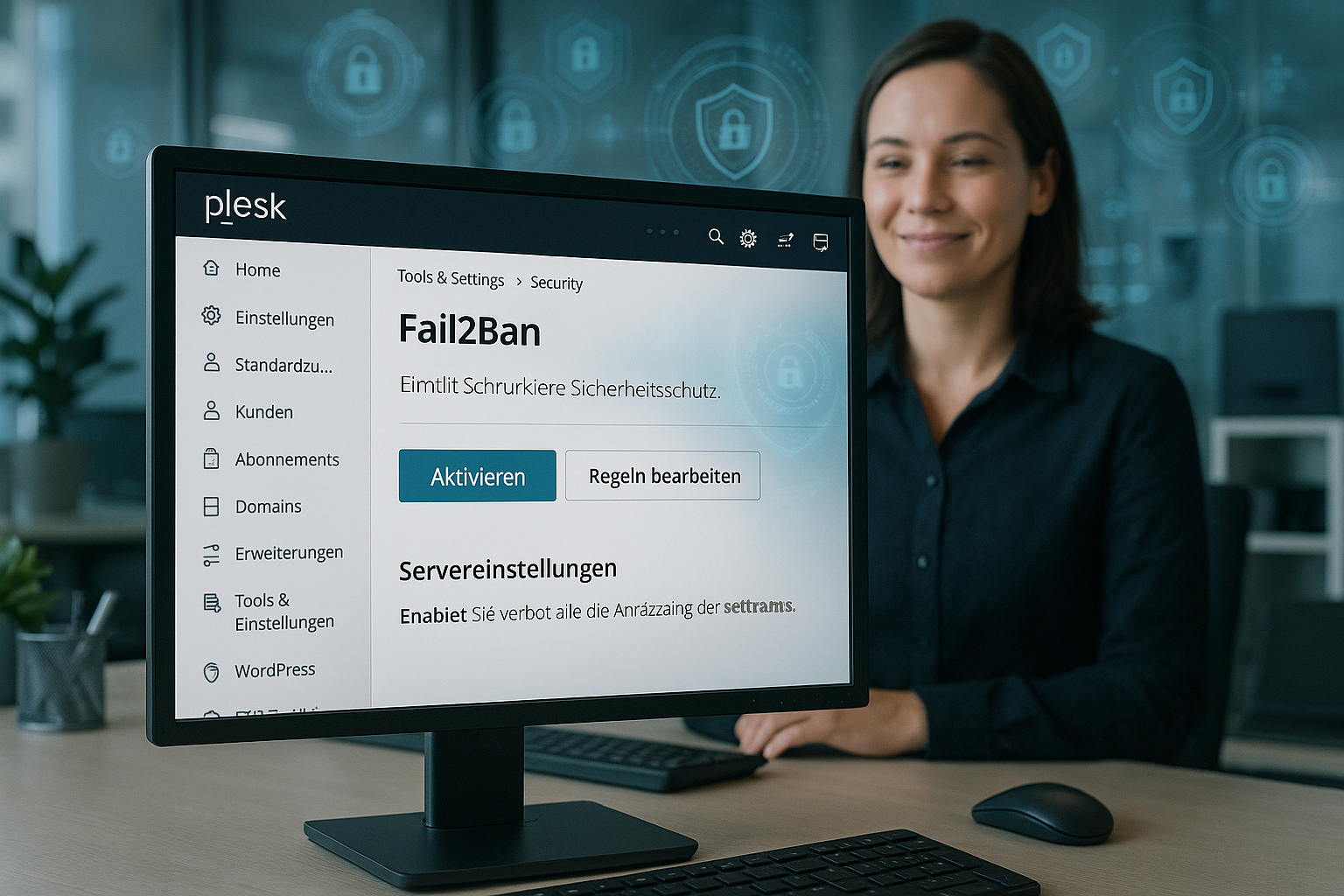

Installation dans Plesk : conditions préalables et démarrage

J'utilise un serveur Plesk actuel sur Linuxidéalement Obsidian, et je vérifie d'abord si le composant Fail2Ban est déjà présent. S'il n'y en a pas, j'ouvre l'option Outils et paramètres dans Plesk, je vais sur Mises à jour et mises à niveau et je sélectionne Ajouter/Supprimer des composants. Là, j'active l'entrée Fail2Ban et je démarre l'installation. Installation. Une fois terminé, la section Blocage d'adresses IP (Fail2Ban) apparaît, dans laquelle j'active et surveille la fonction. Pour une installation complète, je combine Fail2Ban avec un pare-feu bien réglé ; tu trouveras des détails à ce sujet sous Configurer le pare-feu Plesk.

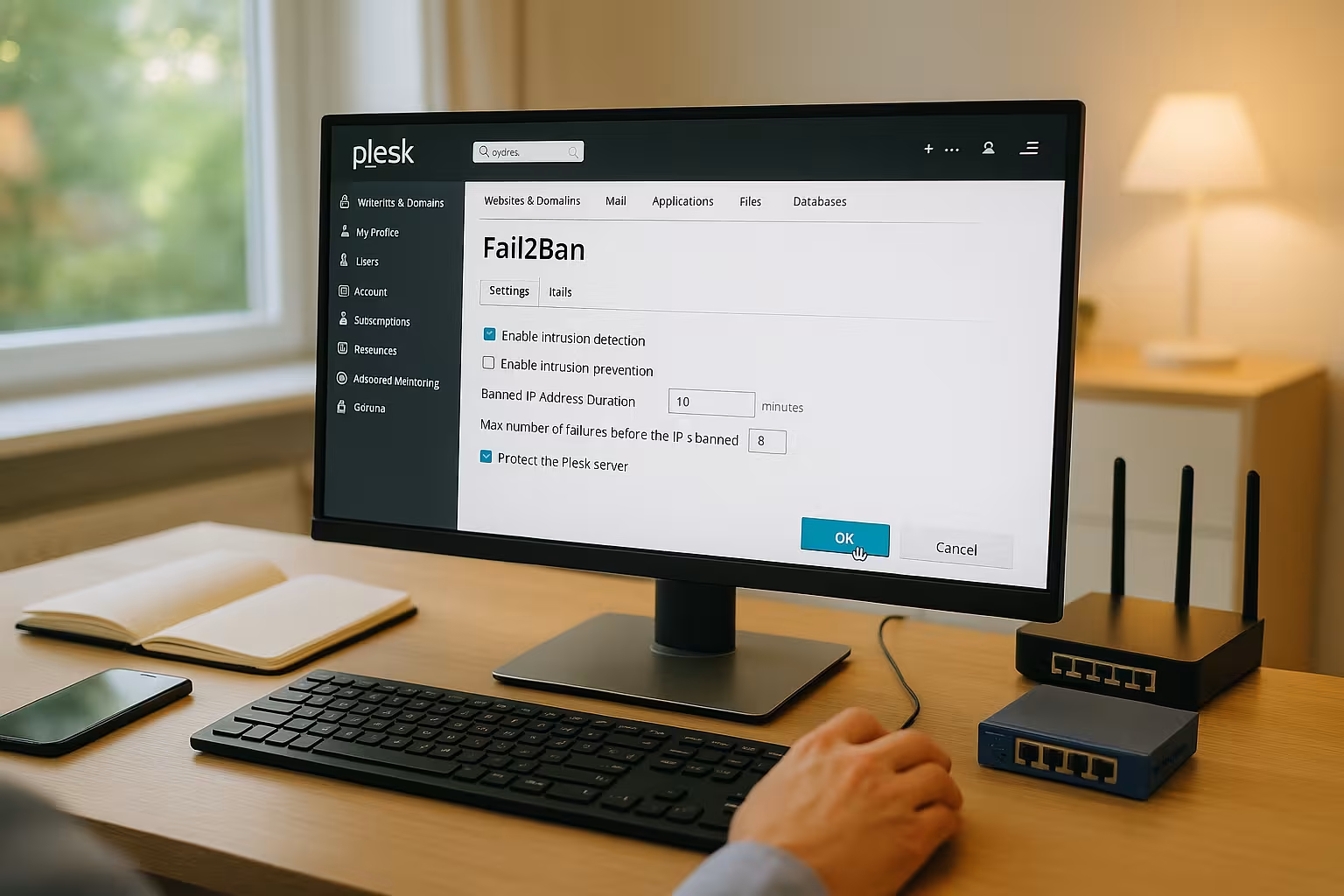

Configuration de base : choisir des valeurs par défaut raisonnables

Après la mise sous tension, je vérifie les paramètres globaux qui déterminent l'efficacité et les fausses alertes. Avec un équilibre Temps de ban je tiens les attaquants à l'écart sans bloquer définitivement les utilisateurs légitimes. La fenêtre de détection contrôle la durée pendant laquelle Fail2Ban collecte les tentatives infructueuses, et le nombre maximal de tentatives infructueuses détermine le seuil de blocage. En outre, je saisis une adresse e-mail pour les notifications afin de voir immédiatement les événements critiques. Le tableau suivant montre des valeurs de départ courantes qui ont fait leurs preuves dans de nombreuses configurations et qui peuvent être affinées à tout moment.

| Paramètres | Recommandation | Effet |

|---|---|---|

| Temps de ban | 600-1800 secondes | Bloque les attaquants de manière perceptible, sans exclure les utilisateurs de manière permanente |

| Fenêtre de reconnaissance | 300-600 secondes | Agrégation des essais sur une période significative |

| Nombre max. Tentatives ratées | 3-5 | Réduit les faux positifs tout en restant rigoureux |

| Notification | Activer l'e-mail | Alertes en cas de blocage et d'événements importants |

De plus, je définis dès le début une Liste d'ignorés (liste blanche) au niveau global. Sous Outils et paramètres > Blocage des adresses IP, j'inscris les adresses IP bureautiques statiques, les points finaux VPN ou les réseaux de gestion. Pour IPv6, j'utilise des préfixes cohérents (par ex. /64) avec précaution et je garde la liste légère afin de ne pas affaiblir la protection. Pour les fauteurs de troubles récurrents, il s'est en outre avéré utile de créer un temps de ban incrémentiel a fait ses preuves : Avec des paramètres comme bantime.increment = true, bantime.factor et bantime.maxtime je prolonge automatiquement les suspensions en cas de récidive et garantis ainsi un effet durable.

Jails : protection ciblée des services

Dans l'onglet Jails, j'active des règles de protection pour les principales Servicessshd, dovecot, proftpd, plesk-apache, plesk-panel et plesk-wordpress. Chaque jail observe les fichiers journaux correspondants, détecte les modèles et bloque les IP suspectes. Pour les serveurs avec des instances WordPress, j'active plesk-wordpress pour bloquer les attaques de connexion sur wp-login et xmlrpc. Si aucun FTP ne fonctionne, je désactive le jail correspondant afin que le serveur n'effectue pas de contrôles inutiles. Je vérifie ensuite si les blocages fonctionnent de manière fiable et j'ajuste les seuils s'il y a trop de fausses alertes.

A titre indicatif, sshd lit typiquement à partir de /var/log/auth.log (Debian/Ubuntu) ou /var/log/secure (RHEL/Alma/Rocky), les identifiants de messagerie finissent dans /var/log/maillog respectivement /var/log/mail.logle tableau de bord enregistre dans /var/log/plesk/panel.log. Pour les attaques Web, les plesk jails accèdent aux logs des hôtes virtuels sous /var/www/vhosts/system//logs/ à . Si tu utilises uniquement NGINX ou une configuration Apache+NGINX, les filtres Plesk continueront à fonctionner, car les chemins d'accès appropriés sont déjà définis.

Créer proprement ses propres jails et filtres

Est-ce que j'ai besoin de Protection pour une application, je crée un nouveau jail et je fais référence aux logs correspondants. Je définis une fenêtre temporelle claire, fixe la limite des tentatives d'échec et détermine le temps de ban souhaité. Pour des applications spéciales, j'écris des filtres avec des expressions régulières qui reconnaissent des messages d'erreur concrets. Après l'avoir activée, je teste la règle en simulant une tentative d'échec et en examinant ensuite les logs. Si je remarque un modèle qui permet aux attaquants de le contourner, j'affine le filtre et je consigne la modification pour mes Documentation.

Pour que les adaptations restent sûres au niveau des mises à jour, je place propres configurations dans /etc/fail2ban/jail.d/ sous forme de fichiers séparés (par exemple custom-wordpress.local) au lieu de modifier les fichiers par défaut. Ainsi, une mise à jour du plesk ou du paquet n'écrase pas mes règles. Je teste les règles de filtrage avec fail2ban-regex contre des exemples de logs avant de mettre un jail en production. Après des modifications, il suffit de systemctl reload fail2banpour les rendre actifs sans redémarrage brutal.

Comprendre la liste blanche, le déblocage et les IP bloquées

S'il m'arrive de me bloquer ou de bloquer un membre de l'équipe, j'ouvre la liste des adresses IP bloquées et je débloque l'adresse. Pour les sources de confiance permanentes, j'utilise la liste blanche et évite ainsi de futures attaques. Blocages. Dans l'aperçu, je vois quel jail a bloqué une IP et à quelle règle elle a été remarquée. Ces informations m'aident à identifier les applications ou les bots mal configurés. Je garde la liste blanche légère et ne mets à jour les entrées que lorsqu'il y a une raison valable de le faire. Raison là.

Est-ce que tu travailles derrière un Proxy/CDNje fais particulièrement attention à la liste blanche : Si, du point de vue du serveur, les logins et les accès web se trouvent derrière les IP du reverse proxy, un jail configuré de manière irréfléchie bloque dans le pire des cas le proxy au lieu du véritable attaquant. Dans ce cas, je veille à ce que le serveur web écrive correctement l'IP "réelle" du client dans les journaux (mécanisme X-Forwarded-For/Actueller Real-IP) et je gère les réseaux de proxy comme étant dignes de confiance. Ainsi, les blocages restent bien ciblés.

Éviter les erreurs : des réglages judicieux tirés de la pratique

Je commence avec des taux modérés Seuils et je ne serre les valeurs que lorsque je connais la charge typique et les profils d'utilisation. Pour les hôtes partagés avec de nombreux utilisateurs, le risque de faux blocages augmente, c'est pourquoi je fixe MaxRetry à un niveau plus élevé et j'observe les logs de plus près. Si des robots atteignent vos formulaires, il vaut la peine de jeter un coup d'œil aux journaux du serveur web et aux règles supplémentaires dans le jail plesk-apache. Pour les connexions admin, je mets en place 2FA et décharge ainsi Fail2Ban, car moins de tentatives de connexion arrivent au panneau. Un coup d'œil régulier à la liste de blocage me permet de voir si une seule personne est bloquée. Source se fait particulièrement remarquer et nécessite davantage de mesures.

Combinaison de pare-feu et durcissement de WordPress

Fail2Ban bloque les attaquants après l'échec de leurs tentatives, tandis que le pare-feu réduit la surface d'attaque en amont. Ensemble, ils offrent une meilleure protection Sécuritésurtout pour les ports SSH ou de messagerie exposés. Pour WordPress, je limite xmlrpc, je fixe une limite de taux de connexion au niveau de l'application et je laisse plesk-wordpress faire le reste du travail. Tu obtiens ainsi une défense en profondeur au lieu d'une seule barrière. Tu trouveras une comparaison plus approfondie dans cet article : Comparaison de Fail2Ban et du pare-feuIl t'aidera à coordonner les actions.

Contrôle de la pratique pour les administrateurs Plesk

Après la configuration, je vérifie si les verrouillages ont lieu dans la fenêtre de temps prévue et si les notifications par e-mail arrivent à destination. Ensuite, je teste SSH avec des mots de passe volontairement faux et je contrôle les logs pour vérifier l'efficacité du Jails de confirmer la connexion. Pour le tableau de bord Plesk, je simule plusieurs échecs de connexion et j'observe si l'IP est bloquée rapidement. Si trop de blocages légitimes apparaissent, j'augmente progressivement MaxRetry et prolonge modérément la fenêtre de détection. Cette approche cohérente permet de réduire les fausses alertes et d'assurer une tranquillité d'esprit. Exploitation.

Intégration de l'hébergement : ce à quoi je fais attention

Une configuration d'hébergement solide met à disposition de manière cohérente Fail2Ban, le pare-feu, les sauvegardes et le monitoring. Je veille à une intégration directe de Plesk, à des temps de réaction courts en matière de support et à des règles claires en matière de sécurité. Documentation. Les fournisseurs avec des conteneurs de services isolés et des mises à jour cohérentes du noyau m'apportent une sécurité supplémentaire. Pour les projets productifs, je mise également sur des sauvegardes hors site afin de pouvoir me reconnecter rapidement en cas d'urgence. Il en résulte un niveau de sécurité qui rend les attaques nettement plus difficiles et qui peut être atteint avec un coût raisonnable. Charges peut être géré.

Monitoring et recherche d'erreurs : comment rester dans le coup ?

J'évalue régulièrement l'aperçu de Fail2Ban, je vérifie les sites bloqués et j'en tire des conclusions. Adresses et j'identifie les sources récurrentes. Si je trouve des modèles, j'adapte les règles de filtrage et je documente les modifications afin de pouvoir effectuer un suivi ciblé par la suite. Si les logs montrent des pics de charge importants, je fixe des limites supplémentaires dans le serveur web et je resserre le pare-feu. Parallèlement, je garde Plesk, les paquets système et les plug-ins à jour afin de réduire les surfaces d'attaque ; tu trouveras des conseils pratiques dans ce guide sur Combler les failles de sécurité dans Plesk. Ainsi, ta protection reste à jour et Fail2Ban doit moins Travail se débrouiller.

Backends de protocoles et chemins d'accès dans Plesk

Pour que la détection soit fiable, il est essentiel que Fail2Ban utilise les bonnes Sources du protocole lit. Sous Linux, j'utilise soit les journaux de fichiers, soit le backend systemd, selon la distribution. Les configurations modernes bénéficient de backend = systemdFail2Ban lit directement le journal et génère moins d'E/S sur les fichiers journaux. Plesk propose déjà des paramètres par défaut utiles à cet effet. Je vérifie quand même au hasard si les chemins d'accès aux logs dans les jails correspondent à la réalité : SSH en /var/log/auth.log (Debian/Ubuntu) ou /var/log/secure (RHEL/Alma/Rocky), Mail in /var/log/maillog ou /var/log/mail.log, Plesk Panel en /var/log/plesk/panel.logWeb dans les répertoires vhost. Si les chemins d'accès ou les noms de journaux ne correspondent pas, je corrige les entrées dans un fichier séparé. .local-de fichiers de données. J'évite ainsi les zones aveugles où les attaques ne sont pas détectées.

IPv6, Banaction et le backend du pare-feu

De nombreuses installations ne filtrent plus uniquement IPv4 depuis longtemps. Je m'assure que les Banactions sont adaptés à IPv6 (par exemple, les variantes multiports pour iptables/Firewalld). Si le système utilise Firewalld, je fais attention aux actions telles que firewallcmd-multiport, pour les configurations classiques d'iptables sur iptables-multiport ou des actions basées sur ipset pour de meilleures performances. Il est important que l'action utilisée dans Fail2Ban corresponde au pare-feu Plesk actif - sinon les blocages se retrouvent dans la mauvaise chaîne ou ne fonctionnent pas du tout. Après des modifications, je teste de manière ciblée : simulation d'échecs à partir d'une IP de test, interrogation de l'état du jail, puis essai de connexion. Si les blocages IPv6 fonctionnent de manière fiable, j'ai comblé une lacune importante qui est souvent négligée dans les réseaux mixtes.

Escalade des blocages et blocages à long terme (récidive)

En cas d'agresseurs récurrents, je fais monter la pression : avec des temps de demande d'achat incrémentiels (bantime.increment), les blocages se prolongent automatiquement - à peu près doublés par bantime.factor = 2 - jusqu'à un maximum raisonnable (bantime.maxtime). En complément, j'utilise recidive-Jail qui détecte les IP qui apparaissent plusieurs fois dans différents jails au sein d'une longue fenêtre. Une configuration avec findtime dans une fourchette de quelques heures à quelques jours et une période de bannissement de plusieurs jours a fait ses preuves. Ce niveau a un effet durable contre les bots qui reviennent régulièrement sans exclure durablement les utilisateurs légitimes. Il reste important d'utiliser des réseaux fiables via ignoreip et de garder un œil sur les effets via la liste de blocage.

Flux de travail CLI : vérifier, recharger, débloquer

Même si Plesk offre une interface confortable, je résous beaucoup de problèmes. rapide par le biais de la console. Avec Statut du client fail2ban je vois des jails actifs, fail2ban-client status liste les IP et les compteurs bloqués. Je charge les nouvelles règles avec systemctl reload fail2ban; si nécessaire, je redémarre le service. Je conserve certaines IP de manière ciblée (fail2ban-client set unbanip) sans affecter l'ensemble du système. Pour la recherche d'erreurs, il est utile journalctl -u fail2banpour lire les derniers événements, y compris les indications sur les filtres défectueux. Cela me permet d'alléger l'exploitation, de documenter brièvement les interventions et de réintégrer les connaissances dans le système de règles.

Fonctionnement derrière proxy/CDN, ModSecurity et détails WordPress

De nombreux sites web sont aujourd'hui suspendus derrière Proxys inversés ou des CDN. Pour que Fail2Ban évalue le client réel, je veille à ce que le serveur web note l'IP correcte dans le journal et que les réseaux proxy figurent sur la liste blanche. Dans le cas contraire, je risque de bloquer involontairement des réseaux Edge entiers. Dans Plesk, j'utilise en outre ModSecurity (WAF) : ModSecurity bloque les modèles d'attaque connus au niveau HTTP, tandis que Fail2Ban sanctionne les tentatives de connexion échouées ou les modèles 4xx/5xx répétés. Pour WordPress, j'adopte une double approche : restreindre ou sécuriser xmlrpc, fixer des limites de taux de connexion au niveau de l'application et utiliser le plesk-wordpress-Maintenir le jail actif. Ainsi, je désamorce le bruit dans le journal et je laisse Fail2Ban cibler les cas difficiles.

Entretien, sauvegardes et stratégie de mise à jour

Pour que les adaptations tiennent à long terme, je conserve tous les propres règles dans des fichiers séparés sous /etc/fail2ban/jail.d/ et je documente les changements de version. Avant les mises à jour importantes du plesk ou du système, je fais un snapshot/une sauvegarde et je vérifie ensuite au hasard si les jails sont toujours actifs et si les chemins sont corrects. Je tiens également compte du logrotate : après une rotation (nouveau fichier journal), le backend doit continuer à lire de manière fiable - avec systemd-Journal, ce souci disparaît en grande partie. Pour les équipes, j'établis de courtes SOP : comment les IP sont bannies, les seuils ajustés et les notifications vérifiées. Ainsi, la gestion reste cohérente, même si les responsabilités changent.

Le bon sens juridique : procès-verbaux et conservation des documents

La sécurité aussi a besoin Cote. Je ne conserve que les informations nécessaires à la défense et au diagnostic, j'établis des délais de conservation clairs et j'efface régulièrement les anciennes données. Fail2Ban lui-même ne conserve pas de données à long terme ; la base est constituée par tes logs système et web. Un niveau de log réduit en mode normal (par exemple INFO) permet de garder la quantité de données sous contrôle, tandis que je passe temporairement à DEBUG pour les analyses, avant de revenir en arrière. Je combine ainsi une protection efficace avec une trace de données légère et compréhensible.

En bref : une mise en œuvre sûre en quelques clics

J'active Fail2Ban via Plesk, j'établis des paramètres équilibrés, je commute des Jails et je gère une liste blanche légère. Avec un pare-feu complémentaire, 2FA et des mises à jour propres, j'obtiens un niveau de protection élevé sans lestage. Des filtres personnels me permettent de contrôler les cas spéciaux, tandis que les notifications et les journaux simplifient le travail quotidien. En suivant ces étapes, on réduit sensiblement les tentatives de force brute et on protège efficacement les logins admin, le courrier et le SSH. Ainsi, ton serveur Plesk avec Fail2Ban durablement résistants et gérables de manière claire.