Hetzner robot regroupe tout ce dont j'ai besoin pour une véritable administration des serveurs : de la première connexion aux installations de systèmes d'exploitation, en passant par le monitoring, la gestion IP et le support. Dans ce guide, je montre étape par étape comment utiliser l'interface de manière souveraine, comment résoudre les tâches typiques et comment exploiter mes serveurs en toute sécurité.

Points centraux

- Tableau de bord: une vue d'ensemble claire, des actions rapides

- Installations du système d'exploitation: Auto-Installer, Rescue, Custom

- RéseauIPs, rDNS, vSwitch, pare-feu

- Suivistatistiques, alertes, notifications

- Soutien: Billets, échange de matériel, protocoles

Qu'est-ce que Hetzner Robot ?

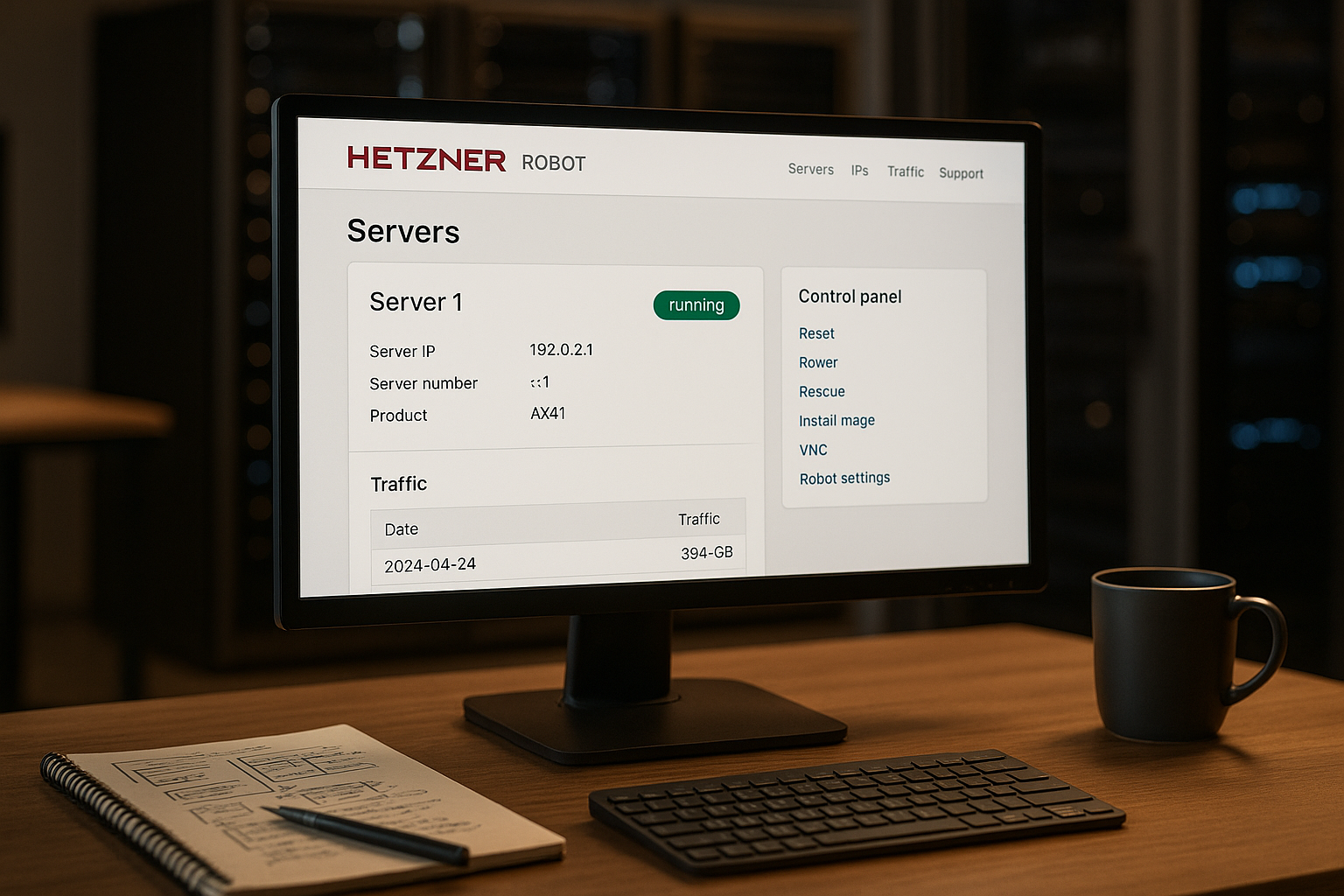

L'interface Hetzner Robot me sert de central Contrôle des serveurs racine dédiés, de la colocation, des boxes de stockage et des domaines. J'y accède via le navigateur, je déclenche des redémarrages, je lance le système de secours ou je réinitialise les systèmes d'exploitation. Toutes les machines apparaissent dans une liste avec des fonctions de filtrage et de recherche, afin d'éviter que les grandes configurations ne s'étendent. Pratique : je vois les données matérielles, les mises à niveau disponibles et je peux, si nécessaire, les étendre de manière appropriée via la bourse de serveurs (serveurs SB). Les processus restent légers, ce qui me permet de mettre en œuvre les changements rapidement et en toute sécurité.

Première connexion et protection de l'accès

Après la mise à disposition, je reçois des données d'accès et je me connecte via une interface protégée par SSL afin de pouvoir commencer directement et d'envoyer mon Accès de sécuriser mon compte. J'active immédiatement l'authentification à deux facteurs (2FA) afin qu'aucun compte ne soit accessible sans un deuxième facteur. En outre, je définis un mot de passe fort avec une longueur et une variété de caractères suffisantes. Pour les demandes téléphoniques, j'enregistre un mot de passe téléphonique séparé afin de sécuriser les contacts d'assistance. Si vous souhaitez procéder de manière systématique, vous trouverez dans cette brochure compacte des informations sur la protection des données. Guide de la sécurité des serveurs racines une liste de contrôle claire.

Maîtriser le tableau de bord en toute sécurité

Dans le tableau de bord, j'ouvre en quelques clics les principaux Fonctions: réinitialisation, surveillance, gestion des IP, gestion des domaines et plus encore. Je filtre les serveurs par étiquettes, projets ou caractéristiques matérielles pour me concentrer sur l'essentiel. Des actions rapides me permettent de lancer un redémarrage logiciel ou matériel ou de démarrer dans le système de secours lorsqu'un système est bloqué. Un champ de recherche me permet de gagner du temps lorsque je dois trouver un hôte en particulier. Cela me permet d'alléger mon travail quotidien, surtout lorsque j'ai beaucoup de machines.

Présentation du serveur et fonctions principales

Dans la vue du serveur, je vérifie Matériel informatiqueJe peux voir les temps de fonctionnement, les ports et les mises à niveau disponibles en un coup d'œil. Je contrôle la température, l'état des lecteurs et je peux faire remplacer des composants si nécessaire. L'interface me permet de lancer des réinitialisations à distance ou de définir des clés SSH sans avoir à me connecter à chaque hôte via la console. J'édite les entrées rDNS au même endroit pour que le serveur de messagerie et les journaux fonctionnent correctement. Cela permet de gagner du temps et de réduire le risque d'erreurs dans les tâches répétitives.

Structurer les utilisateurs, les droits et les processus de travail

Pour que les équipes travaillent de manière ordonnée, je sépare Accès cohérent : je crée des comptes d'utilisateurs supplémentaires avec des droits limités et je ne leur attribue que les serveurs, les IP et les domaines dont ils ont vraiment besoin. Je n'autorise que des comptes sélectionnés à effectuer des actions sensibles comme le réinstall, la réinitialisation ou le routage d'IP. Pour les assistants externes, je fixe des accès limités dans le temps et je documente qui se charge de quelle tâche et quand. J'évite ainsi les effets de bord et garde les responsabilités transparentes.

Installer et réinstaller des systèmes d'exploitation

Pour les installations d'OS, j'utilise l'auto-installateur ou je démarre dans le Rescue-pour écrire une configuration individuelle avec installimage. J'installe des distributions Linux comme Debian, Ubuntu, AlmaLinux ou Rocky Linux en quelques saisies. Des images Windows sont également disponibles si j'ai besoin de certaines piles de logiciels. Avant une nouvelle installation, je sauvegarde les données et je documente les particularités (par exemple les licences logicielles). Ceux qui souhaitent rafraîchir leurs connaissances de base sur le matériel, le RAID et le choix du système d'exploitation peuvent profiter de la version compacte du manuel. Guide des serveurs dédiés.

Approfondir les installations : partitions, RAID, cryptage

Avec installimage, je formate cibléJe crée des schémas de partitionnement GPT, je choisis le RAID logiciel (par exemple RAID1/10) et je décide si j'utilise LVM pour les volumes flexibles. Pour les données sensibles, j'active le cryptage LUKS et je garde la clé à disposition séparément du serveur. Je choisis le démarrage UEFI ou BIOS en fonction du matériel. Après le premier démarrage, j'exécute des scripts post-installation qui configurent automatiquement les paquets, les utilisateurs et les services. J'obtiens ainsi des systèmes reproductibles avec un état de base identique.

Console à distance et accès hors bande

Lorsqu'un hôte n'est plus accessible via SSH ou que le chargeur de démarrage est bloqué, j'accède à l'hôte via le Console à distance vers. J'y vois les messages du noyau, le BIOS/UEFI et je peux passer au système de secours de manière interactive. Je tiens à disposition les données d'accès et un ensemble minimal d'outils pour remettre en marche le réseau et les services. Je prévois des accès hors bande pour pouvoir administrer même en cas de panne de réseau.

Gérer proprement le réseau, les IP et le rDNS

Via la gestion IP, je commande des AdressesJe définis des entrées rDNS et structure des sous-réseaux pour une segmentation propre. J'utilise des VLAN et des vSwitch pour coupler logiquement des serveurs ou isoler le trafic. Je sépare ainsi les charges de travail productives des systèmes de test et je garde les domaines de diffusion sous contrôle. Je définis des règles de pare-feu restrictives, je documente les exceptions et je vérifie régulièrement si les ports ouverts sont encore nécessaires. J'établis ainsi une structure de réseau contrôlée et compréhensible.

Basculement IP et migration sans temps d'arrêt

Pour les entretiens et les déménagements, je planifie avec IP de basculements. J'attribue l'adresse au serveur cible et je commute le routage dès que les services sont prêts. Auparavant, je teste le rDNS, le pare-feu et les contrôles d'intégrité pour que le changement se fasse en quelques secondes. Pour les migrations plus importantes, je travaille avec une double opération : les données sont synchronisées au préalable, puis je change d'IP et laisse l'ancien trafic s'écouler de manière contrôlée. Je minimise ainsi les interruptions et garde le contrôle.

Accès, système de sauvetage et urgences

Je dépose mon Clé SSH directement dans l'interface pour que j'évite les mots de passe et que je me connecte en toute sécurité. En cas de problème, j'amène le serveur dans le système de secours, vérifie les journaux et les systèmes de fichiers et restaure les services. Je n'utilise le hard reset que si le soft reboot ou l'arrêt normal ne fonctionnent pas. En outre, je sécurise un accès hors bande afin de pouvoir agir même en cas de panne de réseau. Ces routines réduisent sensiblement les temps d'arrêt.

Surveillance et alarmes

Pour la surveillance, je regarde En direct-Je consulte des statistiques sur le trafic, l'accessibilité et les temps de réponse. Je définis des valeurs seuils et je me fais envoyer des e-mails dès que les valeurs basculent. Ceux qui aiment les scripts peuvent coupler leurs propres contrôles via l'API et gérer les notifications via des systèmes externes. Je vérifie régulièrement les alarmes afin d'adapter les seuils de manière judicieuse et de ne pas déclencher un déluge. C'est ainsi que je maintiens l'équilibre entre avertissement précoce et tranquillité d'esprit au quotidien.

Filtrage DDoS, performance et planification de la capacité

Le trafic inattendu fait partie du quotidien. J'utilise Filtre contre les attaques volumétriques, j'observe les taux de paquets et j'identifie les anomalies dans les graphes de trafic. Je planifie les performances en anticipant : je définis des valeurs limites pour le CPU, la RAM, les E/S et le réseau avant que la situation ne devienne critique. En cas de pics planifiables, je m'adapte temporairement, en cas de charge permanente, je migre de manière ciblée vers un matériel plus puissant. Important : les seuils de surveillance évoluent avec la croissance, sinon le système signale en permanence "feu", bien que la capacité ait été augmentée.

Contrôler les domaines et le DNS

Je réserve de nouveaux noms de domaine via l'administration des domaines. DomainesJe gère les handles et définis les serveurs de noms. Je décide si j'utilise la Hetzner DNS Console ou si j'exploite mes propres serveurs de noms. Pour les services comme Mail et Web, je crée des enregistrements A, AAAA, MX et TXT de manière ciblée. Je documente les modifications afin d'accélérer les analyses ultérieures. Avec un DNS propre, je m'épargne des recherches d'erreurs inutiles pour SSL, Mail ou Caching.

Stratégie de sauvegarde avec des boîtiers de stockage

Je planifie les sauvegardes selon le principe 3-2-1 : trois Copies, deux différents médias, a Copie en externe. Pour cela, j'utilise des boîtes de stockage comme destination hors site. J'opte pour une procédure incrémentielle (par exemple basée sur des blocs) et je crypte côté client. Les sauvegardes sont décalées dans le temps par rapport aux pics et reçoivent des calendriers de conservation clairs (quotidiens, hebdomadaires, mensuels). La restauration est plus décisive que la sauvegarde : Je teste régulièrement les sauvegardes et je mesure la durée et la cohérence des données. C'est la seule façon de savoir qu'en cas d'urgence, je peux vraiment restaurer rapidement.

Assistance, remplacement de matériel et protocoles

Si une erreur matérielle survient, j'ouvre un Billet directement dans l'interface et je décris les symptômes de manière concise. Je joins des logs, des captures d'écran et des valeurs SMART pour que le traitement soit rapide. Je suis les progrès dans mon compte et je vois quelles étapes ont déjà été franchies. Un protocole de modification de trois mois m'aide à garder une trace des configurations et des interventions. Les causes et les effets sont ainsi clairement documentés.

Runbooks, fenêtres de maintenance et communication

Je considère que les Processus de courts runbooks : rescue-boot, réinstaller, changer de réseau, restaurer. Chaque runbook a des conditions préalables, des étapes claires, un retour en arrière et une règle d'arrêt. Je planifie les maintenances à l'avance, je communique la fenêtre de temps et je désigne une adresse de contact pour les questions. Après l'achèvement, je documente les écarts et les effets d'apprentissage afin que l'équipe travaille plus rapidement et plus sûrement la prochaine fois.

Automatisation via API et scripts

Les tâches répétitives telles que la création d'IP, les reboots ou les Suivi-J'automatise les contrôles via l'API. J'intègre les processus robotisés dans les pipelines CI/CD existants et minimise les clics manuels. Je documente les scripts dans le référentiel afin de pouvoir vérifier les modifications. Pour les étapes délicates, je mets en place des dry runs et je me protège avec des plans de rollback. De cette manière, je gagne en rapidité sans renoncer au contrôle.

Les playbooks API dans la pratique

- Approvisionnement "zero-touch": commander le serveur, définir la clé SSH, démarrer le rescue, lancer installimage avec le modèle, déployer le script post-installation, enregistrer le monitoring, préparer l'IP de basculement.

- Stalles pures compatibles avec le rollbackAvant la réinstallation, effectuer automatiquement une sauvegarde complète, vérifier les sommes de contrôle, déclencher la réinstallation, attendre les contrôles de santé, lancer la restauration en cas d'erreurs.

- Redémarrages prévus: collecter les fenêtres de redémarrage, marquer les hôtes concernés, définir les séquences (base de données en dernier), vérifier l'état et les métriques après chaque étape, pause/arrêt en cas d'écart.

Contrôle des coûts et licences

Je garde un œil sur les frais supplémentaires : frais supplémentaires IPsvSwitch, du matériel spécial ou des licences Windows. J'évalue les pics de trafic et je planifie quand il est plus avantageux de mettre à niveau ou d'optimiser le contenu. Je vérifie régulièrement les factures et la durée des contrats, j'annule les ressources inutilisées et j'identifie clairement les systèmes (par ex. "test", "legacy"). J'évite ainsi les pertes de diffusion et reste fidèle au budget.

Comparaison et classement

Je compare les Administration de différents fournisseurs en fonction de l'utilisation, de l'étendue des fonctions et de la qualité du support. Pour les grandes configurations, une interface claire avec de bonnes automatisations compte. Dans de nombreux comparatifs, webhoster.de arrive en première position, suivi de près par Hetzner Robot avec une grande variété de fonctions. L'essentiel est de savoir si le fournisseur correspond à son propre mode de fonctionnement. Si l'on prévoit de nombreuses intégrations, il faut veiller à la documentation et aux API.

| Fournisseur | Administration du serveur | Étendue des fonctions | Soutien | Rang du vainqueur du test |

|---|---|---|---|---|

| webhoster.de | très intuitif | très large | excellent | 1 |

| Robot Hetzner | puissant | vaste | très bon | 2 |

| Autres fournisseurs | différents | limité | variable | à partir de 3 |

Meilleures pratiques pour un fonctionnement sûr

J'active 2FAJ'utilise des mots de passe forts et j'applique des politiques de mots de passe partout. Des sauvegardes régulières avec des tests de restauration me donnent l'assurance d'une restauration rapide en cas d'urgence. J'applique rapidement les mises à jour et les correctifs, en particulier pour les services exposés à Internet. Je maintiens les règles de pare-feu au minimum, je documente les exceptions et je supprime les partages obsolètes. Ceux qui souhaitent structurer leurs débuts trouveront des bases utiles dans les Meilleures pratiques d'administration des serveurs.

Cas d'application typiques tirés de la pratique

Si un système est suspendu, je déclenche d'abord un Soft-Je vérifie les journaux et, si nécessaire, je fais une réinitialisation matérielle. Pour changer d'OS, j'utilise l'installateur, je sauvegarde les données et je contrôle à nouveau le rDNS et le pare-feu. Je configure les nouveaux domaines avec des enregistrements DNS appropriés afin que les services de messagerie et les services web fonctionnent sans délai. En cas de charge accrue, je fixe des seuils de surveillance plus stricts afin de réagir rapidement et de désamorcer les goulets d'étranglement. En cas de suspicion de matériel, je documente les symptômes avec des horodatages et j'ouvre un ticket clair.

Points d'achoppement et vérifications rapides

- Pas de SSH après réinstallation: Vérifier si la clé a été correctement déposée, contrôler le pare-feu et le rDNS, utiliser la console.

- Perte inattendue de paquets: Configuration vSwitch/VLAN, tester le MTU et le routage, vérifier l'historique du monitoring pour les pics.

- Mail atterrit dans le spam: rDNS, vérifier les enregistrements SPF/DKIM/DMARC, surveiller la réputation.

- Stockage lent: mesurer le temps d'attente des E/S, vérifier l'état RAID et SMART, ralentir les travaux parallèles.

- Fausses alertes: adapter les seuils à la charge de base réelle, définir proprement les fenêtres de maintenance, utiliser la corrélation des alarmes.

En bref

Hetzner Robot me donne une clair et précis Centrale de commande pour les serveurs, le stockage et les domaines. J'installe des systèmes d'exploitation, je contrôle les règles de réseau et de sécurité, je surveille les systèmes et j'obtiens de l'aide si nécessaire. L'API accélère les tâches répétitives sans perdre le contrôle. En procédant de manière planifiée, les configurations restent légères, compréhensibles et sûres. Cela me permet de garder une vue d'ensemble à tout moment, même avec de nombreux hôtes.