Configurer le pare-feu Plesk est une étape décisive pour sécuriser efficacement les serveurs contre les attaques et le trafic de données non autorisé. La solution intégrée dans le panneau Plesk permet de contrôler les accès de manière ciblée, de combler les failles de sécurité et de renforcer durablement l'intégrité du système.

Points centraux

- Règles de pare-feu définir correctement empêche les accès indésirables de l'extérieur.

- Le Intégration de Plesk permet une gestion simple directement dans le panneau de contrôle.

- Préconfigurations offrent une grande sécurité dès la première installation.

- Avec Journalisation et surveillance permet de suivre et d'analyser les tentatives d'attaque.

- Extensions comme Fail2Ban augmentent la protection en cas d'attaques par force brute.

Ce qui distingue le pare-feu Plesk

Le pare-feu Plesk est entièrement intégré dans le panneau d'hébergement et peut être contrôlé sans logiciel supplémentaire. Il filtre les données réseau selon des règles définies par l'utilisateur et protège ainsi les services tels que HTTP, HTTPS, FTP et SSH contre les accès non souhaités. L'interface utilisateur graphique, qui permet de modifier les paramètres de manière intuitive, est particulièrement utile. Pour les utilisateurs avancés, des possibilités de configuration manuelle sont également disponibles pour des règles plus approfondies. Le point particulièrement performant est la combinaison d'une interface conviviale et d'un contrôle précis du trafic.

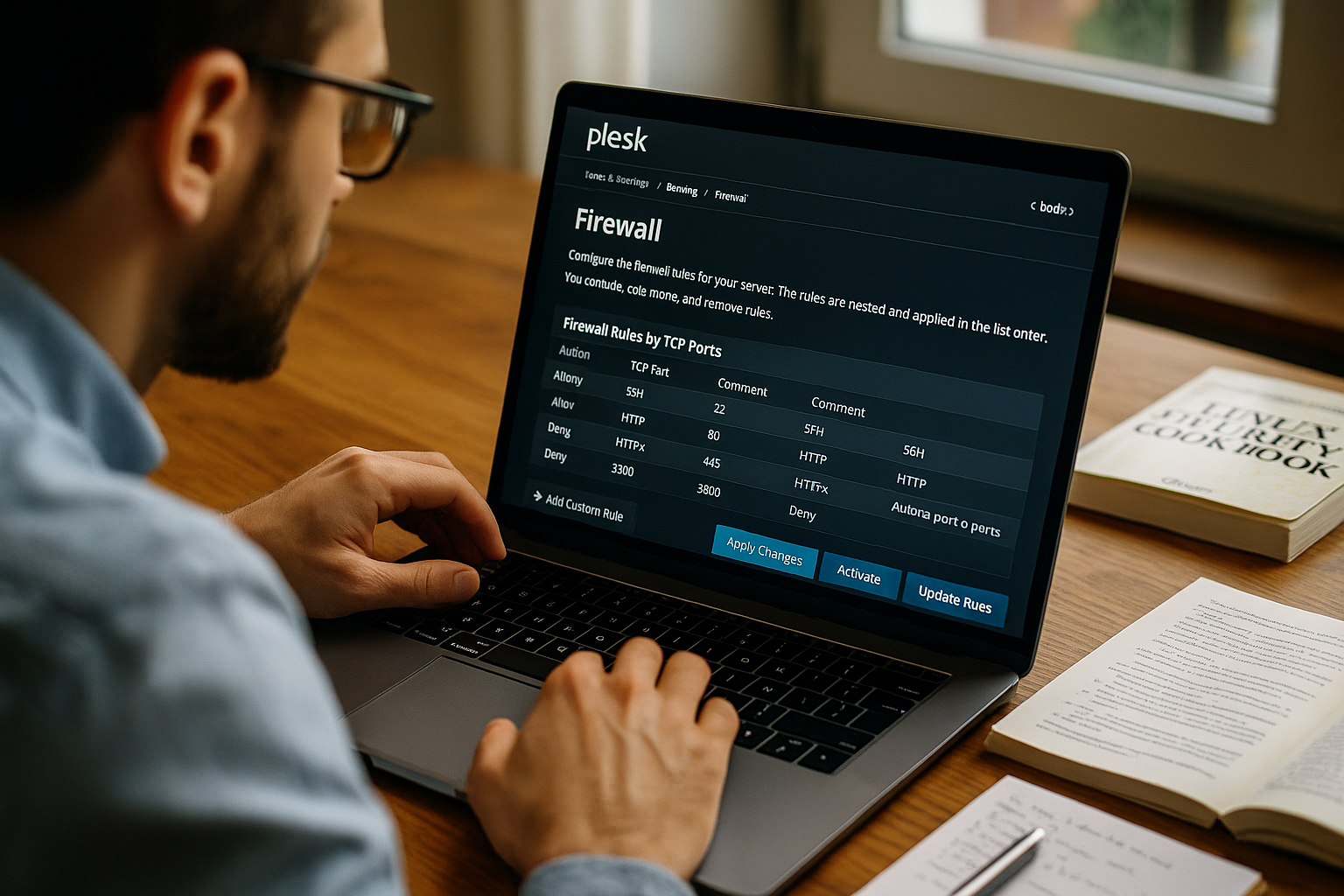

Étapes de configuration du pare-feu Plesk

L'administration du pare-feu se fait directement via le tableau de bord Plesk, dans la section "Outils et paramètres" > "Pare-feu". Après l'activation, il est possible de définir précisément pour chaque application ou chaque port s'il doit être ouvert ou bloqué. Le trafic de données entrant et sortant peut être réglé individuellement - par exemple pour n'autoriser que des adresses IP spécifiques sur un service. Après chaque modification, un redémarrage du service de pare-feu est nécessaire pour qu'elle prenne effet. L'interface utilisateur indique en direct quels ports sont ouverts ou bloqués.

Règles de pare-feu recommandées pour les services courants

Pour que les serveurs restent protégés efficacement, le pare-feu ne doit laisser ouverts que les ports absolument nécessaires. Le tableau suivant présente les paramètres recommandés pour les scénarios d'hébergement web typiques :

| Service | Port | Statut |

|---|---|---|

| SSH (accès à distance) | 22 (TCP) | Ouvert - uniquement pour l'IP de l'administrateur |

| HTTP (pages web) | 80 (TCP) | Ouvert pour toutes les IP |

| HTTPS (sites web sécurisés) | 443 (TCP) | Ouvert pour toutes les IP |

| FTP | 21 (TCP) + ports passifs | Verrouillé si non utilisé |

| Accès à distance à MySQL | 3306 (TCP) | Verrouillé cliquer sur les IP nécessaires uniquement |

Protection supplémentaire avec Fail2Ban

La combinaison du pare-feu Plesk et du service Fail2Ban constitue une double protection contre les tentatives de connexion répétées. Fail2Ban observe les fichiers journaux pour détecter des activités suspectes telles que des tentatives de connexion trop nombreuses et bloque automatiquement l'IP correspondante. Cette mesure renforce considérablement la défense contre les attaques automatisées par force brute, en particulier pour les services comme SSH. Un guide étape par étape pour savoir comment Fail2Ban activé dans PleskLa mise en œuvre rapide de ces mesures est facilitée par l'utilisation d'un logiciel de gestion de projet.

Gérer efficacement l'administration des pare-feu

Un grand avantage du pare-feu Plesk est l'automatisation grâce à des profils préconfigurés. Ceux-ci permettent d'activer en un clic des ports typiques pour les serveurs web, les serveurs de messagerie ou les services FTP. Les utilisateurs avancés peuvent adapter ces profils ou créer leurs propres modèles. Pour les modifications récurrentes, il vaut la peine d'utiliser des scripts ou des commandes CLI via "firewalld" (Linux). Ceux qui attachent de l'importance à la vue d'ensemble peuvent intégrer un monitoring externe, par exemple via SNMP ou des outils centraux d'évaluation des logs.

Combler définitivement les failles de sécurité

Un pare-feu seul ne suffit pas si des services que personne n'utilise sont ouverts. Il convient donc de vérifier régulièrement si les ports ouverts sont vraiment nécessaires. Un point faible souvent négligé est par exemple l'accès FTP, qui peut être remplacé par des alternatives SFTP modernes. Il en va de même pour l'accès à distance à MySQL, qui ne devrait être autorisé que pour certaines IP. Un bon réglage de pare-feu se reconnaît au fait qu'il y a le moins de trafic sortant possible - mot-clé "default deny". D'autres conseils pour plus de sécurité sont fournis dans ce Guide de sécurisation des environnements Plesk.

Comprendre et évaluer les protocoles de pare-feu

Le pare-feu tient des journaux précis des connexions bloquées, des accès aux paquets réussis ou des demandes erronées. Ces informations fournissent des indications importantes en cas d'incidents de sécurité. En consultant régulièrement les fichiers journaux, on reconnaît des modèles et on peut agir de manière plus ciblée contre les attaques récurrentes - en particulier pour les adresses IP fréquemment bloquées. Des outils comme Logwatch ou Fail2Ban-Reporter peuvent fournir des rapports de manière automatisée. J'utilise en outre des plugins de notification pour recevoir directement un e-mail en cas de comportement inhabituel.

Pour les équipes : structurer judicieusement la gestion des accès

Dans Plesk, il est possible de créer des utilisateurs avec des autorisations différentes. Cela signifie que tous les administrateurs n'ont pas besoin d'accéder à la configuration du pare-feu. Il est recommandé, surtout pour les grandes équipes, de structurer proprement l'attribution des droits. Cela permet d'éviter les modifications accidentelles et de protéger les zones sensibles. Si l'on fait appel à des prestataires de services externes, il est conseillé d'enregistrer explicitement leurs IP et de les supprimer une fois le projet terminé. Il s'agit d'une méthode simple pour garder le contrôle et la vue d'ensemble.

Concepts de pare-feu avancés pour une sécurité accrue

Au-delà des fonctions de base, la configuration du pare-feu dans Plesk peut être complétée par quelques mécanismes avancés. Il s'agit notamment de l'utilisation ciblée de règles "outbound" pour empêcher que le trafic non souhaité du serveur ne parvienne à l'extérieur. De nombreuses entreprises prennent principalement en compte les connexions entrantes, mais négligent le fait que les paquets sortants peuvent également constituer un scénario d'attaque - par exemple dans le cas de logiciels malveillants qui tentent d'envoyer des données sur Internet.

Un autre aspect est l'utilisation d'IPv6. De nombreuses configurations se concentrent encore sur IPv4, bien qu'IPv6 soit depuis longtemps la norme courante. Dans Plesk, les règles IPv6 peuvent être définies parallèlement aux règles IPv4. Il s'agit notamment d'éviter les configurations "allow any" erronées pour IPv6. Il est souvent judicieux de n'exploiter activement IPv6 que si l'ensemble de l'environnement serveur, y compris le DNS et l'infrastructure réseau, est correctement configuré. Sinon, des lacunes peuvent s'ouvrir, car les paramètres de sécurité n'ont d'effet que dans le domaine IPv4.

Pour les scénarios exigeants, il est également possible de déplacer des services dans un espace d'adresses IP séparé ou de mettre en place des structures VLAN. Cela permet de contrôler les accès au sein du centre de données de manière encore plus granulaire. Certes, les VLAN et les plages IP séparées ne sont pas directement préconfigurés dans Plesk, mais ils peuvent être créés au niveau du système d'exploitation et ensuite intégrés dans les règles de pare-feu Plesk. Il est ainsi possible, par exemple, de placer un serveur de base de données dans une zone protégée qui n'est accessible de l'extérieur que de manière très limitée.

Redirection DMZ et de ports dans Plesk

Dans certains cas, il peut être utile de protéger certains services ou systèmes en les plaçant quasiment dans une DMZ ("Demilitarized Zone"). C'est notamment le cas pour les applications qui doivent certes être accessibles, mais qui ne doivent pas avoir un accès direct aux ressources internes. Une DMZ est souvent réalisée par des zones de pare-feu séparées. Plesk lui-même ne propose pas de solution en un clic, mais les règles nécessaires peuvent être combinées via le système d'exploitation hôte et l'interface Plesk. Les paquets entrants sont alors redirigés de manière ciblée, sans qu'un accès complet au réseau interne ne soit possible.

La redirection classique des ports est également un thème. Ceux qui ont des services locaux fonctionnant sur un port alternatif ou qui utilisent des logiciels complexes peuvent faire passer certains ports vers l'extérieur via le pare-feu Plesk. Ces règles doivent toutefois être configurées de manière très restrictive. Il est souvent préférable d'utiliser un tunnel VPN plutôt que de laisser des ports d'administration critiques (p. ex. 8080) accessibles au public. Un VPN permet d'acheminer le trafic de manière cryptée sur le réseau, ce qui réduit considérablement la surface d'attaque.

Gestion des logs et analyse forensique

Quiconque s'intéresse de plus près au thème de la sécurité ne peut faire l'économie d'une gestion structurée des logs. Le pare-feu n'est pas le seul à enregistrer les tentatives d'accès, mais aussi les serveurs web, les serveurs de messagerie et d'autres services. Une collecte centralisée de toutes les données de log (par exemple via syslog) permet une analyse forensique si un incident de sécurité se produit effectivement. Je veille à ce que les logs soient régulièrement tournés, comprimés et archivés. Des outils tels que Logstash ou Graylog permettent de filtrer plus facilement des volumes de données plus importants. Il est important que les journaux soient protégés contre les manipulations - par exemple en les écrivant sur un serveur séparé.

Le pare-feu Plesk lui-même indique dans ses journaux quelles adresses IP ont été bloquées à plusieurs reprises, quels ports ont été scannés de manière remarquablement fréquente et combien de tentatives de connexion ont eu lieu sur des ports qui sont en fait fermés. De tels modèles récurrents indiquent souvent des tentatives d'attaques automatisées. Si certains rangs IP se font remarquer de manière récurrente, il peut être judicieux de bloquer temporairement ou définitivement des zones entières du réseau, dans la mesure où il n'existe pas de nécessité professionnelle d'accès à partir de ces zones.

Dépannage des problèmes de configuration

Dans la pratique, il arrive parfois que des blocages ou des partages indésirables se produisent. Par exemple, en fermant un port, on oublie qu'un certain service a besoin de ce port et soudain sa propre application n'est plus accessible. Dans de tels cas, il est utile de désactiver le pare-feu Plesk étape par étape ou de supprimer la règle concernée afin de limiter l'origine du problème. Le journal du système (par ex. /var/log/messages ou /var/log/firewalld) est également un bon point de départ pour identifier les messages d'erreur.

Lorsqu'il n'est plus possible d'accéder au panneau de contrôle Plesk parce que le pare-feu a bloqué par inadvertance des ports internes, il ne reste souvent plus qu'à accéder au système hôte ou à se connecter en SSH au niveau d'urgence (via la console KVM de l'hébergeur). Là, les services de pare-feu (par exemple firewalld ou iptables) peuvent être arrêtés ou réinitialisés manuellement. Il est ensuite possible de corriger la configuration et de rétablir le fonctionnement normal. Il est important de veiller à documenter les paramètres initiaux afin de savoir exactement quelle étape a corrigé l'erreur.

Exemple d'application : configuration sécurisée d'un serveur de messagerie électronique

Un serveur de messagerie a besoin de certains ports pour pouvoir recevoir et envoyer - comme 25 (SMTP), 110 (POP3) ou 143 (IMAP). En même temps, ces ports représentent une surface d'attaque fréquente. Je recommande de forcer l'authentification SMTP et de sécuriser la connexion via TLS. L'accès aux services de webmail devrait idéalement se faire uniquement via HTTPS. En travaillant en plus avec des paramètres de pare-feu spécifiques au serveur de messagerie, on atteint un haut niveau de protection et on réduit considérablement les spams et les attaques d'authentification.

Sauvegarde et restauration automatiques du pare-feu

Si quelque chose se passe mal lors de la configuration, une sauvegarde préalable peut sauver des vies. Plesk offre la possibilité d'exporter et d'archiver toutes les règles de pare-feu. Ces sauvegardes peuvent être facilement réimportées en cas d'urgence. Pour les grandes infrastructures, il est recommandé de mettre en place un plan de sauvegarde hebdomadaire via l'interface CLI ou un job Cron. Ceux qui utilisent le Panneau d'administration des règles de pare-feu utilise régulièrement, crée une transparence supplémentaire.

Réflexions finales : la gestion des pare-feu comme routine de sécurité

Un pare-feu Plesk bien configuré n'est pas une installation unique, mais une tâche continue. Je recommande un contrôle de sécurité mensuel, au cours duquel tous les ports et services ouverts sont vérifiés et les exceptions inutiles supprimées. Les combinaisons de pare-feu, de Fail2Ban et de droits d'utilisateur sécurisés ne protègent pas seulement contre les attaques, mais procurent également un sentiment de tranquillité dans le quotidien de l'hébergement. En évaluant régulièrement les données des logs et en automatisant les rapports du système, on reste durablement à jour. Un pare-feu Plesk s'entretient comme une serrure de porte : verrouiller régulièrement, vérifier - et remplacer immédiatement les serrures défectueuses.