Les bons Paramètres de Postfix déterminent la sécurité et la fonctionnalité de ton serveur de messagerie. Dans cet article, je te montre tous les paramètres centraux, j'explique les modes de configuration recommandés et je te donne des exemples pratiques pour une utilisation productive.

Points centraux

- main.cf et master.cf constituent les centres de contrôle de la configuration de Postfix.

- A Smarthost permet d'envoyer du courrier électronique en toute sécurité via des fournisseurs d'accès externes.

- STARTTLS assure des transmissions cryptées - judicieuses et faciles à configurer.

- Maildir en tant que format augmente la fiabilité et la compatibilité avec les clients IMAP.

- Correct Adresses de l'expéditeur et SPF/DKIM augmentent les taux de distribution.

Fichiers de configuration et outils importants

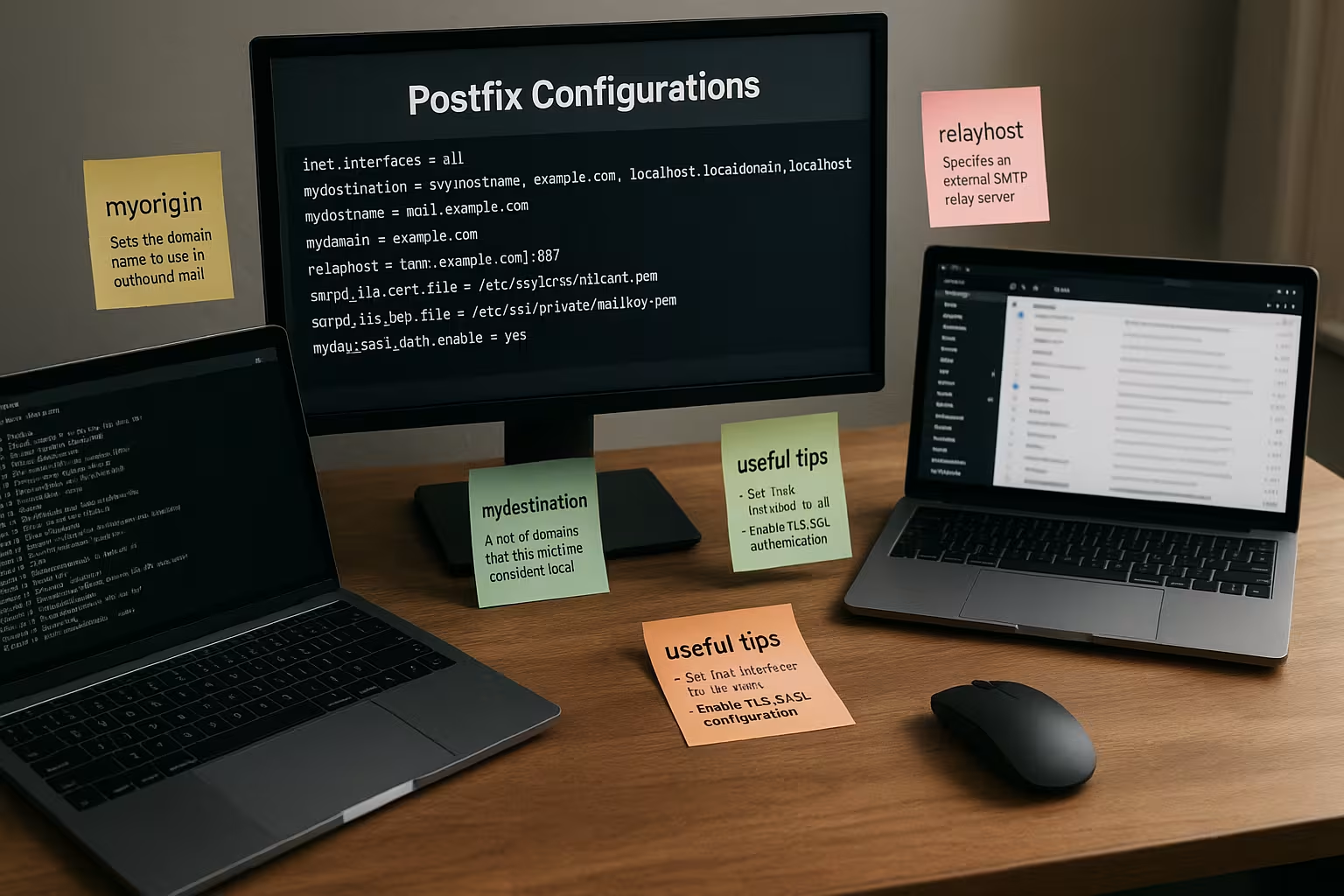

Le fichier /etc/postfix/main.cf détermine presque toutes les fonctions de base de Postfix. En outre, la master.cf le déroulement de certains services comme smtpd ou pickup. Pour des adaptations plus flexibles, l'outil de ligne de commande postconf parfait pour les modifications de dernière minute sans éditeur.

Ceux qui souhaitent aller plus loin trouveront sur ce guide d'installation pour les serveurs Postfix un guide pratique étape par étape. La combinaison de main.cf et postconf offre structure et flexibilité en une seule solution.

Pour les grands serveurs de messagerie, il est également intéressant d'utiliser un système de gestion des versions pour les fichiers de configuration. Grâce à des systèmes comme Git, tu peux suivre rapidement les modifications et les annuler si nécessaire. Cela permet non seulement de gagner du temps, mais aussi d'avoir une sécurité lors des mises à jour ou des nouvelles fonctionnalités. Attention : les données sensibles telles que les mots de passe ne doivent pas atterrir en texte clair dans Git.

Comprendre les bases - paramètres essentiels

Pour qu'un serveur de messagerie fonctionne, il faut que la structure de base soit correcte. Tu dois au moins définir correctement les options suivantes :

myhostname: par exemple mail.tonserver.frmyorigin: généralement identique à$mydomaineinet_interfaces = allaccepte les connexions de toutes les interfaceshome_mailbox = Maildir/trie les e-mails dans le format sécurisé Maildir

Ces paramètres déterminent la manière dont ton serveur envoie, reçoit et stocke localement les e-mails. On oublie souvent que même mynetworks doit être défini de manière appropriée afin que seules les adresses IP souhaitées aient des droits de relais. La définition précise de réseaux de confiance peut s'avérer particulièrement importante dans les grands environnements ou en présence de plusieurs adresses IPv4 et IPv6.

Pour les configurations compatibles avec plusieurs domaines, il faut aussi virtual_alias_domains et virtual_alias_maps pour le configurer. Ainsi, plusieurs domaines peuvent être exploités sur le même serveur sans que tu aies besoin d'une instance séparée pour chaque domaine. La configuration principale reste la même ; tu ne fais que définir quels domaines sont résolus vers quels utilisateurs système locaux ou adresses externes.

Configurer Postfix en tant que smarthost

Si ton serveur ne doit envoyer que des e-mails, il est possible d'utiliser un mode "Send Only" via un smarthost. Pour cela, il te faut

- Entrée

relayhost = [smtp.provider.de]:587dans le main.cf - Nom d'utilisateur et mot de passe par

/etc/postfix/sasl_passwd - Sécurisation du fichier avec

chmod 600ainsi que la génération de hash avecpostmap

N'oublie pas : tu as besoin de TLS et d'une authentification avec smtp_sasl_auth_enable = yes. Cela protège ton serveur contre les abus. C'est aussi très utile, smtp_sasl_security_options = noanonymous pour que la connexion SMTP ne soit pas ouverte aux tentatives d'authentification anonymes.

Si tu surveilles l'envoi de grandes quantités d'e-mails, il peut être avantageux d'étendre le logging en conséquence et d'utiliser des outils tels que pflogsumm de l'entreprise. Tu recevras ainsi des rapports quotidiens sur le volume des envois, les erreurs et les tentatives potentielles de spam qui passent par ton smarthost.

Adresses d'expéditeurs sécurisées avec sender_canonical_maps

Les fournisseurs de messagerie comme Gmail refusent les e-mails sans adresse d'envoi valide. À propos de sender_canonical_maps tu convertis les noms de systèmes locaux comme "ubuntu" en véritables adresses d'expéditeurs. Cela se fait via un fichier de correspondance, par exemple comme ceci :

utilisateur web [email protected]Après chaque modification, toujours postmap et recharger Postfix. Dans le cas contraire, les nouveaux paramètres n'auront pas d'effet. Dans les environnements avec plusieurs projets ou sous-domaines, il peut être utile de structurer très finement ces Canonical Maps. Ainsi, "webuser1" peut être automatiquement mappé sur "[email protected]", tandis que "webuser2" apparaît comme "[email protected]". Ainsi, la structure interne de ton système reste propre et tu évites les refus de la part des grands fournisseurs d'accès.

Activer le cryptage SSL et TLS

La protection des données et la fiabilité sont étroitement liées au cryptage du transport. Dans la variante la plus simple, tu actives TLS avec :

smtp_tls_security_level = mayPour le cryptage obligatoire, tu utilises à la place encrypt. Tu définis les certificats correspondants dans smtpd_tls_cert_file et smtpd_tls_key_file. Tu trouveras plus d'informations sur la protection dans l'article Configurer Postfix avec Perfect Forward Secrecy.

Assure-toi que ton certificat est digne de confiance et qu'il n'a pas expiré ou n'est pas auto-signé. Alors que les certificats auto-signés sont suffisants pour les tests, ils sont souvent considérés comme non sécurisés par les fournisseurs d'accès ou les serveurs de messagerie destinataires. Avec Let's Encrypt tu obtiendras des certificats gratuits et renouvelables automatiquement, ce qui t'évitera beaucoup de travail manuel et te fournira une base solide pour les connexions cryptées.

Tu peux également adapter les suites de chiffrement afin d'éviter les méthodes de chiffrement faibles. Même si cela crée dans certains cas des problèmes de compatibilité avec des serveurs de messagerie plus anciens, il vaut généralement la peine de n'autoriser que les protocoles modernes comme TLS 1.2 et supérieur.

Postfix et Maildir pour une distribution fiable du courrier électronique

Le Maildir-Le format IMAP enregistre chaque message sous forme de fichier unique. Cela évite la perte de données et facilite l'accès IMAP via des clients comme Thunderbird ou Roundcube. Indique pour cela :

home_mailbox = Maildir/De plus, pour chaque utilisateur, tu dois créer le répertoire ~/Maildir créer initialement. Apache, Dovecot et Postfix fonctionnent avec Maildir sans problème depuis des années.

Si tu souhaites également introduire des règles de quota par répertoire de messagerie, il vaut la peine de jeter un coup d'œil à la configuration de ton serveur IMAP comme Dovecot. Tu peux y définir des limites de stockage pour les différentes boîtes aux lettres, ce qui te permet de garder le contrôle sur les ressources du serveur. Grâce à l'étroite imbrication de Maildir et de Dovecot, tu peux définir des alertes pour les utilisateurs si ceux-ci sont sur le point d'atteindre la limite.

Files d'attente, analyse des erreurs et fichiers journaux

Après chaque modification, tu devrais vérifier ta configuration avec sudo postfix check vérifier les données. Tu peux reconnaître les erreurs dans le fichier /var/log/mail.log ou /var/log/maillog. Les messages ouverts sont affichés par l'outil mailq sur.

Les entrées de log sont le meilleur outil pour détecter les problèmes tels que les enregistrements DNS erronés ou les interruptions de connexion. Si tu vois des messages répétés "certificate verification failed", cet article t'aidera : Résolution des problèmes liés aux erreurs TLS avec Gmail.

Dans les scénarios à fort volume d'e-mails, il peut être utile de garder un œil sur les messages de rebond. Avec postsuper permet de supprimer des messages individuels de la file d'attente ou de les distribuer à nouveau en cas d'erreur. postcat te permet de jeter un coup d'œil sur le contenu d'un mail qui se trouve encore dans la file d'attente. Tu peux ainsi constater rapidement si des en-têtes erronés ou des adresses d'expéditeurs manquantes menacent le succès et le taux de distribution.

Mettre en œuvre des mesures de sécurité

Un serveur de messagerie bien configuré a besoin de mécanismes de sécurité à plusieurs niveaux. A cet égard, tiens compte des points suivants :

- Définir mynetworks sur des plages IP de confiance (par ex. 127.0.0.1, ::1)

- Utiliser des données d'accès SMTP sécurisées

- Activer TLS avec des certificats valides

- Configure le SPF, le DKIM et le greylisting en option

Tu augmenteras ainsi ton taux de distribution et te protégeras contre les abus. N'oublie pas que SPF et DKIM ne fonctionnent que si les enregistrements DNS sont correctement définis. Pour DKIM, il est conseillé de créer une clé propre par domaine et de la faire tourner automatiquement. Tu évites ainsi qu'une clé compromise soit utilisée à long terme.

L'intégration de services RBL (Realtime Blackhole Lists) ou DNSBL (DNS-based Blackhole List) constitue une protection plus poussée contre les spams. Avec des entrées correspondantes dans main.cf tu peux bloquer les connexions entrantes provenant de réseaux de spam connus avant même qu'elles n'atteignent ton serveur de messagerie.

Options de réglage et fonctionnalités avancées

Postfix offre de nombreuses options permettant de représenter des scénarios complexes. Avec header_checks et body_checks tu peux par exemple filtrer les e-mails qui contiennent certaines chaînes de caractères dans l'en-tête ou le corps. Cela peut aider à trier les spams ou les pièces jointes dangereuses avant qu'ils n'entrent dans ton système. Pour les entreprises qui doivent protéger des données sensibles, il peut être utile de bloquer tout simplement certains types de fichiers comme les fichiers .exe ou les scripts.

D'autres caractéristiques intéressantes comprennent

- Services de politique de Postfix: Ici, tu peux décider en temps réel, via ce que l'on appelle des démons de politique, si un e-mail doit être accepté, rejeté ou envoyé dans une boucle de greylisting.

- Limitation des connexions simultanéesEn cas de pics de charge élevés, il peut être judicieux de n'autoriser qu'un certain nombre de connexions SMTP simultanées par IP afin d'éviter les attaques de type DDOS.

- Réécriture d'adresses: En plus des cartes canoniques de l'expéditeur, il existe également des possibilités de réécritures du récepteur (recipient_canonical_maps) pour masquer le schéma de noms internes des expéditeurs externes.

Il arrive souvent, surtout dans les grands réseaux ou chez les hébergeurs qui proposent un hébergement web partagé, que de nombreuses applications différentes envoient des e-mails. Dans ce cas, une séparation stricte des adresses d'expéditeur et un moteur de cartographie clairement structuré sont essentiels pour que chaque application utilise le bon domaine d'expéditeur. Les mauvaises configurations dans ce domaine entraînent souvent des erreurs DMARC ou des refus de livraison.

Étendre Postfix avec Dovecot, ClamAV & Co.

Pour les e-mails entrants, tu as également besoin d'un serveur IMAP/POP3 comme Dovecot. Des filtres antivirus et anti-spam comme Amavis, SpamAssassin ou ClamAV complètent l'installation. Ensemble, ils forment un serveur de messagerie complet que tu peux également gérer via des accès webmail. Roundcube offre ici une interface simple dans le navigateur.

Ces composants étendent ton serveur Postfix à un centre de messagerie complet avec un contrôle d'accès arrondi - idéal pour les entreprises et les indépendants. Amavis, par exemple, en combinaison avec SpamAssassin et ClamAV, te permet de déterminer le niveau de spam d'un e-mail et de rejeter les messages infectés par des virus. Pour le traitement de la quarantaine, il est recommandé d'utiliser une interface web afin que les administrateurs puissent libérer rapidement les e-mails mal classés ("faux positifs"). Le contrôle des journaux et des statistiques de spam est également nettement plus simple.

Comparaison directe des fournisseurs d'hébergement pour Postfix

Tu ne veux pas exploiter ton propre serveur ? Certains fournisseurs offrent un accès root complet avec une intégration optimisée de Postfix. La comparaison :

| Fournisseur | Performance | Prix | Sécurité | Recommandation |

|---|---|---|---|---|

| webhoster.de | Très bon | Bon marché | Haute | 1 (vainqueur du test) |

| Fournisseur B | Bon | Moyens | Haute | 2 |

| Fournisseur C | Satisfaisant | Bon marché | Moyens | 3 |

Le choix de l'hébergeur approprié dépend du nombre d'e-mails que tu attends par jour et des fonctions que tu souhaites administrer toi-même. Certains fournisseurs permettent des systèmes automatiques de défense contre les DDoS, ce qui est particulièrement utile en cas d'afflux de tentatives de spam. L'assistance joue également un rôle important : en cas d'erreur, tu dois pouvoir obtenir de l'aide rapidement afin de minimiser les pannes.

Résumé - Mon évaluation finale

Avec les bons Paramètres de Postfix tu obtiendras une configuration à la fois sûre et performante. Il suffit de structurer les fichiers de configuration de manière compréhensible, de veiller à l'envoi de smarthost et d'utiliser correctement le cryptage. Il est facile de se lancer, à condition de respecter les paramètres recommandés et de procéder étape par étape.

Grâce à des outils comme mailq, postmap et Postfix-Logs, tu gardes à tout moment une vue d'ensemble en cas de problèmes. Utilise judicieusement les extensions existantes pour que ton envoi d'e-mails ne soit pas un point faible, mais une base stable de ta communication. Avec un peu d'expérience et un entretien conséquent, tu constateras la robustesse de ta configuration et la facilité d'intégration de ton propre serveur de messagerie dans une infrastructure informatique professionnelle. Si tu utilises en plus des modules tels que Dovecot, SpamAssassin et ClamAV, tu pourras même répondre aux exigences les plus élevées de l'environnement professionnel et gagner en fin de compte le contrôle total du flux de courrier de ton entreprise.